La crittografia di un'unità USB è un'idea eccellente per garantire che i tuoi dati siano al sicuro.

Se stai archiviando dati aziendali o qualsiasi tipo di informazione personale sensibile in un'unità USB, è importante tenerla al sicuro da hacker e ficcanaso.

Oppure, se perdi accidentalmente l'unità USB, puoi essere certo che i dati non possono essere letti da nessuno.

Crittografare le unità USB e gestirle su Linux è in realtà estremamente semplice.

Puoi utilizzare l'applicazione gnome-disks per formattare l'unità USB con la crittografia abilitata. Dopodiché, browser di file come Dolphin e Nautilus potranno accedervi facilmente.

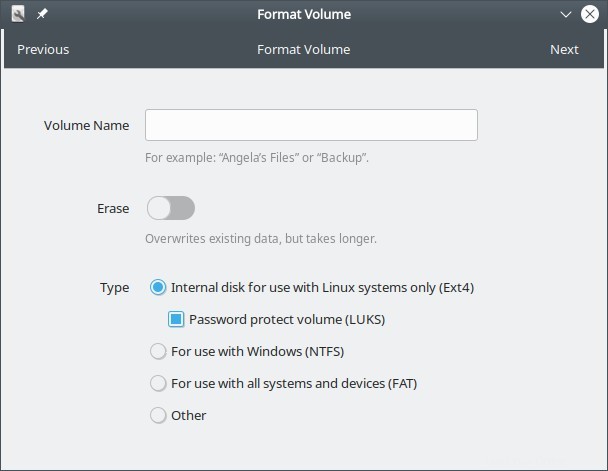

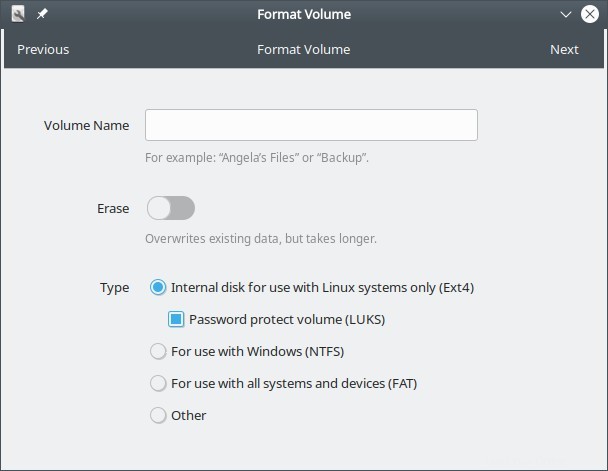

Formatta i dischi Gnome con LUKS

Inserisci l'unità USB e avvia l'app gnome-disks, quindi formatta in EXT4 con Crittografia LUKS selezionata.

Tuttavia questo metodo di crittografia funziona solo con il file system EXT4.

In alternativa puoi utilizzare comandi come cryptsetup per crittografare l'unità e utilizzarla allo stesso modo.

In questo articolo daremo una rapida occhiata a come crittografare una chiavetta USB usando cryptsetup, che implementa lo standard LUKS.

1. Collega l'unità USB

Collegare l'unità USB al sistema, ma non montarla. Non fare clic su di esso all'interno di un browser di file, che lo monta effettivamente.

Se l'unità è già montata, rimuoverla e reinserirla oppure utilizzare il comando umount.

$ umount /dev/sde1

Ora, se esegui il comando lsblk, mostrerà il dispositivo dell'unità USB, ma nessun punto di montaggio.

$ lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT loop0 7:0 0 281.6M 1 loop /snap/atom/273 loop1 7:1 0 282.4M 1 loop /snap/atom/275 loop2 7:2 0 138.8M 1 loop /snap/chromium/1514 loop3 7:3 0 99.2M 1 loop /snap/core/10859 loop4 7:4 0 138.8M 1 loop /snap/chromium/1523 loop5 7:5 0 98.4M 1 loop /snap/core/10823 loop6 7:6 0 219M 1 loop /snap/gnome-3-34-1804/66 loop7 7:7 0 55.5M 1 loop /snap/core18/1988 loop8 7:8 0 162.9M 1 loop /snap/gnome-3-28-1804/145 loop9 7:9 0 64.4M 1 loop /snap/gtk-common-themes/1513 loop10 7:10 0 64.8M 1 loop /snap/gtk-common-themes/1514 loop11 7:11 0 140K 1 loop /snap/gtk2-common-themes/13 loop12 7:12 0 944.1M 1 loop /snap/xonotic/64 loop13 7:13 0 61.6M 1 loop /snap/core20/904 loop14 7:14 0 916.7M 1 loop /snap/xonotic/53 loop15 7:15 0 111.3M 1 loop /snap/shutter/27 loop16 7:16 0 55.4M 1 loop /snap/core18/1944 sda 8:0 0 111.8G 0 disk └─sda1 8:1 0 95.4G 0 part / sdb 8:16 0 111.8G 0 disk └─sdb1 8:17 0 95.8G 0 part /media/enlightened/f41b21a7-e8be-48ac-b10d-cad641bf709b sdc 8:32 0 447.1G 0 disk └─sdc1 8:33 0 400G 0 part /media/enlightened/a935afc9-17fd-4de1-8012-137e82662ff01 sdd 8:48 0 465.8G 0 disk └─sdd1 8:49 0 420G 0 part /media/enlightened/757dcceb-3e17-4ca8-9ba1-b0cf68fb0134 sde 8:64 1 28.8G 0 disk └─sde1 8:65 1 28.8G 0 part $

Non viene mostrata alcuna posizione di montaggio per l'unità USB da 32 GB /dev/sde sopra.

2. Imposta LUKS

Ora esegui il comando cryptsetup per impostare la crittografia basata su LUKS

$ sudo cryptsetup luksFormat /dev/sde1 WARNING: Device /dev/sde1 already contains a 'vfat' superblock signature. WARNING! ======== This will overwrite data on /dev/sde1 irrevocably. Are you sure? (Type 'yes' in capital letters): YES Enter passphrase for /dev/sde1: Verify passphrase: $

Nel comando precedente specifichiamo la partizione che è /dev/sde1 .

3. Formatta l'unità

Ora dobbiamo prima aprire la partizione crittografata e mapparla su un dispositivo virtuale.

Usa l'opzione luksOpen con il comando cryptsetup.

$ sudo cryptsetup luksOpen /dev/sde1 myusb Enter passphrase for /dev/sde1: $

Ora formatta la partizione usando il comando mkfs.ext4

$ sudo mkfs.ext4 /dev/mapper/myusb -L myusb

mke2fs 1.45.6 (20-Mar-2020)

Creating filesystem with 7550352 4k blocks and 1888656 inodes

Filesystem UUID: 4dd22bb7-022b-4175-8526-7776427c1089

Superblock backups stored on blocks:

32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632, 2654208,

4096000

Allocating group tables: done

Writing inode tables: done

Creating journal (32768 blocks): done

Writing superblocks and filesystem accounting information: done

$ Infine chiudi il dispositivo virtuale

$ sudo cryptsetup luksClose myusb

Rimuovere la pen drive. Ora inseriscilo e usalo da qualsiasi browser di file come Nautilus e Dolphin. Inserisci la password quando richiesto e diventerà accessibile come qualsiasi unità normale.

Conclusione

Se desideri un modo semplice e veloce per crittografare le unità USB, usa semplicemente il programma gnome-disks per formattare e crittografare l'unità USB. Bastano pochi clic.

Assicurati che i tuoi dati personali, aziendali e altri dati sensibili siano sempre al sicuro ogni volta che li porti in un'unità USB, specialmente quando sei in viaggio.

Il furto di dati può portare a problemi inimmaginabili e la crittografia te ne salverà gratuitamente.

Se hai altre domande o feedback, faccelo sapere nei commenti qui sotto.