Nextcloud è un software gratuito (Open Source) simile a Dropbox, un fork del progetto ownCloud. Nextcloud è scritto in PHP e JavaScript, supporta molti sistemi di database come MySQL/MariaDB, PostgreSQL, Oracle Database e SQLite.

Per mantenere i tuoi file sincronizzati tra Desktop e il tuo server, Nextcloud fornisce applicazioni per desktop Windows, Linux e Mac e un'app mobile per Android e iOS. Nextcloud non è solo un clone di Dropbox, ma fornisce funzionalità aggiuntive come Calendario, Contatti, Pianifica attività e streaming di contenuti multimediali con Ampache ecc.

In questo tutorial, ti mostreremo come installare e configurare l'ultima versione di Nextcloud (al momento della stesura di questo, l'ultima versione è 18) su un server Ubuntu 20.04. Eseguiremo Nextcloud con un server web Nginx e PHP7.4-FPM e utilizzeremo il server MariaDB come sistema di database.

Prerequisiti

- Ubuntu 20.04

- Privilegi di root

Cosa faremo

- Installa il server web Nginx

- Installa e configura PHP7.4-FPM

- Installa e configura MySQL Server

- Genera SSL Letsencrypt

- Scarica Nextcloud 18

- Configura l'host virtuale Nginx per Nextcloud

- Configurazione firewall UFW

- Post-installazione di Nextcloud

Passaggio 1:installazione del server Web Nginx

Il primo passo che faremo in questa guida di nextcloud è installare il server web Nginx. Utilizzeremo il server web Nginx invece del server web Apache.

Accedi al server e aggiorna il repository, quindi installa il server web Nginx utilizzando il comando apt come mostrato di seguito.

sudo apt update

sudo apt install nginx -y

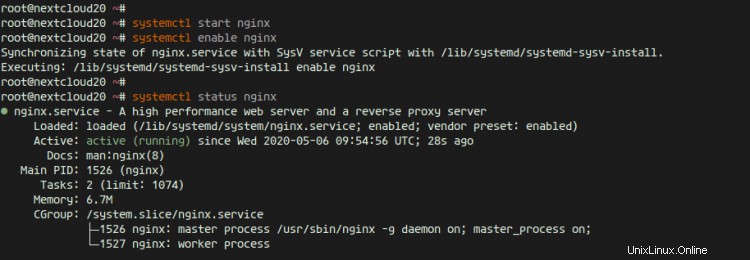

Al termine dell'installazione, avvia il servizio Nginx e abilita l'avvio del servizio ogni volta all'avvio del sistema utilizzando systemctl.

systemctl start nginx

systemctl enable nginx

Il servizio Nginx è attivo e funzionante, verificalo utilizzando il comando seguente.

systemctl status nginx

E otterrai il risultato come di seguito.

Di conseguenza, il server web Nginx è stato installato su Ubuntu 20.04.

Fase 2 - Installa e configura PHP7.4-FPM

Per impostazione predefinita, Ubuntu 20.04 viene fornito con la versione predefinita PHP 7.4.

Installa i pacchetti PHP e PHP-FPM necessari a Nextcloud utilizzando il comando apt di seguito.

sudo apt install php-fpm php-curl php-cli php-mysql php-gd php-common php-xml php-json php-intl php-pear php-imagick php-dev php-common php-mbstring php-zip php-soap php-bz2 -y

Al termine dell'installazione, configureremo i file php.ini per php-fpm e php-cli.

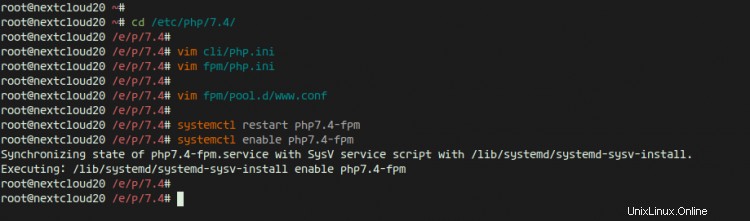

Vai alla directory '/etc/php/7.4'.

cd /etc/php/7.4/

Modifica i file php.ini per php-fpm e php-cli usando vim.

vim fpm/php.ini

vim cli/php.ini

Decommenta la riga 'date.timezone' e modifica il valore con il tuo fuso orario.

date.timezone = Asia/Jakarta

Decommenta la riga 'cgi.fix_pathinfo' e cambia il valore in '0'.

cgi.fix_pathinfo=0

Salva ed esci.

Quindi, modifica la configurazione del pool php-fpm 'www.conf'.

vim fpm/pool.d/www.conf

Decommenta le righe sottostanti.

env[HOSTNAME] = $HOSTNAME env[PATH] = /usr/local/bin:/usr/bin:/bin env[TMP] = /tmp env[TMPDIR] = /tmp env[TEMP] = /tmp

Salva ed esci.

Riavvia il servizio PHP7.4-FPM e abilitalo all'avvio ogni volta all'avvio del sistema.

systemctl restart php7.4-fpm

systemctl enable php7.4-fpm

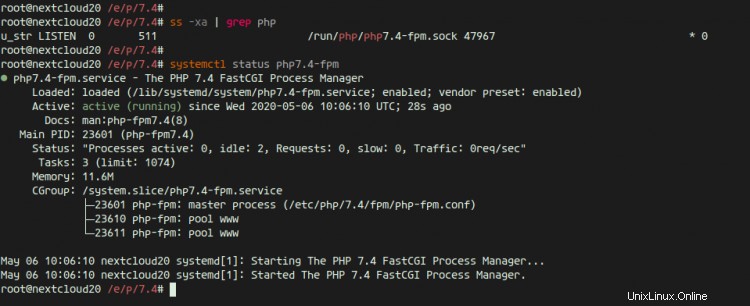

Ora controlla il servizio PHP-FPM usando il seguente comando.

ss -xa | grep php

systemctl status php7.4-fpm

E otterrai che php-fpm sia attivo e funzionante sotto il file sock '/run/php/php7.4-fpm.sock'.

Passaggio 3:installazione e configurazione del server MariaDB

In questo passaggio, installeremo l'ultima versione di MariaDB e creeremo un nuovo database per l'installazione di nextcloud. L'ultima versione dei pacchetti MariaDB è disponibile nel repository per impostazione predefinita.

Installa l'ultima versione del server MariaDB utilizzando il comando apt di seguito.

sudo apt install mariadb-server -y

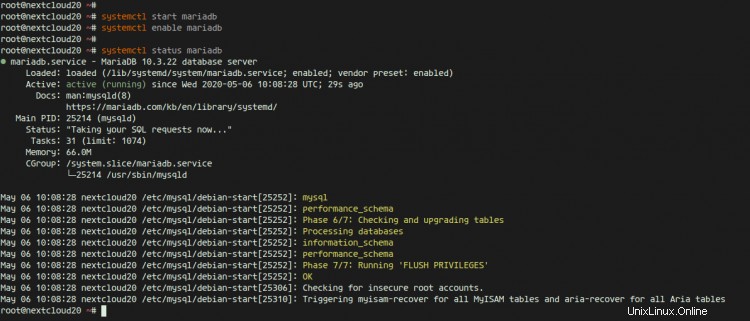

Al termine dell'installazione, avvia il servizio MariaDB e abilitalo all'avvio ogni volta all'avvio del sistema.

systemctl start mariadb

systemctl enable mariadb

Ora controlla il servizio MySQL usando il seguente comando.

systemctl status mariadb

Il server MariaDB è attivo e funzionante su Ubuntu 20.04.

Successivamente, configureremo la password di root di MariaDB utilizzando il comando 'mysql_secure_installation'.

Esegui il comando seguente.

mysql_secure_installation

E ti verrà chiesta qualche configurazione di MariaDB Server. Inoltre, digita la nuova password di root per MariaDB Server.

Enter current password for root (enter for none): Press Enter

Set root password? [Y/n] Y

Remove anonymous users? [Y/n] Y

Disallow root login remotely? [Y/n] Y

Remove test database and access to it? [Y/n] Y

Reload privilege tables now? [Y/n] Y

E la password di root di MariaDB è stata impostata.

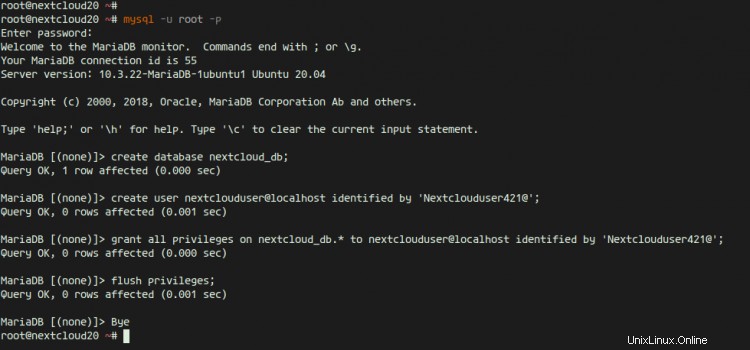

Successivamente, creeremo un nuovo database per l'installazione di nextcloud. Creeremo un nuovo database denominato "nextcloud_db" con l'utente "nextclouduser" e la password "[email protected]".

Accedi alla shell MySQL come utente root con il comando mysql.

mysql -u root -p

TYPE THE MYSQL ROOT PASSWORD

Ora crea il database e l'utente con la password eseguendo le seguenti query MySQL.

create database nextcloud_db;

create user [email protected] identified by '[email protected]';

grant all privileges on nextcloud_db.* to [email protected] identified by '[email protected]';

flush privileges;

Ed è stato creato il nuovo database e utente per l'installazione di nextcloud.

L'installazione e la configurazione di MariaDB per nextcloud sono state completate.

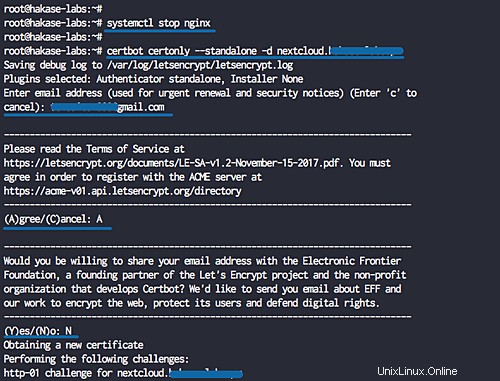

Fase 4:genera SSL Letsencrypt

In questo tutorial, proteggeremo nextcloud utilizzando SSL gratuito di Letsencrypt e genereremo file di certificati utilizzando lo strumento letencrypt.

Se non hai un nome di dominio o installi nextcloud sul computer locale, puoi generare il certificato autofirmato utilizzando OpenSSL.

Installa lo strumento 'letsencrypt' usando il comando apt di seguito.

sudo apt install certbot -y

Al termine dell'installazione, interrompere il servizio nginx.

systemctl stop nginx

Successivamente, genereremo i certificati SSL per il nostro nome di dominio "nextcloud.hakase-labs.io" utilizzando la riga di comando di cerbot. Esegui il comando seguente.

certbot certonly --standalone -d cloud.hakase-labs.io

Ti verrà chiesto l'indirizzo email e verrà utilizzato per la notifica di rinnovo. Per il contratto TOS Letsencrypt, digita "A" per accettare e per l'indirizzo email di condivisione, puoi digitare "N" per No.

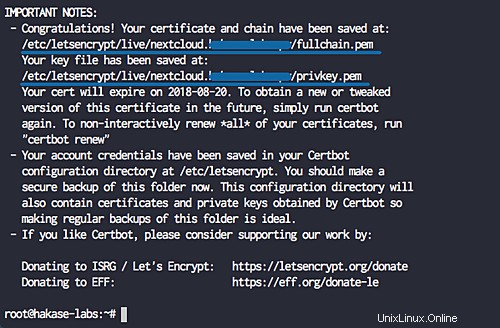

Al termine, otterrai il risultato come mostrato di seguito.

Sono stati generati i certificati SSL Letsencrypt per il nome di dominio netxcloud, tutti ubicati nella directory '/etc/letsencrypt/live/tuo-dominio'.

Passaggio 5:scarica Nextcloud

Prima di scaricare il codice sorgente di nextcloud, assicurati che il pacchetto unzip sia installato sul sistema. Se non hai il pacchetto, installalo usando il comando apt qui sotto.

sudo apt install wget unzip zip -y

Ora vai nella directory '/var/www' e scarica l'ultima versione di Nextcloud usando il seguente comando.

cd /var/www/

wget -q https://download.nextcloud.com/server/releases/latest.zip

Estrai il codice sorgente di Nextcloud e otterrai una nuova directory 'netxcloud', cambia la proprietà della directory di nextcloud nell'utente 'www-data'.

unzip -qq latest.zip

sudo chown -R www-data:www-data /var/www/nextcloud

Di conseguenza, Nextcloud è stato scaricato nella directory '/var/www/nextcloud' e sarà la directory principale del Web.

Passaggio 6:configurazione dell'host virtuale Nginx per Nextcloud

In questo passaggio, configureremo l'host virtuale nginx per nextcloud. Configureremo nextcloud per l'esecuzione con la connessione HTTPS e forzeremo automaticamente la connessione HTTP alla connessione HTTPS sicura.

Ora vai alla directory '/etc/nginx/sites-available' e crea un nuovo file host virtuale 'nextcloud'.

cd /etc/nginx/sites-available/

vim nextcloud

Lì, incolla la seguente configurazione dell'host virtuale nextcloud.

upstream php-handler {

#server 127.0.0.1:9000;

server unix:/var/run/php/php7.4-fpm.sock;

}

server {

listen 80;

listen [::]:80;

server_name cloud.hakase-labs.io;

# enforce https

return 301 https://$server_name:443$request_uri;

}

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name cloud.hakase-labs.io;

# Use Mozilla's guidelines for SSL/TLS settings

# https://mozilla.github.io/server-side-tls/ssl-config-generator/

# NOTE: some settings below might be redundant

ssl_certificate /etc/letsencrypt/live/cloud.hakase-labs.io/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/cloud.hakase-labs.io/privkey.pem;

# Add headers to serve security related headers

# Before enabling Strict-Transport-Security headers please read into this

# topic first.

#add_header Strict-Transport-Security "max-age=15768000; includeSubDomains; preload;" always;

#

# WARNING: Only add the preload option once you read about

# the consequences in https://hstspreload.org/. This option

# will add the domain to a hardcoded list that is shipped

# in all major browsers and getting removed from this list

# could take several months.

add_header Referrer-Policy "no-referrer" always;

add_header X-Content-Type-Options "nosniff" always;

add_header X-Download-Options "noopen" always;

add_header X-Frame-Options "SAMEORIGIN" always;

add_header X-Permitted-Cross-Domain-Policies "none" always;

add_header X-Robots-Tag "none" always;

add_header X-XSS-Protection "1; mode=block" always;

# Remove X-Powered-By, which is an information leak

fastcgi_hide_header X-Powered-By;

# Path to the root of your installation

root /var/www/nextcloud;

location = /robots.txt {

allow all;

log_not_found off;

access_log off;

}

# The following 2 rules are only needed for the user_webfinger app.

# Uncomment it if you're planning to use this app.

#rewrite ^/.well-known/host-meta /public.php?service=host-meta last;

#rewrite ^/.well-known/host-meta.json /public.php?service=host-meta-json last;

# The following rule is only needed for the Social app.

# Uncomment it if you're planning to use this app.

#rewrite ^/.well-known/webfinger /public.php?service=webfinger last;

location = /.well-known/carddav {

return 301 $scheme://$host:$server_port/remote.php/dav;

}

location = /.well-known/caldav {

return 301 $scheme://$host:$server_port/remote.php/dav;

}

# set max upload size

client_max_body_size 512M;

fastcgi_buffers 64 4K;

# Enable gzip but do not remove ETag headers

gzip on;

gzip_vary on;

gzip_comp_level 4;

gzip_min_length 256;

gzip_proxied expired no-cache no-store private no_last_modified no_etag auth;

gzip_types application/atom+xml application/javascript application/json application/ld+json application/manifest+json application/rss+xml application/vnd.geo+json application/vnd.ms-fontobject application/x-font-ttf application/x-web-app-manifest+json application/xhtml+xml application/xml font/opentype image/bmp image/svg+xml image/x-icon text/cache-manifest text/css text/plain text/vcard text/vnd.rim.location.xloc text/vtt text/x-component text/x-cross-domain-policy;

# Uncomment if your server is build with the ngx_pagespeed module

# This module is currently not supported.

#pagespeed off;

location / {

rewrite ^ /index.php;

}

location ~ ^\/(?:build|tests|config|lib|3rdparty|templates|data)\/ {

deny all;

}

location ~ ^\/(?:\.|autotest|occ|issue|indie|db_|console) {

deny all;

}

location ~ ^\/(?:index|remote|public|cron|core\/ajax\/update|status|ocs\/v[12]|updater\/.+|oc[ms]-provider\/.+)\.php(?:$|\/) {

fastcgi_split_path_info ^(.+?\.php)(\/.*|)$;

set $path_info $fastcgi_path_info;

try_files $fastcgi_script_name =404;

include fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $path_info;

fastcgi_param HTTPS on;

# Avoid sending the security headers twice

fastcgi_param modHeadersAvailable true;

# Enable pretty urls

fastcgi_param front_controller_active true;

fastcgi_pass php-handler;

fastcgi_intercept_errors on;

fastcgi_request_buffering off;

}

location ~ ^\/(?:updater|oc[ms]-provider)(?:$|\/) {

try_files $uri/ =404;

index index.php;

}

# Adding the cache control header for js, css and map files

# Make sure it is BELOW the PHP block

location ~ \.(?:css|js|woff2?|svg|gif|map)$ {

try_files $uri /index.php$request_uri;

add_header Cache-Control "public, max-age=15778463";

# Add headers to serve security related headers (It is intended to

# have those duplicated to the ones above)

# Before enabling Strict-Transport-Security headers please read into

# this topic first.

#add_header Strict-Transport-Security "max-age=15768000; includeSubDomains; preload;" always;

#

# WARNING: Only add the preload option once you read about

# the consequences in https://hstspreload.org/. This option

# will add the domain to a hardcoded list that is shipped

# in all major browsers and getting removed from this list

# could take several months.

add_header Referrer-Policy "no-referrer" always;

add_header X-Content-Type-Options "nosniff" always;

add_header X-Download-Options "noopen" always;

add_header X-Frame-Options "SAMEORIGIN" always;

add_header X-Permitted-Cross-Domain-Policies "none" always;

add_header X-Robots-Tag "none" always;

add_header X-XSS-Protection "1; mode=block" always;

# Optional: Don't log access to assets

access_log off;

}

location ~ \.(?:png|html|ttf|ico|jpg|jpeg|bcmap)$ {

try_files $uri /index.php$request_uri;

# Optional: Don't log access to other assets

access_log off;

}

} Salva ed esci.

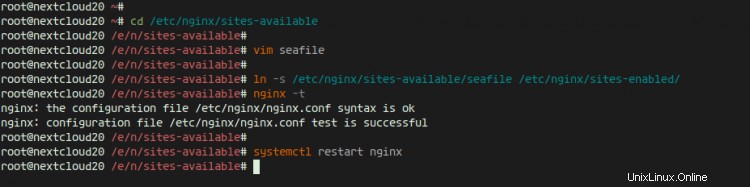

Abilita l'host virtuale e testa la configurazione e assicurati che non ci siano errori.

ln -s /etc/nginx/sites-available/nextcloud /etc/nginx/sites-enabled/

nginx -t

Ora riavvia il servizio PHP7.4-FPM e il servizio nginx usando il comando systemctl di seguito.

systemctl restart nginx

systemctl restart php7.4-fpm

La configurazione dell'host virtuale Nginx per nextcloud è stata creata.

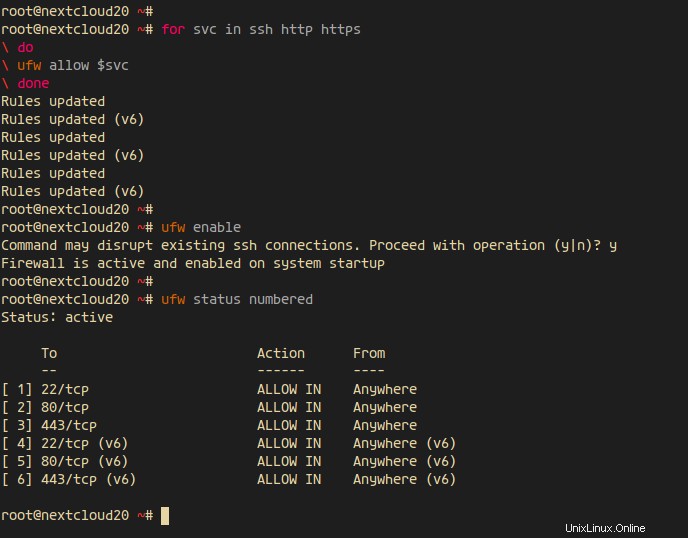

Passaggio 7:configurazione del firewall UFW

In questo tutorial, accenderemo il firewall e utilizzeremo il firewall UFW per Ubuntu.

Aggiungi SSH, HTTP e HTTPS all'elenco dei firewall UFW utilizzando il comando seguente.

for svc in ssh http https

do

ufw allow $svc

done

Successivamente, abilita il firewall UFW e controlla il servizio e la porta consentiti.

ufw enable

ufw status numbered

E otterrai la porta HTTP 80 e la porta HTTPS 443 è nell'elenco.

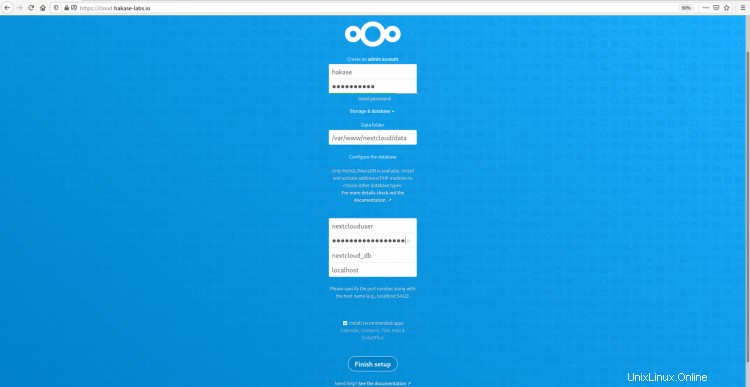

Fase 8 - Post-installazione di Nextcloud

Apri il tuo browser web e digita l'indirizzo URL nextcloud.

http://cloud.hakase-labs.io/

E verrai reindirizzato alla connessione HTTPS sicura.

Nella pagina principale, dobbiamo creare l'utente amministratore per nextcloud, digitare la password dell'utente amministratore. Nella configurazione 'Cartella dati', digita il percorso completo della directory 'dati' '/var/www/nextcloud/data'.

Scorri la pagina fino in fondo e otterrai la configurazione del database. Digita le informazioni sul database che abbiamo creato nel passaggio 3, quindi fai clic sul pulsante "Termina configurazione".

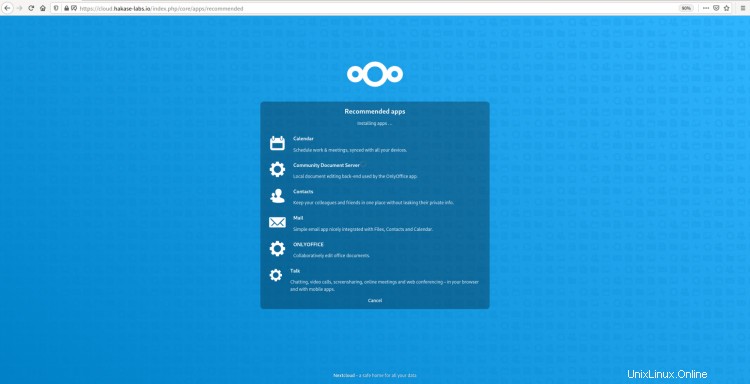

Se selezioni l'opzione "Installa app consigliate", otterrai la seguente pagina.

Nextcloud sta installando ulteriori applicazioni consigliate per te.

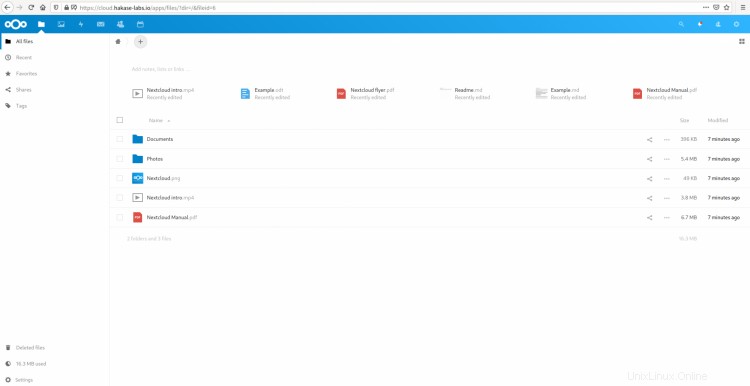

E al termine dell'installazione, otterrai la dashboard di Nextcloud come di seguito.

L'installazione di Nextcloud 18 con server web Nginx e database MySQL su Ubuntu 20.04 è stata completata con successo.