Questa guida ti guiderà attraverso i passaggi necessari per configurare un server OpenVPN su un host WebADM RCDevs con supporto OpenOTP utilizzando U2F come secondo fattore di autenticazione. Questa guida è progettata come un avvio rapido o una configurazione di prova per gli utenti aziendali che stanno valutando o già utilizzando WebADM, non lo consigliamo a utenti nuovi o domestici.

Preparazione

Per questa guida, assumiamo:

- Hai già un WebADM con configurazione OpenOTP che conosci o stai utilizzando "MFAVPN All in One Appliance", versione 1.7.11 al momento della scrittura

- Hai un certificato SSL valido

- Hai un FQDN per il tuo server WebADM e OpenVPN

- Hai accesso SSH/SCP a questa installazione

- Hai un dispositivo Yubico U2F

- Hai già una copia di Viscosity installata sul tuo dispositivo client

RCDevs WebADM è una suite di sicurezza e gestione degli utenti progettata per le aziende. Insieme a OpenOTP, fornisce una potente suite di autenticazione che può essere utilizzata in tutta la rete. Gli RCDev hanno anche la loro suite di server OpenVPN, MFAVPN, che si integra facilmente con WebADM e OpenOTP.

Per utilizzare U2F con i pacchetti RCDevs, il tuo server WebADM e OpenVPN deve avere due extra principali, un certificato SSL valido e un FQDN, ovvero un indirizzo web anziché un indirizzo IP. Per questa guida utilizzeremo rcvm.mydomain.com, cambia questo indirizzo in modo che corrisponda al tuo punto in cui lo vedi.

Supporto

Sfortunatamente non possiamo fornire alcun supporto diretto per la configurazione del tuo server OpenVPN. Forniamo questa guida come cortesia per aiutarti a iniziare e ottenere il massimo dalla tua copia di Viscosity. Abbiamo testato a fondo i passaggi di questa guida per assicurarci che, se segui le istruzioni dettagliate di seguito, dovresti essere sulla buona strada per goderti i vantaggi dell'esecuzione del tuo server OpenVPN.

Se hai bisogno di maggiori informazioni o aiuto, RCDevs offre gruppi di discussione su https://www.rcdevs.com/forum/

WebADM con installazione MFAVPN/OpenOTP

Se non disponi già di un'istanza WebADM, il modo più semplice per iniziare è con MFAVPN All in One Appliance , disponibile qui. Questi possono essere facilmente importati nella maggior parte dei software per macchine virtuali e sono facili da configurare.

Per il resto di questa guida supponiamo che tu stia utilizzando un MFAVPN All in One Appliance da RCDevs e hai scelto la configurazione predefinita.

Innanzitutto, importa l'applicazione nella piattaforma della tua macchina virtuale preferita. Alla prima esecuzione, segui le istruzioni, dovresti vedere l'installazione di MFAVPN come parte di questo processo. Le informazioni di accesso predefinite sia per SSH che per il portale Web verranno visualizzate una volta completata l'installazione, prendine nota.

Una volta installato WebADM, dovrai assicurarti che sia accessibile tramite un FQDN e aggiungere il tuo certificato SSL all'istanza, una guida è disponibile qui.

Il certificato SSL è richiesto dalle specifiche U2F per il controllo delle origini o degli ID dell'applicazione. In alternativa, puoi semplicemente inviare tramite proxy l'URL del facet U2F a un altro server con un certificato SSL valido, lo indicheremo più avanti nella guida.

Come nota finale, per l'uso aziendale consigliamo di impostare il tuo server OpenVPN su un server fisico o virtuale diverso su WebADM. Questa guida è esattamente la stessa quando si configura MFAVPN su un server diverso, il server che scegli di ospitare MFAVPN ha solo bisogno dell'accesso di rete al tuo server WebADM.

Configurazione di WebADM e OpenOTP

Prima di configurare il nostro server OpenVPN, ci sono alcune cose che dobbiamo fare in WebADM. Come primo passo, accedi alla tua istanza WebADM andando al suo indirizzo nel tuo browser, per noi https://rcvm.mydomain.com, e accedi, le credenziali predefinite sono admin/password.

Come primo passo, prenditi un momento per cambiare la password dell'amministratore. Per fare ciò, fai clic su cn=admin a sinistra sotto o=Root , quindi fai clic su Cambia password in Azioni LDAP.

Configura U2F

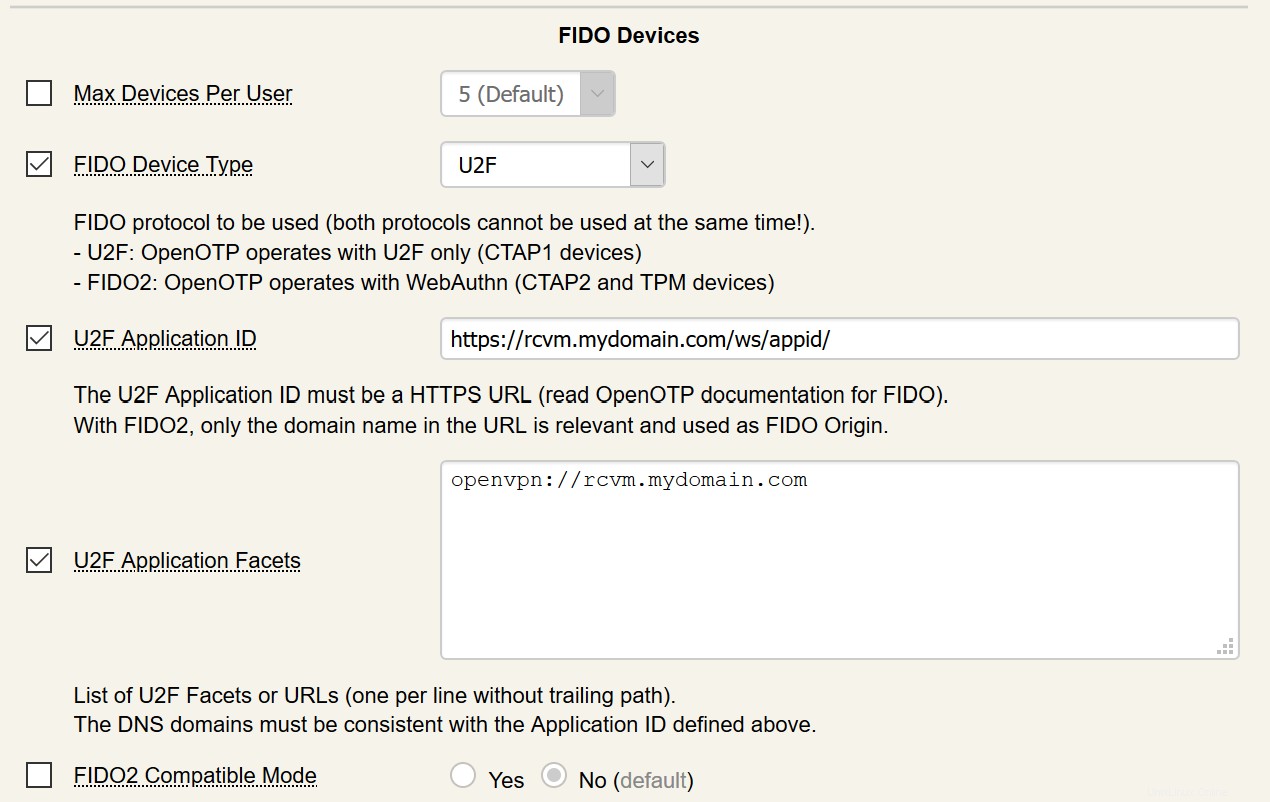

- Nel menu in alto, fai clic su Applicazioni , quindi nell'area Server di autenticazione MFA, fai clic su CONFIGURA . Scorri verso il basso fino a Dispositivi FIDO sezione.

- Seleziona Tipo di dispositivo FIDO e seleziona U2F

- Spunta ID applicazione U2F e inserisci https://rcvm.mydomain.com/ws/appid/, sostituendo rcvm.mydomain.com con l'indirizzo del tuo server WebADM

- Spunta Sfaccettature dell'applicazione U2F e inserisci openvpn://rcvm.mydomain.com, sostituendo rcvm.mydomain.com con l'indirizzo del tuo server WebADM o del server OpenVPN se altrove

- Scorri fino in fondo facendo clic su Applica

Prima di continuare, prendi nota dell'URL dell'endpoint del facet U2F in MFA Authentication Server. Questo è l'URL di cui avrai bisogno per eseguire il proxy tramite un altro server se non vuoi aggiungere un certificato SSL a WebADM.

Configura utente

Puoi creare un nuovo utente se lo desideri, ma ai fini di questa configurazione di prova, utilizzeremo l'utente di prova già predisposto conto.

- A sinistra, fai clic su cn=test-user sotto o=root nell'albero della directory RCDevs

- Fare clic su Modifica password e impostare una password per questo utente. Fai clic su Aggiorna password per salvarla.

- Di nuovo nell'oggetto utente, fai clic su CONFIGURA accanto a Impostazioni WebADM in Dettagli oggetto

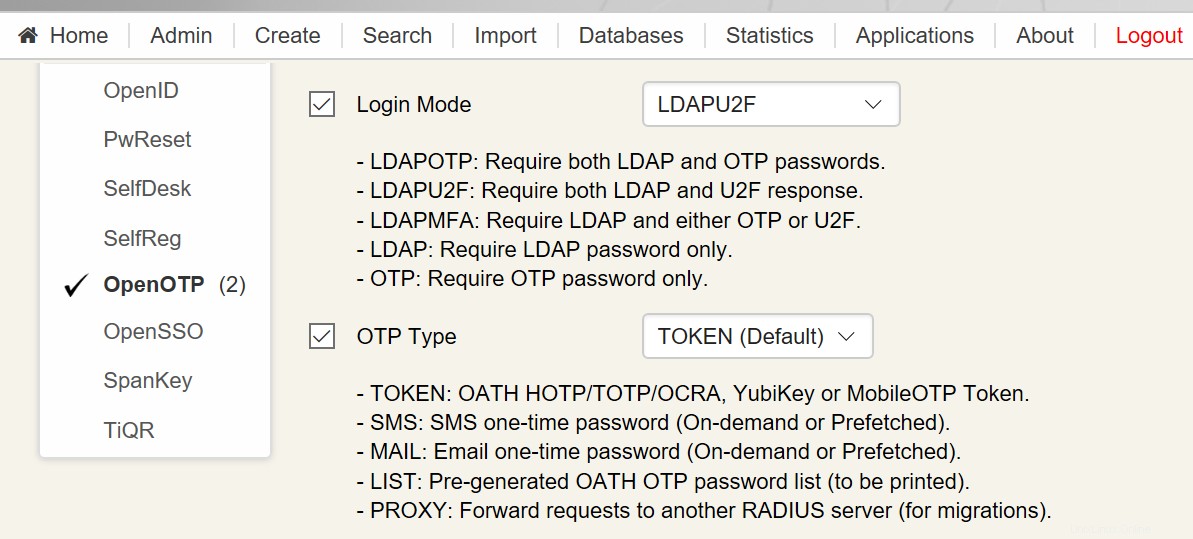

- Spunta Modalità di accesso e seleziona LDAPU2F

- Seleziona Tipo OTP e seleziona TOKEN (predefinito)

- Scorri fino in fondo e fai clic su Applica

Successivamente possiamo registrare un token per questo utente. Assicurati di utilizzare l'ultima versione di Chrome, Firefox o Microsoft Edge per ottenere i migliori risultati. Al momento in cui scrivo, Safari non ha il supporto FIDO2.

- A destra, fai clic su Server di autenticazione MFA in Azioni dell'applicazione

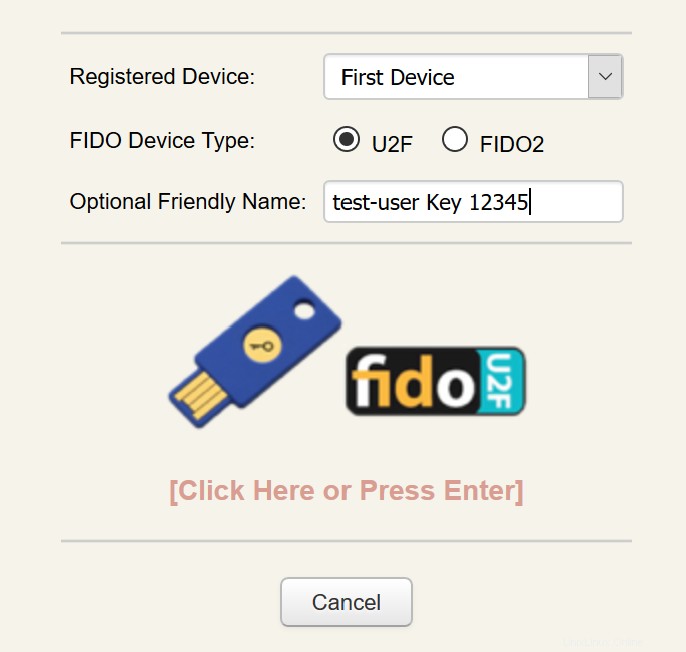

- Fare clic su Registra/Annulla registrazione dispositivi FIDO

- Assicurati che il tipo di dispositivo FIDO sia impostato su U2F, inserisci un nome descrittivo per identificare facilmente il token in un secondo momento

- Clicca dove dice Clicca qui o Premi Invio e il tuo token dovrebbe lampeggiare. Tocca il dispositivo per registrarlo e dovresti ricevere una conferma.

La configurazione dell'utente e di OpenOTP è ora completata! Consente di configurare OpenVPN ora.

Configurazione del server OpenVPN

Se si utilizza MFAVPN All in One Appliance, OpenVPN è già configurato, è sufficiente recuperare la configurazione dal server. La configurazione si trova in ~/client.zip sul server. Questa configurazione non è univoca. Puoi apportare le modifiche necessarie e distribuirle a tutti i tuoi utenti. Copia questa configurazione sul tuo computer locale con SCP.

Alcune cose da notare:

- Se è necessario modificare impostazioni o indirizzi relativi a OpenOTP, si trovano in /opt/mfavpn/conf/ovpnauthd.conf

- Se desideri modificare le impostazioni del server OpenVPN, si trovano in /opt/mfavpn/conf/openvpn.conf.

- Se è necessario generare una nuova configurazione client dopo aver apportato modifiche, eseguire

/opt/mfavpn/bin/clientpkg user

, quindi copia ~/user.zip.

Impostazione della viscosità

L'interfaccia fornita dalle versioni Mac e Windows di Viscosity è volutamente molto simile. Pertanto, concentreremo la nostra guida sulla versione Windows, evidenziando eventuali differenze con la versione Mac man mano che si presentano.

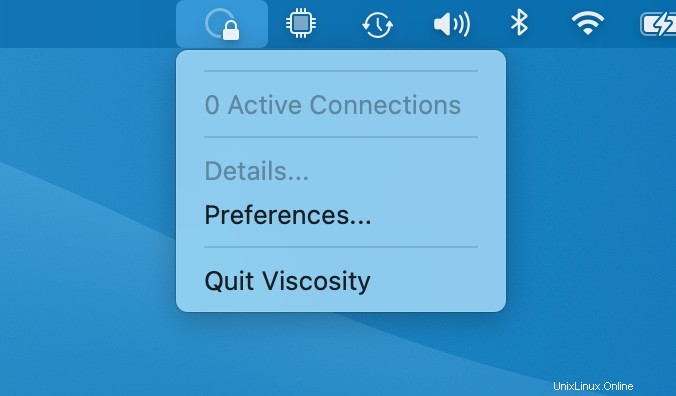

Se Viscosity non è già in esecuzione, avvia Viscosity ora. Nella versione per Mac vedrai apparire l'icona Viscosità nella barra dei menu. Nella versione Windows vedrai apparire l'icona della viscosità nella barra delle applicazioni.

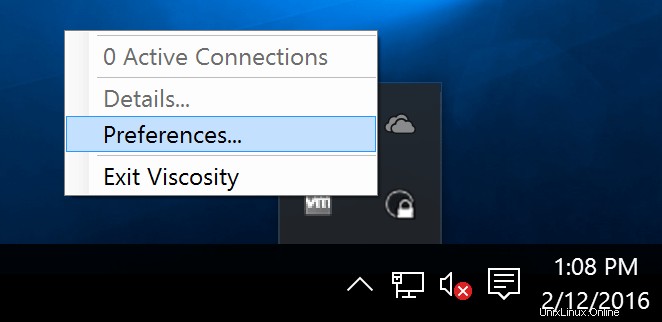

Fare clic sull'icona Viscosità nella barra dei menu su Mac o nella barra delle applicazioni su Windows e selezionare 'Preferenze...':

Quindi, fai clic sul pulsante + e vai a Importa connessione> , Da file... , vai al punto in cui hai estratto la configurazione utente zip che hai copiato dal server e seleziona user.ovpn, quindi fai clic su Importa.

Infine, modifica la connessione e aggiorna l'indirizzo in Generale. La configurazione predefinita potrebbe non avere l'indirizzo corretto, quindi aggiornalo di conseguenza. Apporta ad esempio le ulteriori modifiche che desideri al routing o al DNS, quindi salva la connessione.

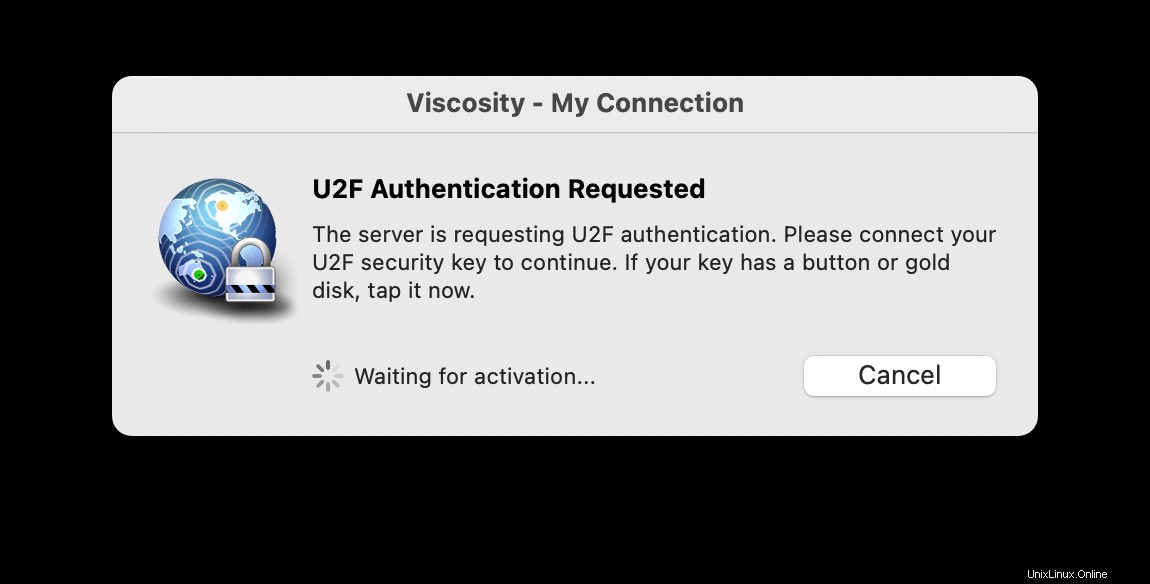

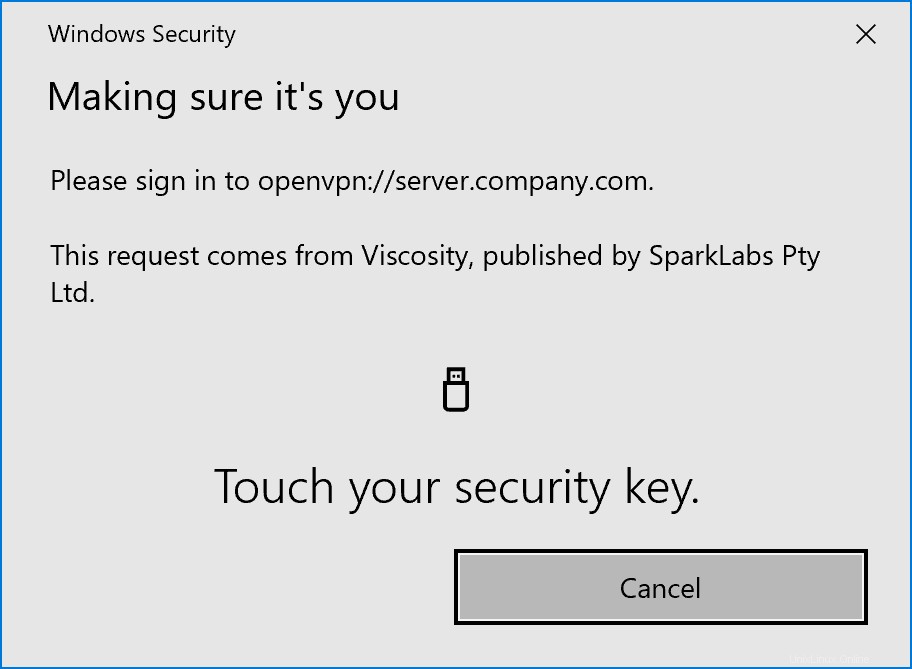

Utilizzo della viscosità

Ora tutto ciò che devi fare è connetterti. Se hai seguito questa guida utilizzando test_user, inserisci test_user/

Note finali

Come accennato all'inizio, questa guida è più per farti conoscere WebADM e la sua funzionalità OpenVPN/U2F se la stai considerando per la tua azienda, non ti consigliamo di utilizzare questa configurazione esatta in un ambiente di produzione oa casa. Ci auguriamo che questa guida mostri tuttavia che è un processo semplice e un'esperienza facile per ottenere l'installazione e utilizzare i vantaggi di sicurezza offerti da U2F e OpenOTP. Ricorda, OpenOTP non è limitato a OpenVPN ma può essere utilizzato con molti altri servizi, dai un'occhiata alla documentazione di RCDevs per ulteriori esempi.