Le reti private virtuali (VPN) possono essere utilizzate per una serie di applicazioni molto utili. Puoi connetterti in modo sicuro a qualsiasi hotspot Wi-Fi pubblico. Puoi superare le restrizioni di blocco geografico sui tuoi siti Web preferiti. E puoi persino connetterti alla rete di casa o dell'ufficio da qualsiasi parte del mondo, come se fossi seduto alla tua scrivania. Questa guida ti guiderà attraverso il processo di configurazione del tuo server OpenVPN e di connessione ad esso con la tua copia di Viscosity.

L'esecuzione del tuo server OpenVPN ti consentirà di crittografare tutto ciò che fai su Internet, in modo da poter eseguire in sicurezza il tuo banking online sul WiFi gratuito nel tuo bar preferito. Tutto ciò che invii tramite la connessione VPN verrà crittografato dal tuo dispositivo fino a quando non raggiunge il tuo server OpenVPN a casa. Configurare il tuo server OpenVPN per accedere alla tua rete domestica o aziendale ti dà pieno accesso a tutti i tuoi file sulla tua rete.

Questa guida ti guiderà attraverso i passaggi necessari per configurare un server OpenVPN su un'istanza pfSense che ti consente di accedere in modo sicuro alla tua rete di casa/ufficio da una posizione remota e, facoltativamente, inviare tutto il traffico di rete attraverso di essa in modo da poter accedere a Internet anche in modo sicuro.

Questa guida non tratterà alcun problema relativo alla configurazione del router. È probabile che un server che esegue pfSense agisca come un router stesso, quindi supponiamo che il server pfSense sia direttamente connesso a Internet con il proprio indirizzo IP.

Preparazione

Per questa guida, assumiamo:

- Hai già installato l'ultima versione di pfSense (2.3 al momento della scrittura)

- pfSense è stato configurato con almeno un'interfaccia WAN e un'interfaccia LAN

- Durante questa guida sei connesso con il tuo dispositivo client al server pfSense tramite la sua interfaccia LAN

- Questa installazione di pfSense è una nuova installazione

- Hai già una copia di Viscosity installata sul tuo dispositivo client

Se è necessario scaricare e installare una copia di pfSense, è possibile trovare informazioni su https://www.pfsense.org/download/. Non tratteremo i dettagli della configurazione di un'istanza pfSense, molte guide possono essere trovate online. Se stai eseguendo una versione diversa di pfSense, è molto probabile che molti o anche tutti i passaggi descritti in questa guida vengano comunque applicati. Se stai cercando di configurare un server OpenVPN su un sistema operativo diverso, consulta le nostre altre guide.

Il dispositivo client deve essere connesso al server pfSense tramite l'interfaccia LAN. Ciò è necessario per poter accedere a webConfigurator per impostare la configurazione di pfSense. Le specifiche su come ottenere questo risultato dipendono dalla tua particolare configurazione di rete.

Se non hai una copia di Viscosity già installata sul tuo client, consulta questa guida all'installazione per l'installazione di Viscosity (Mac | Windows).

Supporto

Sfortunatamente non possiamo fornire alcun supporto diretto per la configurazione del tuo server OpenVPN. Forniamo questa guida come cortesia per aiutarti a iniziare e ottenere il massimo dalla tua copia di Viscosity. Abbiamo testato a fondo i passaggi di questa guida per assicurarci che, se segui le istruzioni dettagliate di seguito, dovresti essere sulla buona strada per goderti i vantaggi dell'esecuzione del tuo server OpenVPN.

pfSense offre supporto sia per la comunità che commerciale se stai cercando ulteriori informazioni o aiuto, dai un'occhiata alle loro opzioni su https://www.pfsense.org/get-support/

Per iniziare

Per prima cosa devi accedere a webConfigurator dal tuo dispositivo client connesso all'interfaccia LAN del server pfSense. Apri un browser sul tuo client e vai all'indirizzo IP dell'interfaccia LAN del tuo server pfSense (qualcosa come https://10.0.0.1 o https://192.168.0.1 ). Dovrai effettuare il login. Le credenziali predefinite sono:

User: admin Password: pfsense

Se è la prima volta che accedi a webConfigurator, tenterà di guidarti attraverso una procedura guidata. Salta questo passaggio facendo clic sul logo pfSense per passare alla dashboard principale.

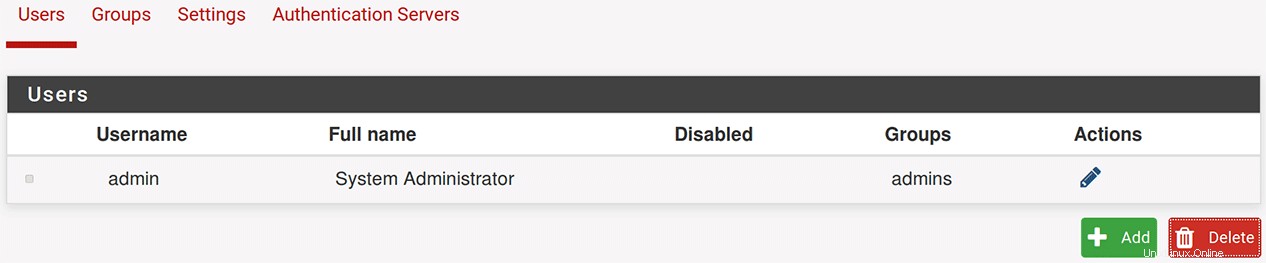

Per motivi di sicurezza, è necessario modificare la password dell'amministratore di pfSense. Fare clic su System> User Manager . Modifica la password facendo clic sull'icona di modifica in Azioni per l'account amministratore.

Modifica la password inserendo una nuova password e la relativa conferma, quindi fai clic su Save in basso.

Server DNS

Imposta l'indirizzo IP dei server DNS che utilizzeremo:

- Fare clic su

System>General Setup. - Nelle Impostazioni server DNS sezione, impostare i primi due server DNS su 8.8.8.8 e 8.8.4.4 (Google DNS). Se desideri utilizzare server DNS diversi, sentiti libero di usarli qui.

- Fai clic su

Savein basso.

Per abilitare questi server DNS:

- Fai clic su

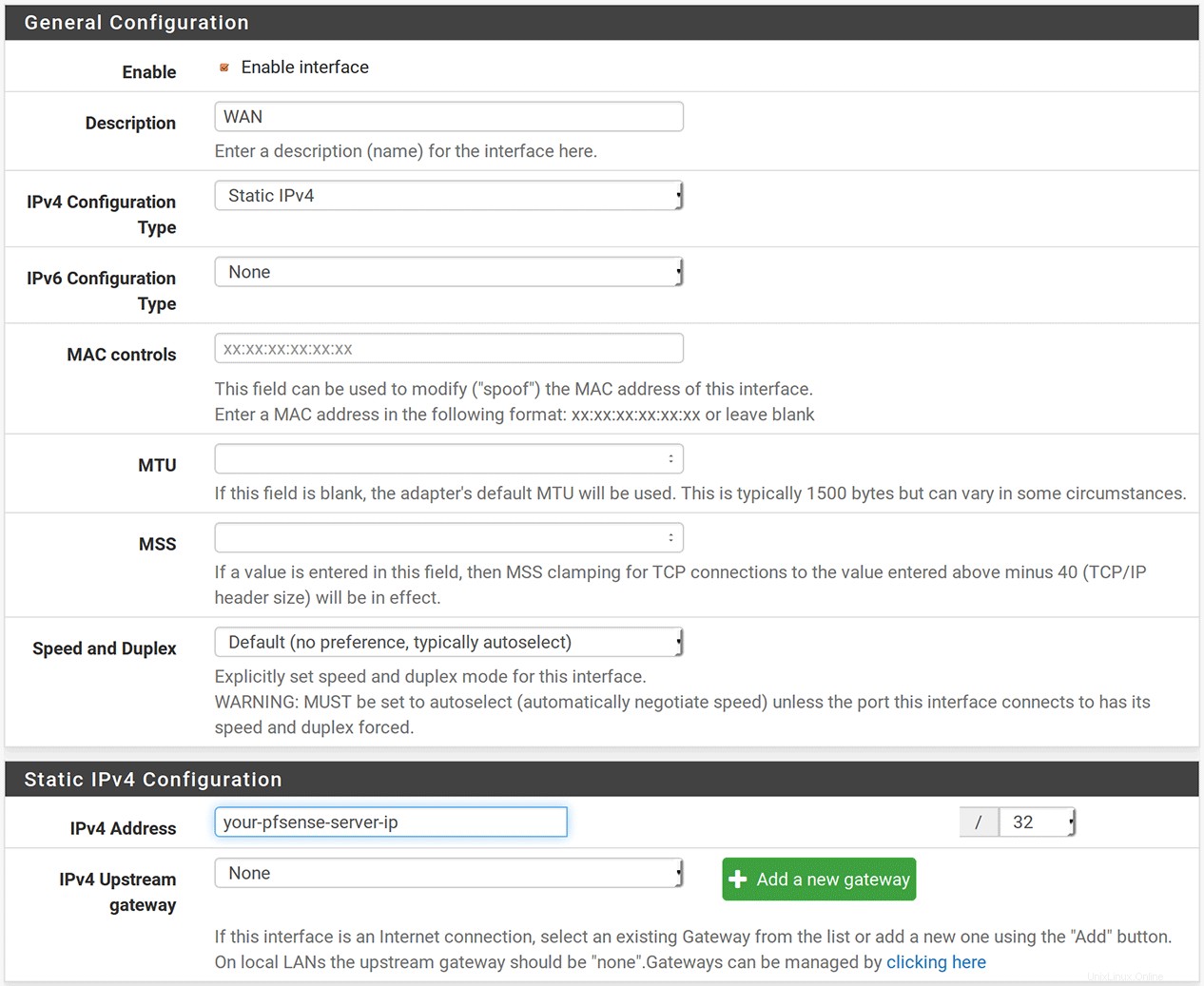

Interfaces>WAN. - Nella Configurazione generale sezione, impostare il Tipo di configurazione IPv4 su 'IPv4 statico'.

- Nella configurazione IPv4 statica sezione, impostare l'indirizzo IPv4 all'indirizzo IP WAN del tuo server pfSense.

- Fai clic su

Savein fondo. - Apparirà una casella gialla nella parte superiore della pagina, fai clic su

Apply changesper ripristinare l'interfaccia WAN con le nuove impostazioni DNS.

Questi server DNS verranno consegnati ai client connessi poiché il risolutore DNS è abilitato per impostazione predefinita.

- Clicca su

Services>DNS Resolverper modificare le impostazioni del DNS Resolver. - Controlla Inoltro query DNS casella per abilitare la modalità di inoltro.

- Fai clic su

Savein fondo. - Apparirà una casella gialla nella parte superiore della pagina, fai clic su

Apply changes.

Procedura guidata OpenVPN

Il server OpenVPN può essere configurato dalla procedura guidata integrata.

- Fai clic su

VPN>OpenVPNe fai clic suWizardsscheda. - Ti verrà chiesto di selezionare un Tipo di backend di autenticazione . Fare clic su

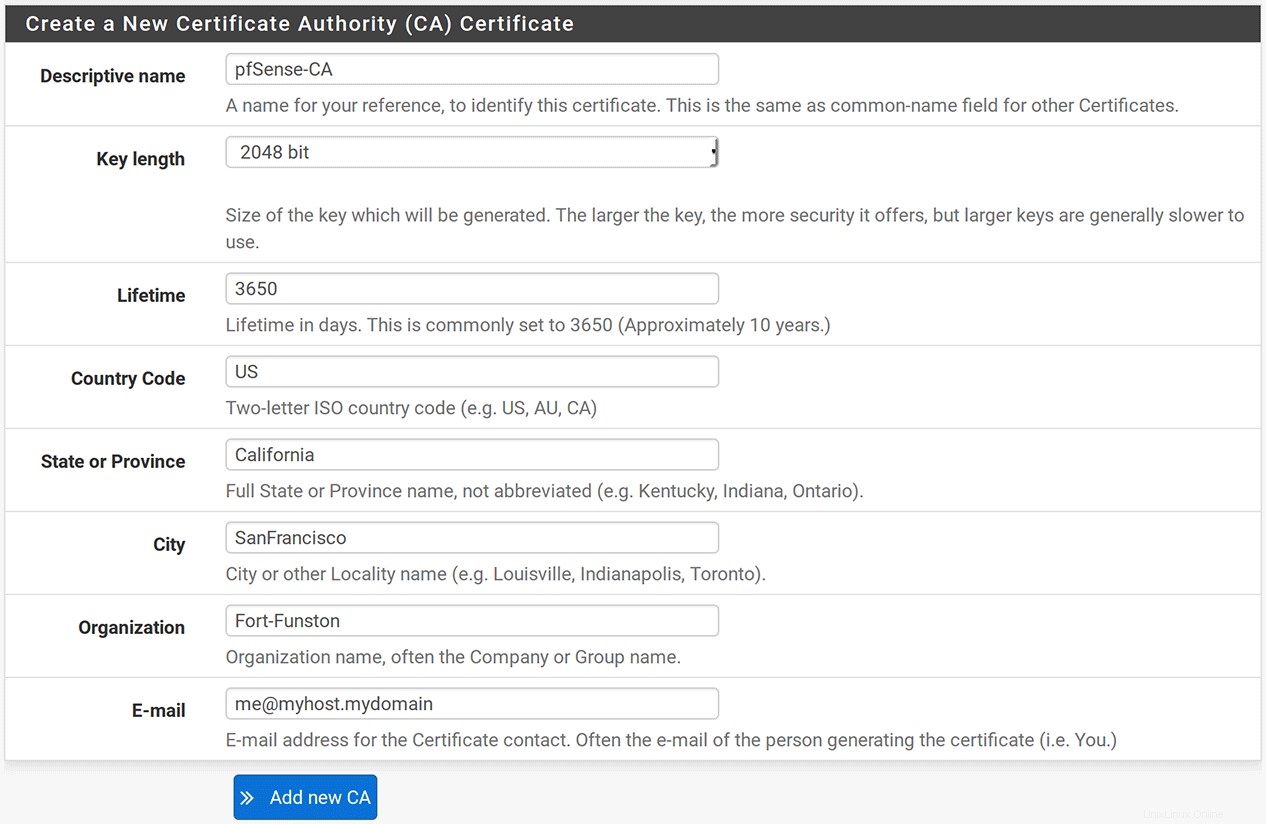

Nextper accettare l'impostazione predefinita di "Accesso utente locale". - Ora dovremo creare un nuovo certificato di autorità di certificazione (CA). Impostare il nome descrittivo su 'pfSense-CA'.

- Lascia la lunghezza della chiave a 2048 bit e la durata a 3650 giorni.

- I restanti parametri servono a identificare la persona o l'organizzazione che controlla questa autorità di certificazione. Impostali in modo appropriato per la tua situazione.

- Fare clic su

Add new CAper passare al certificato del server. - Imposta il nome descrittivo su server e mantieni la lunghezza della chiave di 2048 bit e la durata di 3650 giorni.

- Le informazioni sulla persona/istituzione saranno già compilate dalla pagina precedente. Lascialo così com'è.

- Fai clic su

Create new Certificate. - Nella pagina successiva, nelle Informazioni generali sul server OpenVPN sezione, impostare la Descrizione a 'server'.

- Nelle Impostazioni crittografiche sezione deseleziona Autenticazione TLS .

- Abbandona l'algoritmo di crittografia come 'AES-256-CBC (chiave a 256 bit, blocco a 128 bit)'.

- Nelle Impostazioni tunnel entra nella rete di tunnel indirizzo come 10.8.0.0/24.

- Per consentire l'accesso alle macchine sulla rete locale, inserisci il tuo intervallo IP locale in Rete locale collocamento. Probabilmente sarà qualcosa come 10.0.0.0/24.

- Imposta Compressione a "Disabilitato - Nessuna compressione"

- Controlla la Comunicazione tra clienti casella di controllo.

- Nelle Impostazioni client sezione, impostare il Server DNS 1 per puntare al server OpenVPN (10.8.0.1).

- In Avanzate casella di testo, aggiungi la riga:

-

push "route 10.0.0.0 255.255.255.0";mute 10; - dove assumiamo che la tua sottorete LAN sia 10.0.0.0/24. Regolalo di conseguenza.

-

- Possiamo lasciare le restanti impostazioni così come sono e fare clic su

Nextsotto. - Ora accetta le regole firewall predefinite controllando sia la Regola firewall e Regola OpenVPN caselle e facendo clic su

Next. Queste regole consentiranno al tuo client di connettersi al server OpenVPN e consentiranno il traffico VPN tra il client e il server. - Ora ti verrà mostrata una schermata di completamento. Fai clic su

Finish.

Ora hai creato il certificato del server. Prima di andare avanti, è necessario modificare alcune impostazioni che non sono state coperte dalla procedura guidata.

- Fai clic sull'icona di modifica accanto al server riga per modificare la configurazione.

- Nelle Informazioni generali sezione, cambia la Modalità server su "Accesso remoto (SSL/TLS)".

- Premi

Saveper salvare queste modifiche.

Firewall

Le impostazioni del firewall vengono generate automaticamente dalla procedura guidata. Tuttavia, a seconda della configurazione e della versione del firewall, potrebbe essere necessario controllare l'impostazione creata dalla procedura guidata. Per prima cosa, vai a Firewall -> Rules e seleziona WAN . Dovresti vedere una regola del firewall che consente il traffico IPv4 in entrata attraverso la WAN tramite la porta OpenVPN. Ciò consentirà ai client di connettersi alla VPN tramite l'interfaccia WAN esterna.

Se riscontri problemi nell'instradare il traffico attraverso la VPN, vai a Firewall -> Nat , seleziona Outbound e assicurati che la modalità sia impostata su "Generazione automatica di regole NAT in uscita. (IPsec passthrough incluso)".

Certificato cliente

Per connetterci al nostro server OpenVPN, dobbiamo generare un certificato client per ogni dispositivo che vogliamo connettere al server.

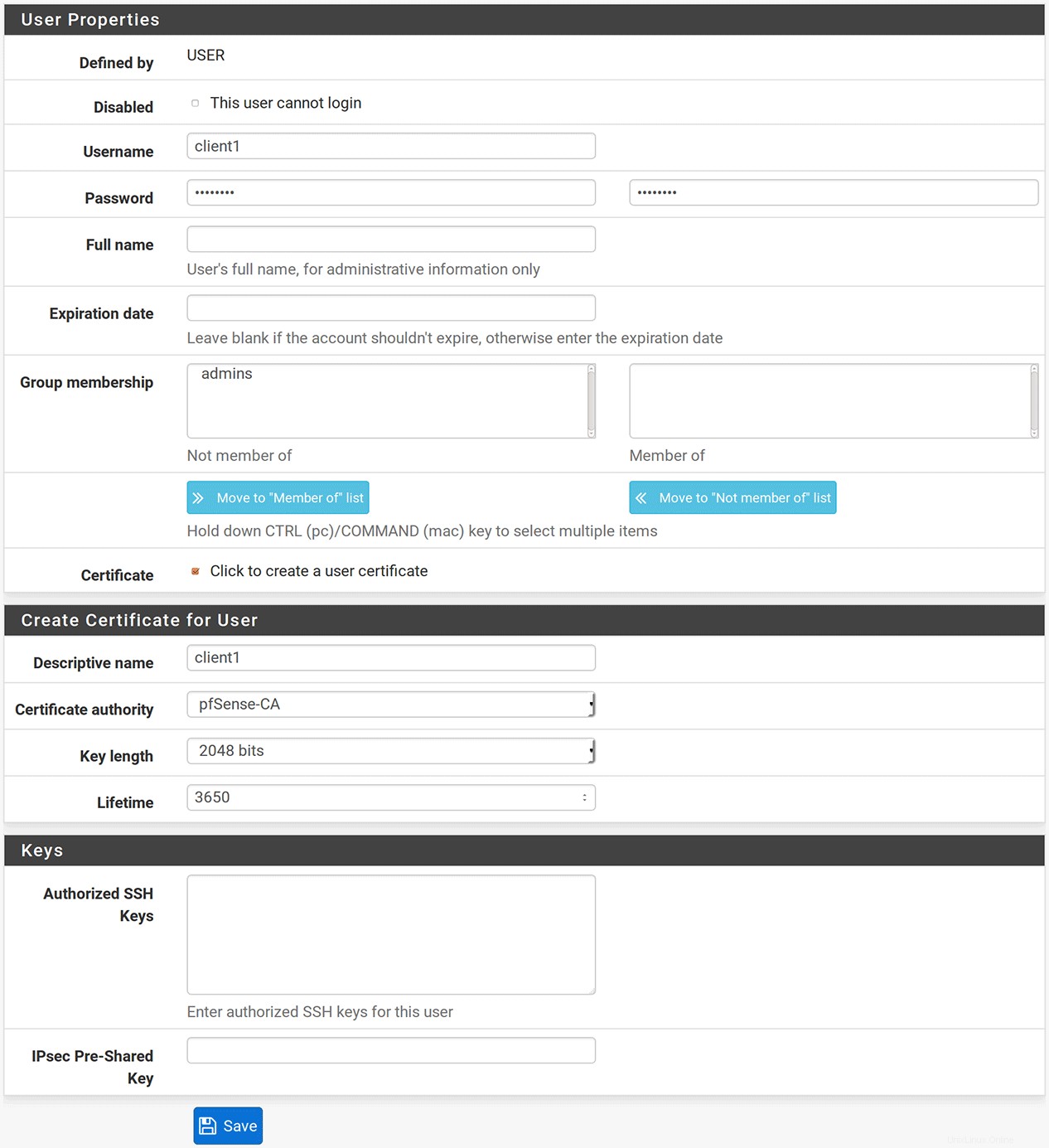

- Fare clic su

System>User Managere fai clic su+ Addpulsante per aggiungere un utente. - Inserisci nome utente e password. Per il nostro esempio, imposteremo il nome utente su client1 .

- Assicurati di controllare il Certificato casella per creare un certificato utente. Ciò farà espandere la sezione.

- Assegna al certificato un nome descrittivo (cliente1 ).

- Lascia l'autorità di certificazione, la lunghezza della chiave e la durata ai valori predefiniti.

- Fai clic su

Savefinire.

Impostazione della viscosità

Se sei arrivato così lontano, ora dovresti essere in grado di connetterti al tuo server OpenVPN, congratulazioni! Ora possiamo impostare la viscosità.

Esportazione della connessione da pfSense

pfSense fornisce un pacchetto di esportazione client OpenVPN che puoi utilizzare per creare una connessione Viscosity senza dover gestire direttamente alcun certificato o chiave.

- Per installare il pacchetto di esportazione fare clic su

System>Package Managere fai clic suAvailable Packagesscheda. Questo ti mostrerà un elenco di tutti i pacchetti che puoi installare. - Scorri verso il basso per trovare 'openvpn-client-export' e fai clic su

+ Installpulsante per installarlo. - Ti chiederà di confermare, fai clic su

Confirmper iniziare l'installazione. - Al termine dell'installazione, puoi esportare una configurazione facendo clic su

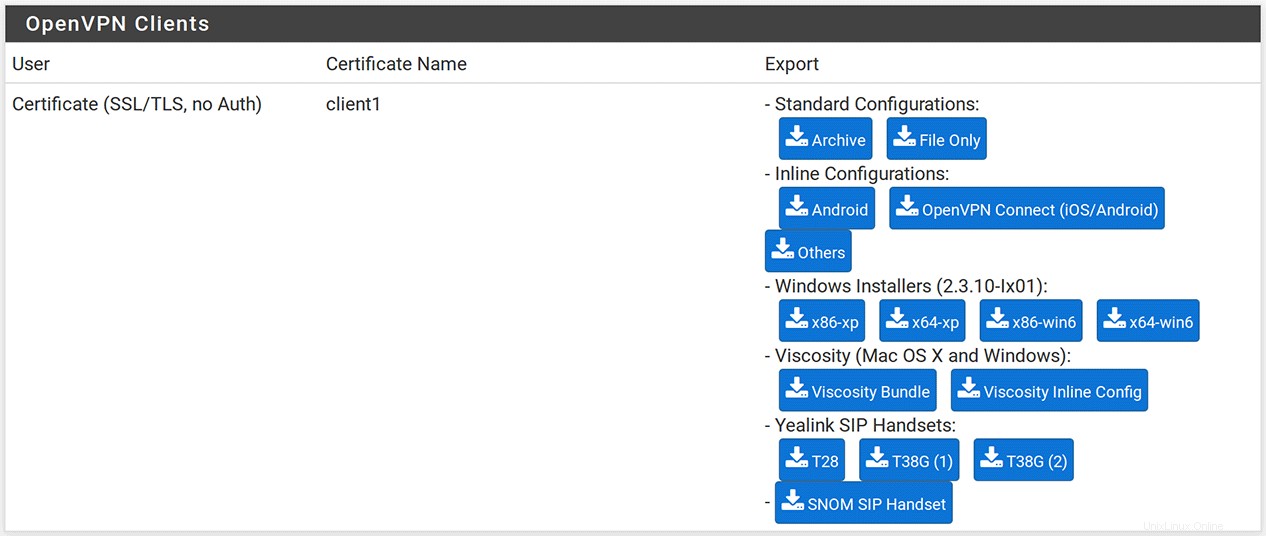

VPN>OpenVPNe facendo clic suClient Exporttab. - Seleziona il server nel Server di accesso remoto sezione. Mantieni i valori predefiniti per gli altri parametri.

- Scorri verso il basso fino a Client OpenVPN sezione e trova la riga corrispondente al Nome del certificato dell'utente che hai creato (client1 ).

- Scarica la configurazione della viscosità cliccando su 'Config in linea della viscosità'. Questo scaricherà un file di configurazione .ovpn sul tuo dispositivo client.

Importa connessione in viscosità

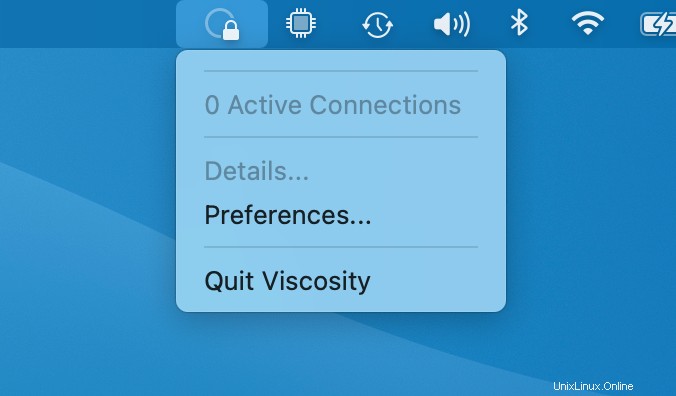

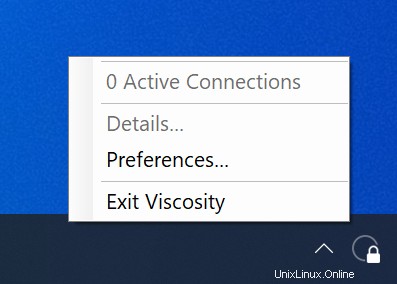

Fare clic sull'icona Viscosità nella barra dei menu (Finestre :barra delle applicazioni) e seleziona 'Preferenze...':

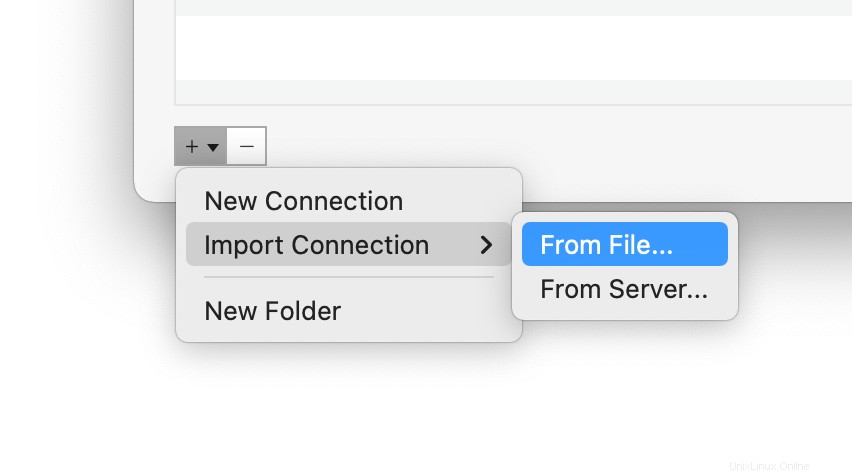

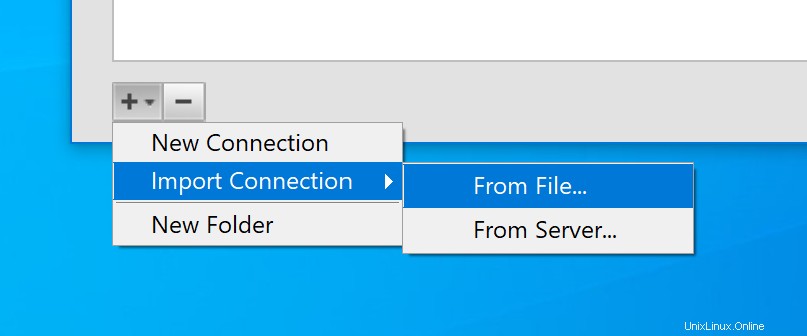

Questo ti mostra l'elenco delle connessioni VPN disponibili. Supponiamo che tu abbia installato Viscosity di recente, quindi questo elenco è vuoto. Fare clic sul pulsante '+' e selezionare Import Connection> From File... :

Passare alla posizione del file di configurazione della viscosità e aprirlo. Verrà visualizzato un messaggio a comparsa per indicare che la connessione è stata importata.

(Facoltativo) Consentire l'accesso a Internet

Per impostazione predefinita, la connessione VPN consentirà l'accesso al file server e ad altri computer sulla rete casa/ufficio (LAN). Tuttavia, se desideri che tutto il traffico Internet venga inviato anche tramite la connessione VPN, è necessario apportare un'ultima modifica alla connessione:

- Fai doppio clic sulla tua connessione nella finestra Preferenze di viscosità per aprire l'editor di connessione

- Fare clic su Rete tab.

- Fai clic sul menu a discesa "Tutto il traffico" e seleziona l'opzione "Invia tutto il traffico su connessione VPN". Non è necessario inserire un gateway predefinito.

- Fai clic su

Savepulsante.

Connessione e utilizzo della connessione VPN

Ora sei pronto per connetterti. Fai clic sull'icona Viscosità nella barra dei menu di macOS o nella barra delle applicazioni di Windows per aprire il menu Viscosità, seleziona la connessione che hai importato e Viscosità si collegherà.

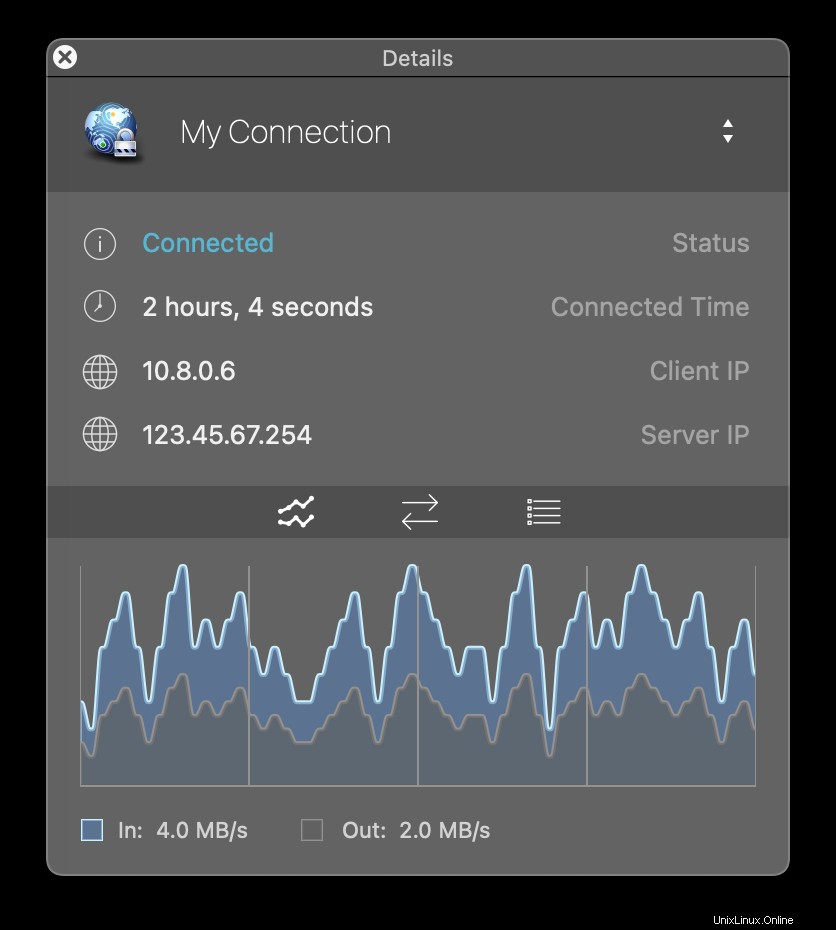

Per verificare che la VPN sia attiva e funzionante, puoi aprire la finestra Dettagli dal menu Viscosità. Ciò ti consentirà di visualizzare i dettagli della connessione, il traffico e il registro di OpenVPN.

Ecco fatto, hai impostato il tuo server OpenVPN personale. Congratulazioni, ora sei libero di godere dei vantaggi di gestire il tuo server OpenVPN!