Come giocare a Tetris clone Tint sulla riga di comando di Ubuntu

Come installare Foreman su Ubuntu 18.04 / Ubuntu 16.04 e Debian 9

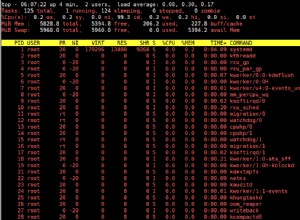

I 12 migliori strumenti da riga di comando per monitorare Linux

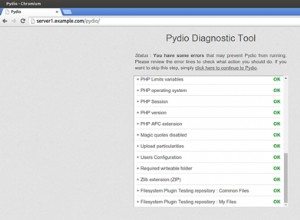

Come installare Pydio su CentOS 7.0

Installa pyxmlsec - Python XML Security Library su Ubuntu

Come modificare lo sfondo della schermata di accesso GDM in Ubuntu