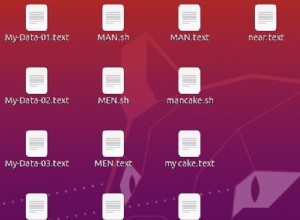

I caratteri jolly in Linux spiegati con 10 esempi

Come rendere visibili gli asterischi delle password nel terminale di Ubuntu

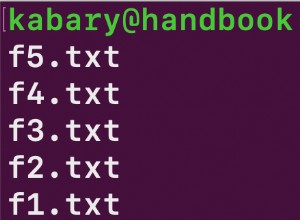

Bash Beginner Series #4:Utilizzo di array in Bash

Come installare e utilizzare Nmap su Linux Mint 20

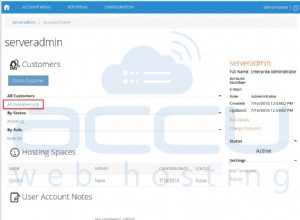

Come aggiungere un sito web in WebsitePanel 2.1?

Come passare da GNOME a Unity in Ubuntu 18.04 e 17.10