In qualità di amministratore di sistema, probabilmente sai già quanto sia importante crittografare i tuoi dischi .

Se il tuo laptop dovesse essere rubato, anche un hacker alle prime armi sarebbe in grado di estrarre le informazioni contenute nei dischi.

Basta una semplice chiavetta USB con un LiveCD e tutto verrebbe rubato.

Fortunatamente per te, ci sono modi per evitare che ciò accada:crittografando i dati archiviati sui tuoi dischi.

In questo tutorial, vedremo i passaggi necessari per eseguire una crittografia completa del sistema . Puoi trovare altri tutorial online incentrati sulla crittografia solo di un file o di partizioni home, ad esempio.

In questo caso, stiamo crittografando l'intero sistema significa l'intera partizione di root e la cartella di avvio. Crittograferemo una parte del bootloader.

Pronto?

Prerequisiti

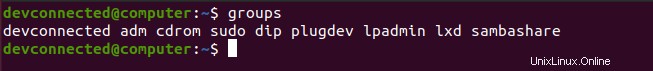

Per eseguire tutte le operazioni descritte in questa guida, è ovviamente necessario disporre dei diritti di amministratore di sistema.

Per verificare che sia così, assicurati di appartenere a "sudo “ gruppo (per distribuzioni basate su Debian) o “wheel “ (su quelli basati su RedHat).

Se vedi il seguente output, dovresti essere pronto.

Prima di continuare, è importante sapere che la crittografia dei dischi non è priva di rischi.

Il processo prevede la formattazione dell'intero disco il che significa che perderai dati se non esegui il backup. Di conseguenza, potrebbe essere una buona idea eseguire il backup dei file, indipendentemente dal fatto che tu scelga di farlo su un'unità esterna o su un cloud online.

Se non sei sicuro dei passaggi necessari per eseguire il backup dell'intero sistema, ti consiglio di leggere il seguente tutorial che lo spiega in termini chiari.

Ora che tutto è impostato, possiamo iniziare a crittografare l'intero sistema.

Identifica la tua situazione attuale

Questo tutorial è diviso in tre parti:una per ogni scenario che potresti trovarti di fronte.

Dopo aver identificato la tua situazione attuale, puoi passare direttamente al capitolo che ti interessa.

Se vuoi crittografare un sistema che contiene già dati non crittografati, hai due scelte:

- Puoi aggiungere un disco aggiuntivo al tuo computer o server e configurarlo per diventare il disco di avvio :puoi passare alla prima parte.

- Non puoi aggiungere un disco aggiuntivo al tuo computer (un laptop in garanzia per esempio):troverai le informazioni necessarie nella seconda parte.

Se stai installando un sistema nuovo di zecca, il che significa che installi la distribuzione da zero, puoi crittografare l'intero disco direttamente dal programma di installazione grafico . Di conseguenza, puoi passare alla terza parte.

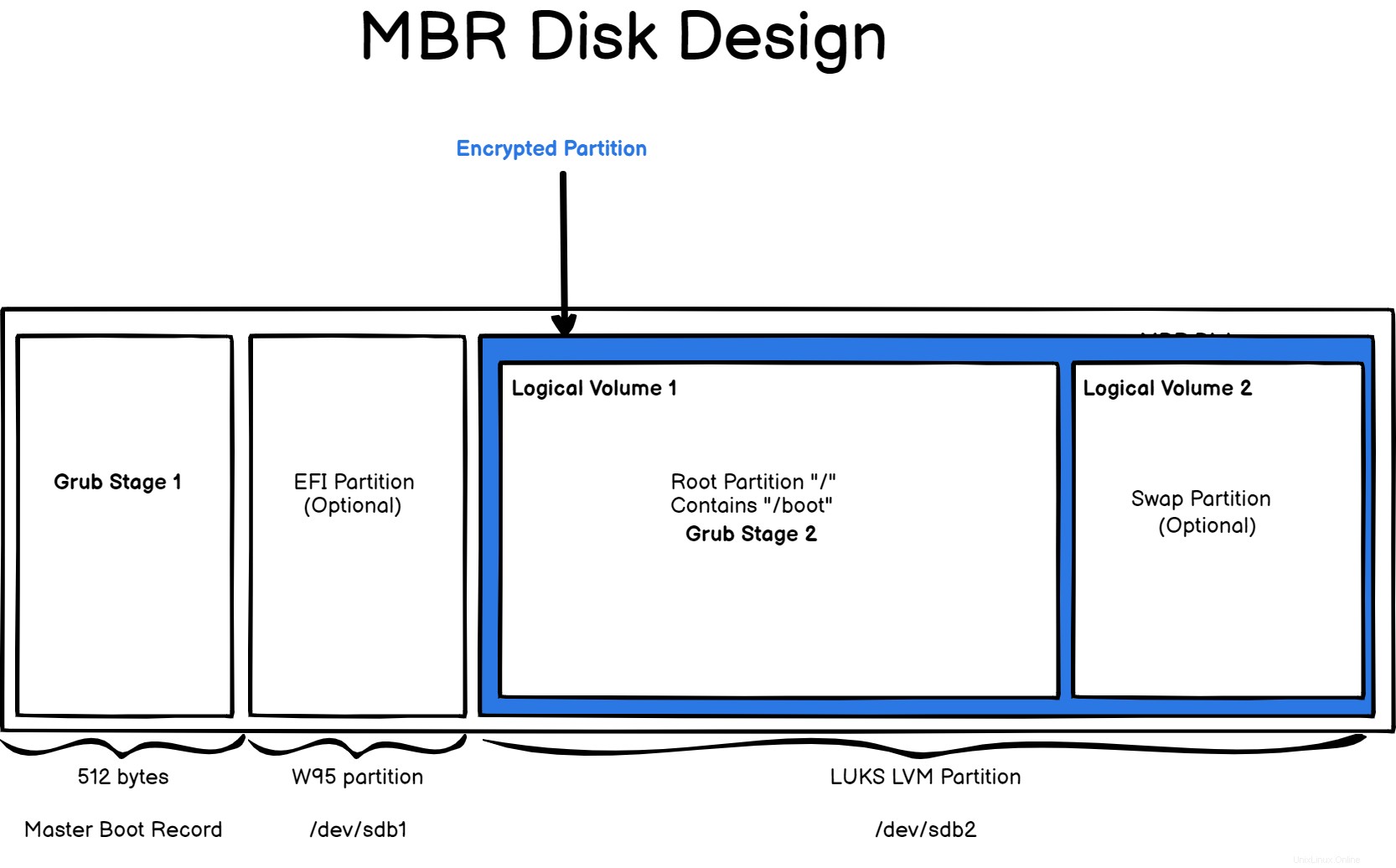

Progetta il layout del disco rigido

Ogni volta che crei nuove partizioni, crittografate o meno, è molto importante scegliere il design del disco rigido in anticipo.

In questo caso, progetteremo il nostro disco utilizzando un layout MBR :i primi 512 byte del disco di avvio saranno riservati per il primo stadio di GRUB (così come i metadati per le nostre partizioni).

La prima partizione sarà una partizione vuota riservata per i sistemi che utilizzano EFI (o UEFI) come firmware di avvio. Se scegli di installare Windows 10 in futuro, avrai già una partizione disponibile per questo.

La seconda partizione del nostro disco verrà formattata come LUKS-LVM partizione contenente un volume fisico (la partizione del disco stessa) e un gruppo di volumi contenente due volumi logici:uno per il filesystem di root e un altro per una piccola partizione di swap.

Come puoi vedere, la seconda fase di GRUB sarà anche crittografato:questo perché abbiamo scelto di avere la cartella di avvio archiviata nella stessa partizione.

Ovviamente, non sei limitato al design fornito qui, puoi aggiungere volumi logici aggiuntivi per i tuoi log, ad esempio.

Questo progetto sarà la nostra tabella di marcia per questo tutorial:inizieremo da un disco nuovo di zecca e implementeremo tutte le parti insieme.

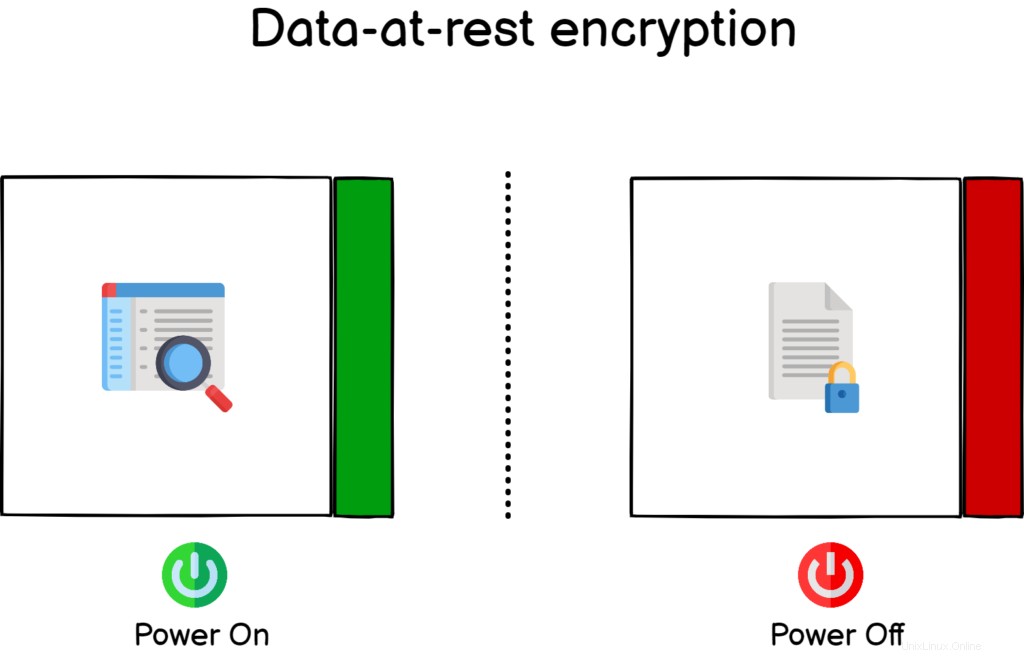

Crittografia dei dati inattivi

Questo tutorial è incentrato sulla crittografia dei dati inattivi . Come dice il nome, crittografia dei dati inattivi significa che il tuo sistema è crittografato, ovvero nessuno può leggere da esso, quando è fermo o spento.

Questa crittografia è molto utile se il tuo computer dovesse essere rubato, gli hacker non sarebbero in grado di leggere i dati sul disco a meno che non siano a conoscenza della passphrase che sceglierai nelle prossime sezioni.

Tuttavia, ci sarebbe comunque il rischio che i tuoi dati vengano cancellati per sempre:non avere accesso in lettura a un disco non significa che non possano semplicemente rimuovere le partizioni su di esso.

Di conseguenza, assicurati di conservare un backup dei tuoi file importanti in un luogo sicuro.

Crittografia del filesystem di root sul nuovo disco

Come spiegato in dettaglio durante l'introduzione, crittograferemo il filesystem di root da un nuovo disco che non contiene alcun dato. Questo è abbastanza importante perché il disco crittografato verrà formattato durante il processo.

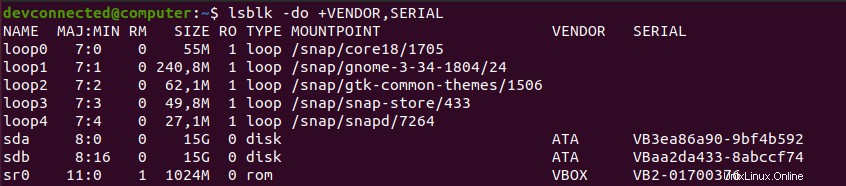

Vai al sistema che vuoi crittografare e collega il nuovo disco. Prima di tutto, identifica il tuo disco attuale , che è probabilmente chiamato "/dev/sda" e il disco che hai appena collegato (probabilmente chiamato "/dev/sdb").

In caso di dubbi sulla corrispondenza tra nomi e numeri di serie del disco, è possibile aggiungere fornitori e numeri di serie con l'opzione "-o" di lsblk.

$ lsblk -do +VENDOR,SERIAL

In questo caso, il disco con i dati si chiama “/dev/sda” e quello nuovo si chiama “/dev/sdb”.

Prima di tutto, dobbiamo creare il layout che abbiamo specificato nell'introduzione, ovvero una partizione che sarà un EFI uno e uno LUKS-LVM partizione.

Creazione del layout di base del disco

Il primo passo nel nostro viaggio verso la crittografia completa del disco inizia con due semplici partizioni:una EFI (anche se usiamo MBR, nel caso tu voglia cambiare in futuro) e uno per il nostro LVM .

Per creare nuove partizioni sul disco, utilizza il comando "fdisk" e specifica il disco da formattare.

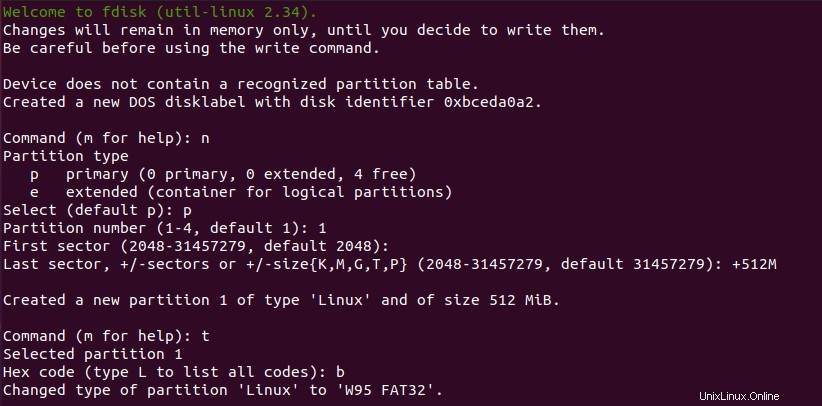

$ sudo fdisk /dev/sdbCome spiegato nell'introduzione, la prima partizione sarà un 512 Mb uno e l'altro occuperanno lo spazio rimanente sul disco.

Nell'utilità "fdisk", puoi creare una nuova partizione con l'opzione "n" e specificare una dimensione di 512 megabyte con "+512M “.

Assicurati di cambiare il tipo di partizione in W95 FAT32 utilizzando l'opzione “t” e specificando “b” come tipo.

Fantastico, ora che hai la tua prima partizione, creeremo quella che ci interessa.

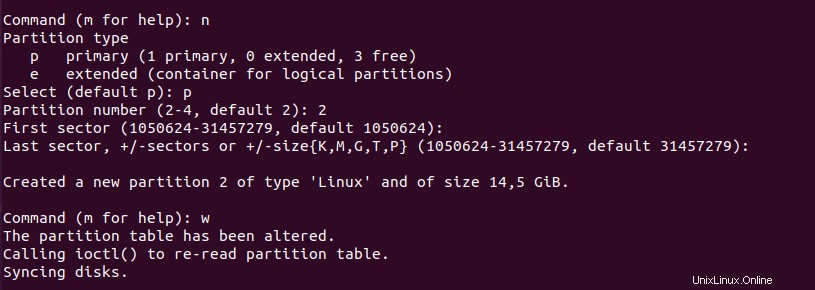

Creare la seconda partizione è ancora più semplice.

Nell'utilità fdisk, usa "n ” per creare una nuova partizione e mantenere le impostazioni predefinite, il che significa che puoi premere “Invio ” ad ogni passo.

Quando hai finito, puoi semplicemente premere "w" per scrivere le modifiche su disco.

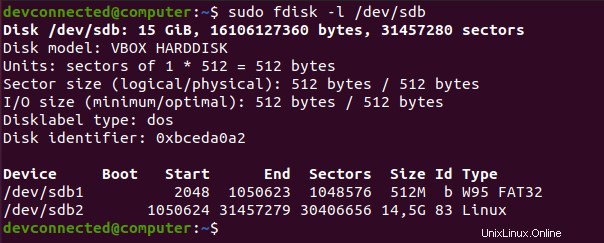

Ora, eseguire nuovamente il comando "fdisk" ti darà una buona idea delle modifiche che hai eseguito sul disco.

$ sudo fdisk -l /dev/sdb

Fantastico!

La tua seconda partizione è pronta per essere formattata, quindi andiamo ad essa.

Creazione di partizioni LUKS e LVM su disco

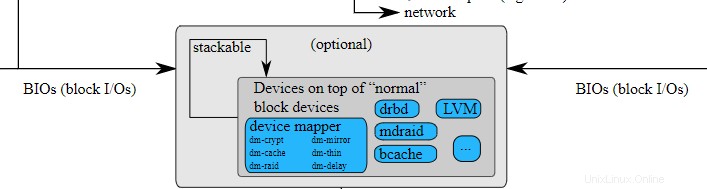

Per crittografare i dischi, utilizzeremo LUKS , abbreviazione di Impostazione chiave unificata Linux progetto.

LUKS è una specifica per diversi backend implementati in alcune versioni del kernel Linux.

In questo caso, utilizzeremo il sottomodulo “dm-crypt” e dello stack di archiviazione Linux.

Come dice il nome, “dm-crypt” fa parte del modulo Device Mapper che mira a creare un livello di astrazione tra i tuoi dischi fisici e il modo in cui scegli di progettare il tuo stack di archiviazione.

Questa informazione è piuttosto importante perché significa che puoi crittografare praticamente tutti i dispositivi utilizzando “dm-crypt” back-end.

In questo caso, crittograferemo un disco, contenente un set di partizioni LVM, ma puoi scegliere di crittografare una memory stick USB o un floppy disk.

Per interagire con il modulo "dm-crypt", utilizzeremo il "cryptsetup comando ".

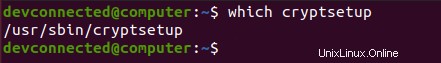

Ovviamente, potrebbe essere necessario installarlo sul tuo server se non lo hai già.

$ sudo apt-get instal cryptsetup

$ which cryptsetup

Ora che cryptsetup è disponibile sul tuo computer, creerai la tua prima partizione formattata LUKS .

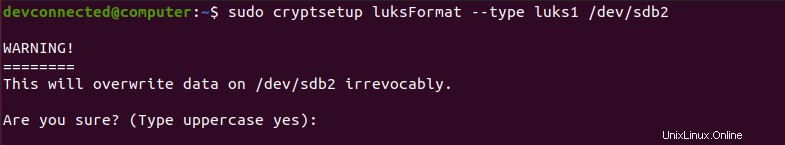

Per creare una partizione LUKS, utilizzerai "cryptsetup ” seguito dal comando “luksFormat ” comando che formatta la partizione (o disco) specificata.

$ sudo cryptsetup luksFormat --type luks1 /dev/sdb2Nota :allora perché stiamo specificando il LUKS1 tipo di formattazione? A partire da gennaio 2021, GRUB (il nostro bootloader) non supporta la crittografia LUKS2. Assicurati di lasciare un commento se noti che LUKS2 è ora rilasciato per il bootlader di GRUB.

Come puoi vedere, ti viene notificato che questa operazione cancellerà tutti i dati memorizzati sul disco. Controlla il disco che stai formattando un'ultima volta e digita "SI ” quando sei pronto.

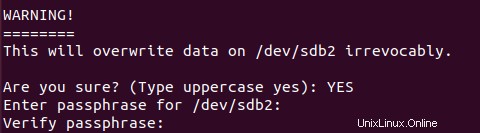

Subito dopo, ti viene richiesta una passphrase. LUKS utilizza due metodi di autenticazione:una passphrase basato su uno che è essenzialmente una password che inserisci durante la decrittazione.

LUKS può anche utilizzare chiavi .Utilizzo delle chiavi , puoi ad esempio memorizzarlo su una parte del tuo disco e il tuo sistema sarà in grado di gestirlo automaticamente.

Scegli una passphrase complessa, inseriscila di nuovo e attendi il completamento della crittografia del disco.

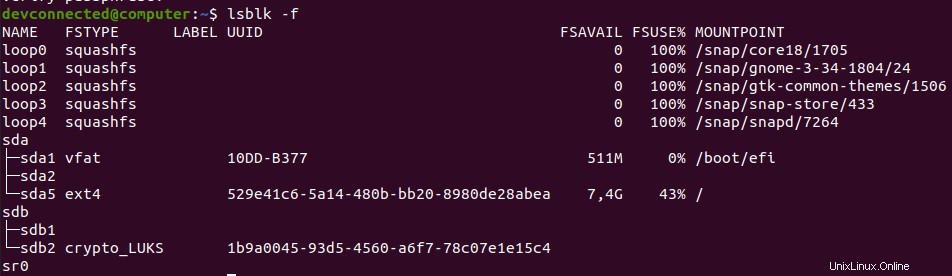

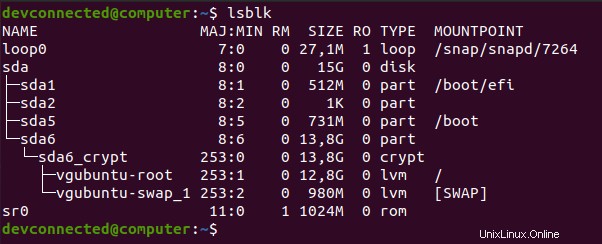

Quando hai finito, puoi controllare con "lsblk ” comando che la tua partizione è ora crittografata come LUKS.

Fantastico ! Ora hai una partizione crittografata.

$ lsblk -f

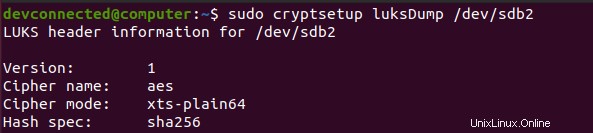

Per verificare che la tua partizione sia formattata correttamente, puoi utilizzare il "cryptsetup ” seguito dal comando “luksDump ” e specifica il nome del dispositivo crittografato .

$ sudo cryptsetup luksDump /dev/sdb2

La tua versione dovrebbe essere impostata su "1" per "LUKS1 ” e dovresti vedere sotto la passphrase crittografata in uno degli slot delle chiavi.

Creazione di LVM crittografato su disco

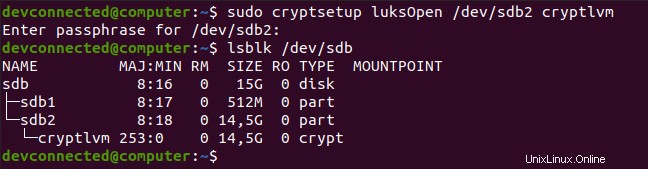

Ora che la tua partizione crittografata LUKS è pronta, puoi "aprirla". "Aprire" una partizione crittografata significa semplicemente accedere ai dati sul disco.

Per aprire il tuo dispositivo crittografato, utilizza il comando "cryptsetup" seguito da "luksOpen", il nome del dispositivo crittografato e un nome.

$ sudo cryptsetup luksOpen <encrypted_device> <name>

In questo caso, abbiamo scelto di nominare il dispositivo “cryptlvm “.

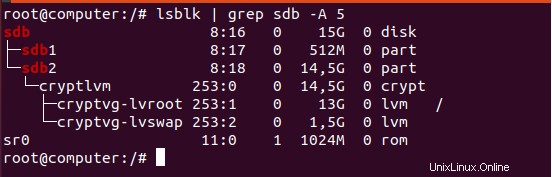

Di conseguenza, utilizzando "lsblk ” di nuovo, puoi vedere che un nuovo dispositivo è stato aggiunto all'elenco dei dispositivi esistente. La seconda partizione ora contiene un dispositivo chiamato "cryptlvm" che è la tua partizione decifrata.

Ora che tutto è pronto, possiamo iniziare a creare i nostri due LVM:uno per la nostra partizione di root e uno per lo swap.

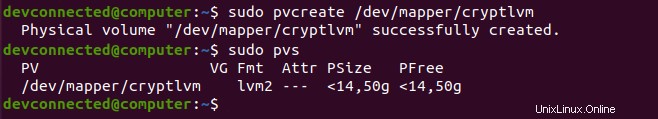

Prima di tutto, creeremo un volume fisico per il nostro nuovo disco usando "pvcreate comando ".

# Optional, if you don't have LVM commands : sudo apt-get install lvm2

$ sudo pvcreate /dev/mapper/cryptlvm

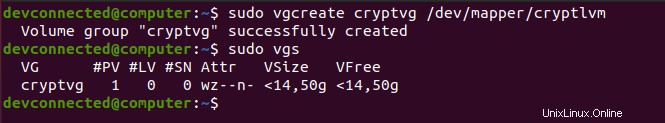

Ora che il tuo volume fisico è pronto, puoi usarlo per creare un gruppo di volumi denominato "cryptvg “.

$ sudo vgcreate cryptvg /dev/mapper/cryptlvm

Ora che il tuo gruppo di volumi è pronto, puoi creare i tuoi due volumi logici.

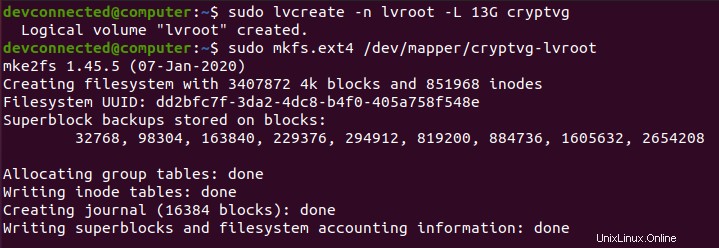

In questo caso, la prima partizione è da 13 Gb e la partizione di swap occuperà lo spazio rimanente. Assicurati di modificare quei numeri per il tuo caso specifico.

Per ospitare il nostro filesystem di root, creeremo un filesystem EXT4 sul volume logico.

$ sudo lvcreate -n lvroot -L 13G cryptvg

$ sudo mkfs.ext4 /dev/mapper/cryptvg-lvroot

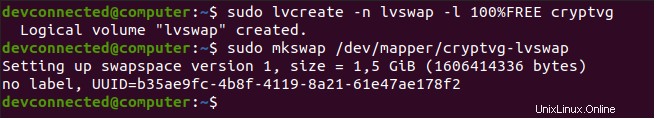

Creazione della partizione di scambio può essere ottenuto utilizzando gli stessi passaggi, utilizzando quello “lvcreate” e quello “mkswap”.

$ sudo lvcreate -n lvswap -l 100%FREE cryptvg

$ sudo mkswap /dev/mapper/cryptvg-lvswap

Fantastico! Ora che le tue partizioni sono state create, è il momento di trasferire il tuo filesystem di root esistente su quello appena creato.

Trasferisci l'intero filesystem su un disco crittografato

Prima di trasferire l'intero filesystem, potrebbe essere una buona idea verificare di avere spazio sufficiente sull'unità di destinazione.

$ df -h Per trasferire l'intero filesystem nella partizione appena creata, utilizzerai "rsync comando ".

Monta il volume logico appena creato e inizia a copiare i tuoi file e cartelle in modo ricorsivo sull'unità di destinazione.

$ sudo mount /dev/mapper/cryptvg-lvroot /mnt

$ sudo rsync -aAXv / --exclude="mnt" /mnt --progressQuesto processo può richiedere del tempo a seconda della quantità di dati che devi trasferire.

Dopo un po', l'intero filesystem dovrebbe essere copiato sull'unità crittografata. Ora che il “/boot” è crittografato, dovrai reinstallare la fase 1 di GRUB di conseguenza.

Installa e configura il bootloader GRUB

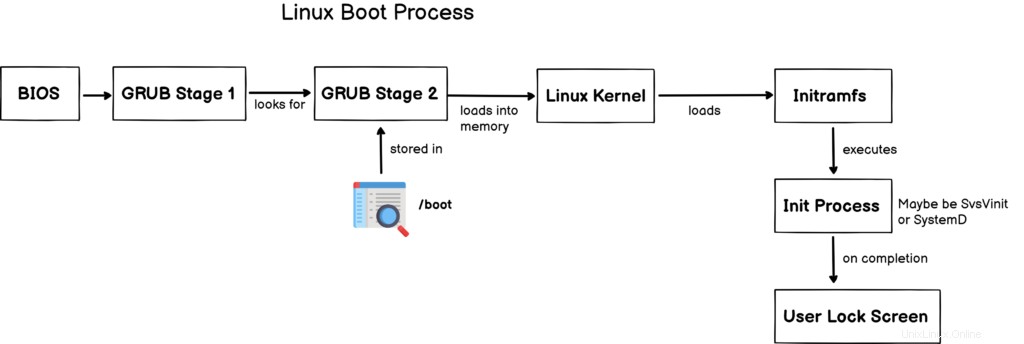

Allora, perché dovresti reinstallare e riconfigurare GRUB di conseguenza?

Per rispondere a questa domanda, devi avere un'idea di base del modo in cui il tuo sistema si avvia quando utilizzi un processo di avvio convenzionale BIOS/MBR.

Come spiegato nell'introduzione, GRUB è diviso in due (a volte tre) parti:GRUB fase 1 e GRUB fase 2 . La fase 1 cercherà solo la posizione della fase 2, spesso situata nel “/boot” cartella del tuo filesystem.

La fase 2 è responsabile di molte attività:caricare i moduli necessari, caricare il kernel in memoria e avviare il processo initramfs.

Come hai capito, lo stadio 2 è crittografato qui, quindi dobbiamo dire allo stadio 1 (che si trova nei primi 512 byte del tuo disco) che deve essere prima decrittografato.

Reinstalla GRUB Stage 1 e 2

Per reinstallare la prima fase di GRUB, devi prima abilitare il "cryptomount ” che consente l'accesso ai dispositivi crittografati nell'ambiente GRUB.

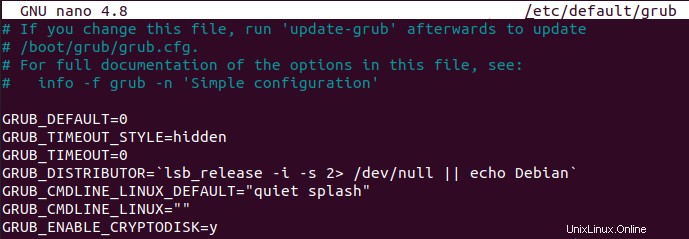

Per ottenere ciò, devi modificare “/etc/default/grub” file e aggiungi il "GRUB_ENABLE_CRYPTODISK=y" opzione.

Tuttavia, sei attualmente seduto sul sistema che stai tentando di crittografare. Di conseguenza, dovrai eseguire il chroot nella tua nuova unità per eseguire correttamente i comandi.

Croot nell'unità crittografata

Per eseguire il chroot nell'unità crittografata, dovrai eseguire i seguenti comandi.

$ sudo mount --bind /dev /mnt/dev

$ sudo mount --bind /run /mnt/run

$ sudo chroot /mnt/

$ sudo mount --types=proc proc /proc

$ sudo mount --types=sysfs sys /sys

Ora che hai eseguito questi comandi, dovresti trovarti nel contesto del tuo disco crittografato.

$ vi /etc/default/grub

GRUB_ENABLE_CRYPTODISK=yCome indicato nella documentazione di GRUB, questa opzione configurerà GRUB per cercare dispositivi crittografati e aggiungere comandi aggiuntivi per decrittografarli.

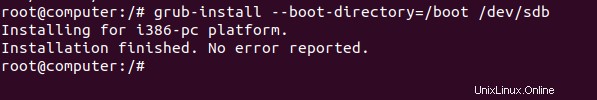

Ora che la fase 1 è configurata, puoi installarla sul tuo MBR usando il comando grub-install .

$ grub-install --boot-directory=/boot /dev/sdbNota :fai attenzione, devi specificare “/dev/sdb ” e non “/dev/sdb1”.

Come probabilmente avrai notato, quando non fornisci opzioni per l'installazione di GRUB, hai per impostazione predefinita un "i386-pc ” installazione (progettata per un firmware basato su BIOS).

Reinstalla GRUB Fase 2

Utilizzando i passaggi descritti sopra, la fase 1 è stata aggiornata, ma dobbiamo anche comunicare alla fase 2 che si tratta di un disco crittografato.

Per raggiungere questo obiettivo, vai su "/etc/default/grub" e aggiungi un'altra riga per la fase 2 di GRUB.

GRUB_CMDLINE_LINUX="cryptdevice=UUID=<encrypted_device_uuid> root=UUID=<root_fs_uuid>"Questa è una riga importante perché indica alla seconda fase di GRUB dove si trova l'unità crittografata e dove si trova la partizione di root.

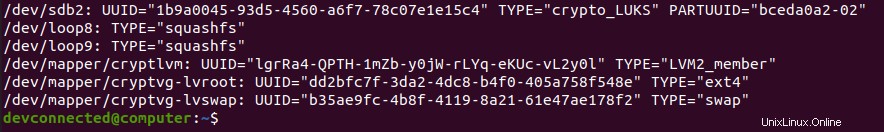

Per identificare gli UUID necessari, puoi utilizzare il comando "lsblk" con l'opzione "-f".

$ lsblk -f

Usando questi UUID, aggiungeremmo la seguente riga al file di configurazione di GRUB.

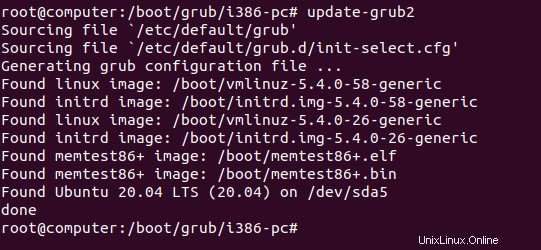

GRUB_CMDLINE_LINUX="cryptdevice=UUID=1b9a0045-93d5-4560-a6f7-78c07e1e15c4 root=UUID=dd2bfc7f-3da2-4dc8-b4f0-405a758f548e"Per aggiornare la tua attuale installazione di GRUB, puoi utilizzare "update-grub2 ” nel tuo ambiente con chroot.

$ sudo update-grub2

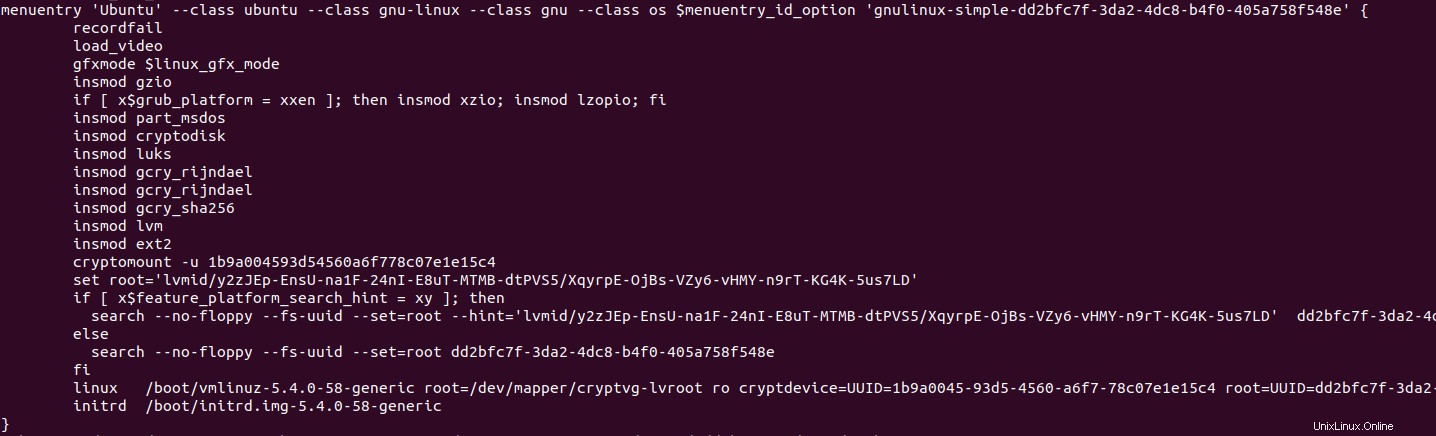

Ora che hai aggiornato la tua installazione di GRUB, il tuo menu di GRUB (cioè la fase 2) dovrebbe essere modificato e dovresti vedere il seguente contenuto quando ispezioni “/boot/grub/grub.cfg” file.

Come puoi vedere, il file di configurazione di GRUB è stato modificato e il tuo sistema ora utilizza "cryptomount" per individuare l'unità crittografata.

Affinché il tuo sistema si avvii correttamente, devi verificare che:

- Stai caricando i moduli corretti come cryptodisk, luks, lvm e altri;

- Il "cryptomount ” l'istruzione è impostata correttamente;

- Il kernel viene caricato utilizzando il "cryptdevice ” istruzione che abbiamo appena impostato nella sezione precedente.

- L'UUID specificato è corretto:il "cryptdevice ” uno punta alla partizione crittografata LUKS2 e quello “root” al filesystem root ext4.

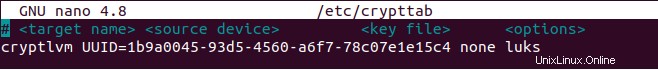

Modifica i file crypttab e fstab

Uno dei primi passi di initramfs sarà quello di montare i tuoi volumi usando “/etc/crypttab” e "/etc/fstab" file nel filesystem.

Di conseguenza, e poiché crei nuovi volumi, potresti dover modificare quei file per inserirvi l'UUID corretto.

Prima di tutto, vai su “/etc/crypttab” file (puoi crearlo se non esiste già) e aggiungere il seguente contenuto

$ nano /etc/crypttab

# <target name> <source device> <key file> <options>

cryptlvm UUID=<luks_uuid> none luks

Se non sei sicuro dell'UUID del tuo dispositivo crittografato, puoi utilizzare il "blkid ” per ottenere le informazioni.

$ blkid | grep -i LUKS Ora che il crypttab il file viene modificato, devi solo modificare fstab di conseguenza.

$ nano /etc/fstab

# <file system> <mount point> <type> <options> <dump> <pass>

UUID=<ext4 uuid> / ext4 errors=remount-ro 0 1Ancora una volta, se non sei sicuro dell'UUID del tuo filesystem ext4, puoi usare il "blkid ” di nuovo.

$ blkid | grep -i ext4Quasi fatto!

Ora che il tuo GRUB e i file di configurazione sono configurati correttamente, dobbiamo solo configurare l'immagine initramfs.

Riconfigura l'immagine initramfs

Tra tutti gli script di avvio, initramfs cercherà il filesystem di root specificato nel capitolo precedente.

Tuttavia, per decrittografare il filesystem di root, dovrà invocare i moduli initramfs corretti, vale a dire "cryptsetup-initramfs " uno. Nel tuo ambiente in chroot, puoi eseguire il seguente comando:

$ apt-get install cryptsetup-initramfs Per includere i moduli cryptsetup nella tua immagine initramfs, assicurati di eseguire "update-initramfs comando ".

$ update-initramfs -u -k allEcco fatto!

Hai assemblato con successo tutti i pezzi necessari per creare un disco completamente crittografato sul tuo sistema. Ora puoi riavviare il computer e dare un'occhiata al tuo nuovo processo di avvio.

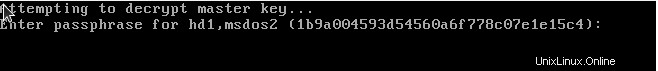

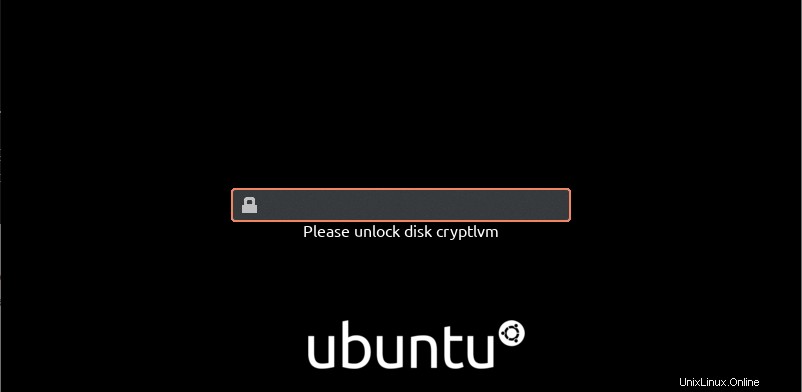

Avvio su dispositivo crittografato

All'avvio, la prima schermata che vedrai è la prima fase di GRUB che tenta di decodificare la seconda fase di GRUB.

Se viene visualizzata questa richiesta di password, significa che non sono presenti errori nella configurazione della fase 1.

Nota :tieni presente che questa schermata potrebbe non seguire il solito layout della tastiera . Di conseguenza, se hai una richiesta di password errata, dovresti provare a fingere di avere una tastiera americana o AZERTY, ad esempio.

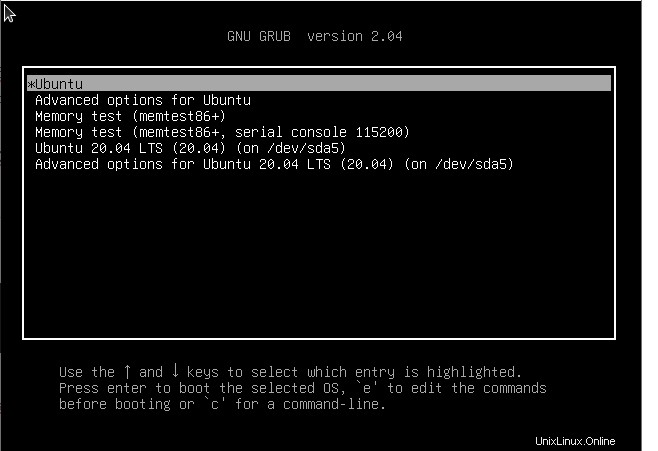

Quando fornisci la password corretta, ti verrà presentato il menu di GRUB.

Se vedi questa schermata, significa che il tuo stage 1 è stato in grado di aprire lo stage 2. Puoi selezionare l'opzione "Ubuntu" e avviare il tuo sistema.

Nella schermata successiva, ti viene chiesto di fornire nuovamente la passphrase.

Questo è abbastanza normale perché la tua partizione di avvio è crittografata. Di conseguenza, è necessaria una passphrase per sbloccare lo stage 2 e una per sbloccare l'intero filesystem di root.

Fortunatamente, c'è un modo per evitarlo : avendo un file chiave incorporato nell'immagine initramfs. Per questo, i contributori di ArchLinux hanno scritto un ottimo tutorial sull'argomento

In questo caso, forniremo semplicemente la passphrase e premere Invio.

Dopo un po', quando il processo di init è terminato, dovresti essere presentato con la schermata di blocco della tua interfaccia utente!

Congratulazioni, hai crittografato con successo un intero sistema su Linux!

Crittografia del filesystem di root su disco esistente

In alcuni casi, potrebbe essere necessario crittografare un disco esistente senza la possibilità di rimuovere uno dei dischi dal computer. Questo caso può verificarsi se hai un disco in garanzia, ad esempio.

In questo caso, il processo è abbastanza semplice:

- Crea una USB avviabile (o dispositivo rimovibile) contenente una ISO della distribuzione di tua scelta;

- Usa il dispositivo per avviare e accedere a un LiveCD della tua distribuzione;

- Dal LiveCD, identifica il disco rigido contenente la tua distribuzione di root ed eseguine un backup;

- Monta la partizione primaria sulla cartella di tua scelta e segui le istruzioni del capitolo precedente;

Allora perché è necessario utilizzare un LiveCD se si desidera crittografare un disco non rimovibile?

Se dovessi crittografare il tuo disco principale principale, dovresti smontarlo. Tuttavia, poiché è la partizione di root del tuo sistema, non saresti in grado di smontarla , di conseguenza è necessario utilizzare un LiveCD.

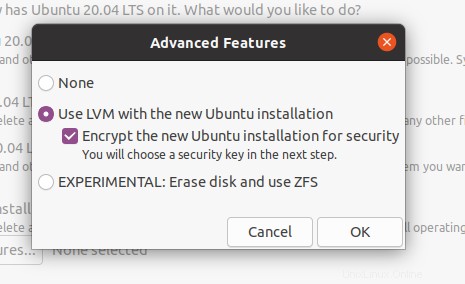

Crittografia del filesystem radice dall'installazione guidata

In alcuni casi, alcuni distributori incorporano il processo di crittografia direttamente nella procedura guidata di installazione.

Se non stai cercando di trasferire un filesystem esistente da un sistema a un altro, potresti essere tentato di usare questa opzione.

Prendendo come esempio Ubuntu 20.04, il processo di installazione suggerisce la crittografia del disco nella procedura guidata di configurazione del disco.

Se selezioni questa opzione, avrai una configurazione simile a quella eseguita nelle sezioni precedenti. Tuttavia, la maggior parte delle distribuzioni sceglie di non crittografare “/boot” cartella.

Se vuoi crittografare la cartella “/boot”, ti consigliamo di leggere la prima sezione di questo tutorial.

Risoluzione dei problemi

Poiché l'open source cambia costantemente, è possibile che tu non sia in grado di avviare il tuo sistema, anche se hai seguito attentamente i passaggi di questo tutorial.

Tuttavia, poiché le fonti di errore sono probabilmente infinite e specifiche per ogni utente, non avrebbe senso enumerare ogni singolo problema che potresti incontrare.

Tuttavia, la maggior parte delle volte, è abbastanza importante sapere in quale fase del processo di avvio stai fallendo.

Se viene visualizzata una schermata con un prompt di "grub rescue", probabilmente significa che sei bloccato nella fase 1, quindi il bootloader non è stato in grado di individuare il disco contenente la seconda fase.

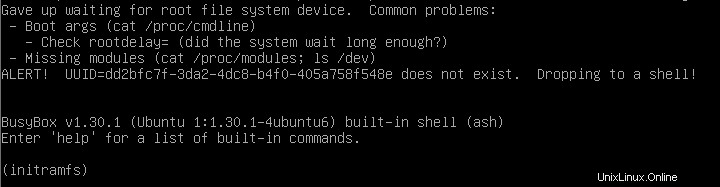

Se ti trovi in un prompt di initramfs , probabilmente significa che è successo qualcosa di sbagliato durante il processo di inizializzazione :

- Sei sicuro di aver specificato i filesystem da montare nei file crypttab e fstab?

- Sei sicuro che tutti i moduli siano stati attualmente caricati nella tua immagine initramfs? Ad esempio, non ti mancano i moduli cryptsetup o lvm?

Di seguito sono riportate alcune risorse che abbiamo trovato interessanti durante la stesura di questo tutorial, potrebbero avere alcune risposte ai tuoi problemi:

- Crittografare un intero sistema:un tutorial simile per ArchLinux;

- Crittografia manuale del sistema su Ubuntu:passaggi utilizzati per eseguire il chroot in un filesystem di root.

Conclusione

In questo tutorial, hai imparato come puoi crittografare un intero filesystem di root, con la cartella "/boot", usando la specifica LUKS.

Hai anche appreso il processo di avvio di Linux e i diversi passaggi che il tuo sistema segue per avviare il tuo sistema operativo.

Raggiungere una crittografia dell'intero sistema è piuttosto lungo ma è molto interessante per gli utenti che sono disposti a scavare più a fondo nel mondo Linux e open source.

Se sei interessato a Amministrazione di sistema Linux , assicurati di leggere i nostri altri tutorial e di navigare nella nostra sezione dedicata.