Nmap (Network Mapper) è popolarmente noto come il coltellino svizzero dell'amministratore di sistema. Poiché le cose in una rete aziendale non vanno come desiderate, i ticket di debug/"Salvami" possono accumularsi nel tuo registro di lavoro.

Nmap viene in tuo soccorso. In questo articolo esploro sei casi d'uso pratici per Nmap.

Utilizzo di Nmap

Nmap ti consente di scansionare la tua rete e scoprire non solo tutto ciò che è connesso ad essa, ma anche un'ampia varietà di informazioni su cosa è connesso, quali servizi sta operando ogni host e così via. Consente un gran numero di tecniche di scansione, come UDP, TCP Connect (), TCP SYN (semiaperto) e FTP. Offre inoltre un'ampia varietà di tipi di scansione, tra cui Proxy (attacco rimbalzo), Reverse-ident, ICMP (ping sweep), FIN, ACK sweep, Xmas, SYN sweep, IP Protocol e Null scan. Per maggiori dettagli, vedere la sezione Tecniche di scansione della pagina man.

Nmap offre anche una serie di funzionalità avanzate come il rilevamento del sistema operativo (OS)

tramite fingerprinting TCP/IP, scansione invisibile, ritardi dinamici e calcoli di ritrasmissione, scansione parallela, rilevamento di host inattivi tramite ping paralleli, scansione esca, rilevamento del filtraggio delle porte, scansione RPC diretta (non portmapper), scansione della frammentazione e destinazione e porta flessibili specifica.

Esaminiamo alcuni dei casi d'uso pratici che possono aiutarti a gestire la tua rete.

Usa il caso uno

La sintassi di Nmap delineata nella pagina man è la seguente:

nmap [ <Scan Type> ...] [ <Options> ] { <target specification> }

Ci sono molte opzioni di switch che possono essere utilizzate insieme a Nmap, ma concentriamoci su quella pratica. Per questo caso d'uso, scansiona il nome host con nmap <hostname> comando in questo modo:

Usa il caso due

Se hai più di un host da scansionare, elenca tutti gli host in un hosts.txt file. Quindi, utilizza il comando nmap -iL <file containing host names> , in questo modo:

Usa il caso tre

Quando si utilizza Nmap, è possibile identificare il sistema operativo (OS) di un host, utile per un'analisi dell'inventario della rete. Usa il -A passare per determinare il sistema operativo per un sistema remoto. Ad esempio, eseguendo:

$ nmap -A localhost.example.com ha portato a:

Usa il caso quattro

Nmap può aiutarti a comprendere più a fondo i problemi di sicurezza della tua rete. Per determinare se un host remoto ha un firewall abilitato e quali porte sono filtrate, utilizza -sA . La parola filtered nell'output seguente suggerisce che questo host è abilitato con un firewall:

Usa il caso cinque

Ogni volta che vogliamo verificare i punti deboli di un host, dobbiamo prima analizzare le porte aperte (note), per darci un'idea di quali servizi sono abilitati su quell'host. Usando il -p switch, Nmap esegue la scansione dell'intervallo di porte specificato, come mostrato di seguito:

Usa il caso sei

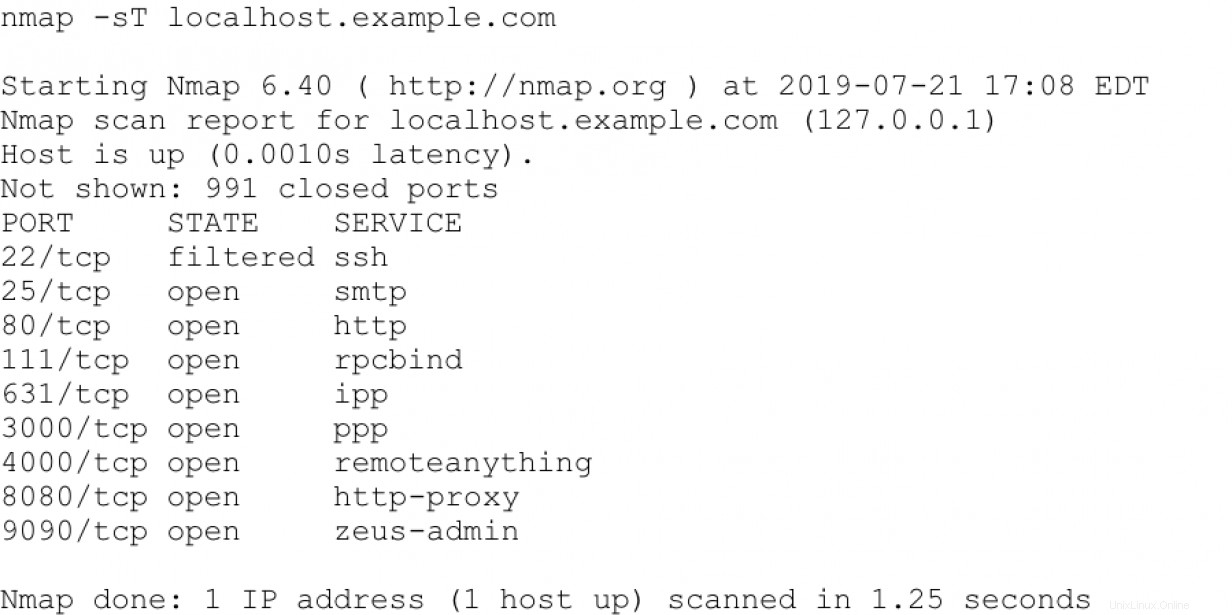

Per eseguire una scansione invisibile per le informazioni TCP, utilizzare il -sT opzione. Questo tipo di scansione è utile quando non puoi utilizzare il -sS scansione di tipo (SYN), che è l'impostazione predefinita ed è più invisibile rispetto alla scansione di connessione TCP mostrata di seguito:

Esplorando ulteriormente

Questi sei casi d'uso ti avvieranno nella giusta direzione con Nmap. Man mano che scoprirai di più sulla potenza di Nmap come strumento di rilevamento e inventario della rete, vedrai che Nmap è una parte essenziale della tua cassetta degli strumenti di amministrazione di sistema.

Si prega di prestare attenzione con Nmap, però. Ottieni l'autorizzazione per utilizzarlo o informa il tuo personale IT e di sicurezza che stai eseguendo scansioni e sonde di rete in modo che gli avvisi di monitoraggio non attivino un incidente di sicurezza. Nmap è utilizzato da tutte le sfumature dello spettro degli hacker, quindi questo avviso dovrebbe essere preso sul serio. Come con qualsiasi utensile elettrico nella tua cassetta degli attrezzi, c'è utilità oltre che pericolo.