Nmap o Network Mapper è senza dubbio il miglior strumento di ricognizione utilizzato dai moderni penetration tester. Questa applicazione open source ha fatto molta strada sin dal suo inizio e si è rivelata un punto di svolta nella sicurezza della rete. Nmap è ampiamente utilizzato per determinare le informazioni critiche di una singola rete o di un intervallo di reti. C'è un elenco infinito di solidi comandi Nmap che consentono ai ricercatori di sicurezza di individuare le vulnerabilità in una rete. Gli utenti malintenzionati sfruttano anche pesantemente Nmap per determinare un punto di ingresso a reti non autorizzate. Inoltre, una vasta libreria di script predefiniti rende Nmap più potente che mai.

Comandi di Nmap per gli amministratori di sistema

Puoi facilmente trovare problemi nelle reti esterne semplicemente eseguendo alcune semplici scansioni Nmap. Ha un'eccellente documentazione, quindi non dovrai memorizzare del tutto diversi comandi Nmap. Puoi facilmente trovare informazioni dal manuale se sai quale funzionalità stai cercando. Inoltre, un set predefinito di robusti script NSE aiuta ad automatizzare le attività comuni.

Comandi di base di Nmap per principianti

Poiché Nmap offre un'enorme combinazione di comandi, è essenziale prima padroneggiare i comandi di base. Mostreremo come eseguire semplici scansioni di rete utilizzando Nmap nella sezione seguente.

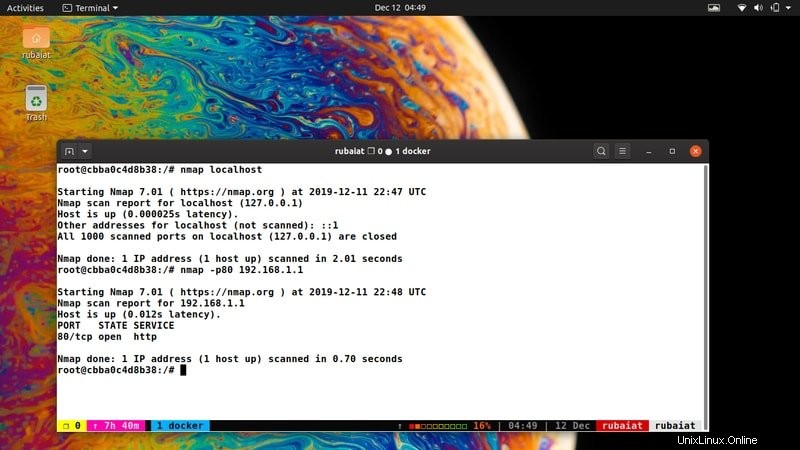

1. Scansiona un singolo host

Un host è qualsiasi macchina connessa a una particolare rete. Nmap consente agli amministratori di scansionare facilmente gli host utilizzando il loro indirizzo IP o nome host. Il comando seguente esegue la scansione delle 1000 porte comuni ed elenca tutte le porte aperte, il loro stato e il servizio.

$ nmap 192.168.1.1

Se lo desideri, puoi sostituire l'IP con il nome host, come mostrato di seguito.

$ nmap hostname

2. Scansiona più host

- -Anche la scansione di più host contemporaneamente è molto semplice utilizzando Nmap. Puoi farlo semplicemente inserendo l'IP o i nomi host uno dopo l'altro. L'esempio seguente lo dimostra per te.

$ nmap 192.168.1.1 192.168.1.3 192.168.1.5 $ nmap hostname1 hostname2 hostname3

Nmap fornisce anche una comoda scorciatoia per questo.

$ nmap 192.168.1.1,3,5

3. Scansione dell'intervallo di indirizzi IP

Puoi anche scansionare un intervallo di indirizzi IP contemporaneamente. Il comando seguente lo mostra in azione.

$ nmap 192.168.1.1-15

Questo comando analizzerà i primi quindici host della sottorete. Molte persone usano anche il carattere jolly per questo scopo. L'aggiunta di caratteri jolly alla tua ricerca ispezionerà tutti gli host disponibili.

$ nmap 192.168.1.*

Per eseguire la scansione di un'intera sottorete, utilizzare il comando seguente.

$ nmap 192.168.1.1/16

4. Leggi host da file e scansiona

Nmap può leggere gli indirizzi host dai file e quindi scansionarli per informazioni sulla porta. Innanzitutto, crea un file contenente alcuni host, come mostrato.

$ echo -e "192.168.1.1-10 \nlocalhost" >> /tmp/hosts $ cat /tmp/hosts

Ora gli host dovrebbero contenere due righe costituite da localhost e dall'intervallo IP specificato. Usa il seguente comando per leggere questo utilizzando Nmap.

$ nmap -iL /tmp/hosts

5. Escludi host da Nmap Scan

L'opzione –exclude consente agli utenti di escludere host specifici da un determinato intervallo IP. È possibile utilizzare l'opzione –excludefile per escludere gli host da un file. I comandi seguenti lo dimostrano per te.

$ nmap 192.168.1.1/24 --exclude 192.168.1.1,3,5 $ nmap -iL /tmp/hosts --excludefile /tmp/exclude

Qui, il file /tmp/exclude contiene gli host a cui l'utente non è interessato. Non mostriamo questo file per mantenere la nostra guida il più concisa possibile.

6. Aumenta la verbosità della scansione

La ricerca predefinita fornisce informazioni piuttosto limitate. Nmap offre l'opzione -v per aggiungere ulteriore dettaglio alla tua ricerca. Se utilizzato, questo flag forzerà Nmap a fornire informazioni aggiuntive sulla tua ricerca.

$ nmap -v 192.168.1.1

La semplice aggiunta di questo flag migliorerà le informazioni di output di un margine considerevole. Inoltre, aiuta anche i principianti a visualizzare come funziona Nmap sotto il cofano.

7. Rileva informazioni sul sistema operativo

Nmap è una scelta adatta per molti quando si tratta di rilevamento remoto del sistema operativo. Il flag -A indica a Nmap di trovare e visualizzare le informazioni sul sistema operativo sugli host che stai testando.

$ nmap -A 192.168.1.1 $ nmap -A -v 192.168.1.1

Quindi puoi aggiungere il flag -v per ottenere ulteriori informazioni sul risultato della tua ricerca. È un ottimo modo per padroneggiare i comandi di Nmap per i principianti. Il comando seguente mostra come rilevare le informazioni sul sistema operativo per gli host che risiedono in un file.

$ nmap -v -A -iL /tmp/hosts

8. Ottieni informazioni sul firewall degli host

Qualsiasi amministratore di sistema competitivo manterrà le reti dietro i firewall. Questo potrebbe fornire informazioni irrilevanti a potenziali ricerche Nmap. Tuttavia, puoi facilmente scoprire se un host è protetto da un firewall usando il comando successivo.

$ nmap -sA 192.168.1.1 $ nmap -v -sA 192.168.1.1

Se sei un utente iniziale di Nmap, ti suggeriamo di utilizzare il flag verbose v il più possibile. Ti aiuterà a capire il funzionamento di Nmap in modo molto dettagliato.

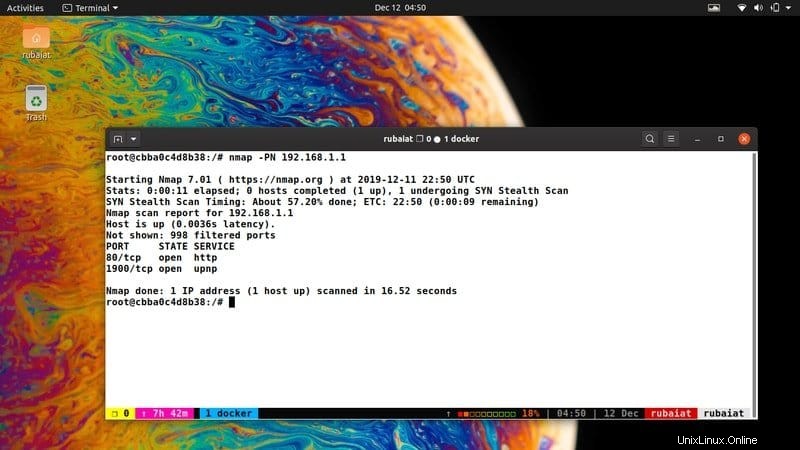

9. Scansiona host protetti da firewall

Gli host protetti da firewall esterni tendono a fornire informazioni non necessarie a scanner remoti come Nmap. Se hai scoperto che il tuo host di interesse è protetto in questo modo, usa il comando seguente.

$ nmap -PN hostname $ nmap -PN 192.168.1.1

L'indirizzo IP sopra rappresenta il router wireless nella mia rete. Puoi cercare qualsiasi host utilizzando l'IP o il nome host.

10. Scansiona host IPv6

Sebbene non siano ancora mainstream, gli indirizzi IPv6 ci sono e diventeranno la rappresentazione standard degli host remoti nel prossimo futuro. Nmap ha già implementato il supporto per la scansione IPv6. Il comando seguente mostra come farlo.

$ nmap -6 hostname $ nmap --6 2001:0db8:85a3:0000:0000:8a2e:0370:7334

La rappresentazione esadecimale indica l'host nel secondo esempio. Puoi aggiungere ulteriori flag per aumentare la qualità dei tuoi risultati di ricerca su Nmap.

Comandi giornalieri di Nmap per gli amministratori di rete

Nmap offre un numero infinito di comandi e script utili ad amministratori di rete, hacker etici e tester di penetrazione. Discutiamo alcuni comandi comuni ma essenziali nella sezione seguente.

11. Scansiona host per porte specifiche

Nmap consente agli amministratori di controllare gli host solo per alcune porte specifiche. I comandi seguenti lo dimostreranno con esempi necessari.

$ nmap -p 21,22,80,443 localhost $ nmap -p 21,22,80,443 192.168.1.1

Puoi anche specificare un intervallo di porte, come mostrato di seguito.

$ nmap -p 1-65535 localhost

Questo comando eseguirà la scansione della rete localhost per tutte le porte comuni.

12. Ulteriori metodi di scansione delle porte

Nmap può scoprire e ispezionare tutti i tipi di porte. I prossimi esempi mostrano come eseguire la scansione delle porte UDP, utilizzare i caratteri jolly, ecc. Per eseguire la scansione delle porte UDP, utilizzare il comando seguente.

$ nmap -p U:53, 67, 111 192.168.1.1

Per eseguire la scansione delle porte TCP e UDP, utilizzare la seguente sintassi.

$ nmap -p -T:20-25,80,443 U:53, 67, 111 192.168.1.1

Il prossimo cerca le porte usando un carattere jolly. Analizzerà tutte le configurazioni di porte disponibili per l'host specificato.

$ nmap -p "*" 192.168.1.1

Il seguente comando Nmap esegue la scansione solo delle 10 porte più comuni.

$ nmap --top-ports 10 192.168.1.1

13. Elenca gli host senza Port Scanning

Poiché la scansione delle porte di un host è invadente, molti amministratori non scansionano direttamente i loro host per le porte. Piuttosto usano Nmap per inviare un semplice ping per ottenere un elenco di host disponibili su una rete. Anche gli aggressori dannosi sfruttano tali metodi nel tentativo di rimanere invisibili.

$ sudo nmap -sn 192.168.1.0/24

Avrai bisogno dei privilegi sudo per ottenere il massimo da questo comando. Altrimenti Nmap non sarà in grado di inviare la richiesta TCP ACK e potrebbe perdere potenziali host.

14. Esegui una scansione veloce degli host

Se usi Nmap per scansionare host e porte casuali, ci vorrà del tempo. Invece, potresti utilizzare la modalità veloce in cui Nmap cerca solo le porte più comuni e aumenta il tempo di scansione di alcuni fattori.

$ nmap -F 192.168.1.0/24 $ nmap -F localhost

Il -F flag fa entrare Nmap in questa modalità veloce.

15. Visualizza solo porte aperte

Le scansioni delle porte di Nmap elencano tutte le porte aperte e filtrate per un host. Puoi limitare l'output solo a quegli host che hanno porte aperte. Tuttavia, questo comando stampa anche le porte eventualmente aperte che potrebbero essere filtrate da applicazioni esterne.

$ nmap --open 192.168.1.1 $ nmap --open localhost

16. Scopri perché un porto si trova in un determinato stato

Nmap consente agli utenti di indagare sul motivo per cui una determinata porta si trova in uno stato specifico. Dovrai utilizzare l'opzione -ragione per ottenere tali risultati. Il comando successivo lo dimostra in azione.

$ nmap --reason localhost $ nmap --reason 192.168.1.1

I comandi precedenti mostreranno i motivi alla base dello stato corrente di una porta. Queste informazioni aiutano notevolmente nel debug e consentono agli esperti di visualizzare meglio le porte di destinazione.

17. Interfacce e percorsi della Rete Display

La comprensione delle configurazioni di rete è essenziale sia per gli analisti della sicurezza che per gli utenti malintenzionati. Entrambi vogliono sapere come un potenziale host è connesso al web mondiale. Puoi usare Nmap per delineare facilmente le interfacce e i percorsi di un host selezionato. Il prossimo comando lo mostrerà in azione.

$ nmap --iflist

Il comando precedente visualizzerà i percorsi e le interfacce con informazioni come nome del dispositivo, IP, gateway e così via.

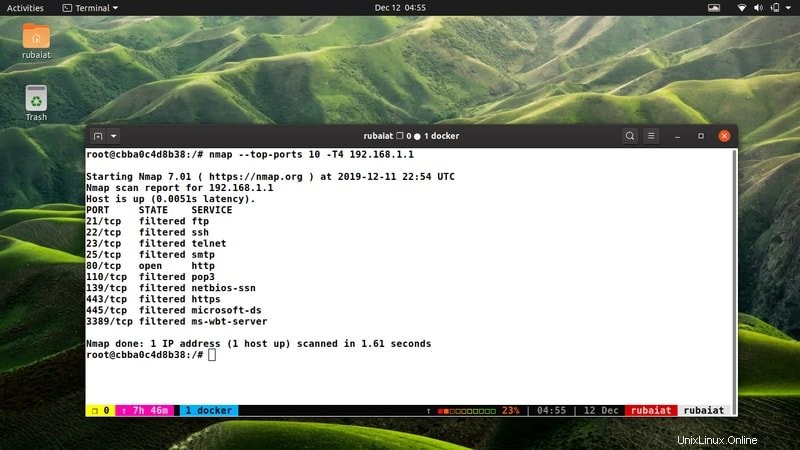

18. Imposta il modello di tempistica

Una delle caratteristiche più utili di Nmap sono i suoi robusti parametri di temporizzazione. Puoi facilmente controllare la quantità di tempo impiegata da ciascuna scansione Nmap usando l'opzione -T. I comandi successivi lo mostrano in azione.

$ nmap --top-ports 10 -T4 192.168.1.1

Questo comando richiederà molto meno tempo per essere completato rispetto alla sintassi standard. È possibile modificare il valore di -T da 0 a 5, dove 5 indica la scansione più aggressiva e 0 la più educata. Tuttavia, parametri di temporizzazione aggressivi possono causare il crash di Nmap degli host sotto ispezione. La scansione Nmap predefinita utilizza -T3.

19. Abilita il rilevamento del sistema operativo

Sebbene ti abbiamo mostrato come ottenere informazioni specifiche sul sistema operativo usando l'opzione -A, c'è un altro modo per farlo. Il flag -O abilita il rilevamento del sistema operativo per un host o un intervallo di host.

$ nmap -v -O localhost $ nmap -O 192.168.1.1/24

Questi comandi Nmap potrebbero non riconoscere alcuni sistemi operativi, specialmente se sono protetti tramite firewall. Il prossimo esempio mostra come utilizzare il rilevamento aggressivo del sistema operativo per superare questo problema.

$ nmap -O --osscan-guess 192.168.1.1/24

20. Rileva informazioni sul servizio e sulla versione

I seguenti comandi mostrano come utilizzare Nmap per rilevare informazioni sul servizio e sulla versione. Gli utenti malintenzionati di solito lo utilizzano per verificare se un host esegue o meno un servizio vulnerabile.

$ nmap -sV 192.168.1.1/24

L'aggiunta di -sV abilita il rilevamento della versione di Nmap. Fornisce informazioni molto simili che hai ottenuto in precedenza usando l'opzione -A. Poiché questo comando esegue la scansione di tutti gli host disponibili per la sottorete 192.168.1.1/24, potrebbe essere necessario più tempo. Il prossimo esempio velocizza questo processo usando l'opzione -T menzionata in precedenza.

$ nmap -T5 -sV 192.168.1.1/24

21. Scansiona gli host utilizzando TCP SYN

Spesso troverai i firewall del sistema remoto che bloccano i ping ICMP standard inviati dalle normali scansioni delle porte Nmap. Puoi usare la scansione TCP SYN per uscire da questa situazione.

$ sudo nmap -PS20-25,80,110,443 192.168.1.1/24

Il comando precedente consente a Nmap di scoprire se un host è attivo ed esegue la scansione delle sue porte senza completare la comunicazione TCP standard.

22. Scansiona gli host utilizzando TCP ACK

Il metodo TCP ACK funziona quasi come il comando precedente. Tuttavia, funzionano davvero bene nel trovare l'esistenza anche degli host remoti più protetti. Poiché i pacchetti TCP ACK inviano dati di riconoscimento su connessioni TCP stabilite, gli host remoti devono far loro sapere la loro posizione.

$ sudo nmap -PA20-25,80,110,443 192.168.1.1/24

Entrambi i due comandi precedenti consentono agli utenti di specificare le porte come fanno con -p. Tuttavia, né -PS né -PA consentono spazio dopo di loro. Quindi tienilo presente, altrimenti le tue ricerche non porteranno informazioni valide.

23. Ottieni impronte digitali del sistema operativo

L'impronta digitale del sistema operativo si riferisce alla raccolta di informazioni passive di host remoti durante le comunicazioni di rete. Nmap consente agli amministratori di sistema di farlo, come dimostrato di seguito facilmente. Ciò è utile per nascondere la presenza della scansione dal firewall del sistema remoto, ma per ottenere comunque informazioni rilevanti sul sistema operativo.

$ nmap -sT 192.168.1.1/24

Lo schema di connessione sopra è noto come scansione della connessione TCP in Nmap.

24. Scansione utilizzando protocolli IP

A volte potresti imbatterti in host che non consentono i protocolli IP che stai inviando. Puoi aggirare questo problema determinando quali protocolli IP consente l'host utilizzando il comando seguente.

$ nmap -v -sO 192.168.1.1

Una volta ottenuti i protocolli supportati, puoi utilizzare il comando Nmap appropriato per scansionare questo host.

25. Cerca punti deboli in Firewall/IDS

È molto comune per i tester imbattersi in firewall o sistemi di rilevamento delle intrusioni che rifiutano i tentativi di scansione di Nmap. Per fortuna, i solidi comandi Nmap consentono agli utenti di aggirare questo problema fornendo loro informazioni sul firewall. I comandi seguenti te lo dimostreranno.

$ nmap -sN 192.168.1.1 $ nmap -sF 192.168.1.1 $ nmap -sX 192.168.1.1

Il primo comando invia un flag TCP nullo, il secondo imposta il bit FIN e l'ultimo imposta i bit FIN, PSH e URG. Ingannano i firewall non con stato nel fornire informazioni sullo stato di una porta.

Comandi Nmap per hacker etici

Gli hacker etici sono professionisti che cercano potenziali difetti, compresi i difetti di rete nelle infrastrutture IT. Usano combinazioni avanzate delle opzioni di Nmap per avvolgere velocemente le cose. La prossima sezione mostra alcuni di questi comandi.

26. Scansiona host remoti utilizzando SCTP

La scansione SCTP è una tecnica di scansione silenziosa ma utile preferita dai tester per la sua efficacia. Solo i sistemi IDS altamente configurati possono rilevare tali scansioni, quindi funzionano molto bene in scenari di vita reale.

$ sudo nmap -sZ --top-ports 20 -T4 192.168.1.1/24

Il comando precedente esegue la scansione delle prime 20 porte comuni per la sottorete specificata. Puoi omettere il parametro del tempo se vuoi essere più furtivo e non hai problemi ad aspettare qualche minuto in più.

27. Scansiona host remoti utilizzando la scansione inattiva

Conosciuto anche come scansione host zombi, questo tipo di scansione crea letteralmente un host zombi sulla rete e scansiona altri host da quell'host.

$ sudo nmap -sI 192.168.1.103 192.168.1.101

Nel comando precedente, 192.168.1.103 è l'host zombi e 192.168.1.101 è la macchina remota di destinazione.

28. Scansiona gli host remoti utilizzando i ping ARP

Questo è il miglior comando Nmap per scoprire host remoti al momento. Poiché nessun firewall può bloccare le richieste ARP, questa è una tecnica utile per i tester di rete esperti.

$ sudo nmap -PR 192.168.1.1

Tuttavia, se desideri utilizzare questo comando, dovrai avere accesso alla rete locale. Ma non dovrebbe essere un problema per i penetration tester professionisti.

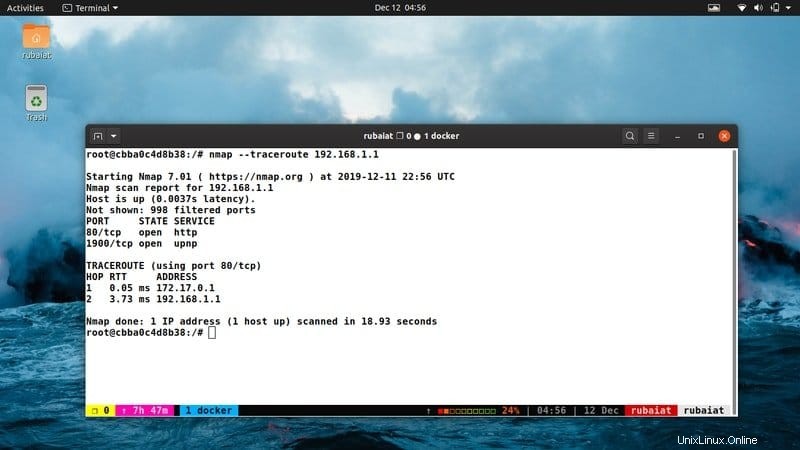

29. Determina il percorso verso l'host remoto

Se sei un amministratore di sistema esperto, è probabile che tu abbia già lavorato con traceroute. È uno strumento UNIX avvincente che mappa i percorsi verso le macchine di destinazione in una rete. Il comando seguente mostra come utilizzare traceroute da Nmap.

$ sudo nmap --traceroute 192.168.1.1

Questo comando emetterà le distanze HOP e i tempi per raggiungere la destinazione.

30. Disattiva la risoluzione DNS inversa per tutti gli host

Per impostazione predefinita, Nmap esegue la risoluzione DNS inversa solo per gli host rilevati online. Tuttavia, riducono notevolmente le prestazioni di Nmap. Gli hacker etici di solito disattivano questa opzione per tutti gli host poiché potrebbero ottenere informazioni DNS legalmente dai loro client.

$ nmap -n 192.168.1.1

Ciò aumenterà la velocità di ricerca di un margine significativo. Di solito uso questo invece di -T per mantenere la mia velocità di ricerca pur mantenendo l'anonimato.

31. Recupera le informazioni sulla versione

In precedenza, abbiamo ottenuto informazioni sulla versione per il sistema operativo e altri servizi. Il problema è che la maggior parte delle volte Nmap mostra i servizi predefiniti associati a una porta. Ciò può causare problemi ai tester poiché gli host possono utilizzare qualsiasi altro servizio invece del servizio predefinito per alcune porte.

$ nmap -V 192.168.1.1

Questo comando visualizzerà molte informazioni rilevanti come la piattaforma, gli strumenti di compilazione e così via.

32. Controlla il rilevamento della versione

Ti abbiamo mostrato come rilevare le informazioni sulla versione dei servizi remoti utilizzando il flag standard -sV. Il comando seguente mostra come controllare il rilevamento della versione utilizzando comandi Nmap simili.

$ nmap -sV --version-intensity 5 192.168.1.1

Ciò esegue un rilevamento della versione molto aggressivo ed è probabile che allerti l'host remoto. È possibile ridurre il valore dell'opzione –version-intensità per aumentare l'anonimato. Tuttavia, ciò limiterà il rilevamento della versione. Il comando successivo esegue un light banner che cattura l'host specificato.

$ nmap -sV --version-intensity 1 192.168.1.1

33. Scansiona gli host utilizzando frammenti IP

Nmap consente agli amministratori di sistema di scansionare gli host remoti utilizzando pacchetti IP frammentati. In sostanza suddivide i pacchetti IP in piccole parti e li rende difficili da rilevare tramite IDS/firewall esterni.

$ sudo nmap -f 192.168.1.1

Gli utenti possono anche impostare offset personalizzati utilizzando l'opzione –mtu, come mostrato di seguito.

$ sudo nmap --mtu 16 192.168.1.1

34. Usa indirizzi IP esca

Poiché la maggior parte dei sistemi commerciali sono protetti da firewall altamente configurati, spesso rilevano molto velocemente le scansioni delle porte remote. Questo è problematico sia per gli auditor della sicurezza che per gli interruttori di sistema intrusivi. Nmap consente agli utenti di utilizzare IP esca per nascondere la propria identità a questo scopo.

$ nmap --top-ports 10 -D10.1.1.2, 10.1.1.4, 10.1.1.6 192.168.1.1

Supponiamo che il tuo IP sia il secondo (10.1.1.4) e stai scansionando 192.168.1.1. Ora l'host remoto sarà a conoscenza della scansione ma non può sapere con certezza la loro origine.

Utilizza Nmap Scripting Engine (NSE)

Nmap Scripting Engine (NSE) è una funzionalità robusta che consente agli utenti di utilizzare un gran numero di script robusti per eseguire ricognizioni efficaci. La sezione seguente mostra alcuni comandi comuni di Nmap che sfruttano gli script NSE.

35. Usa script sicuri predefiniti

NSE viene fornito precaricato con un gran numero di script sicuri che svolgono i loro compiti eccezionalmente bene. Il comando successivo utilizza lo script sicuro predefinito per il rilevamento della versione.

$ nmap -sV -sC 192.168.1.1

Di solito, la scansione con script NSE anziché con opzioni standard produrrà informazioni più accurate. Il comando precedente esegue lo script di rilevamento della versione predefinito per Nmap.

36. Usa script NSE specifici

È possibile individuare tutti gli script NSE disponibili nel sistema utilizzando il comando $ locate *.nse. Questi script vengono scritti utilizzando Lua e consentono agli utenti di creare script personalizzati desiderati. Il comando successivo utilizza uno script NSE specifico chiamato whois-ip .

$ nmap --script=whois-ip.nse scanme.nmap.org

Puoi facilmente sostituire il nome host con il tuo IP di destinazione per ottenere informazioni whois rilevanti. Tieni presente che l'estensione .nse non è obbligatoria.

37. Cerca file/directory comuni

Il http-enum.nse Lo script NSE invia oltre 2000 query per file e directory comuni. È possibile utilizzare questo script per ottenere informazioni critiche sull'esistenza o meno di alcuni servizi noti su un server remoto.

$ nmap -n --script=http-enum.nse 192.168.1.1

Questo comando cercherà di ottenere le informazioni di servizio essenziali utilizzando il suddetto script.

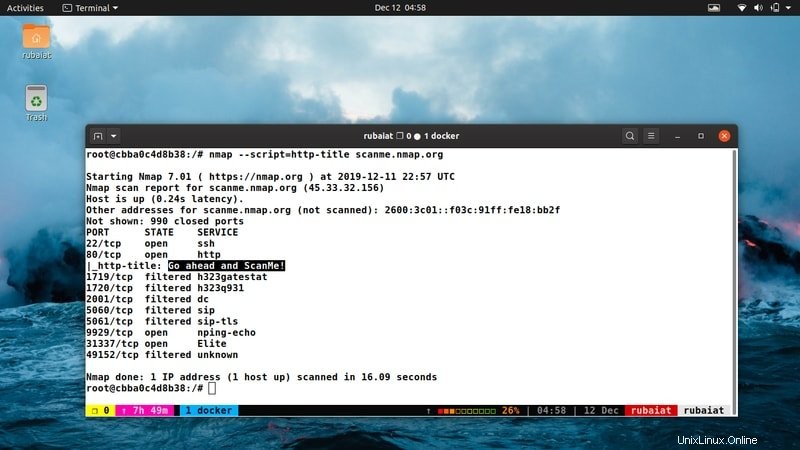

38. Ottieni titoli di pagina HTTP

Puoi utilizzare il http-title di Nmap script per ottenere i titoli di pagine web remote. Questo può essere estremamente utile per dedurre il contenuto dei server remoti. Dai un'occhiata al comando seguente per vederlo in azione.

$ nmap --script=http-title 192.168.1.1

Questo comando recupererà e visualizzerà il titolo HTTP.

39. Usa più categorie di script

Per impostazione predefinita, gli script NSE sono classificati in base al loro utilizzo, ad esempio brute, discovery, exploit e vuln. Puoi indicare a Nmap di utilizzare tutti gli script che appartengono ad alcune categorie, come mostrato di seguito.

$ nmap --script discovery,brute 192.168.1.1

Il comando precedente utilizzerà tutti gli script NSE che appartengono alle categorie discovery e brute. Quindi, cercherà di scoprire host disponibili e proverà a forzarli.

40. Usa i caratteri jolly per la selezione dello script

Nmap consente di utilizzare il carattere jolly “*” per selezionare tutti gli script che soddisfano alcuni criteri. Il comando seguente utilizzerà tutti gli script che iniziano con ssh.

$ nmap --script "ssh*" 192.168.1.1

Puoi aggiungere ulteriori opzioni a questi tipi di comandi Nmap per una maggiore flessibilità.

41. Usa le espressioni booleane per la selezione degli script

Nmap consente agli utenti di selezionare i propri script NSE utilizzando espressioni booleane come and, or, not. I comandi seguenti ne dimostreranno alcuni esempi.

$ nmap --script "not vuln" 192.168.1.1 $ nmap --script "default or broadcast" 192.168.1.1 $ nmap --script /path/to/scripts 192.168.1.1

Il primo esempio carica tutti gli script NSE tranne vuln. Il secondo comando carica gli script dalle categorie predefinite o broadcast. L'esempio finale carica gli script da una directory. Puoi scrivere script NSE personalizzati e caricarli in questo modo.

42. Ottieni la documentazione dello script

Poiché Nmap offre un'abbondanza di script predefiniti e personalizzati, è difficile ricordare i dettagli su di essi. Per fortuna, Nmap offre un'eccellente documentazione per i suoi script NSE. I comandi seguenti ti mostreranno come richiamarli per informazioni dettagliate.

$ nmap --script-help "ssh-*" $ nmap --script-help "ssh-*" and "discovery"

Il primo esempio mostra la guida per tutti gli script che iniziano con ssh- e il secondo mostra gli script di rilevamento insieme a ssh-ones.

Comandi vari di Nmap

Poiché i comandi di Nmap consentono agli utenti di combinare una pletora di opzioni, puoi facilmente creare un numero infinito di comandi. Descriviamo alcuni comandi usati spesso nella sezione seguente.

43. Esamina la vulnerabilità Heartbleed

La vulnerabilità SSL Heartbleed è una nota superficie di attacco per l'avvio di malintenzionati. Il comando successivo controlla se un host contiene questa vulnerabilità utilizzando lo script NSE heartbleed.

$ nmap -sV -p 443 --script=ssl-heartbleed 192.168.1.1

L'output di questo comando può aiutare gli amministratori di rete a verificare la presenza di servizi SSL obsoleti e correggerli prima di qualsiasi tentativo di intrusione.

44. Recupera informazioni IP

La ricerca di informazioni IP è una delle prime attività che gli aggressori remoti svolgono durante il controllo di un obiettivo. Alcune informazioni IP essenziali includono dati whois, geolocalizzazione, ecc. Il comando successivo illustra l'utilizzo di Nmap in tale ricognizione passiva.

$ nmap --script=whois*,ip-geolocation-maxmind,asn-query 192.168.1.1

Questo comando trova informazioni sulla voce whois, sulla geolocalizzazione e sulle query asn dell'host remoto utilizzando script NSE già pronti.

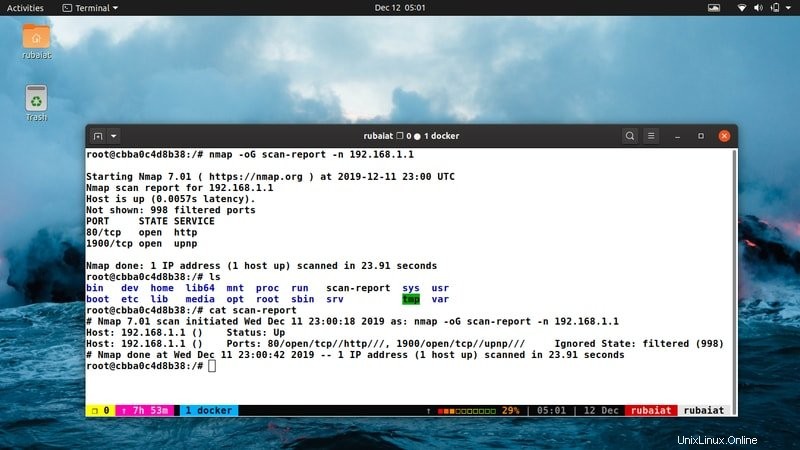

45. Salva output di Nmap

Sebbene il formato di output predefinito di Nmap sia ottimo, spesso ti consigliamo di salvare l'output di scansione per un uso successivo. È molto facile, come puoi vedere dagli esempi seguenti.

$ nmap -oN scan-report -n 192.168.1.1 $ nmap -n 192.168.1.1 > scan-report

Il primo esempio esegue la scansione dell'host remoto e salva l'output in un file denominato scan-report nella directory corrente. Puoi anche farlo usando l'operatore di reindirizzamento Unix, come dimostrato dal secondo esempio.

46. Formati di output aggiuntivi

Esistono diversi comandi Nmap che consentono agli utenti di formattare il proprio output in modo più conveniente. Gli esempi seguenti ne mostrano alcuni essenziali per te.

$ nmap -oX scan-report.xml -n 192.168.1.1 $ nmap -oG scan-report -n 192.168.1.1 $ nmap -oA scan-report -n 192.168.1.1

Il primo salva i risultati della scansione come file XML. Il secondo esempio salva il risultato in un formato facilmente accessibile da grep. L'ultimo esempio dice a Nmap di salvare i risultati in tutti i formati.

47. Scansiona i servizi UDP riflettenti DDoS

Spesso gli aggressori sfruttano gli attacchi DDoS basati su UDP per abbattere obiettivi remoti. Il seguente comando Nmap esegue la scansione di una rete di destinazione per tali servizi riflessivi DDoS e fornisce suggerimenti su come bloccarli del tutto,

$ nmap –sU –A –PN –n –pU:19,53,161 –script=snmp-sysdescr,dns-recursion,ntp-monlist 192.168.1.1

Sebbene apparentemente complesso, non è altro che un comando con diverse opzioni e script.

48. Invia i risultati della scansione di Nmap a Nikto

Nikto è uno scanner di vulnerabilità avvincente che viene utilizzato per rilevare file pericolosi, CGI mal configurati, server legacy e così via. Il comando seguente invia i risultati della scansione di Nmap a Nikto.

$ nmap --top-ports 10 192.168.1.1/24 -oG - | /path/of/nikto.pl -h -

Ora Nikto utilizzerà il risultato di Nmap per eseguire la propria scansione.

49. Prendi il banner usando lo script NSE

Il banner grabbing è una tecnica di raccolta di informazioni ampiamente utilizzata che rivela le informazioni di servizio delle porte aperte negli host remoti. Il comando seguente acquisisce i banner di una rete utilizzando lo script banner NSE.

$ nmap --script=banner 192.168.1.1/24

50. Consulta la documentazione di Nmap

Dal momento che Nmap è in gran parte cresciuto nel tempo, è piuttosto difficile ricordare tutte le sue funzioni per i principianti. Fortunatamente, la documentazione di Nmap fornisce informazioni eccellenti per aiutare gli utenti a iniziare con questo problema.

$ nmap --help $ man nmap

Il primo comando ti fornirà tutte le opzioni disponibili per Nmap. Puoi consultare il manuale se cerchi informazioni dettagliate utilizzando l'ultimo.

Pensieri finali

I comandi di Nmap sono molto più potenti di quanto molti pensino. Gli utenti esperti possono scoprire facilmente i server Web vulnerabili e le relative informazioni utilizzando solo pochi comandi. Gli hacker si affidano a tali informazioni per creare i loro exploit e compromettere gli host remoti. Pertanto, è essenziale che gli amministratori di rete conoscano queste cose e risolvano tali problemi per le loro infrastrutture.

Un'altra cosa importante da tenere a mente quando si utilizzano tali tecniche di scansione è la legalità. Alla maggior parte delle persone semplicemente non piacerà che tu annusi la loro rete. Quindi, ottieni sempre i privilegi autorizzati prima di eseguire tali attività. Tuttavia, puoi esercitarti su macchine virtuali personali o piattaforme containerizzate.