Le vulnerabilità in WordPress possono essere scoperte dall'utilità WPScan, che viene installata per impostazione predefinita in Kali Linux. È anche un ottimo strumento per raccogliere informazioni generali di ricognizione su un sito Web che esegue WordPress.

I proprietari di siti WordPress farebbero bene a provare a eseguire WPScan sul loro sito, poiché potrebbe rivelare problemi di sicurezza che devono essere corretti. Può anche rivelare problemi più generali del server Web, come elenchi di directory che non sono stati disattivati all'interno di Apache o NGINX.

WPScan stesso non è uno strumento che può essere utilizzato in modo dannoso durante l'esecuzione di semplici scansioni su un sito, a meno che non si consideri dannoso il traffico aggiuntivo stesso. Ma le informazioni che rivela su un sito possono essere sfruttate dagli aggressori per lanciare un attacco. WPScan può anche provare combinazioni di nome utente e password per provare ad accedere a un sito WordPress. Per questo motivo, ti consigliamo di eseguire WPScan solo su un sito di tua proprietà o autorizzato a scansionare.

In questa guida, vedremo come utilizzare WPScan e le sue varie opzioni della riga di comando su Kali Linux. Prova alcuni degli esempi seguenti per testare la tua installazione di WordPress per le vulnerabilità di sicurezza.

In questo tutorial imparerai:

- Come usare WPScan

- Come eseguire la scansione delle vulnerabilità con il token API

Utilizzo di WPScan su Kali Linux

Utilizzo di WPScan su Kali Linux | Categoria | Requisiti, convenzioni o versione del software utilizzata |

|---|---|

| Sistema | Kali Linux |

| Software | WPScan |

| Altro | Accesso privilegiato al tuo sistema Linux come root o tramite sudo comando. |

| Convenzioni | # – richiede che i comandi linux dati vengano eseguiti con i privilegi di root direttamente come utente root o usando sudo comando$ – richiede che i comandi linux dati vengano eseguiti come un normale utente non privilegiato |

Come usare WPScan

Anche se WPScan dovrebbe essere già installato sul tuo sistema, puoi assicurarti che sia installato e aggiornato digitando i seguenti comandi nel terminale.

$ sudo apt update $ sudo apt install wpscan

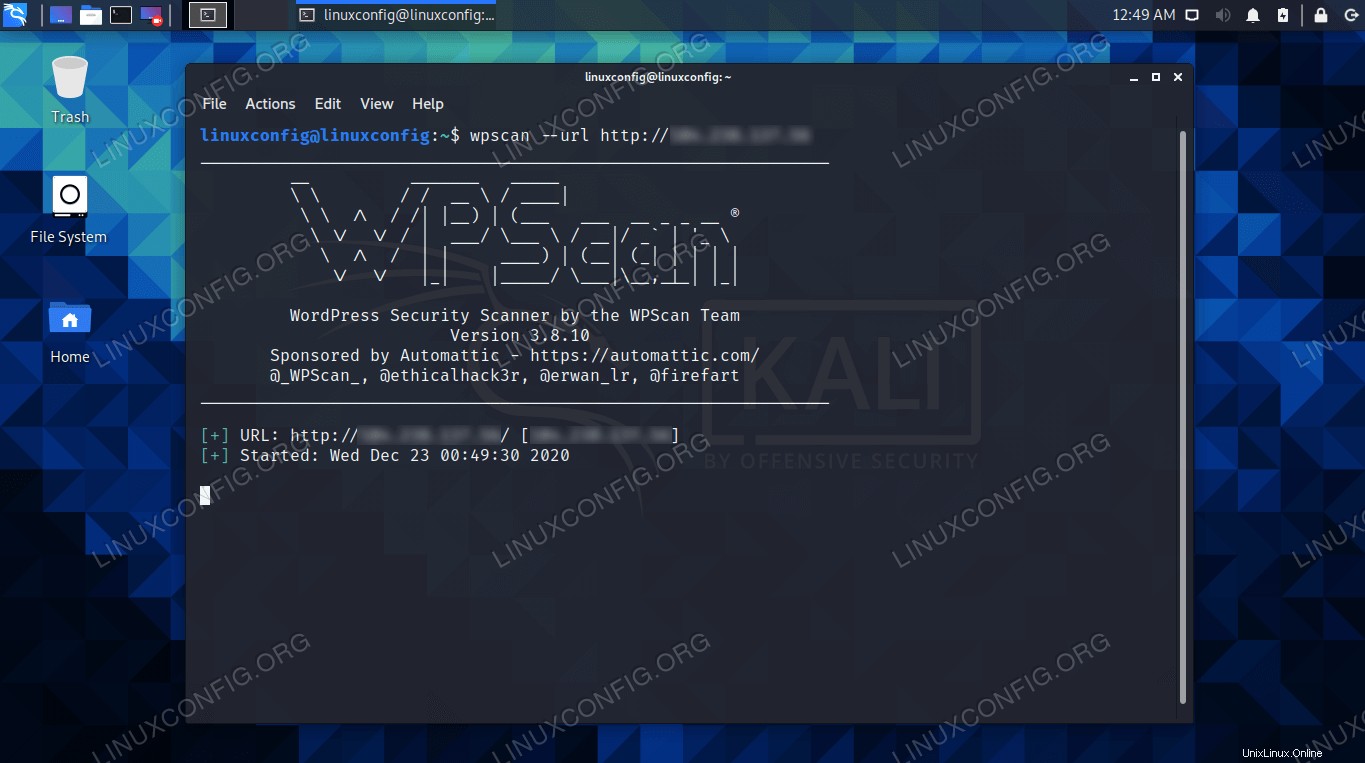

Abbiamo impostato un server di prova con Apache e WordPress installati. Segui i nostri comandi di esempio di seguito mentre controlliamo la sicurezza del nostro sito Web di prova.

Usa il --url opzione e specificare l'URL del sito WordPress per scansionarlo con WPScan.

$ wpscan --url http://example.com

WPScan eseguirà quindi una scansione sul sito Web, che di solito si conclude in pochi secondi. Poiché non abbiamo specificato alcuna opzione aggiuntiva, WPScan esegue una scansione passiva e raccoglie varie informazioni eseguendo la scansione del sito ed esaminando il codice HTML.

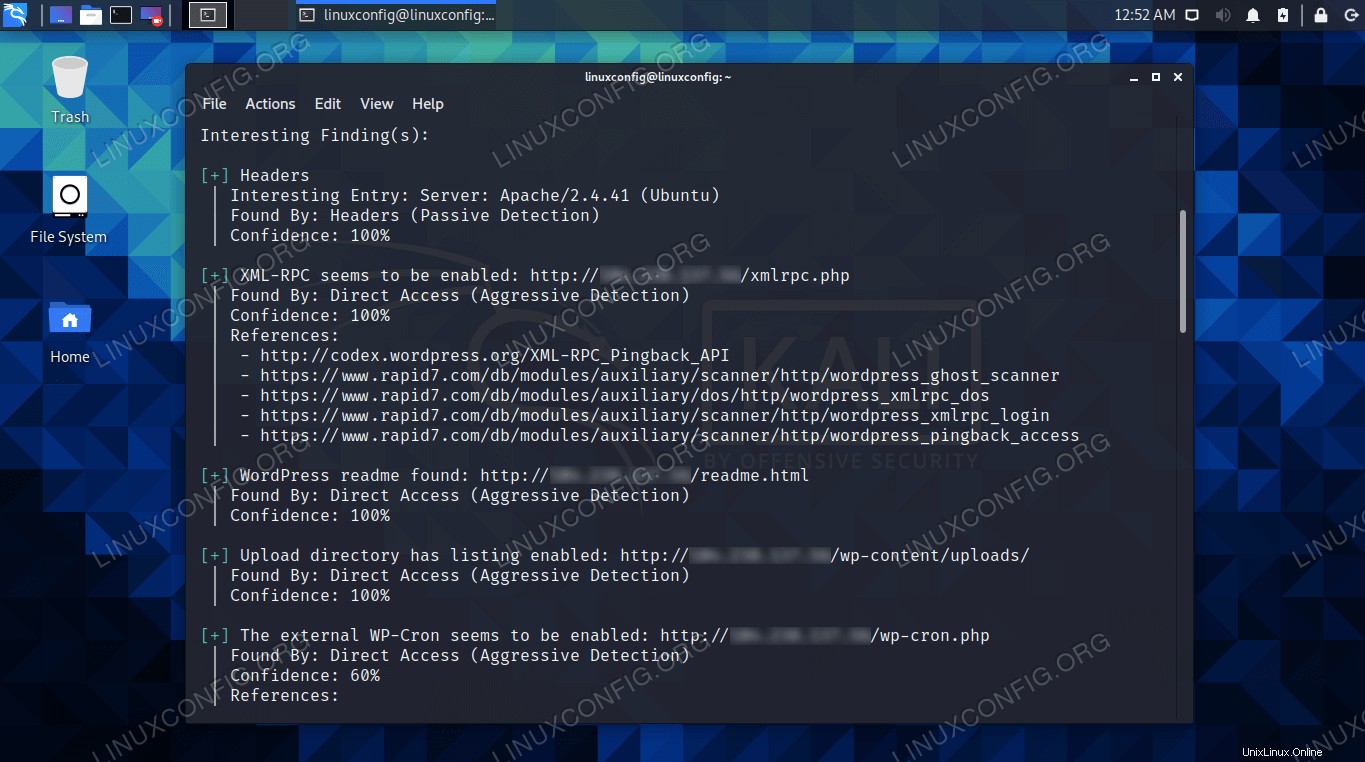

Alcune cose rivelate dalla scansione sono le seguenti:

- Il server esegue Apache 2.4.41 su Ubuntu Linux

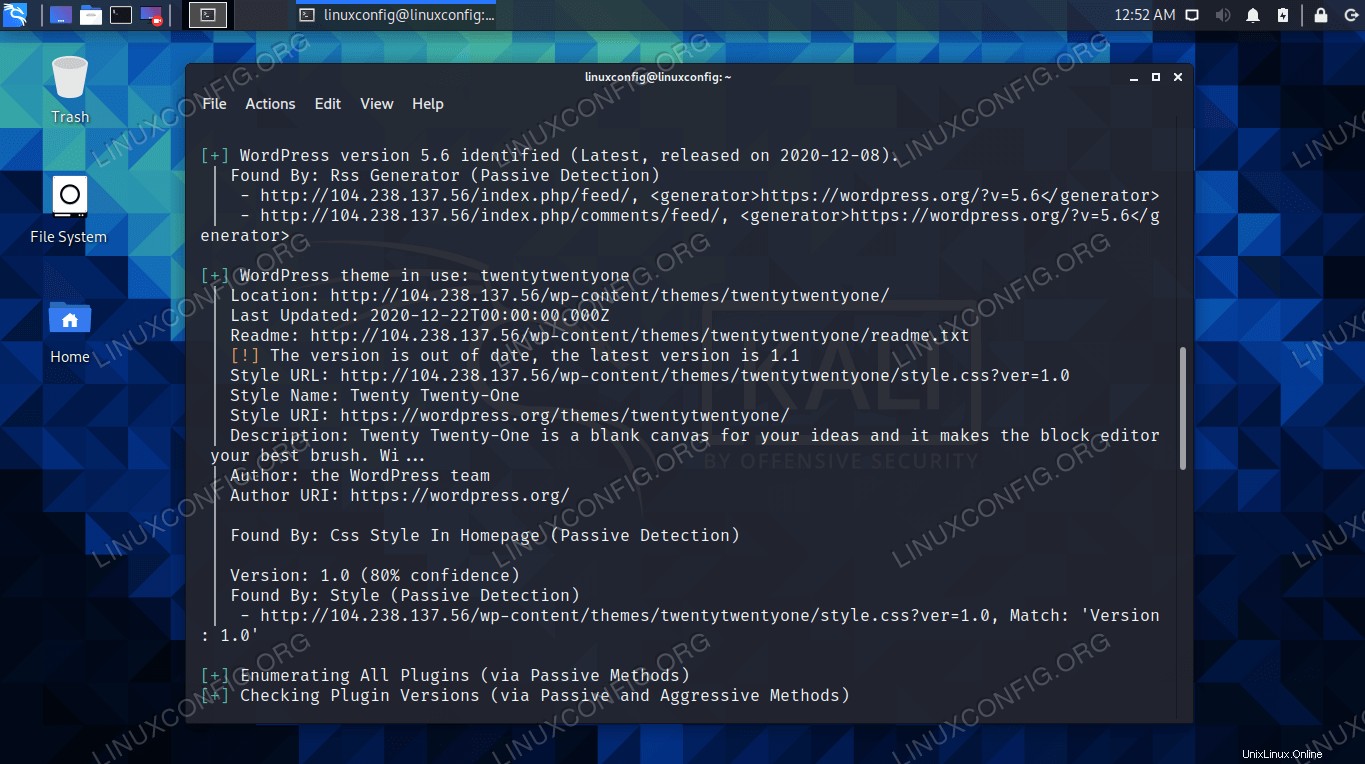

- La versione di WordPress è 5.6 (alcune versioni precedenti presentano vulnerabilità note, qualsiasi WPScan ti avviserà di questo)

- Il tema WordPress utilizzato si chiama Twenty Twenty-One ed è obsoleto

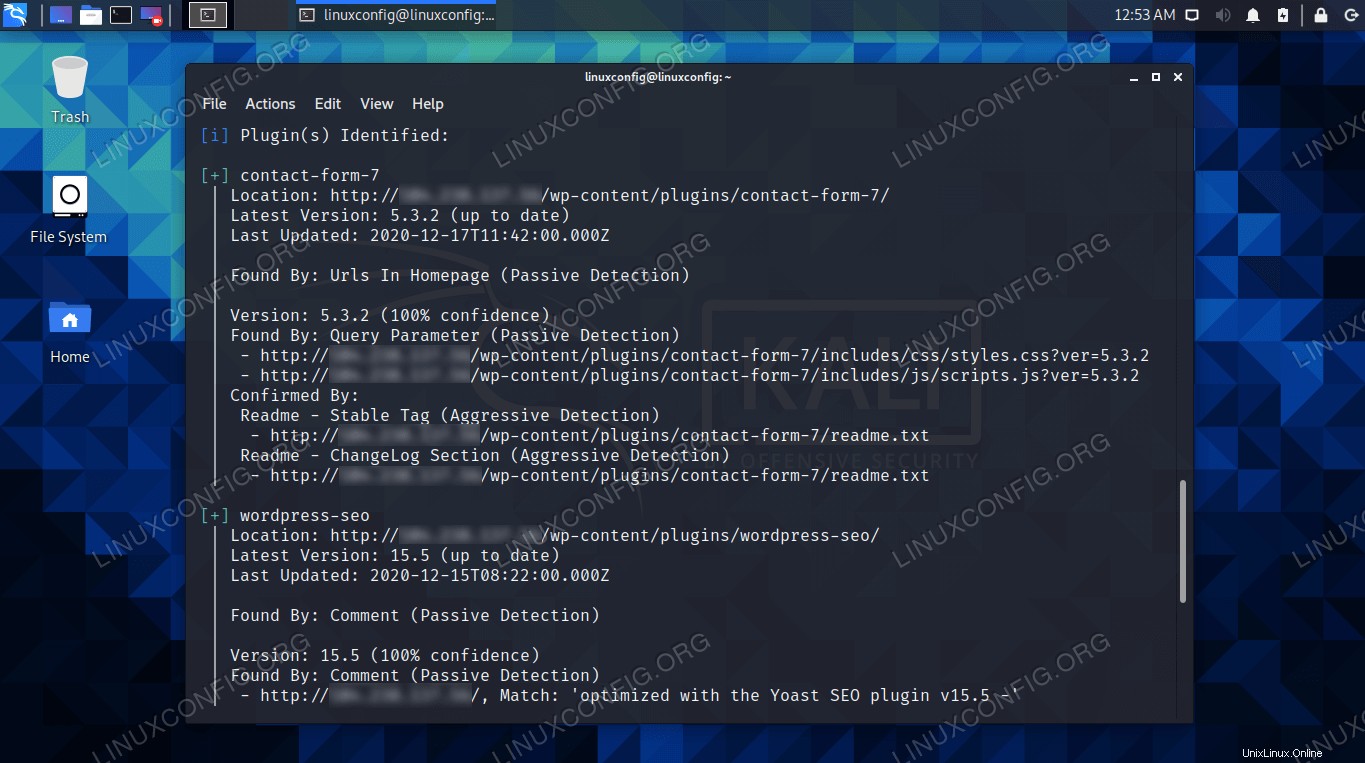

- Il sito utilizza plug-in chiamati "Contact Form 7" e "Yoast SEO"

- La directory di caricamento ha l'elenco abilitato

- XML-RPC e WP-Cron sono abilitati

- Il file Leggimi di WordPress è stato trovato sul server

Risultati da WPScan

Risultati da WPScan Alcune di queste informazioni possono essere utili per gli aggressori, ma non è stato rivelato nulla che sia motivo di grande preoccupazione. Tuttavia, l'elenco delle directory dovrebbe essere sicuramente disabilitato in Apache e anche XML-RPC dovrebbe essere disabilitato se non viene utilizzato. Meno superfici di attacco sono disponibili, meglio è.

Versione e tema di WordPress rivelati

Versione e tema di WordPress rivelati Gli amministratori del sito possono anche adottare misure per mascherare il tema, i plug-in e le versioni del software in esecuzione. Ciò non rientra nell'ambito di questa guida, ma sono disponibili plug-in di WordPress che possono apportare queste modifiche al tuo sito.

Plugin di WordPress che sono stati trovati sul sito

Plugin di WordPress che sono stati trovati sul sito

Se un sito Web ha svolto un lavoro abbastanza buono nell'offuscare le informazioni su WordPress, WPScan potrebbe tornare a dire che il sito non esegue affatto WordPress. Se sai che questo non è vero, puoi usare il --force opzione per forzare comunque WPScan a scansionare il sito.

$ wpscan --url http://example.com --force

Alcuni siti possono anche modificare i loro plug-in predefiniti o le directory dei contenuti wp. Per aiutare WPScan a trovare queste directory, puoi specificarle manualmente con --wp-content-dir e --wp-plugins-dir opzioni. Di seguito abbiamo compilato un paio di directory di esempio, quindi assicurati di sostituirle.

$ wpscan --url http://example.com --force --wp-content-dir newcontentdir --wp-plugins-dir newcontentdir/apps

Ricerca delle vulnerabilità

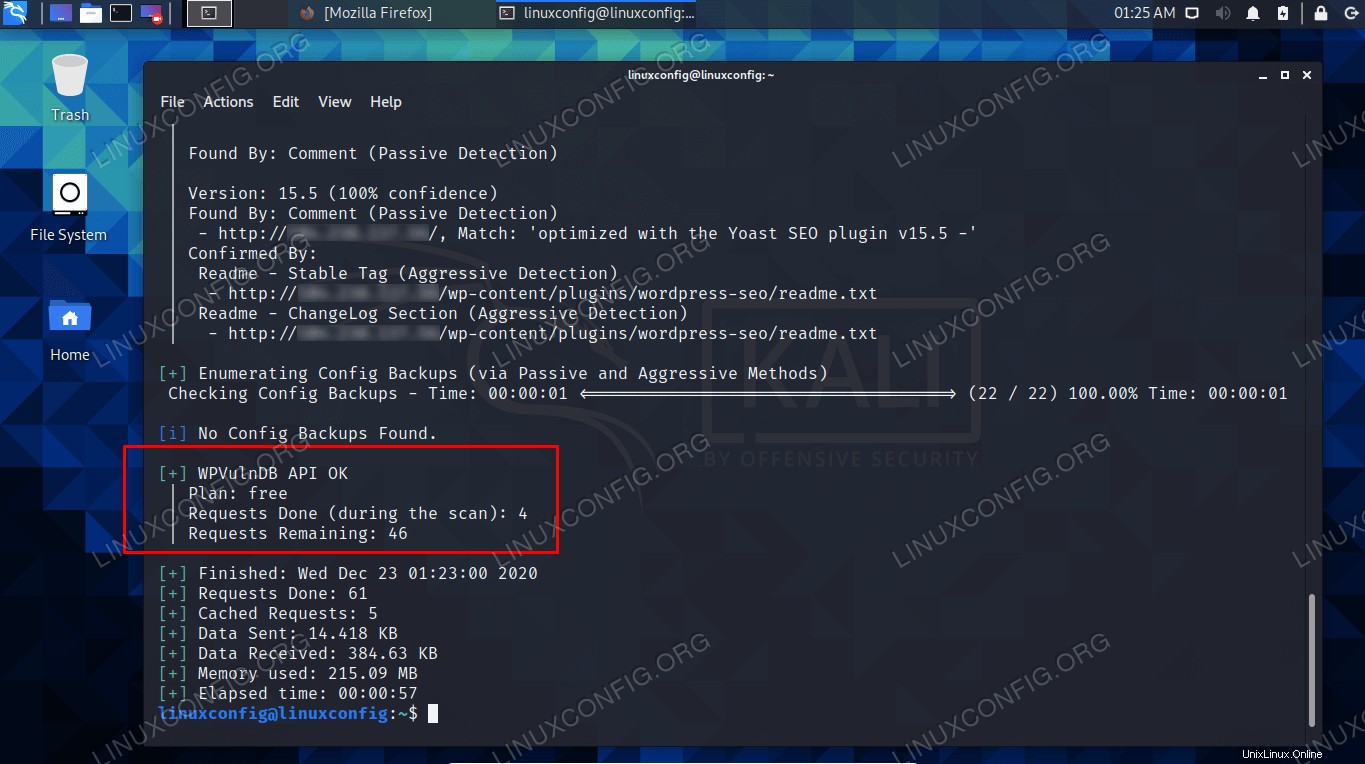

Per cercare le vulnerabilità, dovrai ottenere un token API dal sito Web di WPScan. Un po 'fastidioso, ma il processo è abbastanza indolore ed è gratuito. Con il token, puoi eseguire 50 scansioni di vulnerabilità al giorno. Per ulteriori scansioni, dovrai pagare un prezzo.

Una volta ottenuto il token, puoi utilizzare il --api-token opzione per includerlo nel tuo comando. I dati sulla vulnerabilità vengono quindi visualizzati automaticamente dopo la scansione.

$ wpscan --url http://example.com --api-token TOKEN

L'utilizzo del token API consente di mostrare i dati sulla vulnerabilità

L'utilizzo del token API consente di mostrare i dati sulla vulnerabilità

Per eseguire una scansione più invasiva, che potenzialmente rivelerà più vulnerabilità o informazioni, puoi specificare un tipo di rilevamento diverso con --detection-mode opzione. Le opzioni includono passiva, mista o aggressiva.

$ wpscan --url http://example.com --api-token TOKEN --detection-mode aggressive

L'utilizzo dei comandi di cui sopra dovrebbe aiutarti a scoprire tutti i punti deboli del tuo sito WordPress e ora puoi adottare misure per aumentare la tua sicurezza. C'è ancora di più che WPScan può fare; controlla la sua pagina di aiuto per un elenco completo di opzioni.

$ wpscan -h

WPScan include anche riferimenti sotto ogni sezione del suo output. Questi sono collegamenti ad articoli che aiutano a spiegare le informazioni riportate da WPScan. Ad esempio, ci sono due riferimenti che aiutano a spiegare come WP-Cron può essere utilizzato per gli attacchi DDoS. Dai un'occhiata a questi link per saperne di più.

Pensieri conclusivi

In questa guida abbiamo imparato come scansionare un sito WordPress con WPScan su Kali Linux. Abbiamo visto varie opzioni da specificare con il comando, che possono aiutarci a scansionare i siti Web che hanno offuscato la loro configurazione. Abbiamo anche visto come scoprire le informazioni sulla vulnerabilità ottenendo un token API e utilizzando la modalità di rilevamento aggressivo.

WordPress è un CMS con molto codice, temi e plugin, tutti di vari autori. Con così tante parti mobili, ad un certo punto ci saranno sicuramente delle vulnerabilità di sicurezza. Ecco perché è importante utilizzare WPScan per controllare il tuo sito per problemi di sicurezza e mantenere sempre aggiornato il software del tuo sito applicando le ultime patch di sicurezza.