Tomba è uno strumento di crittografia dei file gratuito e open source per proteggere i tuoi file personali e/o segreti nei sistemi operativi GNU/Linux. Consente agli utenti di creare una memoria crittografata (una cartella) nel file system e di salvare i dati importanti al suo interno. La memoria crittografata può essere aperta e chiusa utilizzando i file di chiavi associati, anch'essi protetti da una password scelta dall'utente. Per motivi di sicurezza, puoi salvare i file delle chiavi su un supporto separato, ad esempio un'unità USB o un CD/DVD.

Le cartelle crittografate sono chiamate "tombe" . Puoi creare un numero qualsiasi di tombe nel tuo disco rigido purché abbia spazio libero sufficiente. Una tomba può essere aperta solo se hai sia il file di chiavi che la password. Dispone inoltre di funzionalità avanzate, come la steganografia , che consente di nascondere i file di chiavi all'interno di un altro file. Anche se Tomb è uno strumento CLI, ha anche un wrapper GUI chiamato gtomb , il che rende l'utilizzo di Tomba molto più semplice per i principianti. In questo breve tutorial, vediamo come installare Tomb e come utilizzarlo per crittografare i file in Linux.

Installa Tomba in Linux

Tomb funzionerà solo su GNU/Linux in questo momento.

Su Arch Linux e derivati:

In Arch Linux, Tomb è disponibile in AUR. Quindi, puoi installarlo utilizzando gli strumenti di supporto AUR come Sì come mostrato di seguito.

$ yay -S tomb gtomb

Su Debian, Ubuntu, Linux Mint:

Gli sviluppatori di SparkyLinux (un derivato di Debian) hanno aggiunto il pacchetto Tomb nei loro repository ufficiali. Quindi, puoi installarlo aggiungendo i repository principali di SparkyLinux nel tuo sistema basato su DEB.

Per aggiungere repository SparkyLinux nel tuo sistema Debian, Ubuntu, Linux Mint, crea un file repository:

$ sudo vi /etc/apt/sources.list.d/sparky-repo.list

Aggiungi le seguenti righe:

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

Salva e chiudi il file.

Installa la chiave pubblica di Sparky:

$ wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

Quindi, aggiorna l'elenco di origine usando il comando:

$ sudo apt-get update

Infine, installa tomb e gtomb usando il comando:

$ sudo apt-get install tomb gtomb

Per altre distribuzioni Linux, segui i passaggi forniti qui .

Download consigliato - Guida gratuita di suggerimenti e trucchi:"Qubes OS 3.2 - Il sistema operativo Linux più sicuro"Proteggi i tuoi file segreti utilizzando lo strumento di crittografia dei file della tomba in Linux/Unix

1. Il modo della riga di comando:

Come ho già detto, chiamiamo directory crittografata "tomba". Ogni tomba può essere aperta utilizzando il file di chiavi e la password associati.

Creiamo una nuova tomba, diciamo ad esempio otechnix , con dimensione 100 MB. Devi essere root utente o avere sudo privilegi per creare tombe.

$ sudo tomb dig -s 100 ostechnix.tomb

Risultato di esempio:

tomb . Commanded to dig tomb ostechnix.tomb tomb (*) Creating a new tomb in ostechnix.tomb tomb . Generating ostechnix.tomb of 100MiB 100+0 records in 100+0 records out 104857600 bytes (105 MB, 100 MiB) copied, 0.737713 s, 142 MB/s -rw------- 1 root root 100M Jul 5 06:01 ostechnix.tomb tomb (*) Done digging ostechnix tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge ostechnix.tomb.key tomb . tomb lock ostechnix.tomb -k ostechnix.tomb.key

Crea un file di chiavi utilizzato per bloccare la tomba appena creata.

$ sudo tomb forge ostechnix.tomb.key

Nota: Se hai riscontrato un errore come quello di seguito, potrebbe esserci una partizione di swap attiva.

tomb . An active swap partition is detected... [sudo] password for ostechnix: tomb [W] This poses a security risk. tomb [W] You can deactivate all swap partitions using the command: tomb [W] swapoff -a tomb [W] [#163] I may not detect plain swaps on an encrypted volume. tomb [W] But if you want to proceed like this, use the -f (force) flag. tomb [E] Operation aborted.

Disattiva tutte le partizioni di swap per risolvere il problema come mostrato di seguito.

$ sudo swapoff -a

E, quindi, eseguire nuovamente il comando per creare il file di chiavi. Ci vorrà del tempo. Continua a utilizzare questo computer per altre attività per creare un numero sufficiente di Entropia . Oppure, segui i passaggi seguenti per generare rapidamente abbastanza entropia.

- Come generare abbastanza "entropia" per il processo di generazione delle chiavi GPG

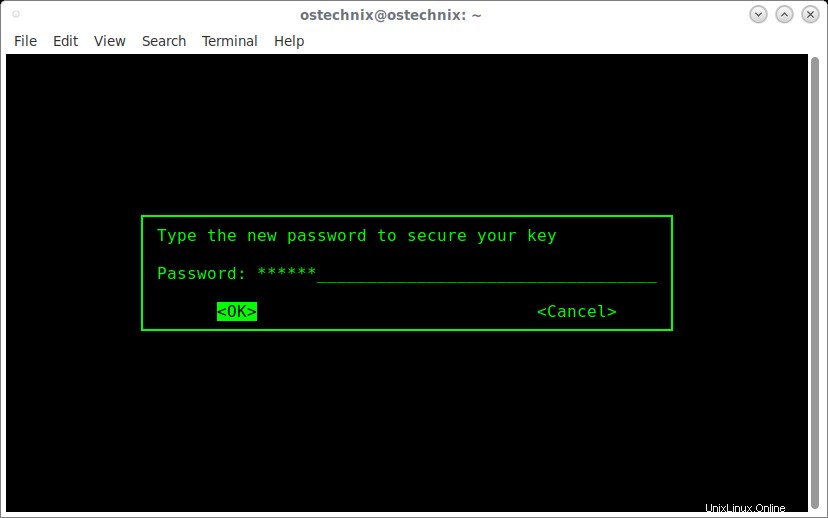

Dopo pochi minuti, una volta che è stata generata abbastanza entropia, ti verrà chiesto di inserire una nuova password per proteggere la chiave. Inseriscilo due volte.

Abbiamo appena creato un file di chiavi.

Esegui il comando seguente per bloccare la tomba utilizzando il file di chiavi:

$ sudo tomb lock ostechnix.tomb -k ostechnix.tomb.key

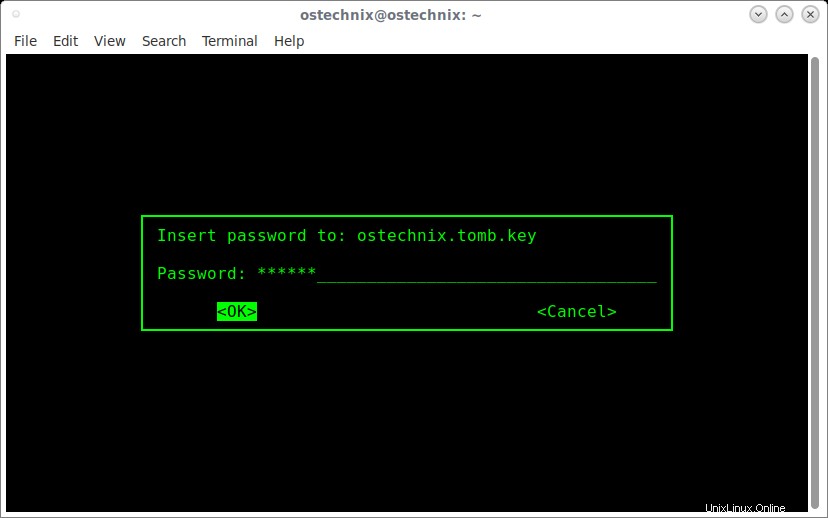

Ti verrà chiesto di inserire una password per il tuo file.tomb.key:

Dopo aver inserito una password, vedrai un output simile a quello di seguito.

tomb . Commanded to lock tomb ostechnix.tomb [sudo] Enter password for user ostechnix to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key ostechnix.tomb.key tomb . Password OK. tomb (*) Locking ostechnix.tomb with ostechnix.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking ostechnix using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in ostechnix.tomb and secured with key ostechnix.tomb.key

Ora abbiamo una tomba da 100 MB chiamata "otechnix" e l'abbiamo bloccata utilizzando un file di chiavi, anch'esso protetto da una password.

Dal momento che questo è solo scopo dimostrativo. Ho memorizzato il file di chiavi e la tomba nella stessa directory (la mia directory $HOME). Per motivi di sicurezza, non dovresti tenere le chiavi dove si trova la tua tomba! Se hai archiviato il file di chiavi in un percorso o supporto diverso, devi menzionare il valore del percorso corretto del file di chiavi durante l'apertura delle tombe.

Per aprire la tomba, esegui:

$ sudo tomb open ostechnix.tomb -k ostechnix.tomb.key

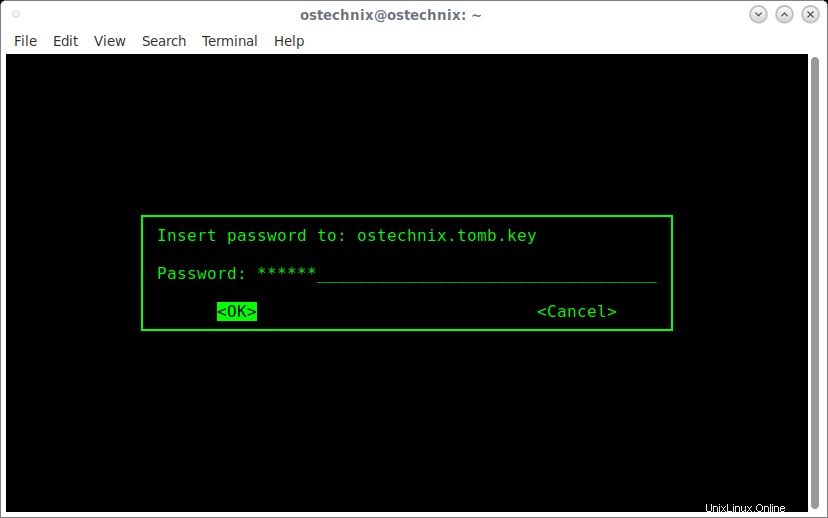

Inserisci la password del tuo file di chiavi:

Dopo aver inserito la password valida, vedrai il seguente output:

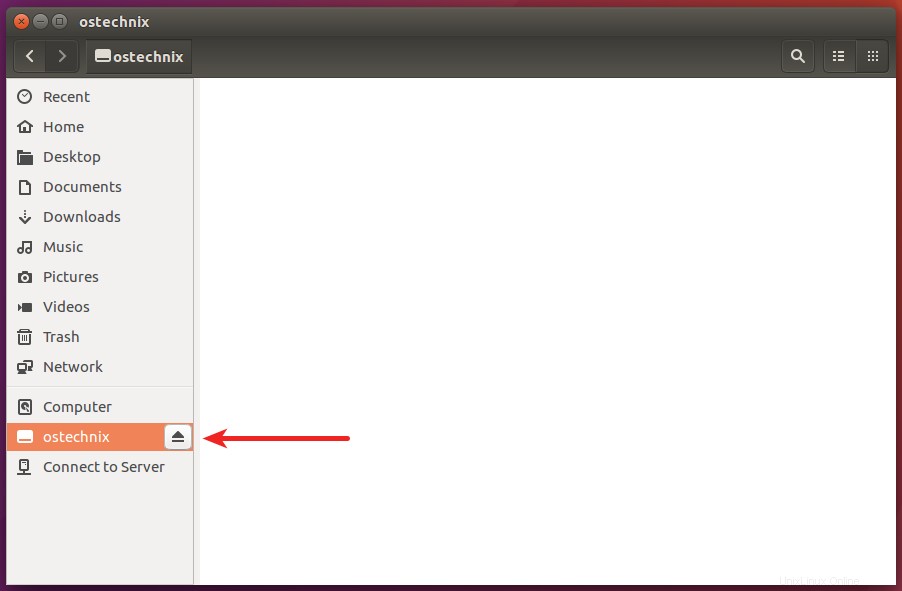

[...] tomb (*) Success unlocking tomb ostechnix tomb . Checking filesystem via /dev/loop2 fsck from util-linux 2.31.1 ostechnix: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening ostechnix.tomb on /media/ostechnix

Congratulazioni! La tomba è stata montata sotto /media directory (cioè /media/otechnix nel mio caso).

Ora puoi salvare i tuoi file/cartelle segreti in questa tomba (cioè la directory crittografata). Ancora una volta, devi essere sudo o utente root per salvare i dati in questa tomba.

Una volta che hai finito, chiudilo usando il comando:

$ sudo tomb close

Esempio di output:

tomb . Closing tomb [ostechnix] mounted on /media/ostechnix tomb (*) Tomb [ostechnix] closed: your bones will rest in peace.

Se hai fretta, puoi chiudere forzatamente tutte le tombe aperte usando il comando:

$ sudo tomb slam all

Il comando precedente chiuderà immediatamente tutte le tombe aperte, uccidendo tutte le applicazioni che le utilizzano. Possiamo usare più tombe contemporaneamente. Tutte le directory e i file al loro interno possono essere associati a file e directory all'interno della tua $HOME, posizionando tutte le configurazioni dove le applicazioni le aspettano.

Per maggiori dettagli sull'utilizzo, consulta la guida ufficiale .

2. Il modo grafico:

Se non ti senti a tuo agio con la riga di comando, puoi usare Gtomb, il wrapper della GUI per Tomba.

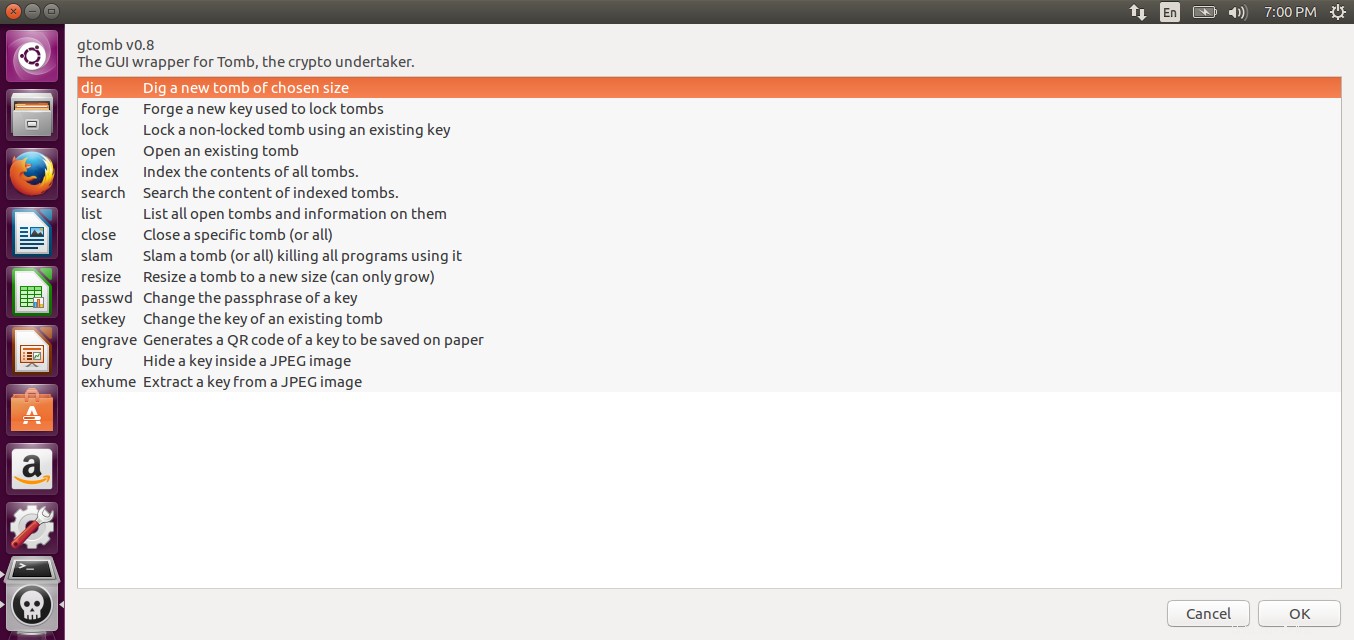

Avvialo dal menu. Ecco come appare l'interfaccia predefinita di gtomb.

Come puoi vedere nello screenshot qui sopra, tutte le opzioni sono autoesplicative.

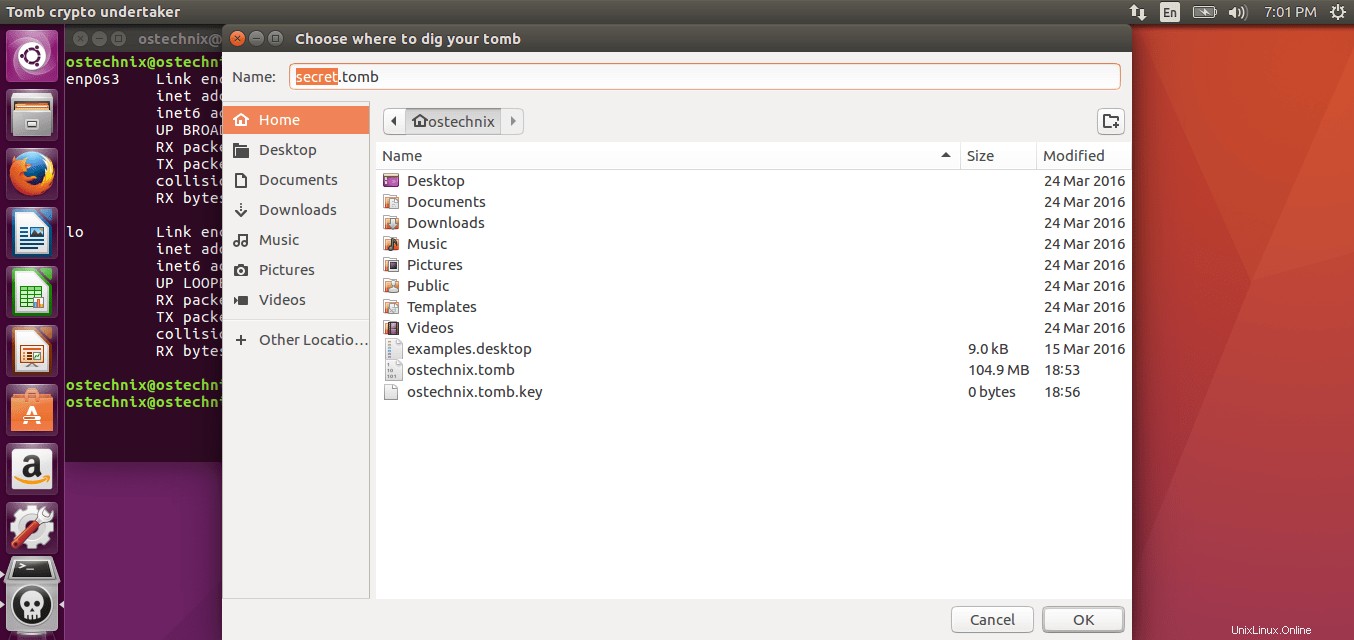

Per creare una tomba, scegli la prima opzione scava e fare clic su OK. Scegli la posizione in cui desideri conservare la tomba.

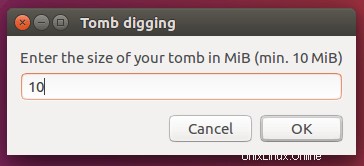

Quindi, inserisci la dimensione della tua tomba:

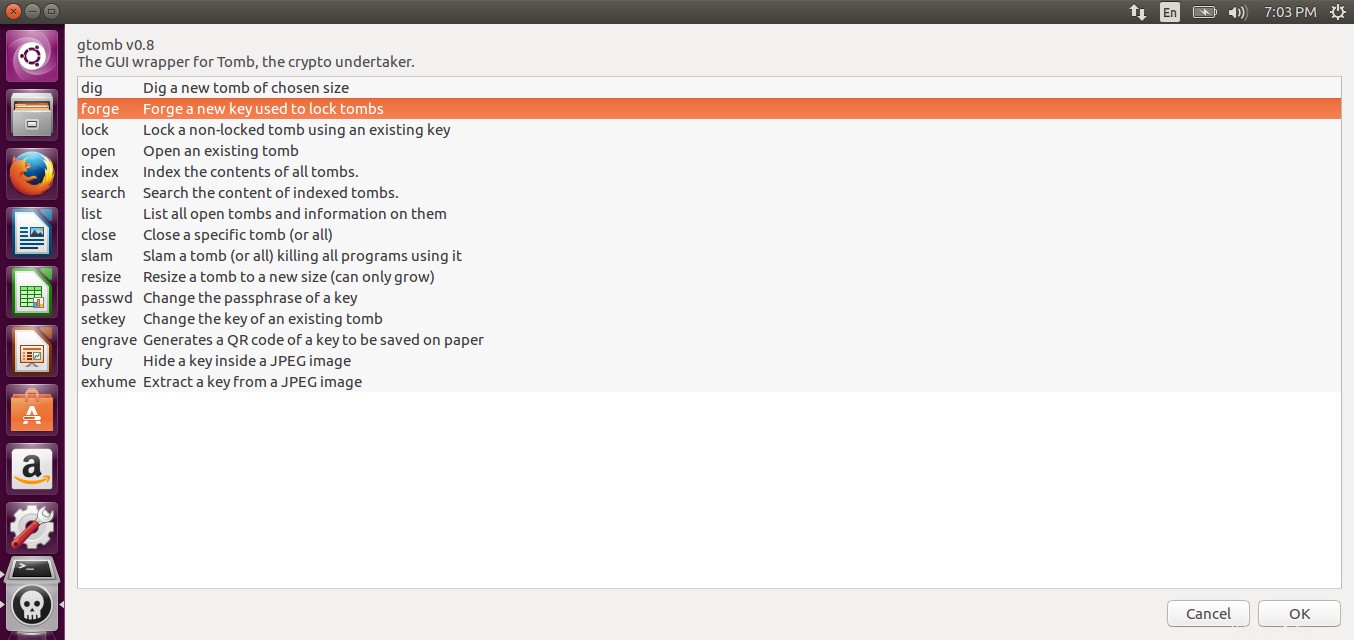

Successivamente, dobbiamo creare un file di chiavi che viene utilizzato per bloccare la tomba. Scegli forgia dal menu principale e fare clic su OK. Inserisci due volte la passphrase.

Quindi, scegli blocca dal menu principale per bloccare la tomba utilizzando il file chiave appena creato. Per aprire la tomba, scegli apri dal menu principale e scegli la tomba .

Come puoi vedere, l'utilizzo di gtomb è abbastanza semplice e diretto. Non devi memorizzare tutti i comandi. Puoi fare tutto con un paio di clic del mouse.

Per quanto ho testato, Tomb è uno dei migliori strumenti per proteggere i tuoi file segreti in una directory crittografata. Provalo, non rimarrai deluso.