L'obiettivo di questa guida è mostrare come decifrare una password per un file zip su Kali Linux.

Per impostazione predefinita, Kali include gli strumenti per decifrare le password per questi archivi compressi, vale a dire l'utilità fcrackzip, John the Ripper e un elenco di parole. Segui insieme a noi le istruzioni passo passo di seguito mentre mostriamo due diversi metodi per decifrare la password di un file zip.

In questo tutorial imparerai:

- Quali strumenti vengono utilizzati per decifrare file zip protetti da password?

- Come decifrare la password zip con John lo Squartatore

- Come decifrare la password zip con fcrackzip

Cracking di un file zip protetto da password su Kali Linux

Cracking di un file zip protetto da password su Kali Linux

| Categoria | Requisiti, convenzioni o versione del software utilizzata |

|---|---|

| Sistema | Kali Linux |

| Software | fcrackzip, John lo Squartatore, elenco di parole |

| Altro | Accesso privilegiato al tuo sistema Linux come root o tramite sudo comando. |

| Convenzioni | # – richiede che i comandi linux dati vengano eseguiti con i privilegi di root direttamente come utente root o usando sudo comando$ – richiede che i comandi linux dati vengano eseguiti come un normale utente non privilegiato |

Strumenti di cracking dei file zip

Sia l'utilità fcrackzip che John the Ripper possono essere utilizzati per decifrare file zip protetti da password. Puoi provarli entrambi o solo il tuo strumento preferito. Queste utilità possono utilizzare elenchi di parole per lanciare un attacco del dizionario contro il file zip.

La maggior parte o tutte queste utilità dovrebbero essere già sul tuo sistema, ma puoi installare o aggiornare i pacchetti necessari con i seguenti comandi.

$ sudo apt update $ sudo apt install john fcrackzip wordlists

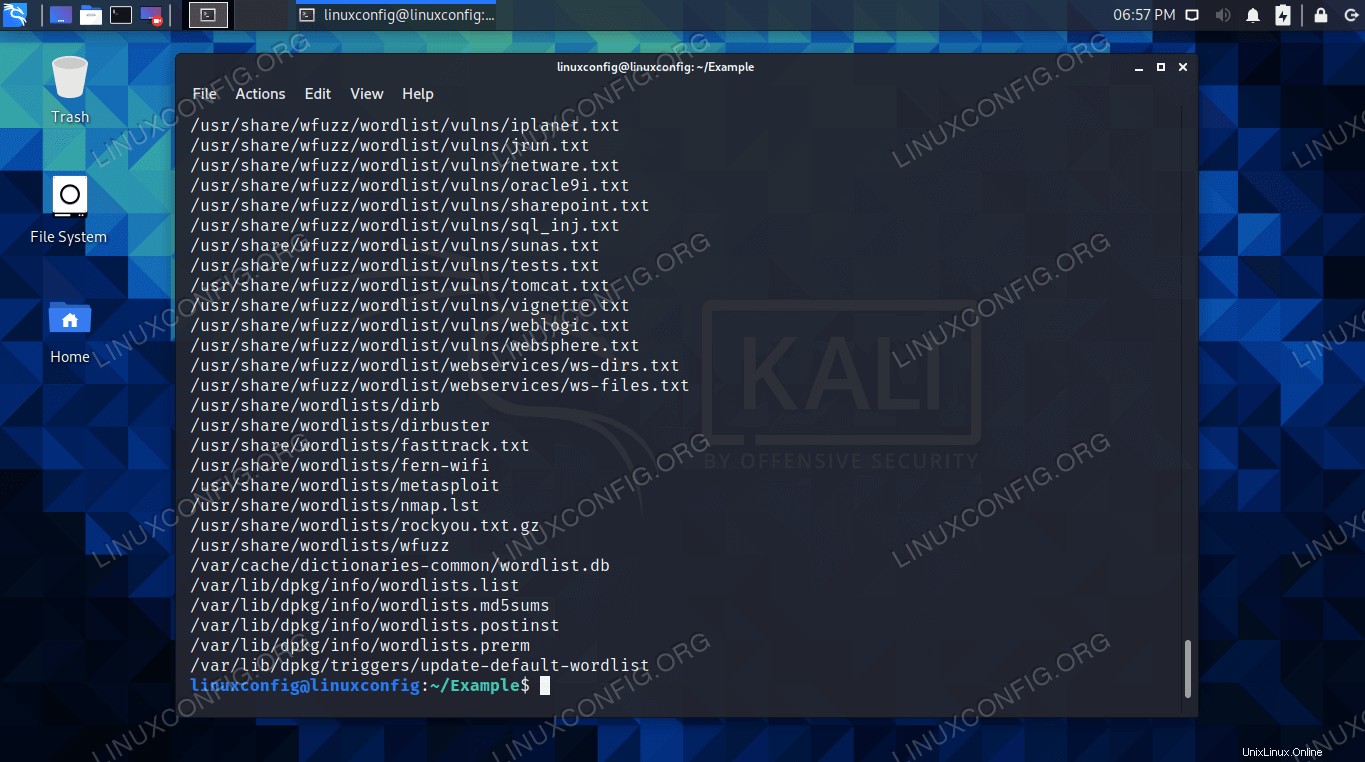

John lo Squartatore utilizzerà automaticamente il proprio elenco di parole situato in /usr/share/john/password.lst . Puoi sempre usare un elenco di parole diverso, come uno personalizzato o un file diverso su Kali. Per individuare rapidamente tutti gli elenchi di parole sul tuo sistema, usa il comando seguente.

$ locate wordlist

Il vasto assortimento di liste di parole disponibili su Kali, che si trova con il comando locate

Il vasto assortimento di liste di parole disponibili su Kali, che si trova con il comando locate L'unica altra cosa di cui avrai bisogno per iniziare è un file zip protetto da password. Se non ne hai già uno, ma vorresti continuare, usa i seguenti comandi per creare un file di esempio.

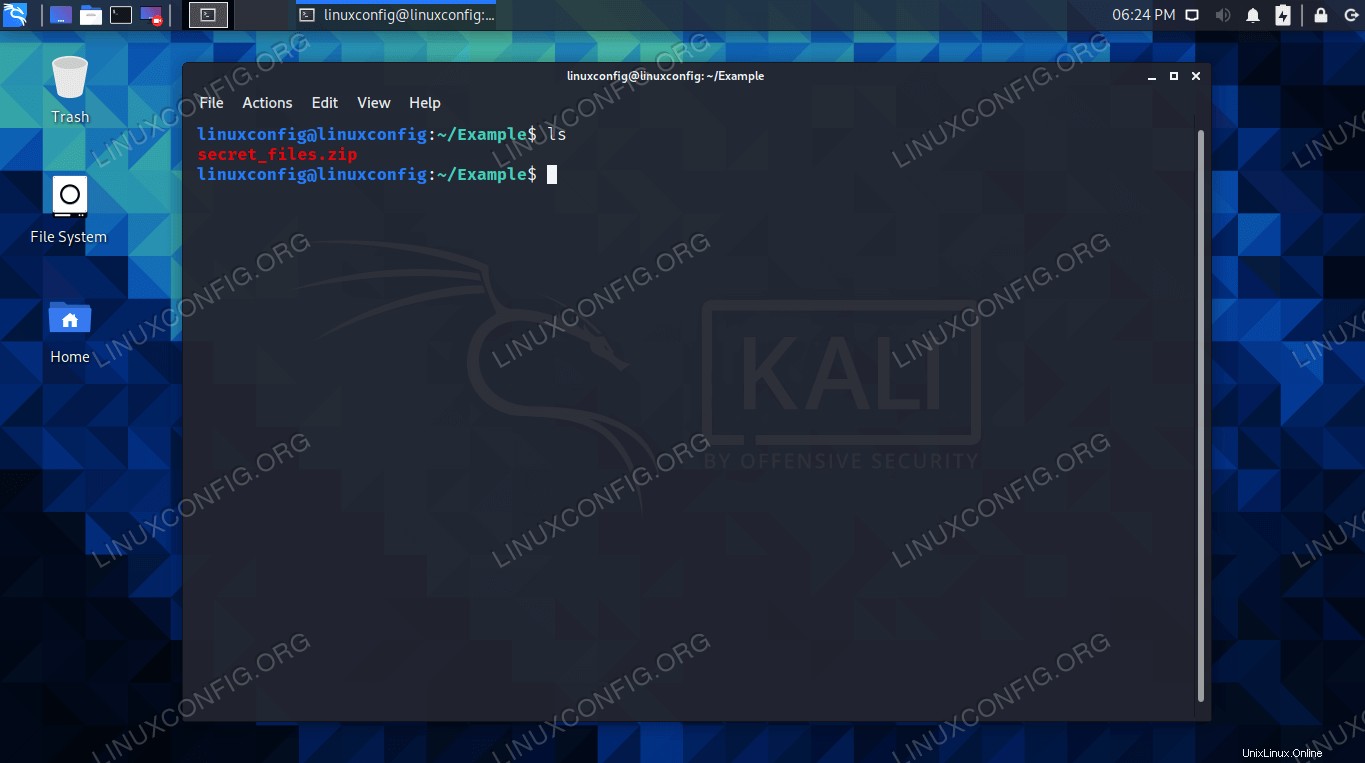

$ touch file1.txt file2.txt file3.txt $ zip -e secret_files.zip file1.txt file2.txt file3.txt

Ti verrà richiesto di inserire una password. Se scegli qualcosa di complicato, il processo di cracking della password potrebbe richiedere molto più tempo. Per questo esempio, sceglieremo qualcosa di semplice, come "letmein".

Il nostro file zip protetto da password che proveremo a decifrare

Il nostro file zip protetto da password che proveremo a decifrare Con le utility installate e il nostro file zip in attesa di essere crackato, passiamo al processo di hacking di seguito.

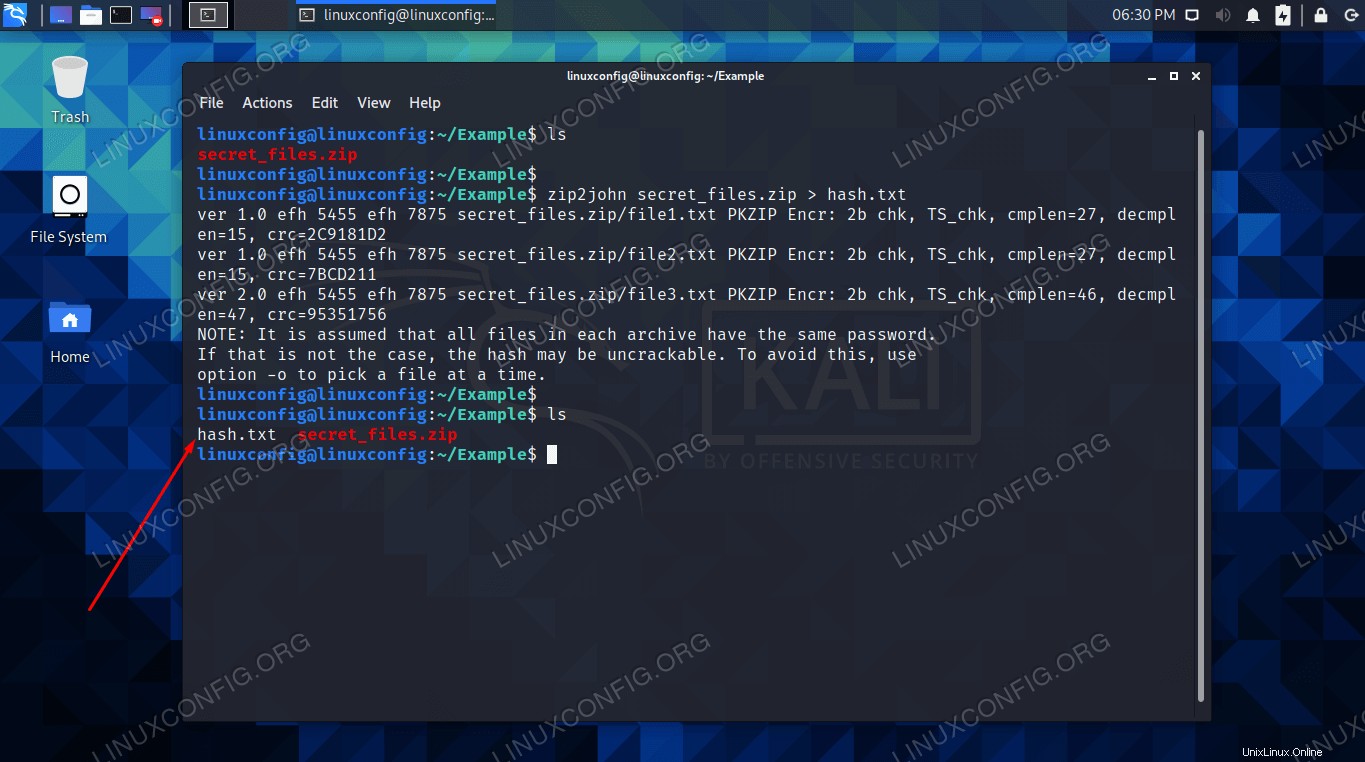

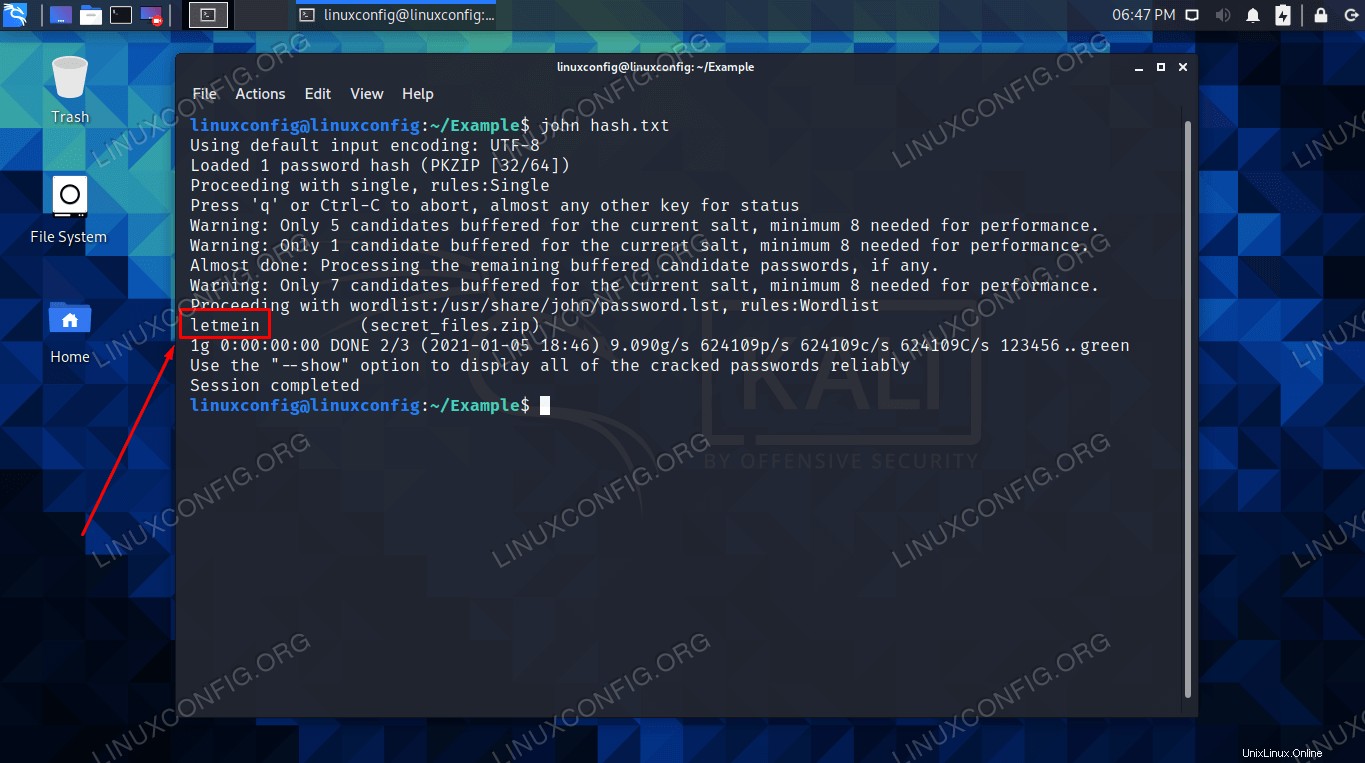

Decifra la password zip con John lo Squartatore

- Il primo passo è creare un file hash del nostro file zip protetto da password. Usa

zip2johnutility per generarne uno.$ zip2john secret_files.zip > hash.txt

- Il processo di cracking della password verrà effettivamente avviato sul file hash, non sul file zip. Usa il comando seguente per iniziare il processo con

john.$ john hash.txt

Il file hash è stato generato

Il file hash è stato generato John è riuscito a trovare la password ed elenca il risultato nel suo output.

John lo Squartatore ha trovato la password

John lo Squartatore ha trovato la password Se hai già un'idea di quale potrebbe essere la password del tuo file, può essere molto più efficiente utilizzare un file elenco di parole personalizzato. Un'altra scelta popolare è il file rockyou.txt. Puoi indicare a John di utilizzare questo file con il seguente comando:

$ john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

Per ulteriori opzioni, controlla l'output della guida di John.

$ john --help

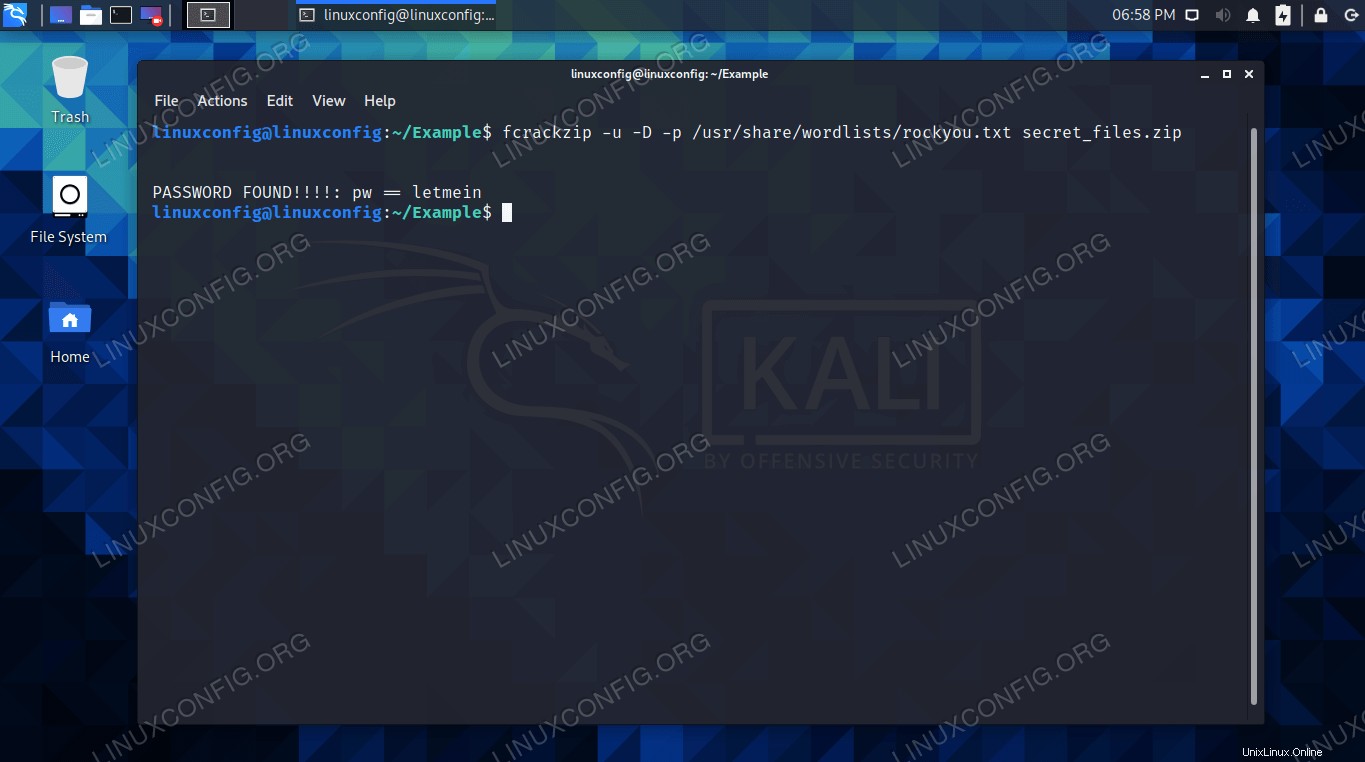

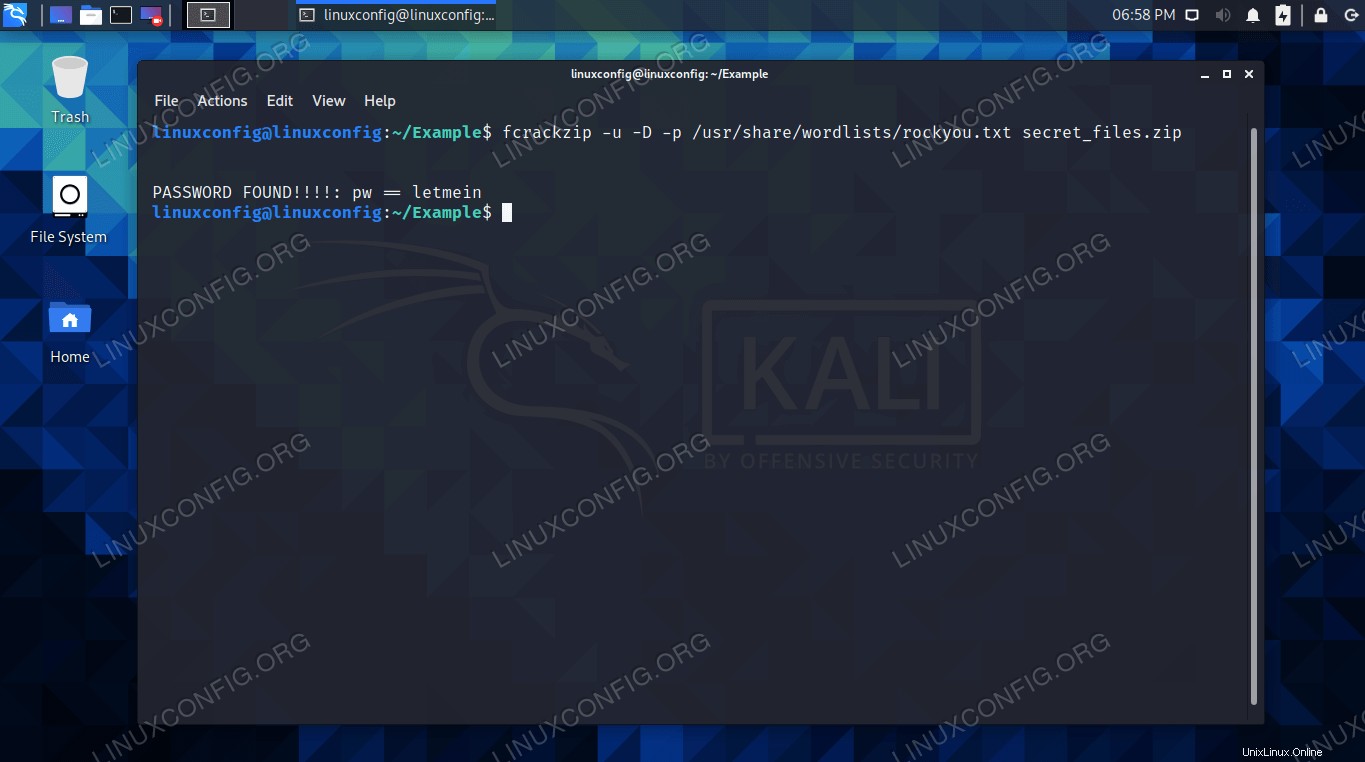

Crack zip password con fcrackzip

- Per usare fcrackzip con l'elenco di parole rockyou.txt, usa la seguente sintassi dei comandi. Non è necessario generare un file hash, come accadeva con John.

$ fcrackzip -u -D -p /usr/share/wordlists/rockyou.txt secret_files.zip

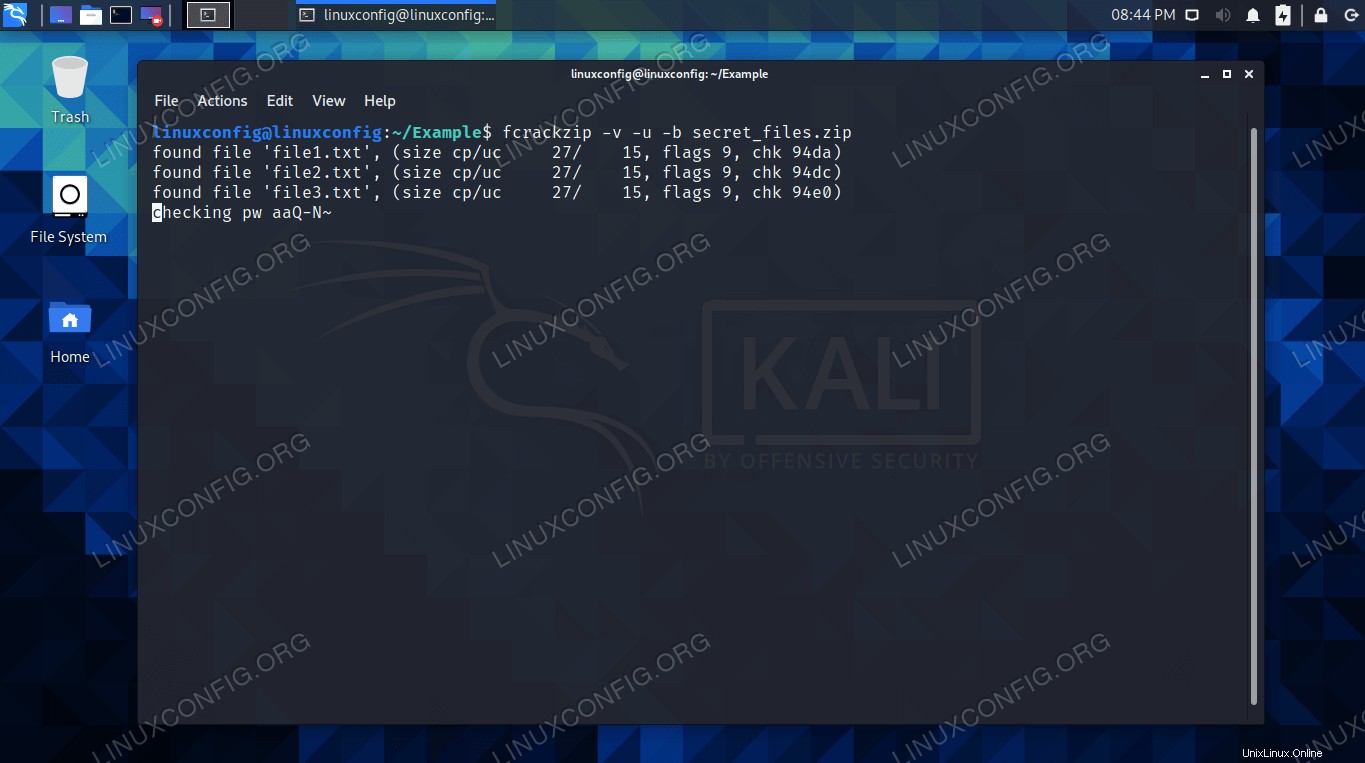

- Per usare un attacco di forza bruta, puoi usare il

-bopzione. Funziona bene con-v(verboso), così puoi vedere quale password sta attualmente testando. Questo metodo richiederà probabilmente molto tempo, poiché verifica solo stringhe casuali, anziché password comuni.$ fcrackzip -v -u -b secret_files.zip

fcrackzip ha trovato la password corretta

fcrackzip ha trovato la password corretta  Metodo di forza bruta con opzione dettagliata in fcrackzip

Metodo di forza bruta con opzione dettagliata in fcrackzip Se non hai fortuna, puoi sempre provare un elenco di parole diverso. Uno personalizzato con password sospette funzionerà sempre al meglio. Per visualizzare più opzioni per fcrackzip, esegui il comando seguente.

$ fcrackzip -help

Pensieri conclusivi

In questa guida, abbiamo visto due strumenti su Kali Linux che possono essere utilizzati per decifrare file zip protetti da password. Abbiamo anche imparato come utilizzare vari elenchi di parole con questi strumenti, che possono accelerare il processo.

Una password complessa sarà comunque difficile da decifrare e il tuo sistema potrebbe impiegare molto tempo per trovare finalmente la password. Le password più deboli possono normalmente essere decifrate in breve tempo da John lo Squartatore o da fcrackzip.