Questa guida ti guiderà attraverso i passaggi necessari per configurare un server OpenVPN su un host Sophos UTM che ti consente di accedere in modo sicuro alla tua rete domestica/dell'ufficio da una posizione remota e, facoltativamente, inviare tutto il traffico di rete attraverso di essa in modo da poter accedere al Internet in modo sicuro.

Prima di utilizzare questa guida, ti consigliamo vivamente di leggere l'articolo Introduzione all'esecuzione di un server OpenVPN.

Preparazione

Per questa guida, assumiamo:

- Hai già installato l'ultima versione di Sophos UTM (9.5 al momento della scrittura)

- Sophos UTM è stato configurato con almeno un'interfaccia WAN e un'interfaccia LAN

- Durante questa guida si è connessi con il dispositivo client al server Sophos UTM tramite la sua interfaccia LAN

- Questa installazione di Sophos UTM è una nuova installazione

- Hai già una copia di Viscosity installata sul tuo dispositivo client

Se è necessario scaricare e installare una copia di Sophos UTM, le informazioni sono disponibili all'indirizzo https://www.sophos.com/en-us/support/utm-downloads.aspx. Non tratteremo i dettagli della configurazione di un'istanza Sophos UTM, molte guide sono disponibili online. Se si esegue una versione diversa di Sophos UTM, è molto probabile che molti o addirittura tutti i passaggi descritti in questa guida vengano comunque applicati. Se stai cercando di configurare un server OpenVPN su un sistema operativo diverso, consulta le nostre altre guide.

Il dispositivo client deve essere connesso al server Sophos UTM tramite l'interfaccia LAN. Ciò è necessario per poter accedere al portale WebAdmin per impostare la configurazione di Sophos UTM. Le specifiche su come ottenere questo risultato dipendono dalla tua particolare configurazione di rete.

Se non disponi di una copia di Viscosity già installata sul computer client, consulta questa guida all'installazione per l'installazione di Viscosity (Mac | Windows).

Supporto

Sfortunatamente non possiamo fornire alcun supporto diretto per la configurazione del tuo server OpenVPN. Forniamo questa guida come cortesia per aiutarti a iniziare e ottenere il massimo dalla tua copia di Viscosity. Abbiamo testato a fondo i passaggi di questa guida per assicurarci che, se segui le istruzioni dettagliate di seguito, dovresti essere sulla buona strada per goderti i vantaggi dell'esecuzione del tuo server OpenVPN.

Sophos offre supporto tecnico per UTM all'indirizzo https://secure2.sophos.com/en-us/support.aspx

Per iniziare

Innanzitutto è necessario accedere al portale WebAdmin dal dispositivo client connesso all'interfaccia LAN del server Sophos UTM. Aprire un browser sul client e accedere all'indirizzo IP dell'interfaccia LAN del server Sophos UTM (qualcosa come https://10.0.0.1:4444 o https://192.168.0.1:4444 ). Dovrai effettuare il login. La password per l'utente amministratore dovrebbe essere stata configurata durante la configurazione dell'istanza Sophos UTM.

Crea utenti

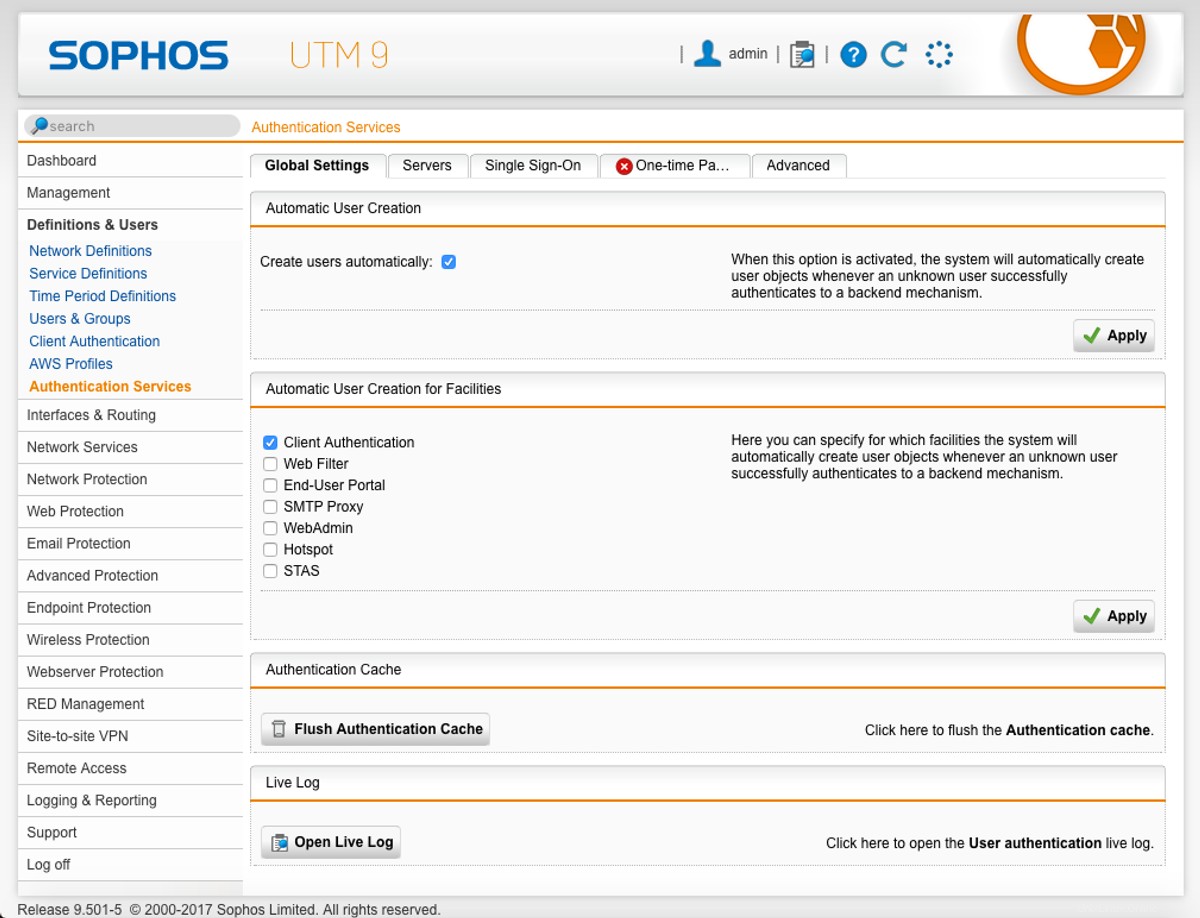

Servizi di autenticazione

Se stai utilizzando un sistema di autenticazione utente, come LDAP, dovrai aggiungere queste impostazioni per autenticare i tuoi utenti.

- Nella barra laterale, fai clic su

Definitions & Users>Authentication Services. - Nella Creazione utente automatica sezione delle Impostazioni globali scheda, seleziona Crea utenti automaticamente casella di controllo.

- Fai clic su

Applyper salvare questa modifica. - Nella Creazione utente automatica per le strutture sezione seguente, controlla l'Autenticazione client opzione.

- Fai clic su

Applyper salvare questa modifica.

- Fare clic su Server scheda e quindi fare clic su

New Authentication Server...pulsante. - Inserisci i dettagli del tuo sistema di autenticazione utente e fai clic su

Saveal termine.

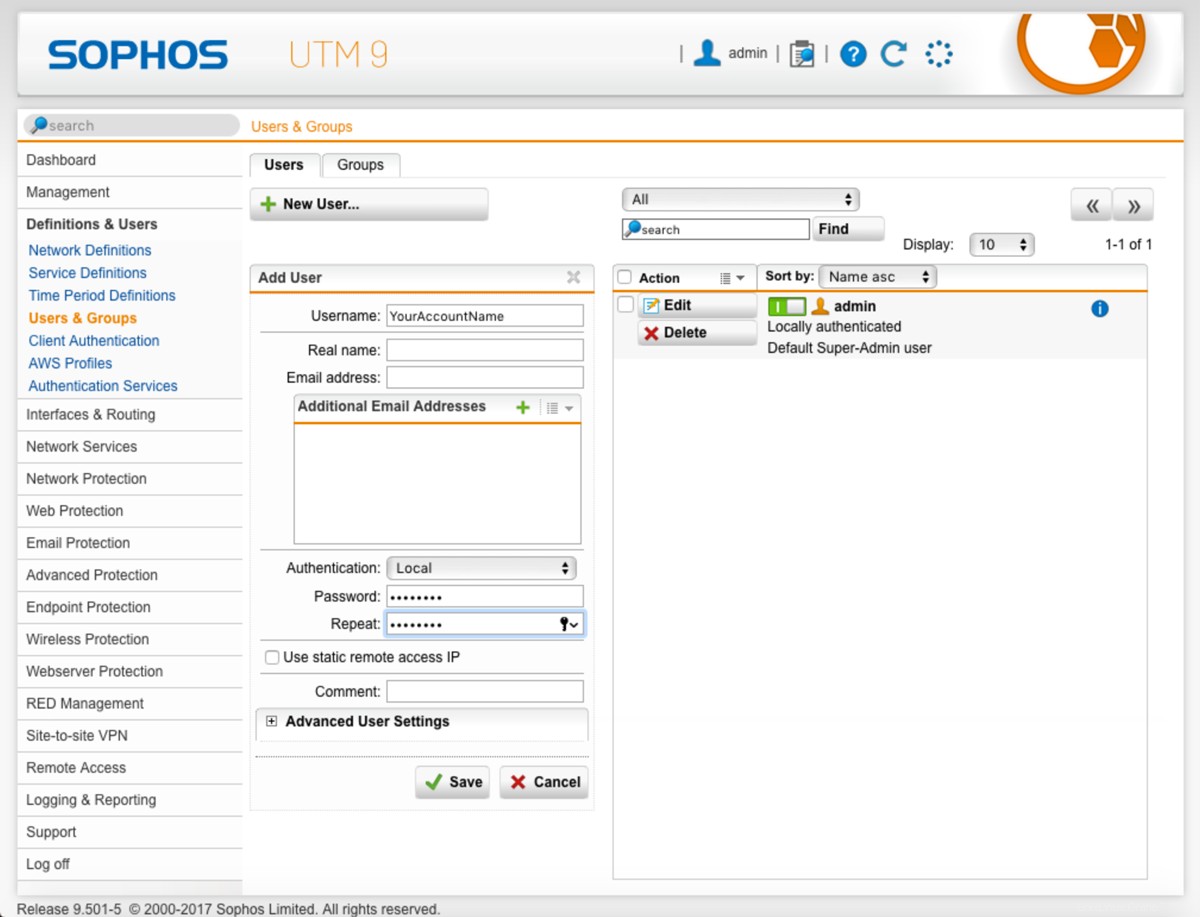

Autenticazione utente locale

Se non stai utilizzando un sistema di autenticazione, dovrai creare un account utente locale per ogni utente in modo che possa accedere al Portale utenti e connettersi alla VPN.

- Nella barra laterale, fai clic su

Definitions & Users>Users & Groups. - Negli Utenti scheda, fai clic su

+ New User.... - Inserisci i dettagli dell'utente, incluso il nome utente. Imposta l'Autenticazione su

Locale fornire una password. - Lascia l'Utilizza IP di accesso remoto statico deselezionato.

- Quando hai finito, fai clic su

Save.

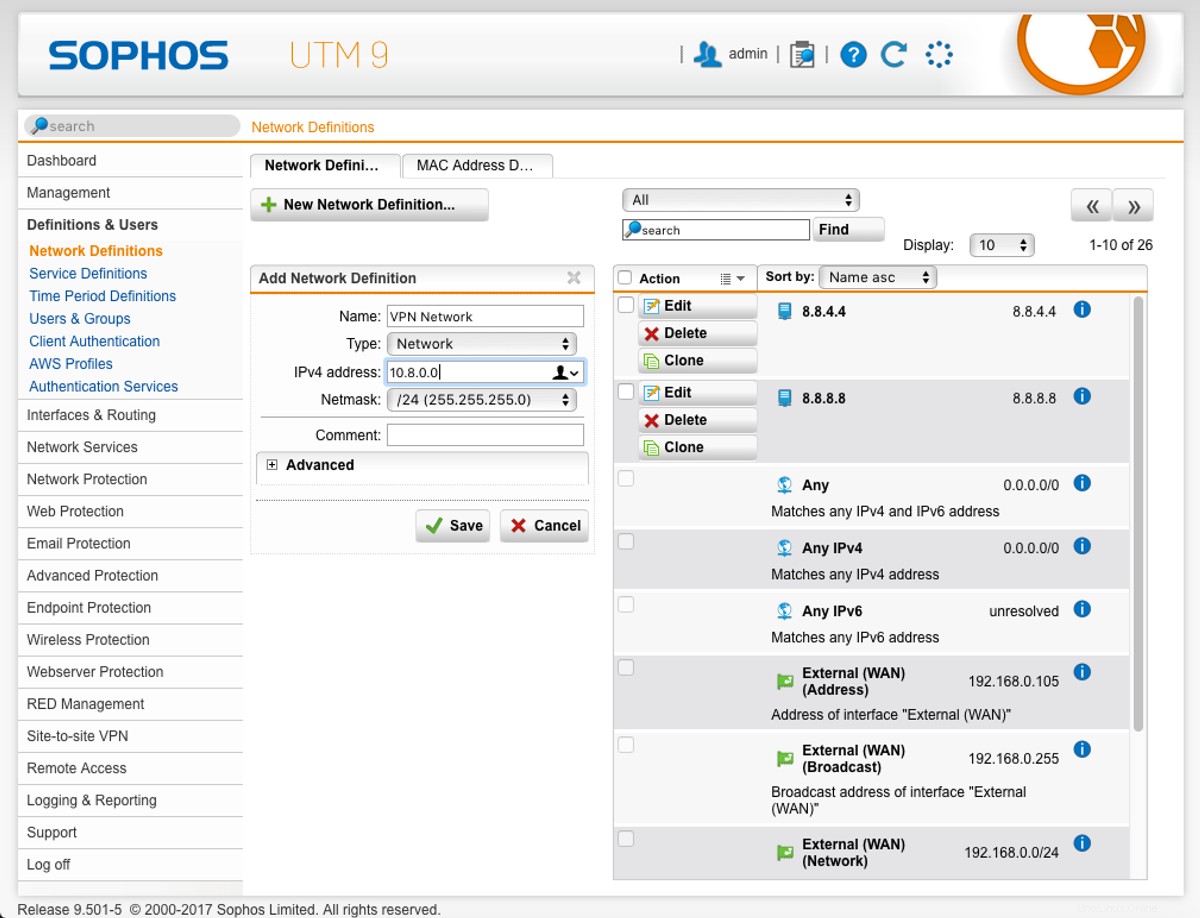

Accesso alla rete

Successivamente è necessario definire la sottorete VPN, in modo che agli utenti possano essere assegnati indirizzi IP:

- Sempre nelle

Definitions & Userssezione della barra laterale, fai clic suNetwork Definitionssottosezione. - Nelle Definizioni di rete scheda, fai clic su

+ New Network Definition.... - Assegna un nome alla rete, useremo "Rete VPN".

- Lascia il tipo come

Networke imposta l'indirizzo IPv4 su 10.8.0.0. - Lascia la Netmask come

/24 (255.255.255.0). - Quando hai finito, fai clic su

Save.

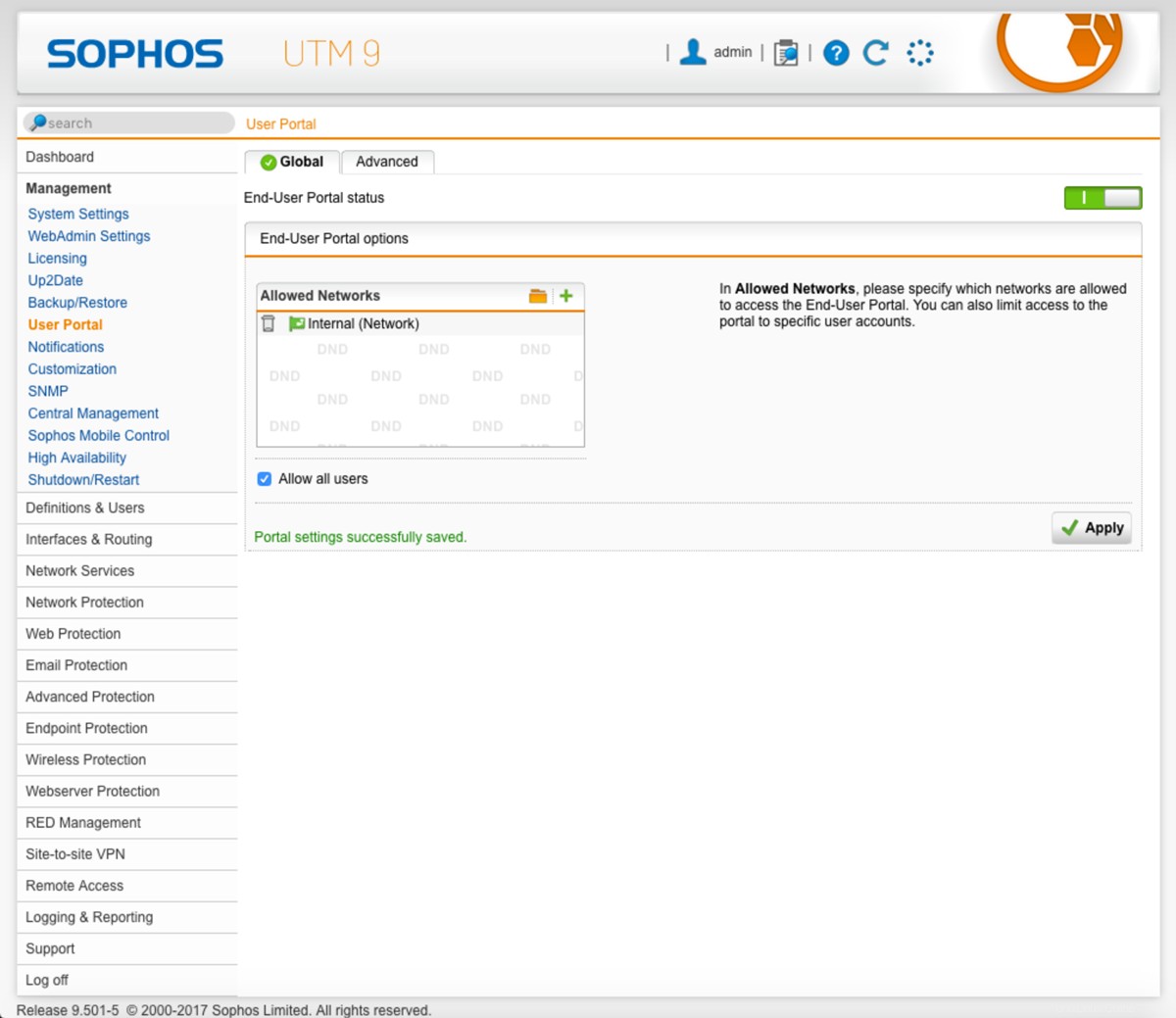

Per consentire agli utenti di accedere al Portale utenti:

- Nella barra laterale, fai clic su

Management>User Portal. - Nel Globale scheda, fai clic sul pulsante di accensione grigio in alto a destra. Diventerà giallo all'avvio.

- Nelle Reti consentite casella, fai clic sull'icona della cartella.

- Dalla barra laterale, trascina

Internal (Network)nelle Reti consentite box per consentire agli utenti di connettersi al Portale Utenti tramite la rete interna. - Fai clic su

Applyper salvare queste modifiche. L'icona di alimentazione dovrebbe successivamente diventare verde.

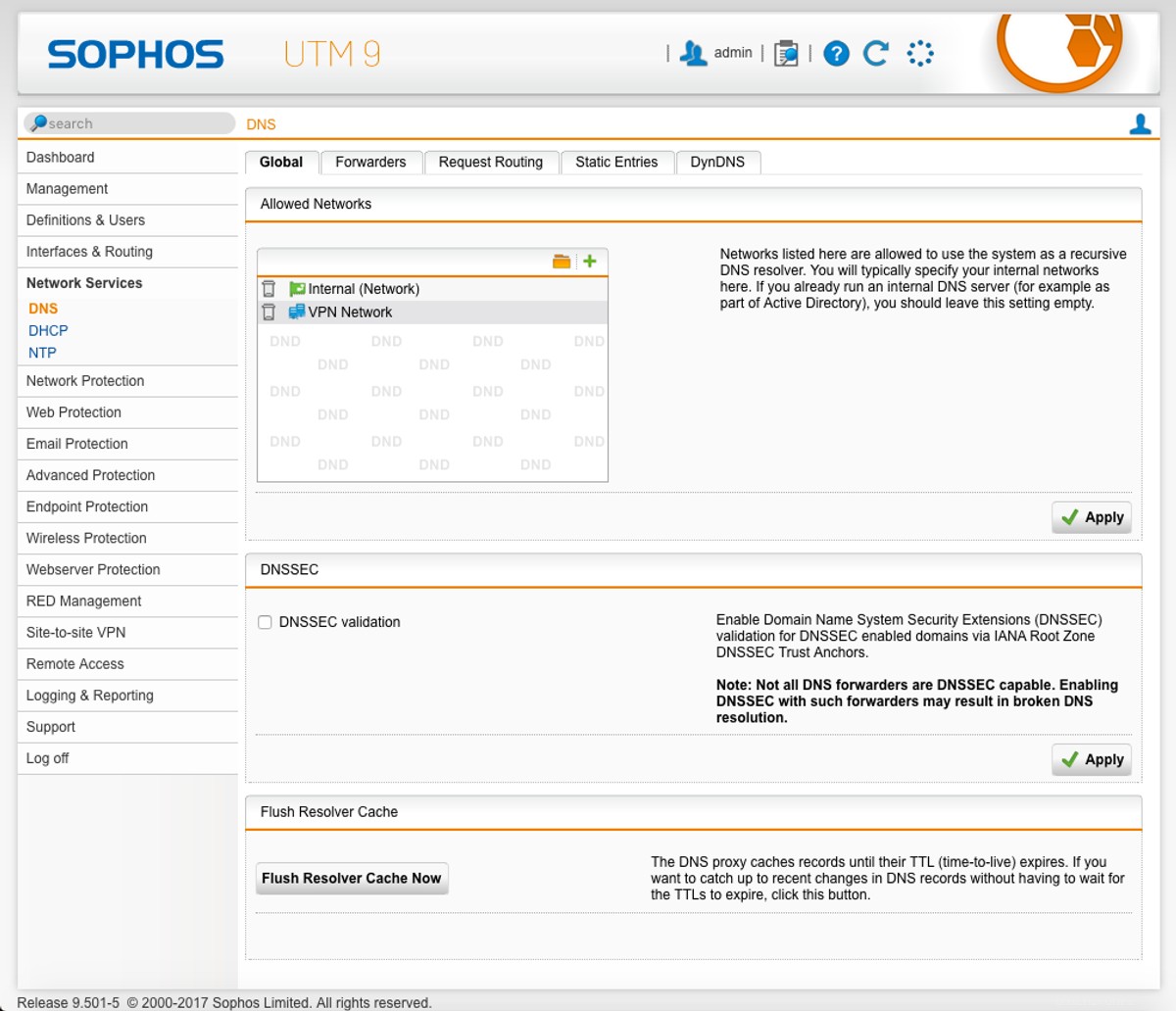

Server DNS

Per consentire agli utenti VPN di passare le loro richieste DNS attraverso la VPN:

- Nella barra laterale, fai clic su

Network Services>DNS. - Nel Globale scheda, fai clic sull'icona della cartella in Reti consentite scatola.

- Fai clic e trascina la rete VPN creata sopra nelle Reti consentite scatola.

- Fai clic su

Applyper salvare questa modifica.

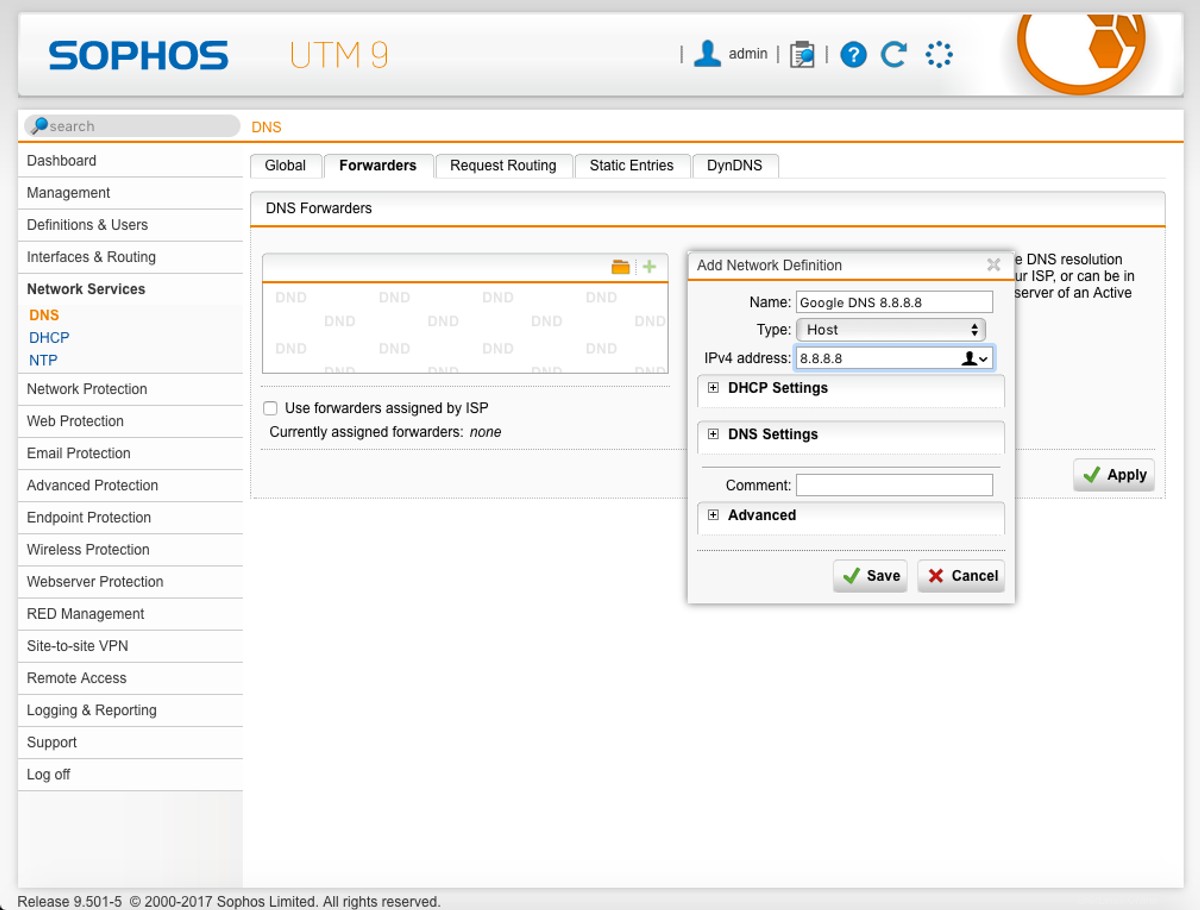

- Fai clic su Spedizionieri tab.

- Deseleziona Utilizza spedizionieri assegnati dall'ISP casella di controllo.

- Nei spedizionieri DNS casella, fare clic su

+icona per aggiungere una definizione di rete. - Assegna un nome alla rete. Utilizzeremo i server DNS di Google, ma sei libero di utilizzare un server DNS diverso.

- Lascia il tipo come

Host. - Imposta l'indirizzo IPv4 sul server DNS di tua scelta, 8.8.8.8 nel nostro esempio utilizzando Google.

- Fai clic su

Saveper aggiungere il server DNS.

- Se desideri più di un server DNS, aggiungilo ora, ripetendo i passaggi precedenti.

- Al termine, fai clic su

Applyper salvare le modifiche.

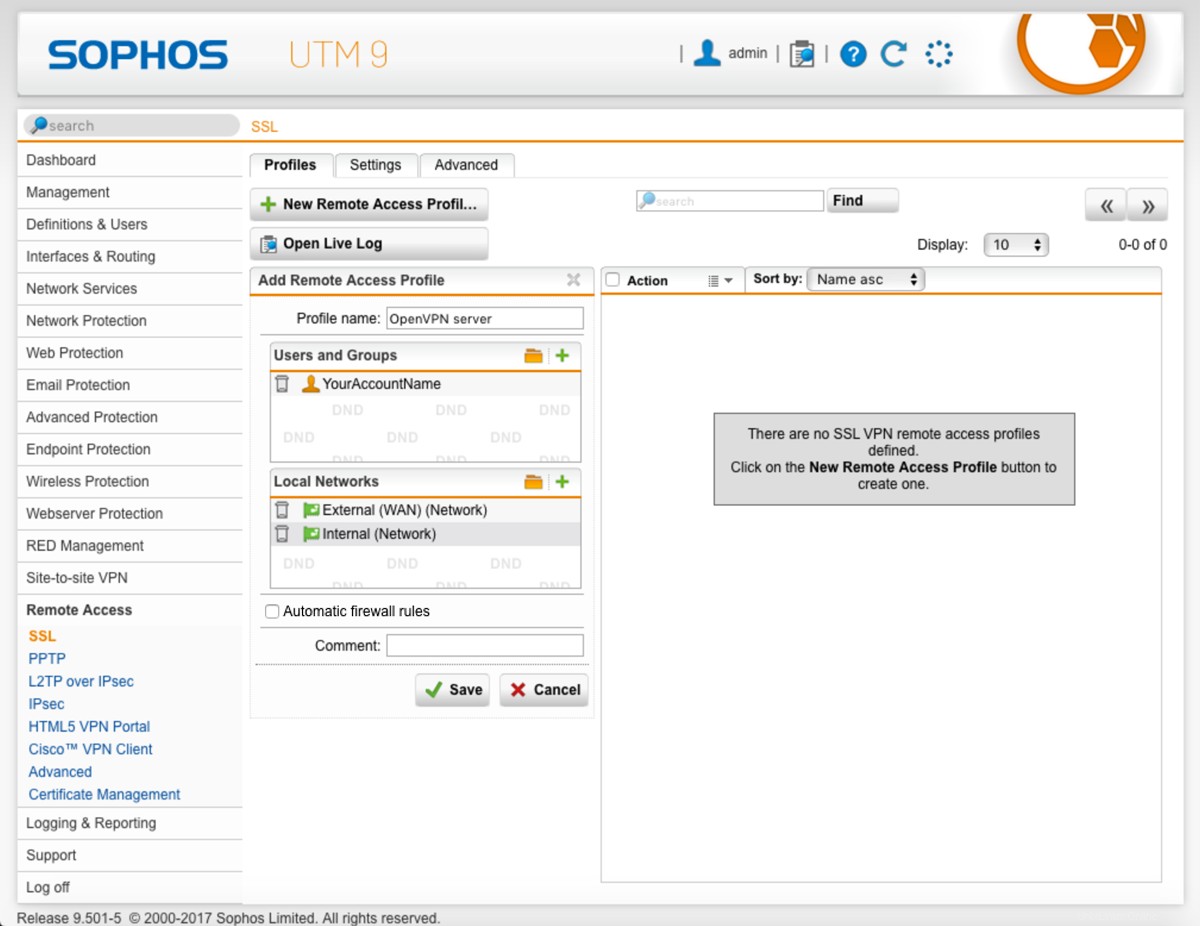

Impostazioni SSL

Per configurare il server OpenVPN:

- Nella barra laterale, fai clic su

Remote Access>SSL. - Nei Profili scheda, fai clic su

+ New Remote Access Profil.... - Inserisci un nome nell'input Nome profilo, chiameremo il nostro server "server OpenVPN".

- In Utenti e gruppi casella, fare clic sull'icona della cartella. Nella barra laterale verrà visualizzato un elenco di utenti e gruppi disponibili. Fare clic e trascinare l'utente creato sopra (o gli utenti del servizio di autenticazione, ovvero gli utenti LDAP) negli Utenti e gruppi scatola.

- Nelle Reti Locali casella, fare clic sull'icona della cartella. Nella barra laterale verrà visualizzato un elenco di reti locali. Trascina le reti che dovrebbero essere raggiungibili dall'utente nelle Reti locali scatola. Per consentire agli utenti di accedere alla rete locale, trascina

Internal (Network). Per consentire agli utenti di accedere a Internet tramite il server Sophos UTM, trascinareExternal (WAN) (Network). - Deseleziona le Regole firewall automatiche opzione, definiremo le proprie regole del firewall.

- Fai clic su

Save.

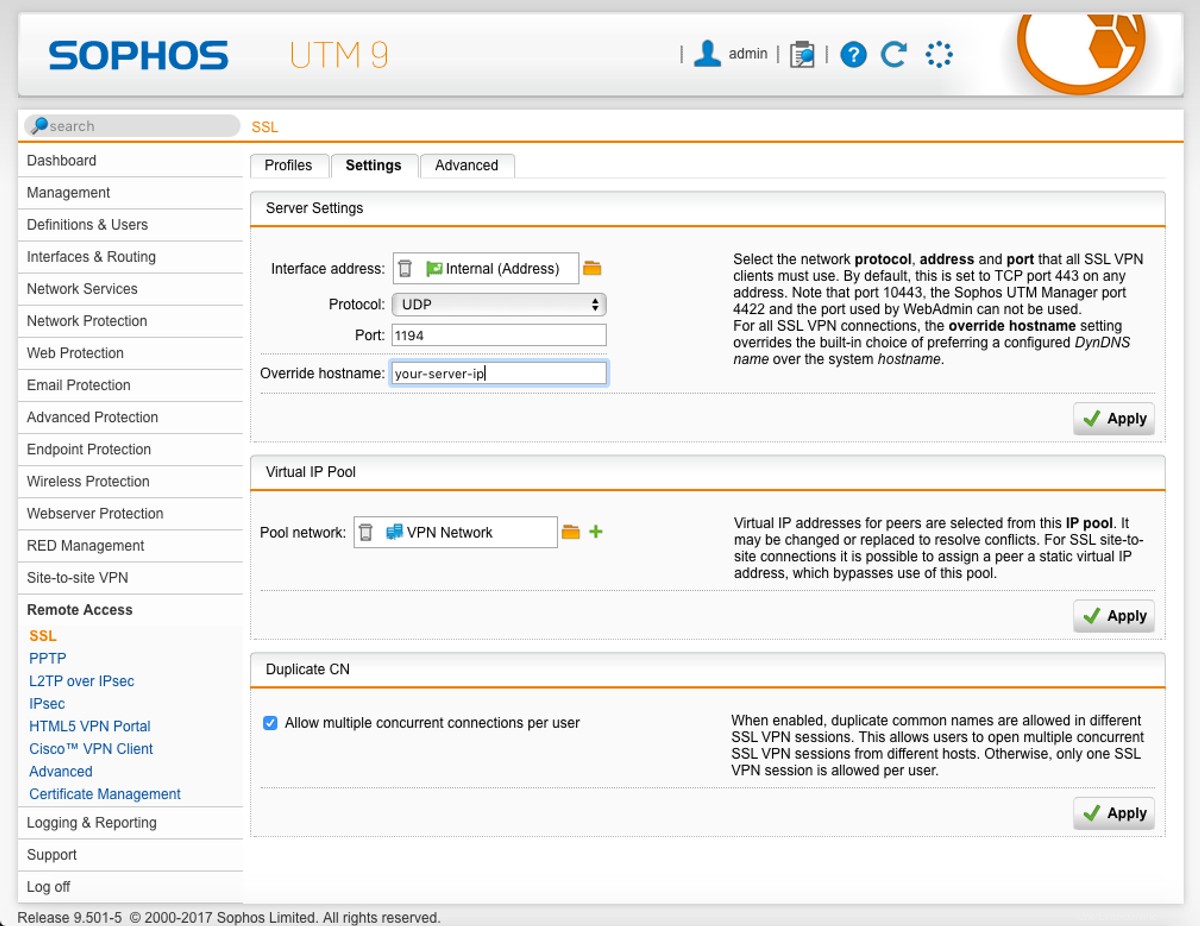

Quindi fai clic su Impostazioni scheda in alto:

- Nell'Indirizzo interfaccia input, fai clic sull'icona del cestino per rimuovere il valore corrente.

- Fare clic sull'icona della cartella per visualizzare un elenco delle reti disponibili. Trascina tutte le reti attraverso le quali il client può connettersi nella casella di input. Nel nostro caso, trascineremo

Internal (Address). - Imposta il Protocollo a

UDP. - Imposta la Porta a 1194.

- Nel Sostituisci nome host input, immettere l'indirizzo di rete locale del server Sophos UTM, 10.0.0.1 nel nostro esempio.

- Fai clic su

Applyper salvare queste modifiche. - Nel pool di IP virtuali sezione, fare clic sull'icona della cartella di rete Pool.

- Trascina la rete VPN che abbiamo creato in precedenza.

- Fai clic su

Applyper salvare queste modifiche.

Se desideri consentire agli utenti di mantenere connessioni simultanee al server OpenVPN, lascia l'opzione Consenti connessioni multiple simultanee per utente opzione selezionata. Altrimenti, deselezionalo e fai clic su Apply per salvare quella modifica.

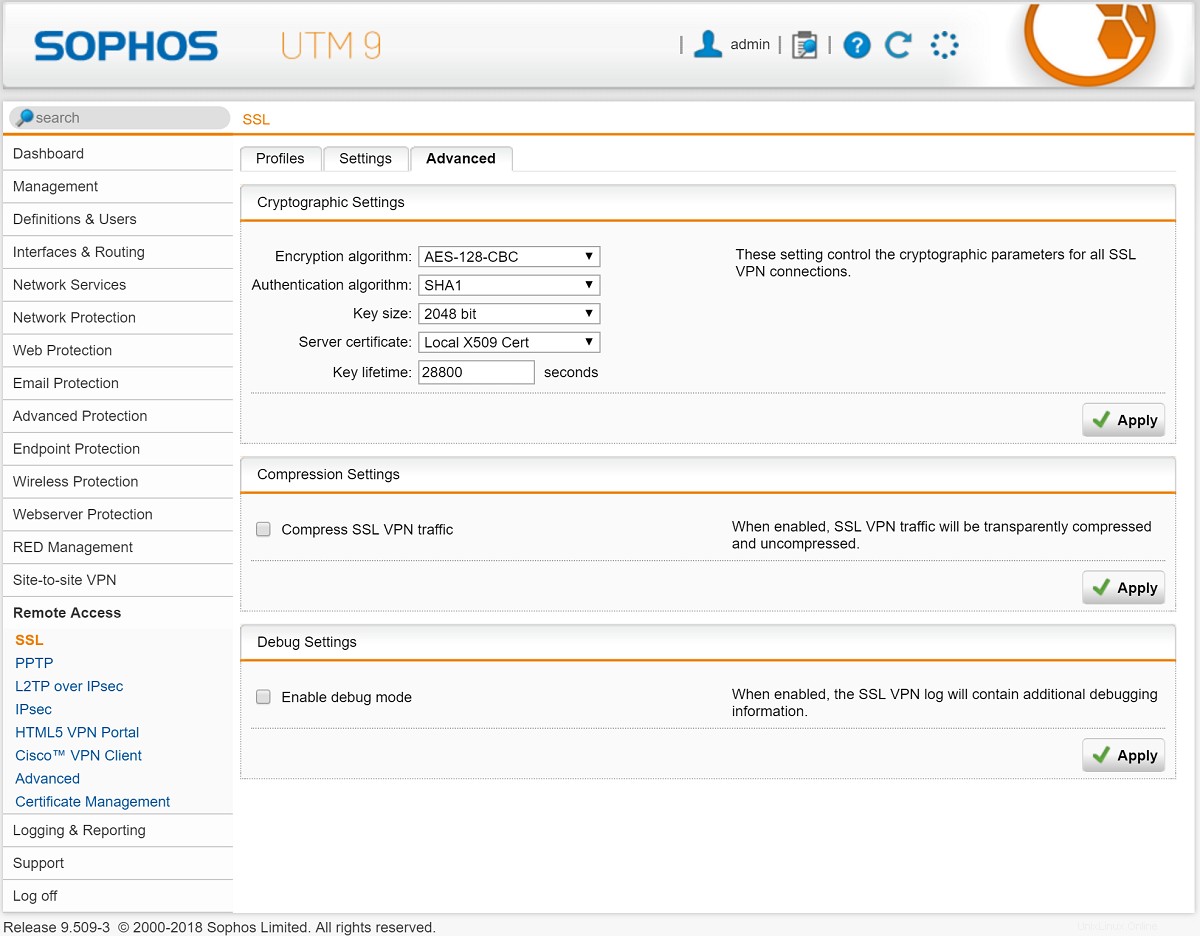

Ora fai clic su Avanzate scheda in alto:

- Modifica l'algoritmo di crittografia a

AES-256-CBC. - Abbandona l'algoritmo di autenticazione come

SAH1. - Lascia la dimensione chiave come

2048 bit. - Se disponi di un certificato SSL locale per identificare il server per i client, selezionalo in Certificato server discesa.

- Lascia la durata della chiave come 28800.

- Fai clic su

Applyper salvare queste modifiche. - In Impostazioni di compressione , deseleziona "Comprimi traffico SSL VPN", quindi fai clic su

Apply.

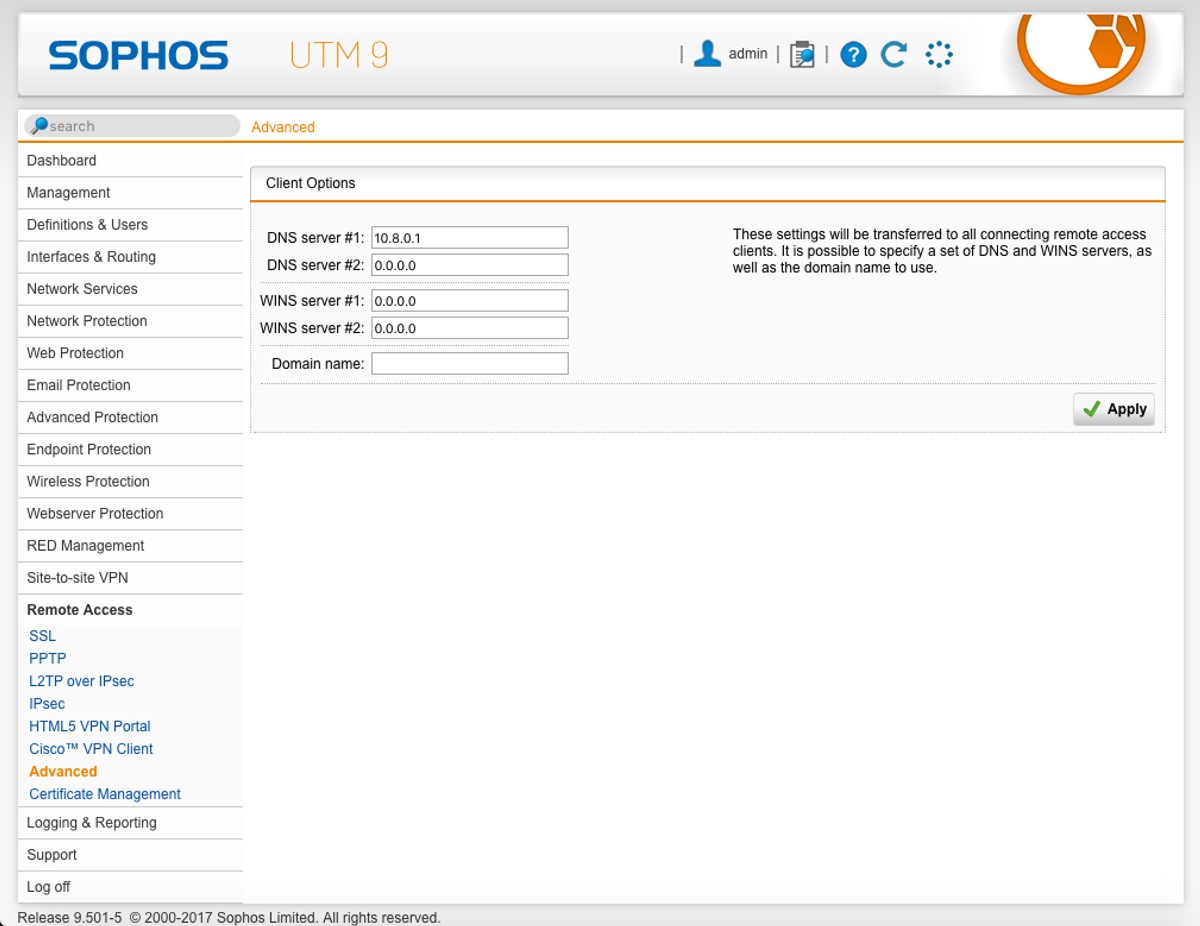

Per garantire che i client connessi utilizzino il server per la risoluzione DNS:

- Sempre nel

Remote Accesssezione della barra laterale, fai clic suAdvancedsottosezione. - Imposta il server DNS n. 1 su 10.8.0.1, che sarà l'indirizzo IP del server OpenVPN.

- Fai clic su

Applyquando fatto.

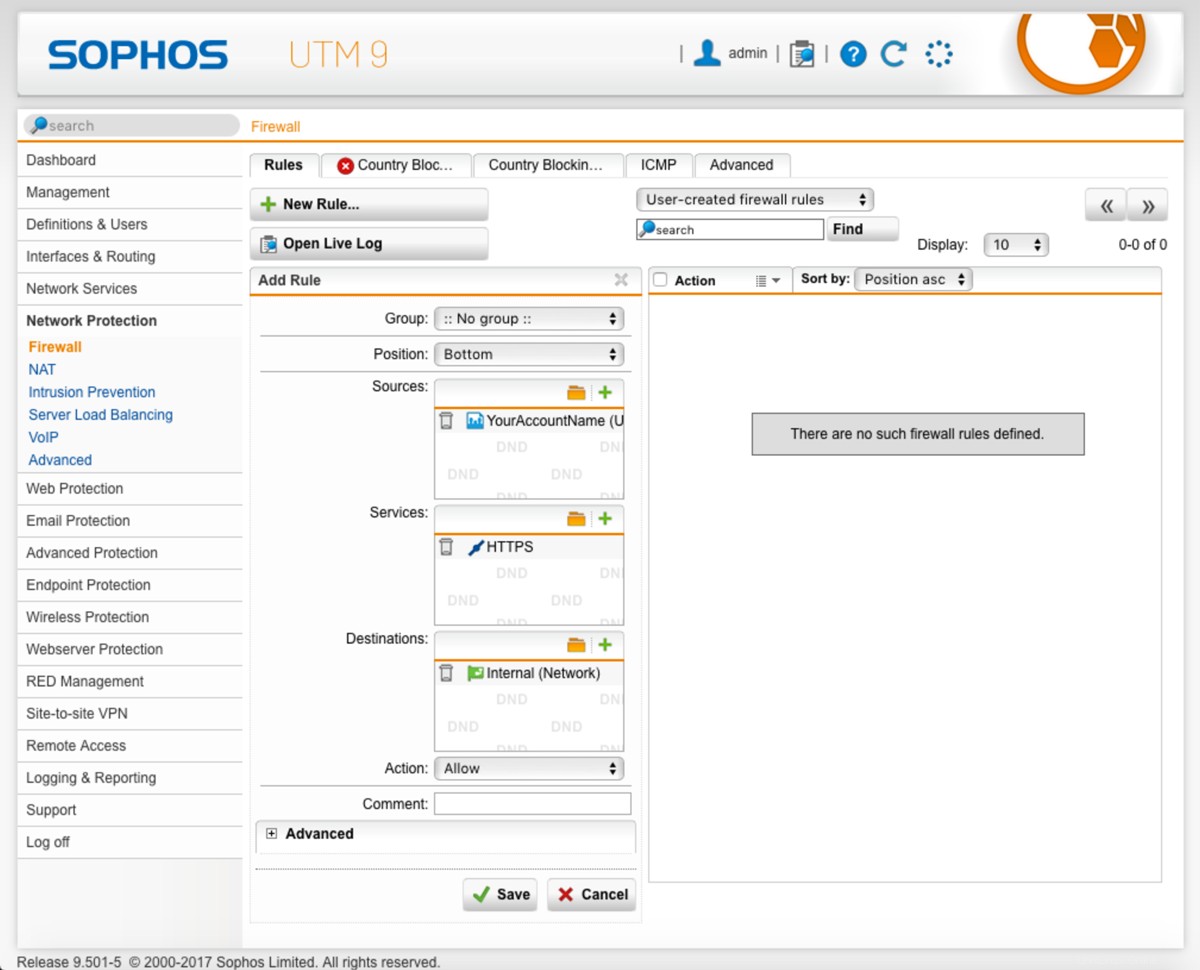

Regole del firewall

Il firewall deve essere configurato per consentire il traffico della nostra VPN e del Portale utente.

- Nella barra laterale, fai clic su

Network Protection>Firewall. - Nel Regolamento scheda, fai clic su

+ New Rule.... - Nelle Fonti casella, fai clic sull'icona della cartella.

- Trascina dalla barra laterale tutti gli utenti che abbiamo creato in precedenza e che desideriamo poter accedere al Portale utenti.

- Fai clic sull'icona della cartella nei Servizi scatola.

- Trascina

HTTPSper consentire agli utenti di accedere al Portale utenti tramite HTTPS. - Fai clic sull'icona della cartella in Destinazioni scatola.

- Trascina

Internal (Network)per consentire agli utenti di accedere al Portale utenti tramite la rete locale. - Abbandona l'Azione come

Allow. - Fai clic su

Savequando fatto.

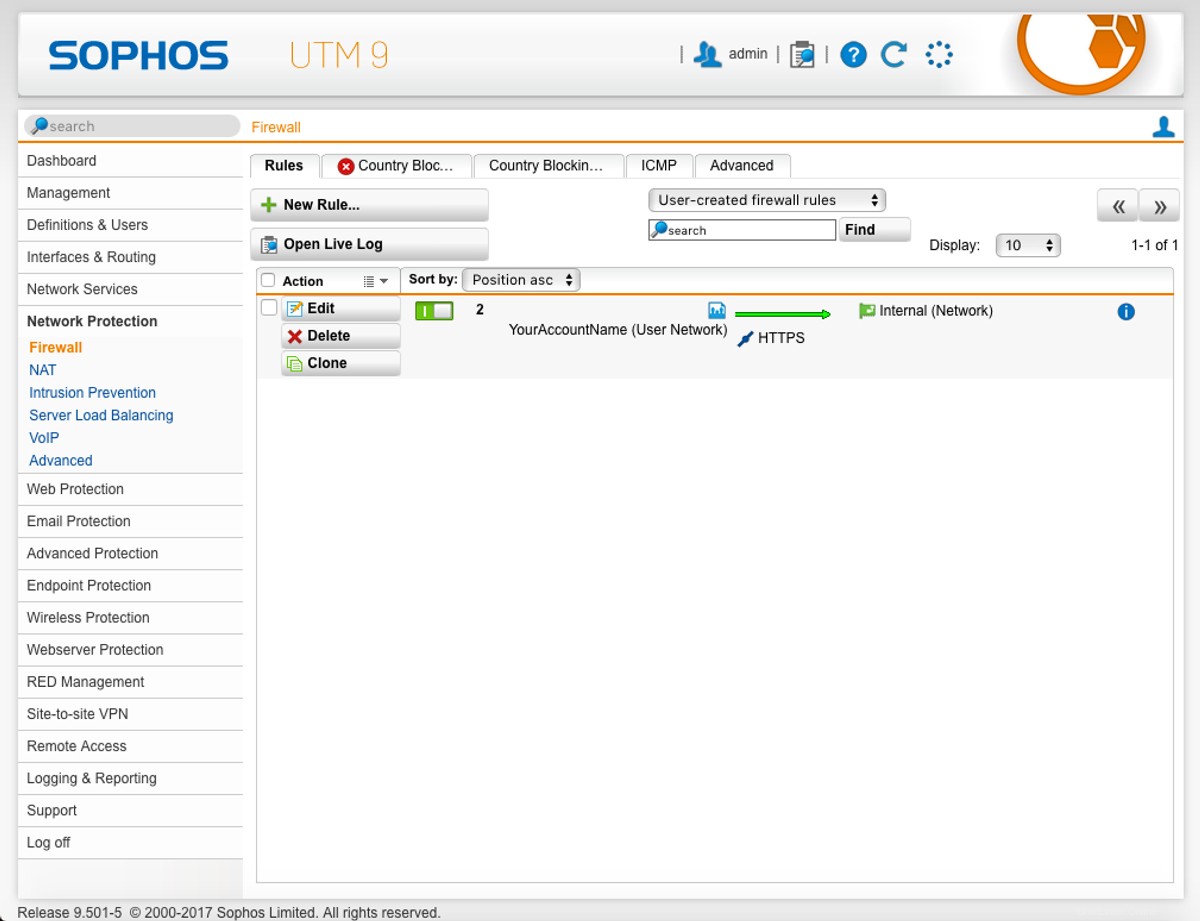

Ora abilita questa regola facendo clic sulla piccola icona grigia dell'interruttore di alimentazione accanto alla nostra nuova regola. Dovrebbe diventare verde per indicare che la regola del firewall è ora applicata.

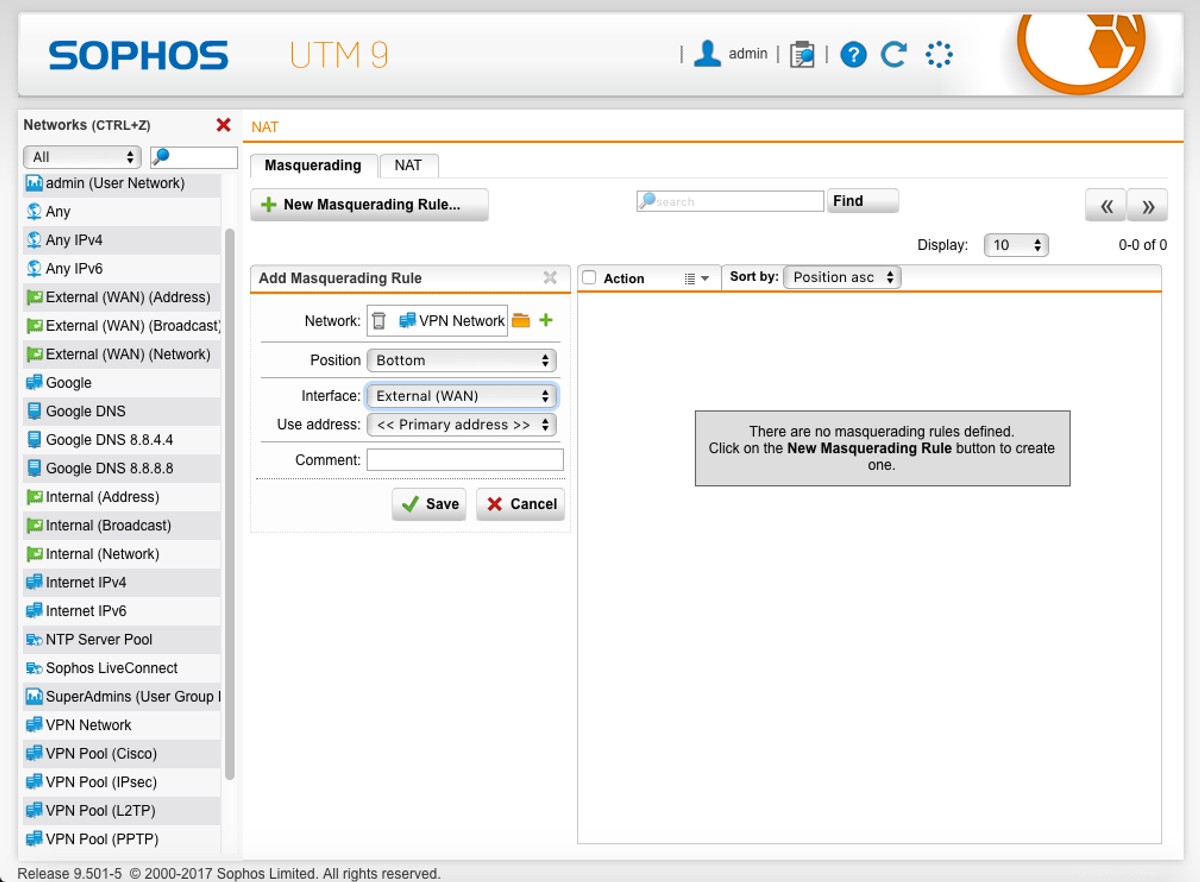

Quindi dobbiamo creare una regola mascherata, in modo da poter passare il traffico attraverso la VPN e all'interfaccia di rete esterna.

- Sempre nella

Network Protectionsezione della barra laterale, fai clic sulNATsottosezione. - Nel Masquerade scheda, fai clic su

+ New Masquerading Rule.... - Fai clic sull'icona della cartella accanto all'input Rete.

- Fai clic e trascina nella rete VPN che abbiamo creato in precedenza.

- Cambia l'input dell'interfaccia in

External (WAN). - Lascia l'Indirizzo Usa inserito come

<< Primary address >>. - Quando hai finito, fai clic su

Saveper creare la regola.

- Per attivare la regola, fai clic sul pulsante in grigio accanto alla regola in modo che diventi verde.

Configurazione client

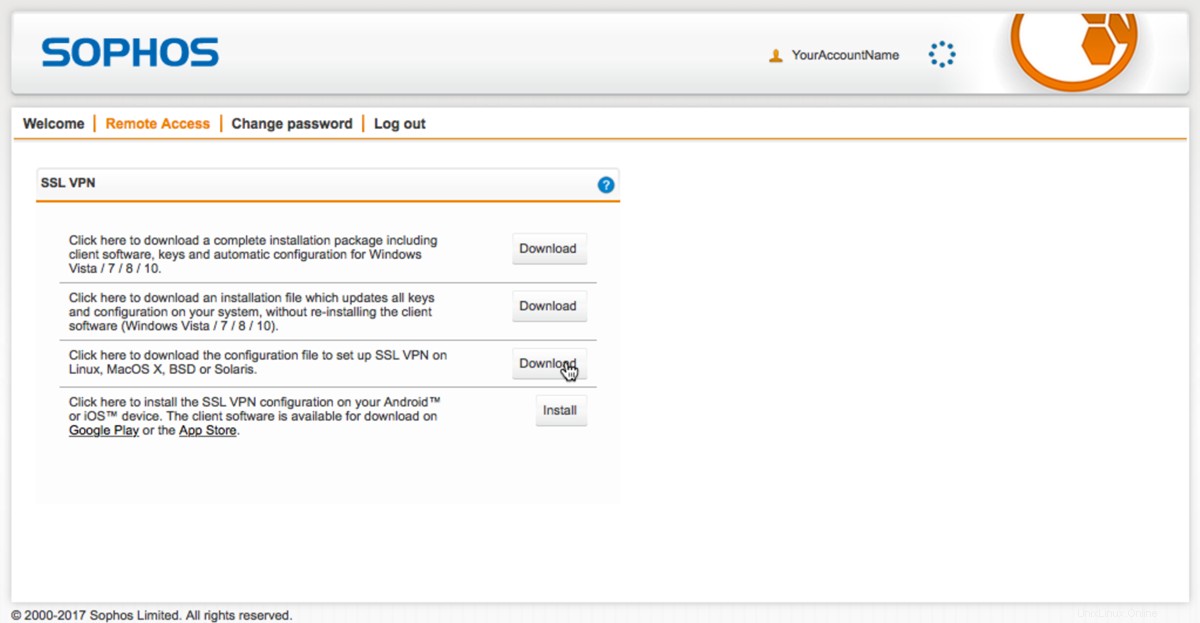

Per connetterci al nostro server OpenVPN, dobbiamo scaricare la configurazione del client per il nostro utente. Sul computer client:

- Apri un browser e vai a

https://your-server-ip. - Immettere il nome utente e la password per l'utente ed effettuare il login.

- Fai clic su Accesso remoto tab.

- Fare clic su

Downloadaccanto a "Fai clic qui per scaricare il file di configurazione per configurare SSL VPN su Linux, MacOS X, BSD o Solaris". - Dovrebbe scaricare un file chiamato "[email protected]".

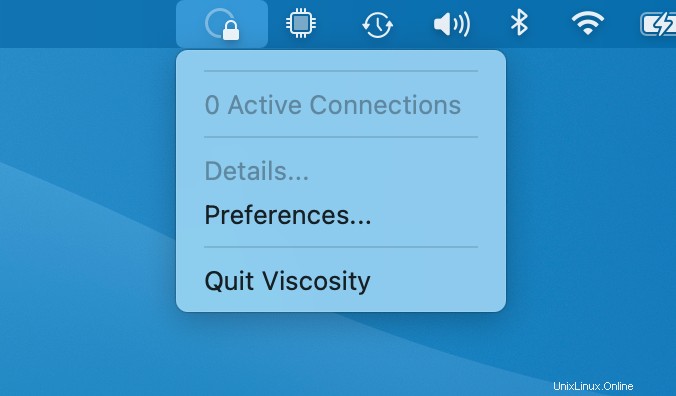

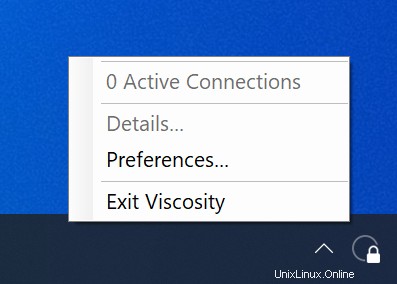

Impostazione della viscosità

Se Viscosity non è già in esecuzione, avvia Viscosity ora. Nella versione per Mac vedrai apparire l'icona Viscosità nella barra dei menu. Nella versione Windows vedrai apparire l'icona della viscosità nella barra delle applicazioni.

Fare clic sull'icona Viscosità nella barra dei menu (Finestre :barra delle applicazioni) e seleziona 'Preferenze...':

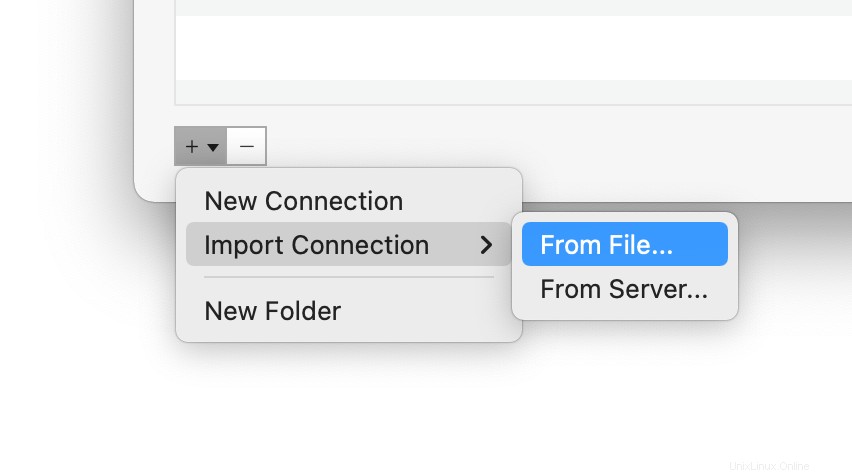

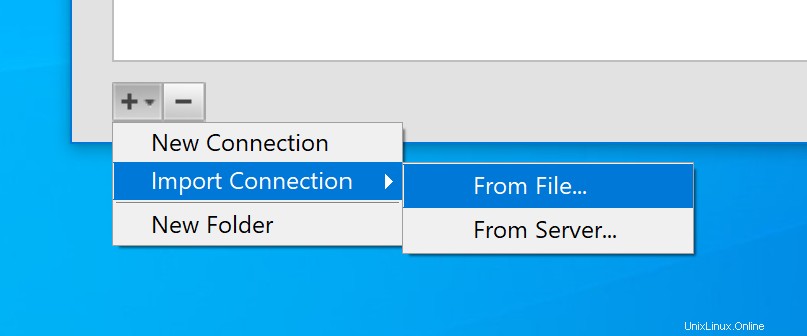

Questo ti mostra l'elenco delle connessioni VPN disponibili. Supponiamo che tu abbia installato Viscosity di recente, quindi questo elenco è vuoto. Fare clic sul pulsante '+' e selezionare Import Connection> From File... :

Vai alla posizione del file "[email protected]" e aprilo. Verrà visualizzato un messaggio a comparsa per indicare che la connessione è stata importata.

(Facoltativo) Consentire l'accesso a Internet

Per impostazione predefinita, la connessione VPN consentirà l'accesso al file server e ad altri computer sulla rete casa/ufficio (LAN). Tuttavia, se desideri che tutto il traffico Internet venga inviato anche tramite la connessione VPN, è necessario apportare un'ultima modifica alla connessione:

- Fai doppio clic sulla tua connessione nella finestra Preferenze di viscosità per aprire l'editor di connessione

- Fare clic su Rete tab.

- Fai clic sul menu a discesa "Tutto il traffico" e seleziona l'opzione "Invia tutto il traffico su connessione VPN". Non è necessario inserire un gateway predefinito.

- Fai clic su

Savepulsante.

Connessione e utilizzo della connessione VPN

Ora sei pronto per connetterti. Fai clic sull'icona Viscosità nella barra dei menu di macOS o nella barra delle applicazioni di Windows per aprire il menu Viscosità, seleziona la connessione che hai importato e Viscosità si collegherà.

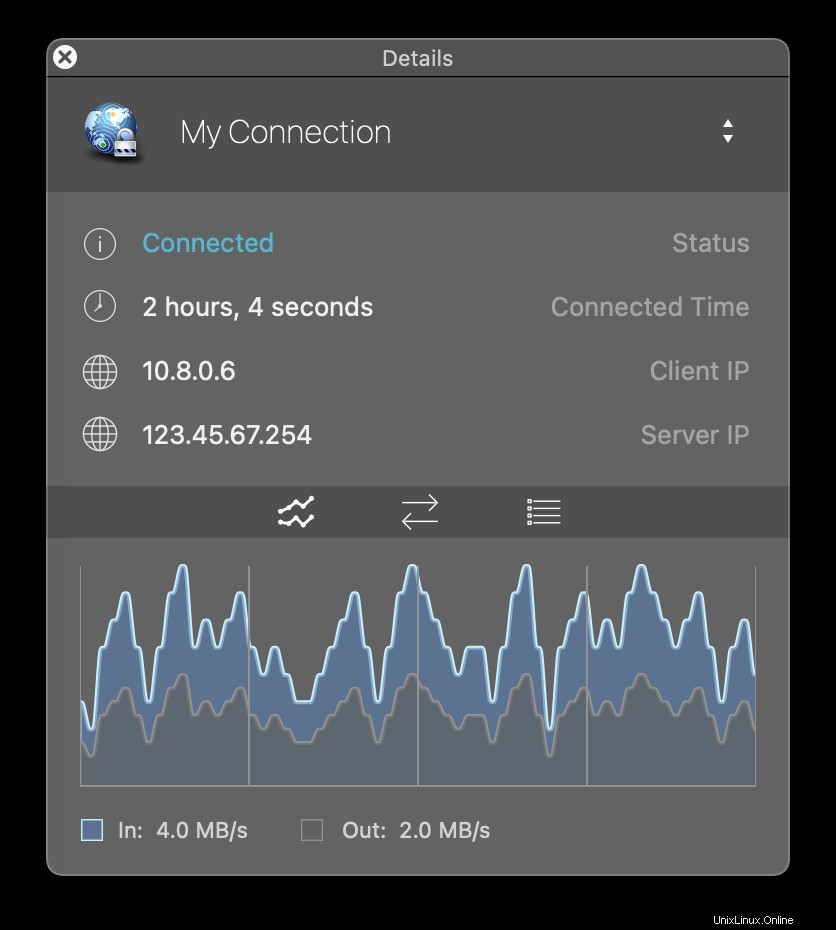

Per verificare che la VPN sia attiva e funzionante, puoi aprire la finestra Dettagli dal menu Viscosità. Ciò ti consentirà di visualizzare i dettagli della connessione, il traffico e il registro di OpenVPN.

Ecco fatto, hai impostato il tuo server OpenVPN personale. Congratulazioni, ora sei libero di godere dei vantaggi di gestire il tuo server OpenVPN!