Eseguo Ubuntu 12.04 sul mio laptop, con una cartella home crittografata + partizione di scambio. Prima di avere questa configurazione crittografata, avevo l'ibernazione abilitata. Ho trovato questa documentazione su come abilitare l'ibernazione con uno scambio crittografato.

Ora la cosa che mi infastidisce usando la soluzione come indicato nella documentazione, è che oltre a dover digitare la mia password per accedere al mio account utente, devo digitare separatamente una password per montare la mia partizione di swap.

Una possibile soluzione a questo è (vero?) consentire al mio account utente di accedere automaticamente (in modo da saltare la schermata di accesso) e visualizzare il montaggio della partizione di scambio come schermata di accesso alternativa. Nota che sono l'unico utente del mio laptop.

L'unico inconveniente di questo metodo è che dopo 3 tentativi di password il sistema continua comunque ad avviarsi, anche se senza montare la partizione di swap. Lasciando il mio desktop liberamente disponibile a chiunque.

Dato che vorrei usare l'ibernazione pur dovendo digitare la mia password solo una volta all'avvio, la mia domanda è quindi se sia possibile:

- Oppure fai in modo che il tentativo di password conti infinito

- o in alternativa lasciare che il sistema si riavvii da solo dopo tre tentativi (ricominciando il ciclo)

e se questo è possibile

- se rappresenterebbe una violazione della sicurezza non pensata da me

e se non possibile:se ci sarebbe un'altra alternativa creativa che consenta a me e ad altri utenti di utilizzare l'ibernazione in combinazione con la crittografia senza dover digitare due passphrase all'avvio.

Grazie mille per qualsiasi aiuto!

Risposta accettata:

Il suggerimento:

Potresti semplicemente creare 2 partizioni sul tuo disco.

- una piccola partizione per contenere /boot (non crittografata)

- il resto del disco, da utilizzare come volume fisico per la crittografia.

Quindi configurerei la crittografia sulla seconda partizione e userei LVM per creare 2 volumi:

/dev/vg0/root e

/dev/vg0/swap

Vantaggi:

- Non devi preoccuparti di crittografare le singole partizioni.

- A parte /boot che contiene il tuo kernel, tutto il resto è crittografato. Ciò ti protegge da qualcuno che riavvia la tua macchina, entra in una modalità utente singolo e modifica il tuo sistema operativo per consentire loro di ottenere comunque facilmente i tuoi dati dalla tua casa crittografata.

- Inserisci la chiave di crittografia solo una volta per avvio.

- So che hai detto di essere l'unico utente, ma se necessario potresti aggiungere passphrase separate (slot chiave) per altri utenti.

Per quanto riguarda l'altra parte della tua domanda:non ricordo se questo metodo richiede ripetutamente la password e non penso che questo di per sé rappresenti un rischio per la sicurezza, a patto che ci sia un ritardo dopo che è stata fornita una password errata ( per contrastare gli attacchi di forza bruta).

Come è fatto:

Non uso mai la GUI per l'installazione e apparentemente non puoi usarla per creare un LVM su un dispositivo a blocchi crittografato con LUKS.

Correlati:è sicuro eliminare btmp dal server di accesso Ubuntu 14.04 rackapace?La soluzione che ho testato:

- Scarica l'immagine ISO netboot per amd64 o i386 e masterizzala su un CD.

- Quando esegui l'avvio da esso, scegli "Installa" dal menu

- Rispondi ad alcune domande di base, crea un utente non root e scegli di NON crittografare la home directory. Non è quello che vogliamo qui.

- Quando arrivi alla finestra di dialogo "Dischi di partizione", scegli "Manuale".

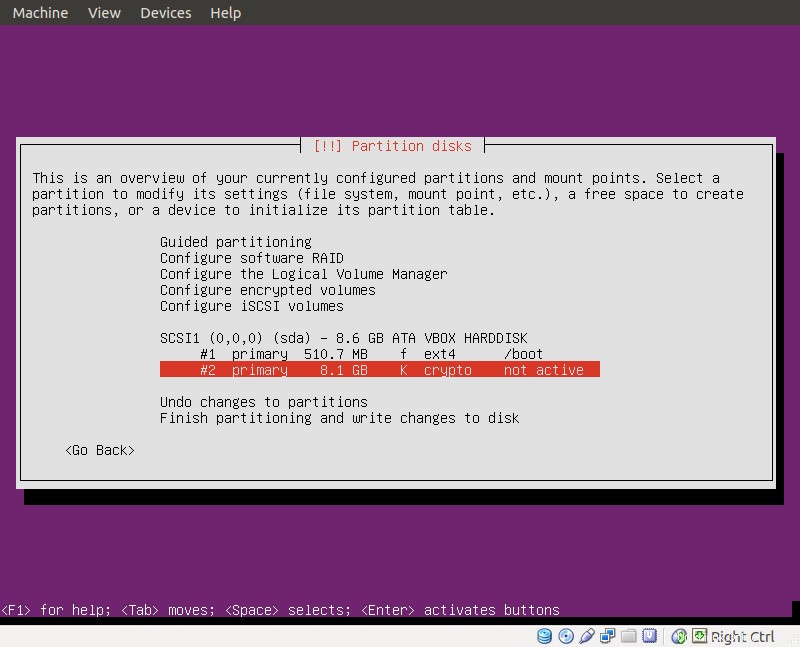

- Crea una tabella delle partizioni vuota sul disco, se necessario, e poi 2 partizioni primarie.

- prima partizione primaria per /boot e renderla 512 MB. Qui è dove

risiedono il kernel e le immagini initrd e rimarranno

non crittografate. - seconda partizione primaria per coprire lo spazio

rimanente e sceglierne il tipo come "volume fisico per la crittografia".

- prima partizione primaria per /boot e renderla 512 MB. Qui è dove

- Procedi con

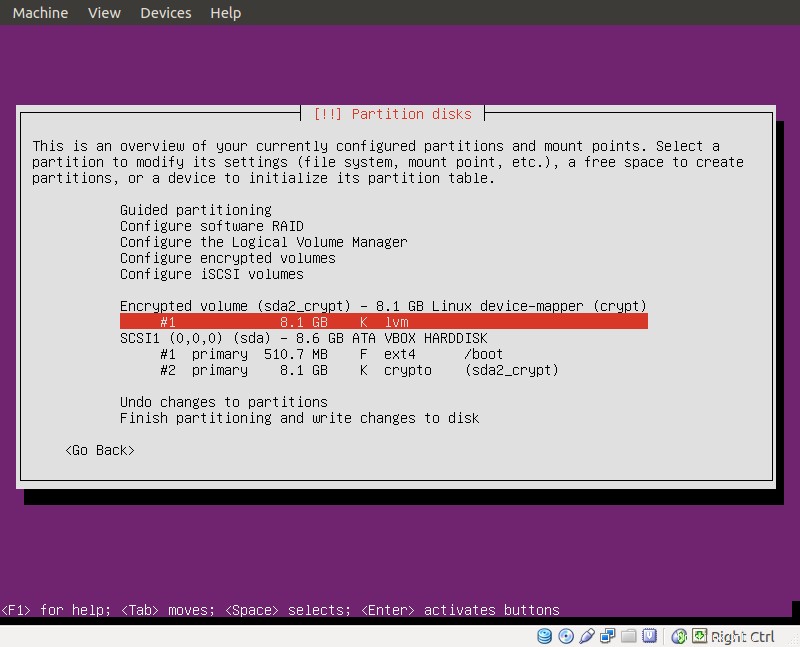

Configure encrypted volumes, salva le modifiche e crittografa/dev/sda2, scegli una password e termina. A questo punto avrai un volume crittografatosda2_crypt - Scegli di usarlo come

physical volume for LVM

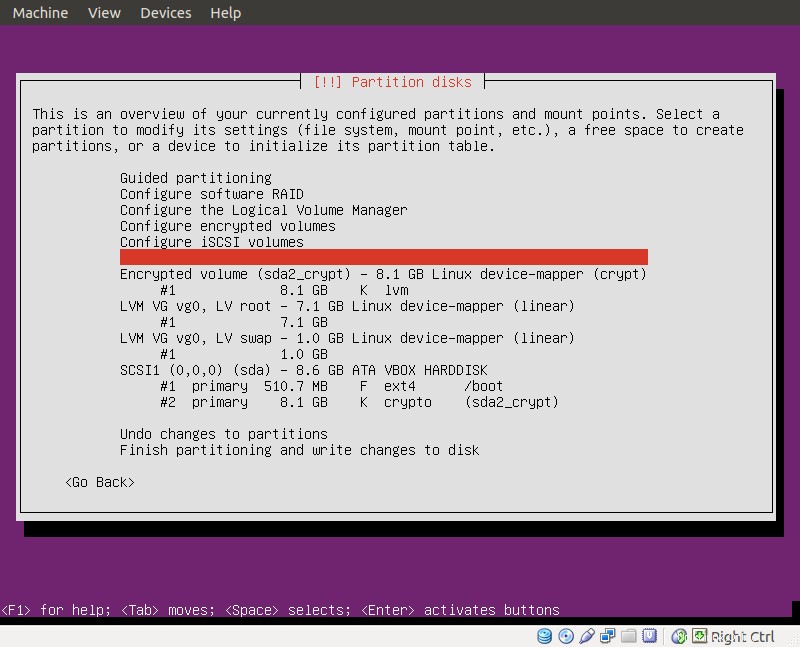

- Procedi con la configurazione del Logical Volume Manager. Crea un gruppo di volumi

vg0su/dev/mapper/sda2_crypt - Crea 2 volumi logici all'interno di quel gruppo.

- swap, per quanto grande tu abbia bisogno (ho scelto 1 GB)

- root:usa lo spazio rimanente

- A questo punto dovresti vedere la seguente configurazione:

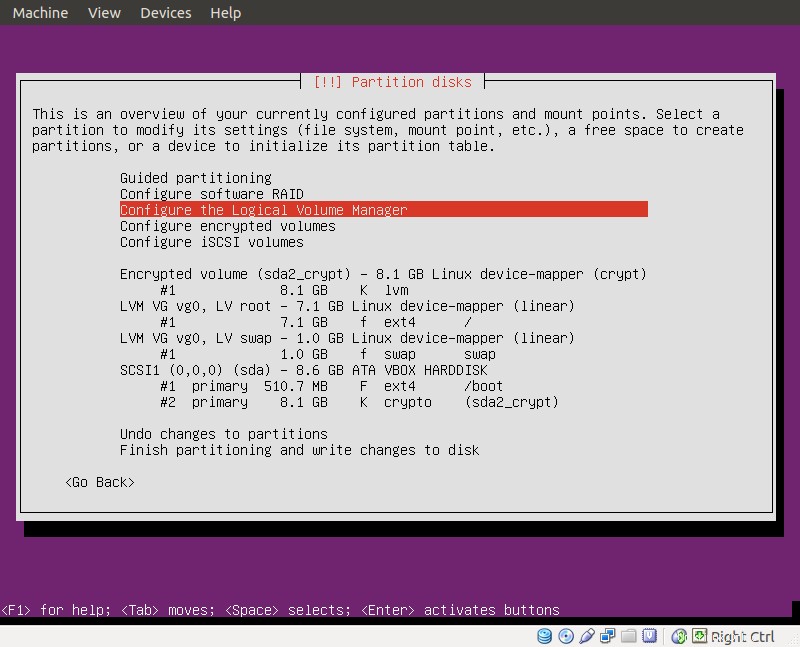

- Scegli un FS per il tuo volume logico di root e configuralo per essere montato come

/e lo swap LV da utilizzare come spazio di swap:

- Scrivi le modifiche su disco e procedi con l'installazione.

- In seguito ti verrà chiesto quali pacchetti installare (tasksel) e potrai tranquillamente utilizzare ubuntu-desktop

- Quando mi è stato chiesto dove installare Grub, ho scelto MBR poiché non ho altri sistemi operativi sul mio computer.

E questo è davvero uno dei pochi motivi per cui scelgo sempre le immagini netboot. Non voglio essere trattenuto fino a quando gli sviluppatori non trasferiscono la funzionalità che funziona perfettamente in un modo abbastanza carino da essere incluso nel programma di installazione della GUI.