Non è sempre possibile ricordare tutte le chiavi segrete, le passphrase ei token. A volte gestire e mantenere i segreti potrebbe essere un compito impegnativo. Potremmo aver bisogno di archiviare tali segreti da qualche parte che possiamo usare quando necessario. Hashicorp Vault è una soluzione che può essere utilizzata per conservare i segreti. Protegge tutti i segreti archiviati su di esso e li tiene al sicuro. In questo articolo impareremo come installare Hashicorp vault su Ubuntu 20.04.

Prerequisiti

- Sistema Ubuntu appena installato

- Account utente con privilegi di root

- Connessione Internet per scaricare pacchetti

Aggiorna il server

Prima di iniziare la configurazione, assicurati che il tuo server Ubuntu sia aggiornato. Esegui il comando seguente per aggiornare e aggiornare i pacchetti dell'applicazione.

$ sudo apt-get update && sudo apt-get upgrade -y

Download the latest version of a vault

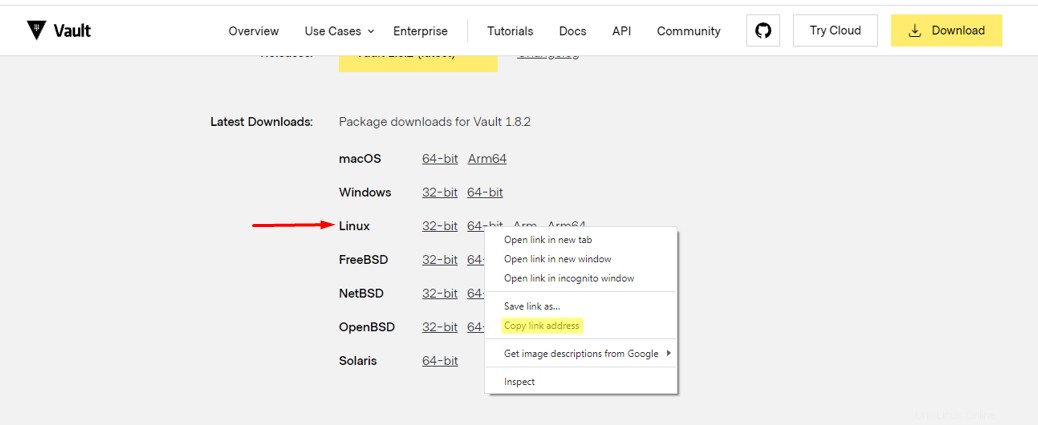

L'ultima versione dell'applicazione Vault è disponibile nella pagina di download del Vault Hashicorp. Vai al link https://www.vaultproject.io/downloads e cerca "Ultimi download" in fondo alla pagina. Trova il pacchetto di download per Linux e copia il link per il download.

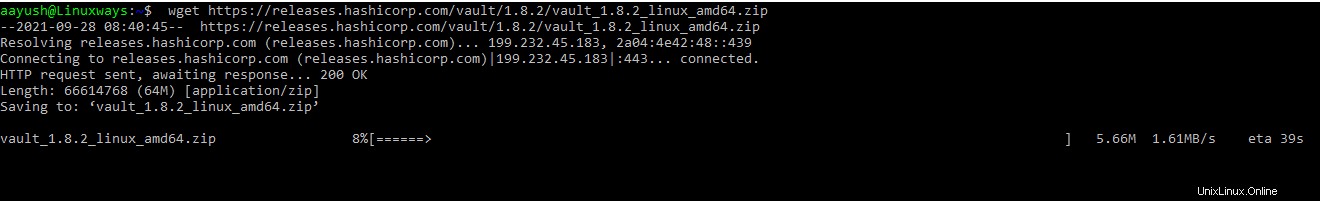

Una volta copiato il collegamento, l'applicazione può essere scaricata utilizzando il wget comando.

$ wget https://releases.hashicorp.com/vault/1.8.2/vault_1.8.2_linux_amd64.zip

Estrai il file

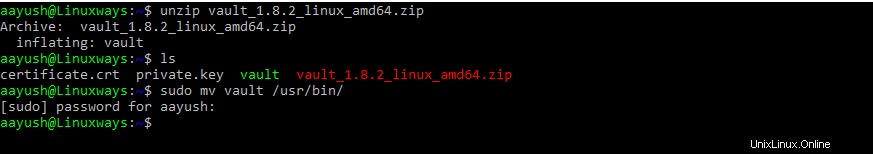

Una volta completato il download, estrai l'archivio e sposta il file in /usr/bin directory.

$ unzip vault_1.8.2_linux_amd64.zip

$ sudo mv vault /usr/bin

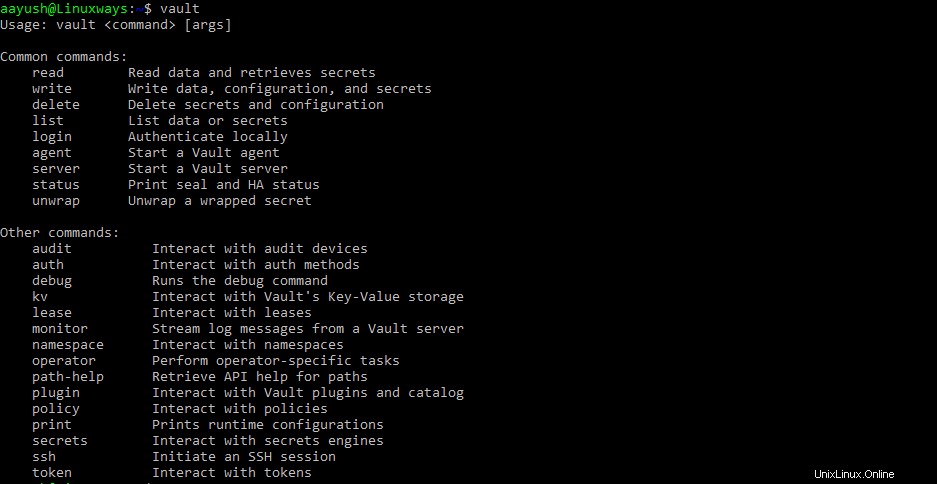

Puoi digitare cassaforte comando che visualizzerà i comandi comuni del Vault.

$ vault

Crea un file di configurazione del vault

Creare alcune directory per archiviare i dati del Vault e i file di configurazione. In questo articolo, memorizzeremo i file di configurazione nella directory /etc/vault e i dati del vault nella directory /var/lib/vault/data .

$ sudo mkdir /etc/vault

$ sudo mkdir -p /var/lib/vault/data

Ora crea un file di configurazione del vault hashicorp in /etc/vault directory.

$ sudo vi /etc/vault/config.hcl

Incolla i seguenti contenuti e salva.

disable_cache = true

disable_mlock = true

ui = true

listener "tcp" {

address = "0.0.0.0:8200"

tls_disable = 1

}

storage "file" {

path = "/var/lib/vault/data"

}

api_addr = "http://0.0.0.0:8200"

max_lease_ttl = "8h"

default_lease_ttl = "8h"

cluster_name = "vault"

raw_storage_endpoint = true

disable_sealwrap = true

disable_printable_check = true Configura il vault per l'esecuzione come servizio

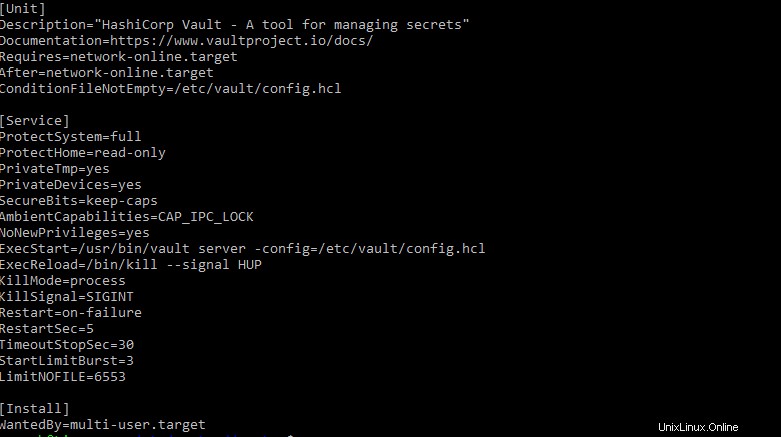

È necessario creare un file di servizio del Vault per eseguire l'applicazione Vault come servizio. Vai alla directory /etc/systemd/system/ e crea un file di servizio con i seguenti contenuti.

$ sudo vi /etc/systemd/system/vault.service

[Unit] Description="HashiCorp Vault - A tool for managing secrets" Documentation=https://www.vaultproject.io/docs/ Requires=network-online.target After=network-online.target ConditionFileNotEmpty=/etc/vault/config.hcl [Service] ProtectSystem=full ProtectHome=read-only PrivateTmp=yes PrivateDevices=yes SecureBits=keep-caps AmbientCapabilities=CAP_IPC_LOCK NoNewPrivileges=yes ExecStart=/usr/bin/vault server -config=/etc/vault/config.hcl ExecReload=/bin/kill --signal HUP KillMode=process KillSignal=SIGINT Restart=on-failure RestartSec=5 TimeoutStopSec=30 StartLimitBurst=3 LimitNOFILE=6553 [Install] WantedBy=multi-user.target

Salva il file ed esci.

Enable and start vault service

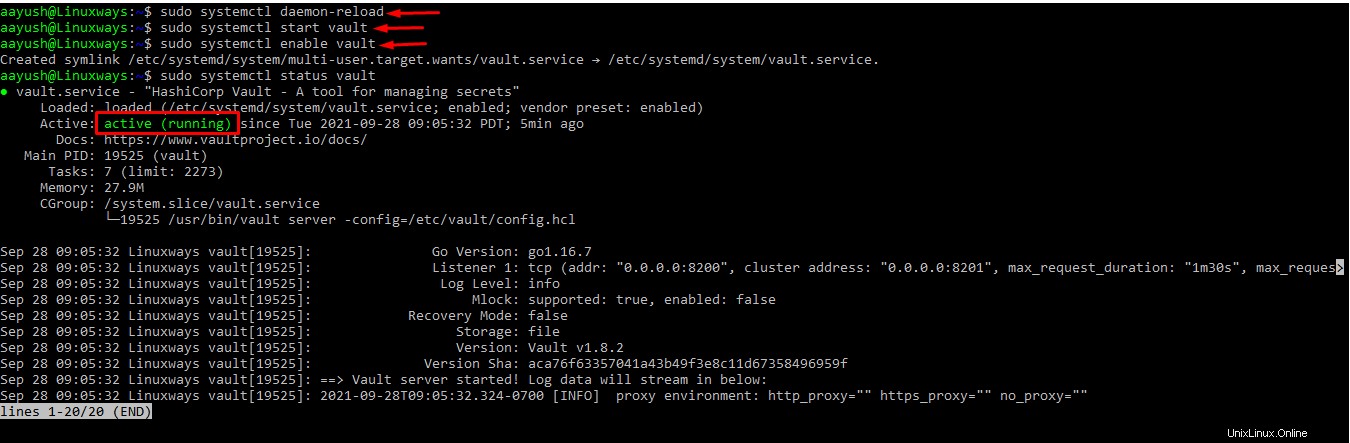

Esegui il comando seguente per avviare e abilitare il servizio Vault.

$ sudo systemctl daemon-reload $ sudo systemctl start vault $ sudo systemctl enable vault

Per controllare lo stato del servizio del Vault, eseguire il comando seguente.

$ sudo systemctl status vault

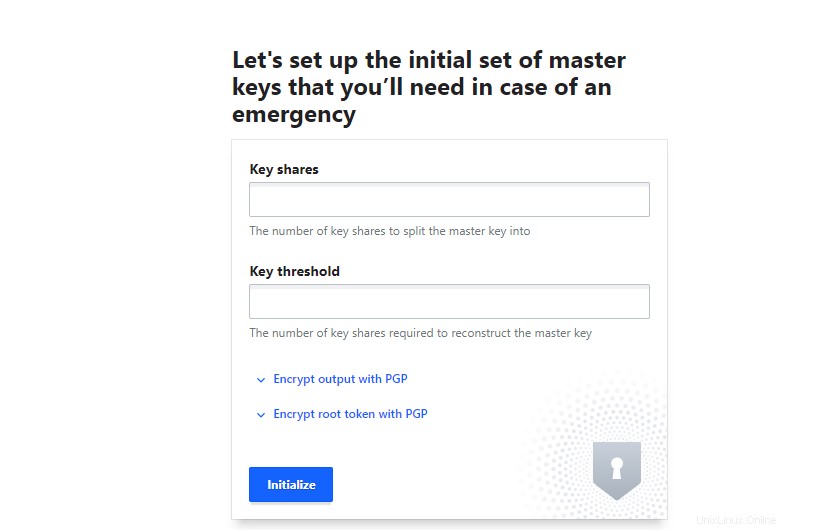

Access vault UI using browser

Abbiamo installato e configurato il vault. Ora puoi accedere all'interfaccia utente del Vault utilizzando il seguente URL.

http://tuo_ip_server:8200

Puoi inizializzare e utilizzare il Vault come gestore delle password.

Conclusione

In questo articolo abbiamo appreso come installare e configurare il vault Hashicorp sul sistema Ubuntu per archiviare token segreti, password e certificati.