Questo tutorial mostra come utilizzare un certificato SSL Class1 gratuito da StartSSL per proteggere l'installazione di ISPConfig 3 ed eliminare gli avvisi di certificato autofirmati. La guida illustra l'utilizzo del certificato SSL per l'interfaccia web ISPConfig (sia Apache2 che nginx), Postfix (per connessioni TLS), Courier e Dovecot (per POP3 e IMAP) e PureFTPd (per connessioni TLS/FTPES). Se hai installato monit e usi HTTPS per la sua interfaccia web, ti mostrerò anche come utilizzare il certificato StartSSL per questo. Questa guida presuppone che tu usi Debian o Ubuntu; il principio è lo stesso per altre distribuzioni supportate da ISPConfig 3, ma i percorsi potrebbero differire.

AGGIORNAMENTO 20/12/2017

La CA StartSSL non è più considerata attendibile dai browser e smetterà di emettere certificati SSL il 1° gennaio 2018. Oggi è disponibile una buona alternativa, utilizzare Let's Encrypt invece di StartSSL per ottenere un certificato SSL gratuito. Qui puoi trovare le istruzioni su come utilizzare un certificato SSL Let's encrypt per ISPConfig, Postfix, Dovecot, Courier, Monit e PureFTPD:

https://www.howtoforge.com/community/threads/securing-ispconfig-3-control-panel-port-8080-with-lets-encrypt-free-ssl.75554/

1 Nota preliminare

Presumo che tu abbia utilizzato una delle guide da http://www.ispconfig.org/ispconfig-3/documentation/ per configurare il tuo sistema. Come ho detto prima, in questa guida mi concentrerò su Debian/Ubuntu, ma dovrebbe funzionare anche per altre distribuzioni supportate da ISPconfig 3 (potrebbe essere necessario modificare alcuni percorsi).

Userò il nome host server1.example.com qui; StartSSL ti consente di creare il certificato Class1 per il dominio principale e un sottodominio, quindi creerò il certificato per esempio.com e server1.esempio.com. Ciò significa che devi dire ai tuoi utenti di utilizzare il dominio principale example.com o il sottodominio server1.example.com per tutti i servizi (interfaccia web ISPConfig, Postfix, Courier/Dovecot, PureFTPD, ecc.) perché altrimenti riceveranno avvisi di certificato .

Se preferisci utilizzare nomi host diversi per i tuoi servizi (es. mail.example.com per Postfix, ispconfig.example.com per ISPConfig, ecc.), ti suggerisco di ottenere un certificato Class2 da StartSSL. Non è gratuito, ma ti permette di crearlo per più sottodomini (puoi anche usare *.example.com per crearlo per tutti i sottodomini) e anche più domini. Le istruzioni sono le stesse, tranne per il fatto che quando utilizzo il certificato intermedio sub.class1.server.ca.pem di StartSSL, devi invece utilizzare sub.class2.server.ca.pem. Delineerò questa differenza durante il tutorial.

Sto eseguendo tutti i passaggi di questo tutorial con i privilegi di root, quindi assicurati di aver effettuato l'accesso come root. Se usi Ubuntu, esegui...

sudo su

... per ottenere i privilegi di root.

2 Creazione di una richiesta di firma del certificato (CSR)

Abbiamo bisogno di una richiesta di firma del certificato (CSR) per ottenere un certificato SSL da StartSSL. Poiché il programma di installazione di ISPConfig (per versioni>=3.0.4) lo crea comunque, userò questo CSR come base per crittografare tutti i servizi (ISPConfig, Postfix, ecc.).

A partire dalla versione 3.0.4 di ISPConfig, il programma di installazione di ISPConfig offre la possibilità di utilizzare la crittografia SSL per l'interfaccia web di ISPConfig, crea un certificato autofirmato (4096 bit) che include un CSR se rispondi alla seguente domanda con ENTER o y:

Vuoi una connessione sicura (SSL) all'interfaccia web ISPConfig (y,n) [y]:<-- INVIO

Per fare in modo che il programma di installazione di ISPConfig crei la CSR con i dati corretti, devi inserire i dettagli corretti quando vedi queste domande:

Generazione di chiave privata RSA, modulo lungo 4096 bit

................................................ .......................++

................................ ................................................++

e è 65537 (0x10001)

Stai per essere chiesto di inserire le informazioni che verranno incorporate

nella tua richiesta di certificato.

Quello che stai per inserire è ciò che viene chiamato un Distinguished Name o un DN.

Ci sono alcuni campi ma puoi lasciare alcuni campi vuoti

Per alcuni campi ci sarà un valore predefinito,

Se inserisci '.', il campo verrà lasciato vuoto.

-----

Nome del paese (codice a 2 lettere) [AU]:<-- DE

Nome dello stato o della provincia (nome completo) [Stato-Stato] :<-- Niedersachsen

Nome località (es. città) []:<-- Lueneburg

Nome organizzazione (es. azienda) [Internet Widgits Pty Ltd]:<-- My Company Ltd.

Nome dell'unità organizzativa (ad es. sezione) []:<-- IT

Nome comune (ad es. il TUO nome) []:<-- example.com

Indirizzo e-mail []:<-- [e-mail prote cted]

Inserisci i seguenti attributi "extra"

da inviare con la tua richiesta di certificato

Una password di verifica []:<-- INVIO

Un nome di azienda facoltativo []:<-- INVIO

scrittura chiave RSA

Se hai inizialmente creato il certificato con i dati errati, puoi aggiornare ISPConfig eseguendo...

ispconfig_update.sh

... oppure, se hai già installato l'ultima versione, esegui i seguenti comandi:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xvfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install

php -q update.php

Ciò ti consentirà di creare un nuovo certificato per la tua interfaccia web ISPConfig 3 rispondendo con sì alla seguente domanda:

Crea nuovo certificato SSL ISPConfig (sì,no) [no]:<-- sì

Se utilizzi una versione di ISPConfig precedente alla 3.0.4, ora dovresti eseguire l'aggiornamento all'ultima versione stabile eseguendo...

ispconfig_update.sh

Ciò ti consentirà anche di creare una connessione SSL per la tua interfaccia web ISPConfig 3 rispondendo con sì alla seguente domanda:

Crea nuovo certificato SSL ISPConfig (sì,no) [no]:<-- sì

Come indicato sopra, assicurati di inserire i dettagli corretti.

Successivamente, dovresti avere una chiave SSL, una CSR e un certificato autofirmato nella directory /usr/local/ispconfig/interface/ssl/:

ls -l /usr/local/ispconfig/interface/ssl/

[email protected]:~# ls -l /usr/local/ispconfig/interface/ssl/

total 16

-rwxr-x--- 1 ispconfig ispconfig 2423 Jan 16 13:29 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1777 Jan 16 13:29 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 Jan 16 13:29 ispserver.key

-rwxr-x--- 1 ispconfig ispconfig 3311 Jan 16 13:28 ispserver.key.secure

[email protected]:~#

Tutto ciò di cui abbiamo bisogno in questo tutorial è la chiave privata (ispserver.key) e la CSR (ispserver.csr); sostituiremo ispserver.crt con il certificato Class1 di StartSSL. Puoi ignorare ispserver.key.secure.

È anche possibile creare ispserver.key e ispserver.csr sulla riga di comando come segue:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 365 -nodes -keyout ispserver.key -out ispserver.csr

(Questo non ti darà ispserver.crt che non importa poiché otterremo il nostro certificato firmato da StartSSL.)

Il tuo ispserver.csr dovrebbe essere simile a questo (ne ho eliminato gran parte perché questo è un vero CSR che uso):

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

-----BEGIN CERTIFICATE REQUEST----- MIIC7TCCAdUCAQAwgacxCzAJBgxxxxxxAkRFMRYwFAYDVQQIDA1OaWVkZXJzYWNo xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx 9Z5RhXTfOz8F2wsNH5yP9eqkVlkYKpIwyUHoZtUSp+xz -----END CERTIFICATE REQUEST----- |

3 Ottenere il tuo certificato gratuito di classe1 da StartSSL

Ora vai su http://www.startssl.com/ e crea un account. Dopo aver convalidato il tuo dominio (nella scheda Convalida guidata), puoi richiedere il certificato nella scheda Procedura guidata certificati:seleziona Certificato SSL/TLS server Web dal campo a discesa Destinazione certificato:

Poiché abbiamo già una chiave privata e una CSR, possiamo saltare il passaggio successivo:fare clic su Salta>>:

Nella pagina successiva, inserisci la tua CSR, ovvero il contenuto del file /usr/local/ispconfig/interface/ssl/ispserver.csr (che inizia con -----BEGIN CERTIFICATE REQUEST----- e termina con ----- RICHIESTA CERTIFICATO DI FINE-----):

Quindi segui il resto della procedura guidata:ti chiederà un dominio e un sottodominio per il quale verrà creato il certificato. Se utilizzi server1.example.com per tutti i tuoi servizi, inserisci example.com come dominio e server1 come sottodominio.

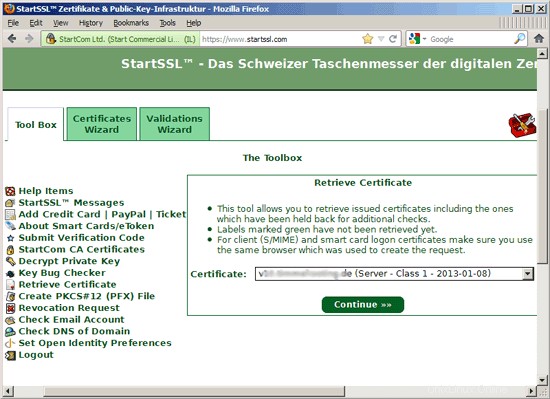

Dopo pochi minuti, riceverai un'e-mail che ti informa che il tuo nuovo certificato è pronto. Vai su Toolbox> Recupera certificato e seleziona il tuo certificato:

Copia il certificato dall'interfaccia web di StartSSL...

... e fai un backup del tuo file ispserver.crt originale e incolla il certificato StartSSL Class1 nel file ispserver.crt (vuoto):

mv /usr/local/ispconfig/interface/ssl/ispserver.crt /usr/local/ispconfig/interface/ssl/ispserver.crt_bak

vi /usr/local/ispconfig/interface/ssl/ispserver.crt

-----BEGIN CERTIFICATE----- MIIHMTCCBhmgAwIBAgIDxxxxxx0GCSqGSIb3DQEBBQUAMIGMMQswCQYDVQQGEwJJ xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx c2x1wonVRVmKovt2OuM1ZqZw0Ynk -----END CERTIFICATE----- |

Quindi scarica la CA principale di StartSSL e la CA del server intermedio Class1:

cd /usr/local/ispconfig/interface/ssl

wget https://www.startssl.com/certs/ca.pem

wget https://www.startssl.com/certs/sub.class1.server.ca.pem

(Se utilizzi un certificato Class2, scarica sub.class2.server.ca.pem invece di sub.class1.server.ca.pem).

Rinomina entrambi i file:

mv ca.pem startssl.ca.crt

mv sub.class1.server.ca.pem startssl.sub.class1.server.ca.crt

(Regola il secondo comando se utilizzi un certificato di Classe2.)

Alcuni servizi richiedono un file .pem che creiamo come segue (ancora una volta, assicurati di regolare i comandi se usi un certificato Class2):

cat startssl.sub.class1.server.ca.crt startssl.ca.crt > startssl.chain.class1.server.crt

cat ispserver.{key,crt} startssl.chain.class1.server.crt > ispserver.pem

chmod 600 ispserver.pem

4 Interfaccia ISPConfig (Apache2)

Se usi ISPConfig 3 con Apache, apri /etc/apache2/sites-available/ispconfig.vhost...

vi /etc/apache2/sites-available/ispconfig.vhost

... e aggiungi la riga SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt alla sezione # Configurazione SSL (tieni presente che devi aggiungere nuovamente quella riga ogni volta aggiorni ISPConfig!):

[...] # SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/ispserver.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/ispserver.key ## must be re-added after an ISPConfig update!!! SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt [...] |

(Regola questo se usi un certificato Class2.)

Riavvia Apache in seguito:

/etc/init.d/apache2 restart

5 Interfaccia ISPConfig (nginx)

Su nginx, tutto ciò che devi fare è aggiungere il certificato intermedio al file ispserver.crt (aggiustalo se usi un certificato Class2)...

cat /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt >> /usr/local/ispconfig/interface/ssl/ispserver.crt

... e ricarica nginx:

/etc/init.d/nginx reload

6 Postfix

Per Postfix, eseguiamo backup di /etc/postfix/smtpd.cert e /etc/postfix/smtpd.key e creiamo collegamenti simbolici a /usr/local/ispconfig/interface/ssl/ispserver.crt e /usr/local/ispconfig/ interface/ssl/ispserver.key:

cd /etc/postfix

mv smtpd.cert smtpd.cert_bak

mv smtpd.key smtpd.key_bak

ln -s /usr/local/ispconfig/interface/ssl/ispserver.crt smtpd.cert

ln -s /usr/local/ispconfig/interface/ssl/ispserver.key smtpd.key

Successivamente aggiungiamo la direttiva smtpd_tls_CAfile a /etc/postfix/main.cf...

postconf -e 'smtpd_tls_CAfile = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt'

(Si prega di modificare questo se si utilizza un certificato di Classe2.)

... e riavvia Postfix:

/etc/init.d/postfix restart

7 Dovecot

Apri /etc/dovecot/dovecot.conf...

vi /etc/dovecot/dovecot.conf

Per Dovecot 1.x:

... e aggiungi la riga ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (tieni presente che devi aggiungere nuovamente quella riga ogni volta che aggiorni ISPConfig!):

[...] ssl_cert_file = /etc/postfix/smtpd.cert ssl_key_file = /etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca_file = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Regola questo se usi un certificato Class2.)

Per Dovecot 2.x:

... e aggiungi la riga ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (tieni presente che devi aggiungere nuovamente quella riga ogni volta che aggiorni ISPConfig!):

[...] ssl_cert = </etc/postfix/smtpd.cert ssl_key = </etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca = </usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Regola questo se usi un certificato Class2.)

Riavvia Dovecot in seguito:

/etc/init.d/dovecot restart

8 Corriere

Crea backup di /etc/courier/imapd.pem e /etc/courier/pop3d.pem...

mv /etc/courier/imapd.pem /etc/courier/imapd.pem.bak

mv /etc/courier/pop3d.pem /etc/courier/pop3d.pem.bak

... e quindi collegarli simbolicamente a /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/imapd.pem

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/pop3d.pem

Riavvia Courier in seguito:

/etc/init.d/courier-imap-ssl stop

/etc/init.d/courier-imap-ssl start

/etc/init.d/courier-pop-ssl stop

/etc/init.d/courier-pop-ssl start

9 PureFTPd

Crea un backup di /etc/ssl/private/pure-ftpd.pem...

cd /etc/ssl/private/

mv pure-ftpd.pem pure-ftpd.pem_bak

... e crea un collegamento simbolico a /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem pure-ftpd.pem

Riavvia PureFTPd in seguito:

/etc/init.d/pure-ftpd-mysql restart

10 Monitor

Monit non fa parte delle impostazioni "Perfect Server" per ISPConfig 3, ma se lo hai installato e usi la sua interfaccia web su https, ecco come puoi usare il certificato StartSSL in modo che gli avvisi del certificato scompaiano.

Apri /etc/monit/monitrc...

vi /etc/monit/monitrc

... e specificare /usr/local/ispconfig/interface/ssl/ispserver.pem nella riga PEMFILE, ad es. come segue:

[...]

set httpd port 2812 and

SSL ENABLE

PEMFILE /usr/local/ispconfig/interface/ssl/ispserver.pem

allow admin:secret

[...] |

Riavvia monit in seguito:

/etc/init.d/monit restart

11 link

- StartSSL:http://www.startssl.com/

- Configurazione ISP:http://www.ispconfig.org/

Informazioni sull'autore

Falko Timme è il proprietario di  Timme Hosting (hosting web nginx ultra veloce). È il principale manutentore di HowtoForge (dal 2005) e uno dei principali sviluppatori di ISPConfig (dal 2000). Ha anche contribuito al libro di O'Reilly "Linux System Administration".

Timme Hosting (hosting web nginx ultra veloce). È il principale manutentore di HowtoForge (dal 2005) e uno dei principali sviluppatori di ISPConfig (dal 2000). Ha anche contribuito al libro di O'Reilly "Linux System Administration".