Introduzione

Network Mapper (Nmap) è uno strumento di scansione della sicurezza di rete gratuito e open source. Inviando pacchetti IP e analizzando le risposte, Nmap può scoprire informazioni su host e servizi su reti di computer remote.

Nmap può anche controllare la sicurezza di un dispositivo, identificare le vulnerabilità della tua rete o eseguire un controllo dell'inventario con relativa facilità.

Questo tutorial mostra come installare Nmap su Linux e spiega le caratteristiche più importanti di Nmap.

Prerequisiti

- Un utente con sudo privilegi

- Accesso a una riga di comando

Installazione di Nmap su Linux

Il processo di installazione di NMAP è semplice e diretto, richiede un solo comando.

Come installare Nmap su Debian / Ubuntu

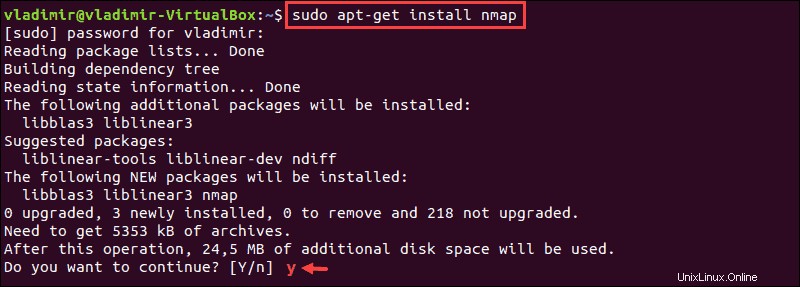

1. Installa Nmap su Ubuntu immettendo il seguente comando:

sudo apt-get install nmap2. Il sistema richiede di confermare l'installazione digitando y.

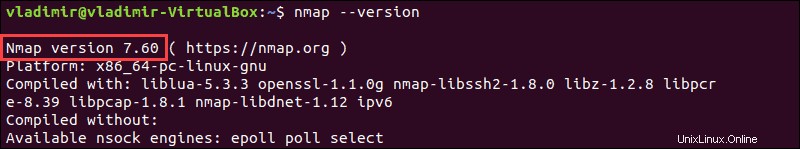

3. Al termine dell'installazione, verifica la versione installata di Nmap inserendo:

nmap –versionIn questo esempio, la versione è 7.60.

Come installare Nmap su CentOS/RHEL

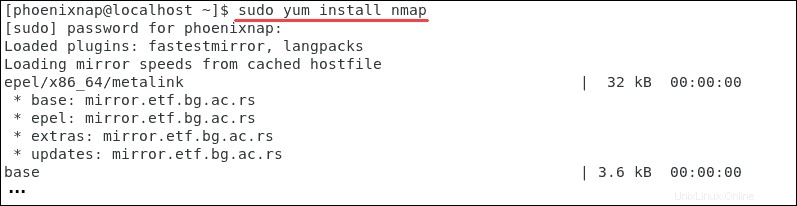

1. Per installare Nmap su una distribuzione Linux basata su RHEL, digita il seguente comando:

sudo yum install nmapQuesto è un esempio dell'output in CentOS 7.

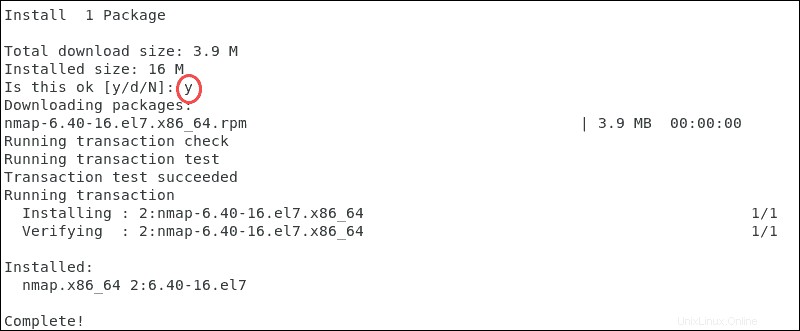

2. Conferma l'installazione digitando y.

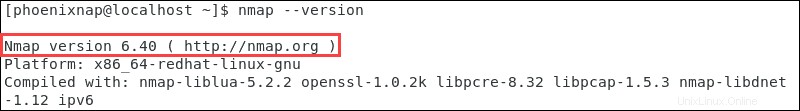

3. Come in altre distribuzioni Linux, una volta completata l'installazione, controlla la versione di Nmap inserendo:

nmap –versionIn questo esempio, la versione installata per CentOS 7 è 6.40.

Come utilizzare NMAP Security Scanner su Linux

Una volta completato il processo di installazione, Nmap i comandi sono identici indipendentemente dalla distribuzione Linux. Nmap fornisce un elenco di target scansionati insieme a informazioni supplementari, in base alle opzioni e agli argomenti utilizzati.

L'articolo copre le opzioni di base che questo strumento ha da offrire. Per un elenco completo delle opzioni, visita la pagina ufficiale di Nmap o accedi al manuale dalla tua riga di comando:

man nmapScansione intervallo IP o sottorete

Per ottenere informazioni generali su un sistema remoto digitare:

sudo nmap target_IP or domain.comInvece di scansionare singoli IP, scansiona un intero intervallo IP definendolo nella tua riga di comando:

sudo nmap 185.52.53.2-222Il comando seguente esegue la scansione dell'intera sottorete specificata:

sudo nmap 185.52.53.0/24Scansione delle porte con Nmap

Nmap è un efficiente port scanner che riconosce sei stati delle porte:

- aperto:accetta attivamente connessioni TCP, datagrammi UDP o associazioni SCTP

- chiuso – accessibile; tuttavia, nessuna applicazione è in ascolto sulla porta

- filtrato – nmap non può determinare se la porta è aperta a causa del filtraggio dei pacchetti

- non filtrato – la porta è accessibile; tuttavia, nmap non è in grado di determinare se è aperto o chiuso

- open|filtered – nmap non può determinare se una porta è aperta o filtrata

- chiuso|filtrato – nmap non può stabilire se una porta è chiusa o filtrata

Specifiche della porta e ordine di scansione

Per impostazione predefinita, Nmap esegue la scansione delle mille porte più comuni per ciascun protocollo. Offre anche opzioni per specificare quali porte devono essere scansionate e se la scansione è casuale o ordinata.

Il -p l'opzione consente di specificare intervalli e sequenze di porte:

sudo nmap –p 80,443 185.52.53.222Questo comando esegue la scansione delle porte 80 e 443 per l'host definito.

Scansione SYN TCP

Avvia TCP SYN per una scansione veloce e discreta. Poiché questo tipo di scansione non completa mai le connessioni TCP, viene spesso definito scansione semiaperta.

Per eseguire una scansione TCP SYN, utilizzare il comando:

sudo nmap -sS 185.52.53.222Nmap:velocità di scansione, aggressività e verbosità

Velocità di scansione

La scansione di un gran numero di host è un processo che richiede tempo. Nmap ha un'opzione per definire la velocità e l'accuratezza della scansione. Comprensibilmente, le scansioni che devono evitare gli avvisi IDS sono più lente.

Le designazioni delle velocità di scansione iniziano da T0 e si estende a T5 . Maggiore è la velocità della scansione, più è considerata aggressiva.

Scansione output

I risultati di test e algoritmi sofisticati devono essere presentati in modo comprensibile e strutturato per essere utili. Il –v il comando aumenta la verbosità e costringe Nmap a stampare più informazioni sulla scansione in corso.

Le porte aperte vengono visualizzate in tempo reale e vengono fornite stime dei tempi di completamento.

Scansione aggressiva

La -A opzione consente un set completo di opzioni di scansione. Abilita:

- Rilevamento del sistema operativo (sistema operativo), disponibile anche con -O comando

- Scansione della versione, disponibile anche con -sV comando

- Scansione degli script, disponibile anche con -sC comando

- traceroute, disponibile anche con –traceroute comando

Da Nmap accetta più specifiche host sulla riga di comando, non è necessario che siano dello stesso tipo.

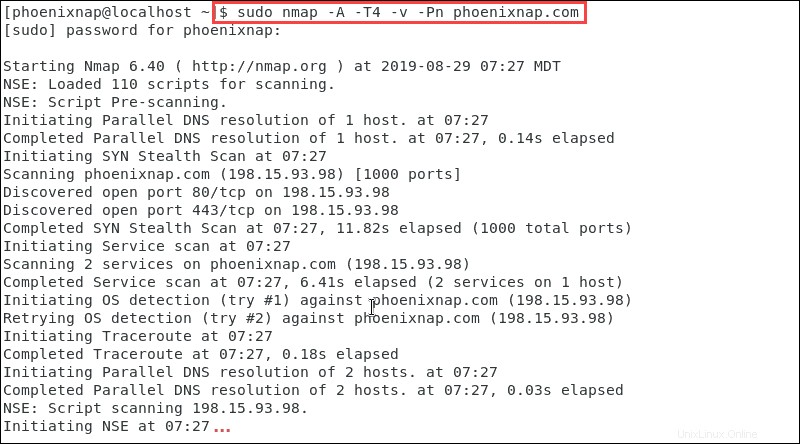

Possiamo combinare le opzioni elencate per rilevare il sistema operativo e la versione, la scansione degli script e il traceroute. Possiamo anche usare –A e –T4 per un'esecuzione più rapida. Inoltre, il –Pn opzione per dire allo strumento Nmap di non avviare una scansione ping:

sudo nmap –A –T4 –v –Pn phoenixnap.comL'output compila e presenta le informazioni dalla scansione che abbiamo richiesto.