[ Nota del redattore:questo articolo presenta uno strumento che potresti voler prendere in considerazione nel tuo toolkit di sicurezza. Tuttavia, nessun singolo strumento o approccio è sufficiente per garantire la sicurezza. Per ulteriori informazioni sugli argomenti di sicurezza, invitiamo i lettori a visitare il Product Security Center sul Red Hat Customer Portal. ]

Nmap è uno strumento usato di frequente per le persone nello spazio sysadmin così come per quei fastidiosi "hacker". È ottimo per testare la connettività di rete e la disponibilità del server, ma può anche aiutare a identificare i demoni di rete vulnerabili sia per le persone buone che per quelle cattive. Ti mostrerò come puoi usarlo come forza per il bene e come altri potrebbero usarlo come forza per il male.

Ambiente di test

Eseguirò alcuni test su una macchina virtuale che ho creato in precedenza. La procedura per configurare la macchina di test non rientra nell'ambito di questo articolo, ma per favore cerca metasploitable nel tuo motore di ricerca preferito se vuoi testare un sistema con un sacco di daemon vulnerabili noti per l'apprendimento e il test. Naturalmente, non esporre un tale sistema a nessuna rete pubblica; sarà probabilmente compromesso in pochissimo tempo. Ma è questo il punto, giusto? Per determinare come aiutare a difendersi da tali attacchi.

I vantaggi dell'utilizzo di Nmap per trovare demoni vulnerabili:

- Velocità

- Facilmente scriptabile e automatizzato

- Buon primo passaggio sui sistemi di auditing

I contro:

- Capacità limitata di verificare i risultati

- Capacità limitata di gestire le vulnerabilità

- Mancanza di supporto per la scansione distribuita (importante per aziende e reti di grandi dimensioni)

La prima scansione

Innanzitutto, scansiona il tuo sistema vulnerabile utilizzando -sV opzione per determinare la versione dei demoni di rete.

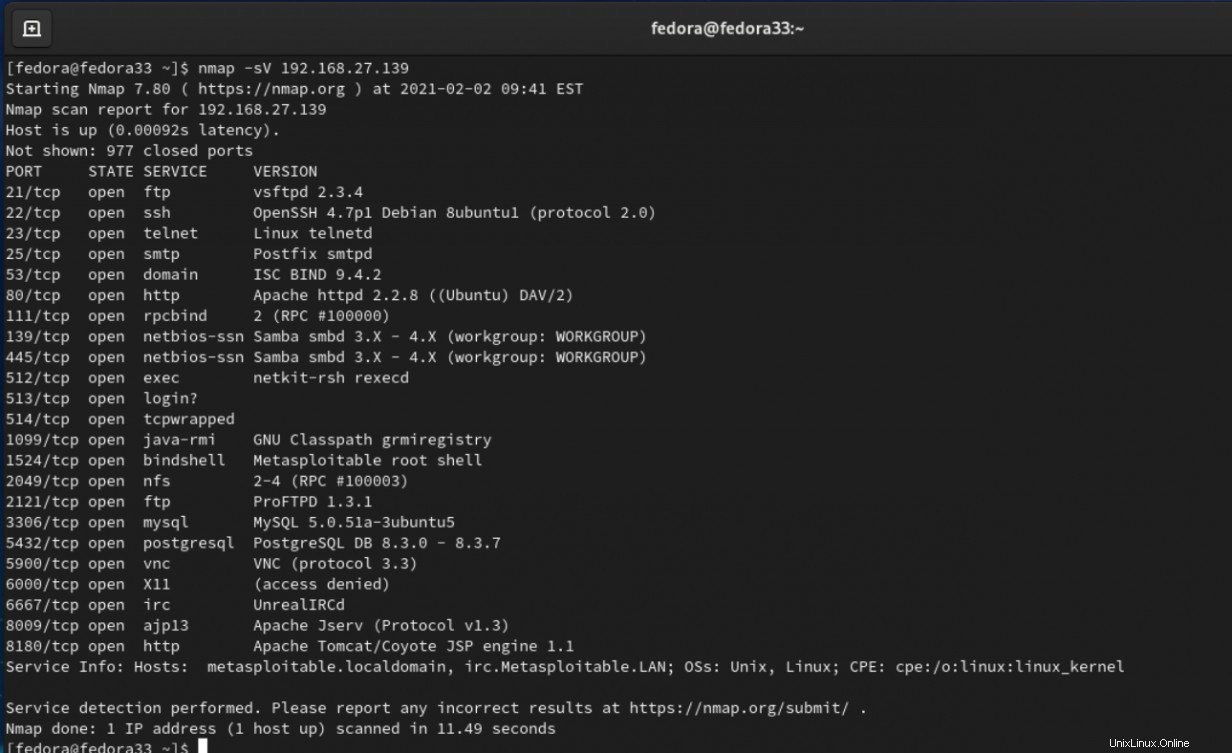

# nmap -sV 192.168.27.139

Wow, sono molte informazioni. Fortunatamente, questo è prevedibile in questo ambiente di test. Quello che sta succedendo qui è che Nmap sta inviando query alle varie porte e suscitando una risposta dal demone su ciascuna porta. Le risposte del demone vengono confrontate con nmap-services database (che è solo un file di testo) per trovare corrispondenze.

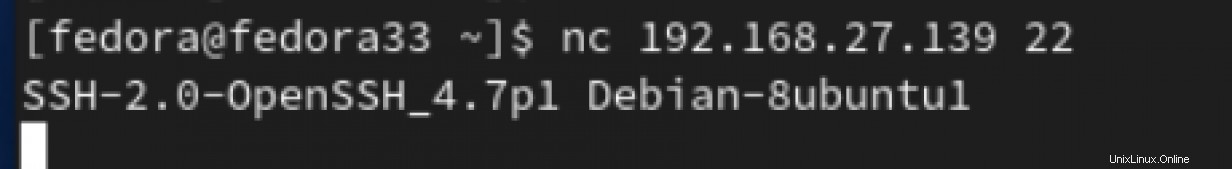

Vedete che OpenSSH 4.7p1 è in esecuzione sulla porta 22, che è la solita porta SSH. Probabilmente è esatto. Un rapido controllo qui è la cosa prudente da fare. Continua utilizzando la riga di comando:

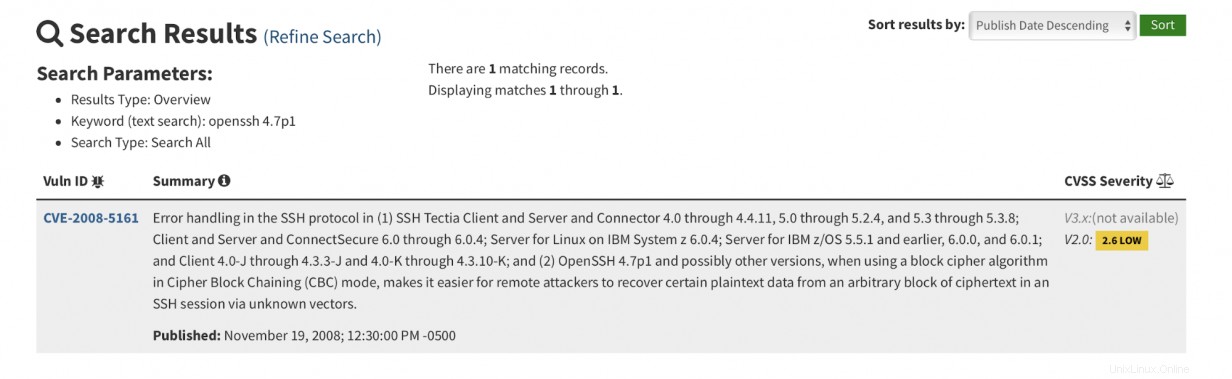

Ok, questo lo conferma. La domanda successiva è:"Questa versione del server OpenSSH presenta vulnerabilità note?" Dovrai controllare le notifiche di vulnerabilità pubblicate. Vai al NIST National Vulnerability Database per scoprire:

C'è almeno una potenziale vulnerabilità qui. Ma non sarebbe fantastico se non dovessi digitare o copiare/incollare manualmente in un browser web? Nmap può aiutare anche qui. Nmap supporta gli script e molti sono disponibili immediatamente al momento dell'installazione. Uno di questi script è vulners . Con tutti gli altri servizi in esecuzione, specifica che vulners funziona solo contro la porta 22:

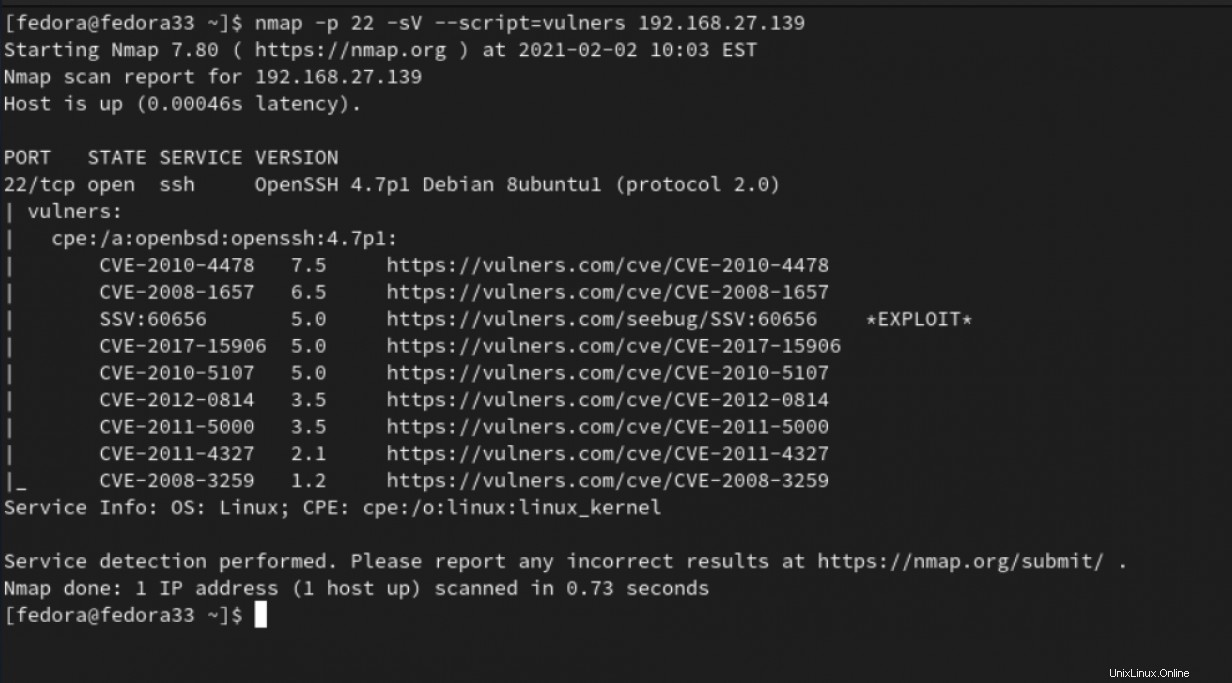

# nmap -p 22 -sV --script=vulners 192.168.27.139

Come bonus aggiuntivo, vulners fa un lavoro migliore nel trovare potenziali problemi. I vulners script è più intelligente nella corrispondenza del numero di versione e ha trovato avvisi che includono intervalli di versioni, incluso 4.7p1. Una ricerca nel database NVD mostra una nota che menziona specificamente solo 4.7p1. Questo è un grande vantaggio.

Ora che sai che puoi trovare demoni vulnerabili in base al numero di versione, c'è un modo per proteggere i tuoi sistemi? Potresti certamente configurare le regole del firewall per dare una mano, ma forse puoi anche ingannare Nmap.

[ Potrebbe piacerti anche: Trovare dispositivi non autorizzati nella tua rete utilizzando Nmap ]

Nascondi informazioni

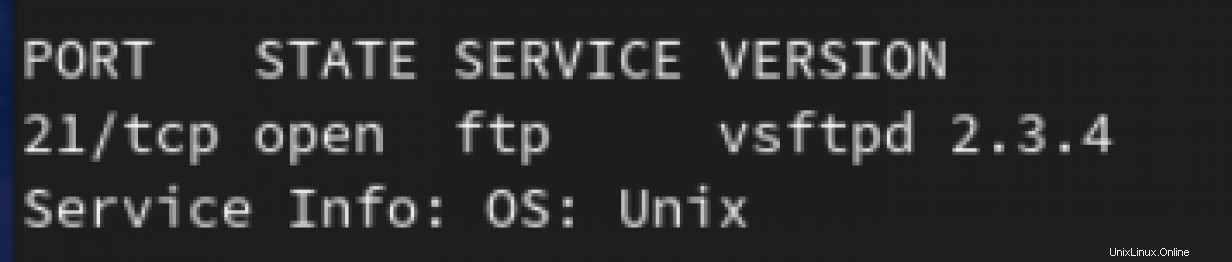

Se sospetti che attori malintenzionati esamineranno i tuoi sistemi utilizzando gli stessi strumenti che fai tu (e probabilmente lo faranno), forse puoi usarlo a tuo vantaggio. Forse puoi nascondere o modificare il numero di versione delle applicazioni in modo tale che questi tipi di scansioni non restituiscano risultati utili all'attaccante. È possibile farlo in alcuni casi. Alcune applicazioni consentono di modificare il banner. Utilizzando vsftpd ad esempio, cerca i server FTP su metasploitable e troverai:

Puoi modificare il /etc/vsftpd.conf file di configurazione per presentare un banner personalizzato:

# You may fully customize the login banner string:

ftpd_banner=Welcome to the blah FTP service. Apporta la modifica ed esegui nuovamente la scansione per vedere:

Il banner personalizzato completo non è visibile e anche il numero di versione non è visibile.

Cambiare il banner di un demone è qualcosa che dovresti effettivamente fare? Potrebbe confondere altri amministratori di sistema o chiunque altro lavori nel tuo ambiente, quindi come minimo dovrebbe essere chiaro all'intero team che hai disabilitato i banner della versione.

Lo strumento giusto?

Quando Nmap è una buona scelta per scoprire i demoni di rete vulnerabili? Come spesso accade, la vera risposta è:"Dipende". Ecco alcune domande da porsi:

- Negli ambienti di grandi dimensioni, hai visibilità sull'intera rete? Forse hai bisogno di qualcosa che includa la distribuzione della scansione?

- Come gestirai i risultati delle scansioni?

- Indirizzerai e risolverai i risultati manualmente o desideri automatizzarli "su larga scala?"

- Devi tenere traccia delle eccezioni?

- Devi coordinare l'implementazione delle patch?

Per alcune di queste domande, uno scanner di vulnerabilità dedicato potrebbe essere una risposta migliore. Ce ne sono alcuni là fuori, sia gratuiti che non gratuiti. I loro vantaggi aggiuntivi includono test e consigli più accurati su come rimediare alle vulnerabilità. L'uso di Nmap in modo ad hoc, come discusso, è ancora valido se combinato con uno scanner di vulnerabilità dedicato. Di fatto, molti scanner di vulnerabilità dedicati integrano Nmap direttamente nei loro prodotti. Nmap è ancora ottimo per un'indagine iniziale e la visualizzazione di eventuali nuovi sistemi.

[ Stai pensando alla sicurezza? Dai un'occhiata a questa guida gratuita per aumentare la sicurezza del cloud ibrido e proteggere la tua azienda. ]

Concludi

La protezione di una rete implica la conoscenza delle versioni dei daemon e dei servizi di rete in esecuzione. Nmap può svolgere un ruolo importante nell'ottenere tale visibilità e valutare l'urgenza in modo da poter proteggere le tue risorse.

URL di riferimento :

- Database nazionale delle vulnerabilità del NIST

- Pagina iniziale di Nmap

- Nmap e rilevamento dei servizi