TShark è progettato come una CLI o un'interfaccia a riga di comando di Wireshark per acquisire e analizzare i pacchetti direttamente dalla CLI. La maggior parte delle persone non è a conoscenza di TShark rispetto al Wireshark comunemente usato. TShark è incluso in Wireshark. Ciò è particolarmente utile quando una GUI non è disponibile. Tutte le opzioni utilizzate in Wireshark sono supportate anche qui. Per es. i pacchetti catturati possono essere archiviati in un file e successivamente recuperati per l'analisi. Il formato del file di acquisizione predefinito è pcapng, lo stesso utilizzato da Wireshark. Il vantaggio dell'utilizzo di TShark è che può essere incluso negli script (può essere utilizzato all'interno di uno script Python) e può essere utilizzato su sistemi remoti tramite SSH. Lo svantaggio è ovviamente che non ha una GUI.

Come Wireshark, TShark è disponibile per i principali sistemi operativi:Linux, Mac OS, Windows.

Cosa tratteremo qui?

In questo tutorial, ti spiegheremo TShark e ti presenteremo alcuni casi d'uso di base. Immergiamoci con TShark. Per questa guida, utilizzeremo Kali Linux che viene fornito in anticipo con WireShark e TShark.

Di cosa avrai bisogno?

In effetti, devi avere una profonda comprensione dei concetti di reti di computer e protocolli correlati come TCP/IP ecc. Inoltre, in alcuni casi, potrebbero essere richiesti diritti amministrativi.

Installazione di TShark

TShark è preinstallato su Kali Linux. Per l'installazione su sistema Ubuntu/Debian utilizzare il comando:

$ sudo apt install tshark

Per altre distribuzioni, usa il metodo di installazione predefinito per l'installazione di TShark. Per verificare la versione di TShark sul tuo sistema, apri un terminale e inserisci:

$ tshark -v

TShark vs Tcpdump

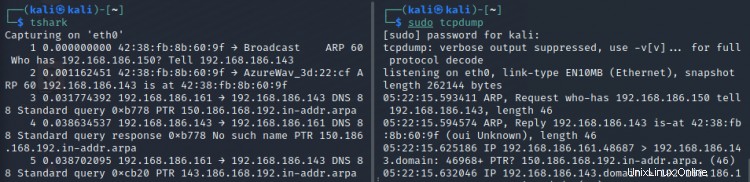

TShark ha le stesse capacità di Wireshark. TShark funziona allo stesso modo di tcpdump quando non viene utilizzata alcuna opzione. Anche TShark è in grado di sostituire tcpdump. Confrontiamo per un momento i due strumenti. Guarda lo screenshot qui sotto, abbiamo eseguito entrambi gli strumenti senza alcuna opzione:

Se osservi attentamente, noterai che l'output di TShark è più leggibile dall'uomo rispetto a tcpdump. TShark usa la libreria pcap per acquisire i pacchetti. Per impostazione predefinita, scriverà il file di output nel formato pccapng. Se desideri un altro formato, usa l'opzione '-F' per elencare e selezionare dai formati disponibili.

Intervento pratico con TShark

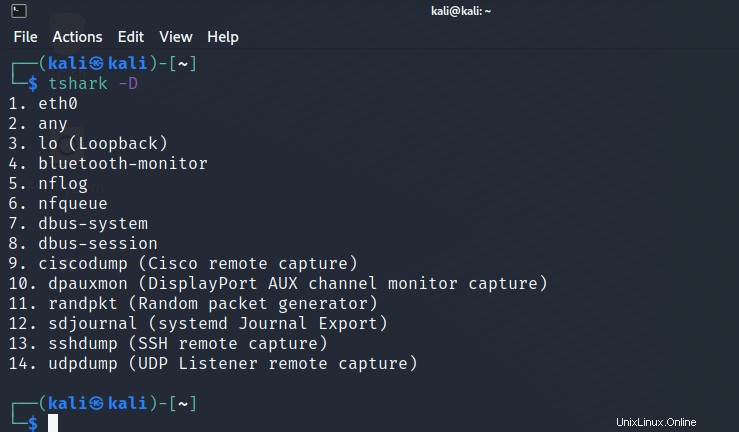

Passiamo ora a vedere alcuni casi d'uso per TShark. Per prima cosa iniziamo controllando l'interfaccia disponibile su cui TShark può acquisire. A seconda del metodo di installazione, potrebbe essere necessario disporre dei privilegi "sudo". Esegui il comando seguente per ottenere l'elenco delle interfacce disponibili:

$ tsqualo –D

Scelta dell'interfaccia su cui ascoltare

Per impostazione predefinita, TShark acquisisce la prima interfaccia che vede. Quindi dall'elenco sopra, TShark fisserà il suo obiettivo su "eth0". Pertanto, se non specifichiamo l'interfaccia, utilizzerà automaticamente l'interfaccia 'eth0'. Comunque vogliamo definire esplicitamente l'interfaccia, dovremo usare l'opzione '-i':

$ tshark -i eth0

In questo modo, TShark catturerà tutto ciò che lo attraversa. Se vogliamo possiamo limitare il limite di cattura a pochi pacchetti, diciamo a 10 pacchetti, usando l'opzione '-c' o il conteggio dei pacchetti:

$ tshark -i eth0 -c 10

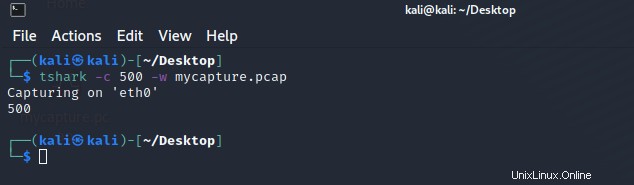

Memorizzazione dei file di acquisizione

Una cosa buona di TShark è che possiamo salvare le acquisizioni in un file per un uso successivo. Nel comando precedente usa un'opzione '-w' per salvare l'acquisizione in un file, ad esempio mycapture.pcap:

$ tshark -c 500 -w mycapture.pcap

Per leggere il file sopra, usa il comando:

$ tshark -r mycapture.pcap

L'output del comando precedente verrà visualizzato sul terminale.

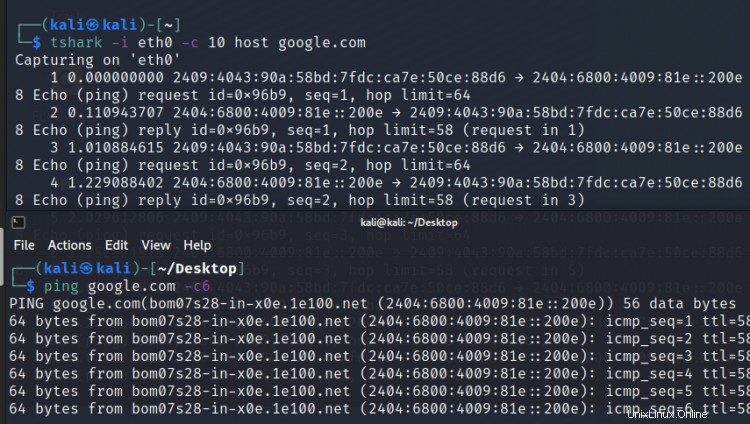

Specifica di un host di destinazione

Possiamo impostare TShark per filtrare il traffico in entrata e in uscita da un host specifico, ad es. google.com. Per dimostrarlo, inviamo una richiesta ping a "google.com"

$ ping su google.com

Ora eseguiamo il comando TShark per acquisire il traffico di cui sopra:

$ tshark -i eth0 -c 10 ospita google.com

Nota: Possiamo anche utilizzare l'indirizzo IP dell'host invece del nome host.

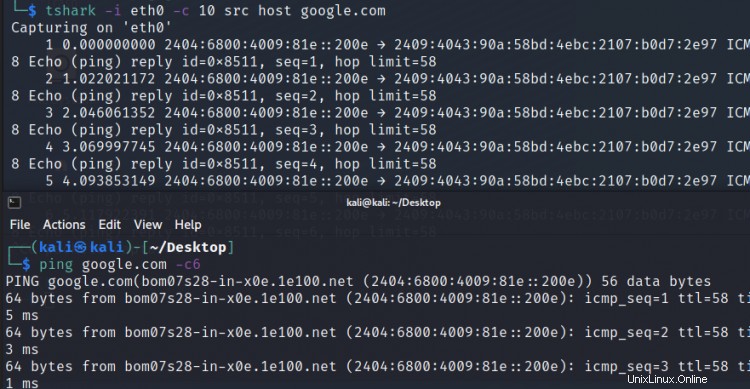

Il comando precedente contiene tutte le richieste di ping inviate da e verso l'host(google.com). Per filtrare il traffico in entrata, usa il comando:

$ tshark -i eth0 src ospita google.com

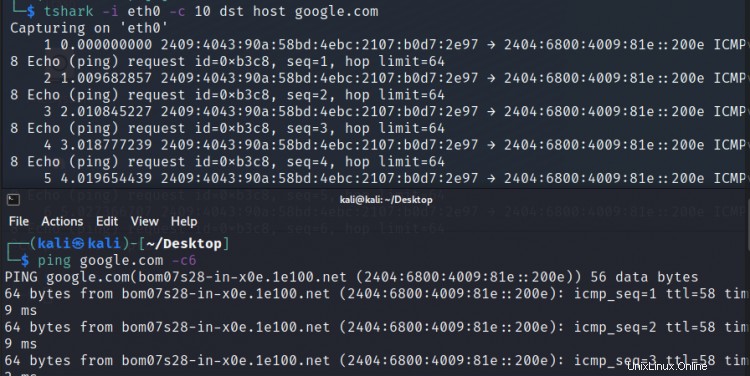

Allo stesso modo, utilizza il comando seguente per filtrare il traffico in uscita:

$ tshark -i eth0 dst host google.com

Simile a una richiesta ping, possiamo anche eseguire una scansione Nmap e salvare i nostri risultati in un file o analizzarlo direttamente con TShark.

Conclusione

TShark è uno strumento molto essenziale per gli analizzatori di sicurezza. Questo articolo sta solo toccando la superficie per farti sapere cosa puoi fare con TShark. C'è un intero mondo di grandi possibilità con TShark. Per saperne di più su TShark, vai su https://www.wireshark.org/docs/ dove troverai video di formazione, guide ecc. Le pagine man di TShark memorizzano anche enormi fonti di informazioni.