Introduzione

WPScan è uno scanner di sicurezza WordPress gratuito, per uso non commerciale, scritto per i professionisti della sicurezza e i gestori di blog per testare la sicurezza dei loro siti.

Cosa può controllare WPScan?

- La versione di WordPress installata e le eventuali vulnerabilità associate

- Quali plug-in sono installati ed eventuali vulnerabilità associate

- Quali temi sono installati ed eventuali vulnerabilità associate

- Elencazione nome utente

- Utenti con password deboli tramite forzatura bruta delle password

- File wp-config.php di backup e pubblicamente accessibili

- Dump di database che potrebbero essere accessibili pubblicamente

- Se i log degli errori sono esposti dai plugin

- Elencazione dei file multimediali

- File Timthumb vulnerabili

- Se è presente il file Leggimi di WordPress

- Se WP-Cron è abilitato

- Se la registrazione utente è abilitata

- Divulgazione del percorso completo

- Carica elenco directory

Installa WPScan usando Ruby gem

Segui i passaggi seguenti:

- Installa CURL

sudo apt update && sudo apt -y install curl #On Debian/Ubuntu

sudo yum -y install curl #On RHEL/CentOS- Quindi importa la firma GPG.

curl -sSL https://rvm.io/mpapis.asc | gpg --import -

curl -sSL https://rvm.io/pkuczynski.asc | gpg --import -- Installa RVM su Linux

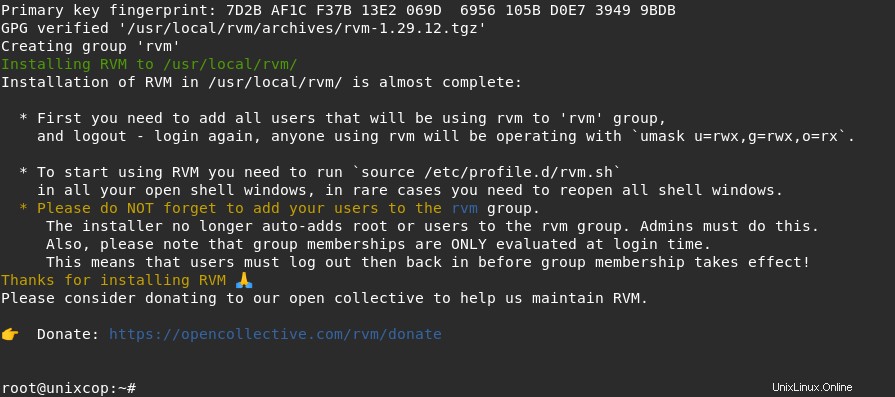

Nota :RVM (Ruby Version Manager) è uno strumento a riga di comando che ci consente di installare, gestire e lavorare facilmente con più Ruby ambienti dagli interpreti agli insiemi di gemme.

curl -L get.rvm.io | bash -s stable

- Sorgente il PERCORSO RVM.

source /home/$USER/.rvm/scripts/rvm- Installa Ruby 2.5.8 utilizzando RVM.

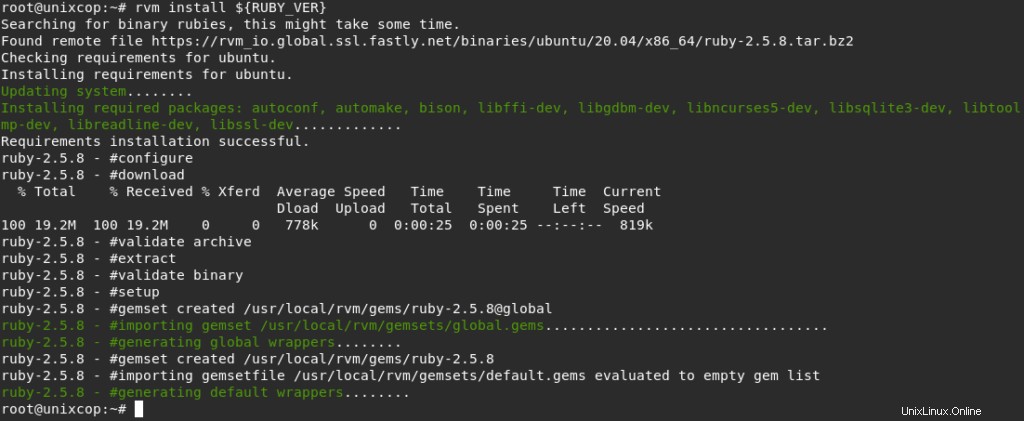

export RUBY_VER='2.5'

rvm install ${RUBY_VER}

- Utilizza la versione di Ruby installata come predefinita.

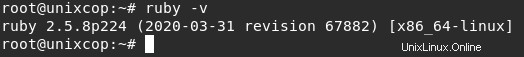

rvm use ${RUBY_VER} --default- Controlla la versione di Ruby installata.

ruby -v

- Installa Nokogiri.

Nota :Nokogiri è una libreria di software open source per analizzare HTML e XML in Rubino. Dipende da libxml2 e libxslt per fornire le sue funzionalità.

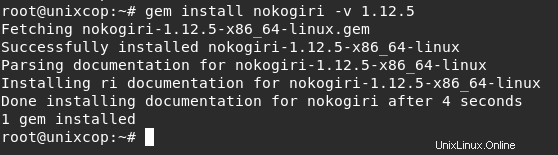

Nota :L'ultima versione di nokogiri (>=0) per supportare le tue Ruby &RubyGems era la 1.12.5. Prova a installarlo con gem install nokogiri -v 1.12.5

nokogiri richiede la versione Ruby>=2.6, <3.2.dev. L'attuale versione di Ruby è 2.5.8.224.

Quindi installeremo nokogiri v 1.12.5

gem install nokogiri -v 1.12.5

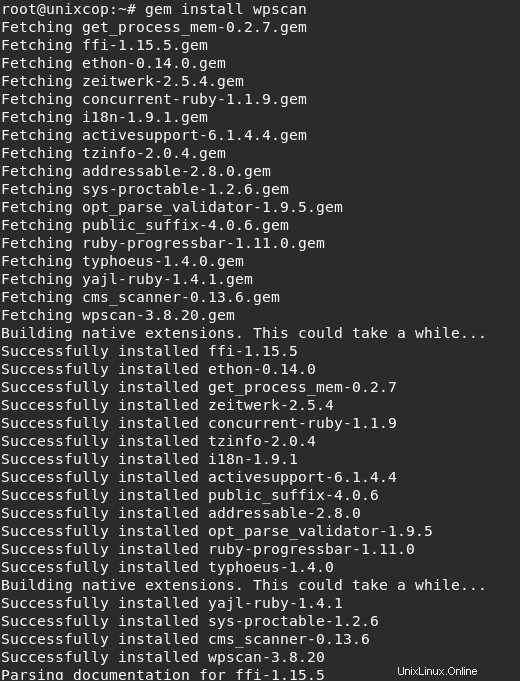

- Installa WPScan – Scanner di sicurezza di WordPress utilizzando RubyGems.

gem install wpscan

- Aggiorna wpscan usando il comando qui sotto

gem update wpscan- Controlla la versione di wpscan

wpscan --version

Installa WPScan utilizzando Docker

- Devi avere Docker installato sul tuo sistema. Questo può essere ottenuto utilizzando la guida dedicata di seguito.

Come installare la finestra mobile su centos 8

Come installare Docker CE su Rocky Linux 8

Come installare Docker su Debian 11

- Con Docker installato e in esecuzione, aggiungi il tuo utente al gruppo Docker.

sudo usermod -aG docker $USER

newgrp docker- Estrarre l'immagine del contenitore WPScan.

docker pull wpscanteam/wpscan- Ora puoi eseguire WPScan come di seguito.

docker run -it --rm wpscanteam/wpscan [option]Come usare WPScan

WPScan può essere utilizzato per scansionare le vulnerabilità. Nota che, le scansioni seguenti dovrebbero essere eseguite sul tuo blog.

1. Scansiona l'intero sito del blog

Per scansionare il blog, esegui

wpscan --url wordpress.example.comPer Docker :

docker run -it --rm wpscanteam/wpscan --url wordpress.example.com

WPScan eseguirà la scansione di HTTP , se desideri eseguire la scansione di HTTPS, modifica il tuo URL

wpscan --url https://wordpress.example.com -o scan-testIl -o flag può essere utilizzato per generare i risultati della scansione in un file.

Esistono 3 modalità di rilevamento che possono essere eseguite su un sito WordPress, ad esempio

- modalità aggressiva – scansione più invadente inviando mille richieste al server.

- modalità passiva – inviare alcune richieste al server. Questo è normalmente usato per scansionare la home page.

- misti(predefinito) – utilizza sia la modalità aggressiva che quella passiva.

Una determinata modalità di rilevamento può essere specificata come di seguito.

wpscan --url wordpress.example.com -o test --detection-mode aggressive2. Scansiona i plugin vulnerabili.

Verifica la presenza di vulnerabilità in un plug-in, viene utilizzato il seguente argomento:

-e/--enumerate [OPTS] opzione per wpscan. Le [OPTS ] qui può essere ap per tutti i plugin, vp per plugin vulnerabili e p per i plugin.

Per esempio , per scansionare i plugin vulnerabili usa il comando:

wpscan --url wordpress.example.com -e vp3. Scansiona temi vulnerabili

Simile ai plugin, i temi possono essere scansionati usando il -e/--enumerate [OPTS] comando. Ma ora, [OPTS ] viene sostituito con vt (Temi vulnerabili), at (Tutti i temi) o t (Temi).

Ad esempio, i temi con vulnerabilità note possono essere scansionati come segue.

wpscan --url wordpress.example.com -e vt4. Test di sicurezza della password.

Per essere in grado di conoscere i punti di forza delle password, puoi provare a forzarli. Questo processo potrebbe essere un po' lento a seconda del numero di password nel file delle password da scansionare -P, --passwords FILE-PATH , -t, --max-threads VALUE specifica il numero di thread.

Ad esempio, per forzare l'utente amministratore, eseguire il comando:

wpscan --url wordpress.example.com -P password-file.txt -U admin -t 50È possibile testare diversi livelli di sicurezza delle password di utenti senza specificare il nome utente.

wpscan --url wordpress.example.com -P password-file.txt -t 505. Enumera gli utenti di WordPress.

Per conoscere gli utenti che possono accedere a un sito, usa il -e/--enumerate u opzione. Ecco, tu sta per gli ID utente.

wpscan --url wordpress.example.com -e u6. Scansiona WordPress in modalità non rilevabile.

Le scansioni di cui sopra possono anche essere eseguite in modalità invisibile aggiungendo l'argomento --stealthy

Ad esempio:

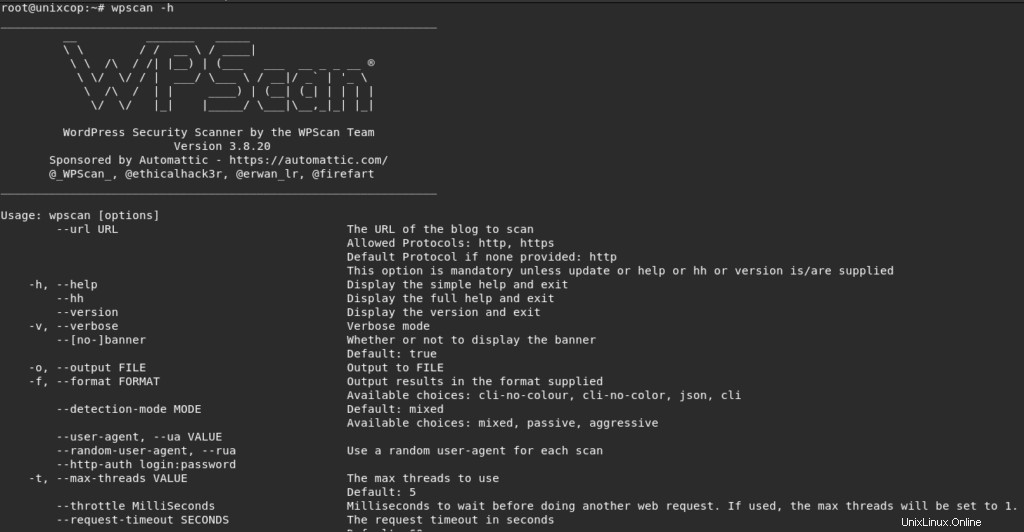

wpscan --url wordpress.example.com --stealthySe hai bisogno di aiuto quando usi WPScan, trova aiuto come di seguito.

wpscan -h

Conclusione

Questo è tutto!

Ti abbiamo mostrato come installare e utilizzare WPScan – Scanner di sicurezza di WordPress.

Grazie.