Nmap o "Network Mapper" è uno strumento open source pensato per esperti di sicurezza e sviluppatori dal "Nmap Developer Team" dal 1997. Qui impareremo i comandi per installare NMAP su Debian 11 Bullseye e come usarlo?

Utilizzando Nmap, un utente può scansionare la rete e/o i computer su Internet/locali (cioè con il loro indirizzo IP) possono essere controllati per le porte aperte ei servizi in ascolto su di esse. Metodi di scansione noti e sconosciuti rendono questo strumento un programma molto potente.

Il Network Mapper è particolarmente adatto per scoprire tutti gli host attivi nell'ambiente di rete (ping sweep), nonché il loro sistema operativo (impronta digitale del sistema operativo) e i numeri di versione dei vari servizi lì installati.

Nmap può essere utilizzato, ad esempio, per testare la configurazione del firewall o il computer per porte aperte e servizi (possibilmente indesiderati) in esecuzione in background. Sebbene questo strumento stesso sia dotato di un'interfaccia a riga di comando, tuttavia utilizzando Zenmap l'utente può gestire le cose in modo più conveniente.

Per impostazione predefinita, Nmap esegue una scansione SYN basata sulla conformità di uno stack TCP. Può essere utilizzato per scansionare migliaia di porte e consente una differenziazione chiara e affidabile tra le porte con stato aperto, chiuso o filtrato.

Utilizzo tipico di NMAP:

- Analizza e scansiona reti

- Ottieni l'inventario di rete

- Rileva i sistemi connessi e attivi

- Determina i dettagli di servizi, configurazioni e versioni

- Monitoraggio di orari operativi, host o servizio

- Controlla gli aggiornamenti del servizio

Come installare Nmap su Debian 11 Linux Bullseye

Aggiornamento del repository appropriato

Uno dei primi che faremo è eseguire il comando di aggiornamento del sistema. Ciò ricostruirà la cache del repository di sistema e consentirà anche ai pacchetti installati di ottenere le versioni più recenti.

sudo apt update

Installa NMAP su Debian 11 Bullseye

Non è necessario aggiungere manualmente alcun repository perché il pacchetto ufficiale per installare NMAP è già disponibile sul repository di base predefinito di Debian 11. Quindi, sarà sufficiente eseguire il comando di gestione dei pacchetti APT per ottenerlo.

sudo apt install nmap -y

Installazione di ZenMap (GUI) su Debian 11 (opzionale)

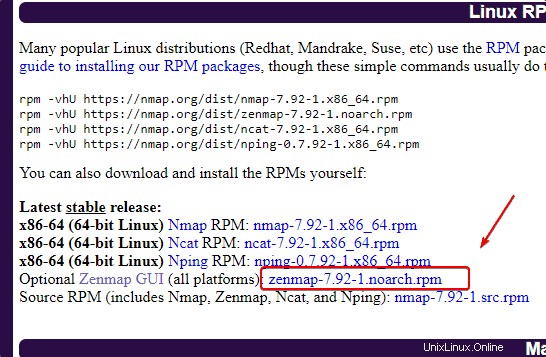

Coloro che cercano un'interfaccia utente grafica per utilizzare NMAP per la scansione e l'analisi delle reti. Possono scegliere ZenMap, tuttavia, la sua ultima versione non è disponibile per Debian in formato binario. Pertanto, per installarlo, prima dobbiamo convertire il suo binario RPM esistente in Deb. Seguiamo i passaggi.

Installa Alien

sudo apt-get install alien -y

Scarica ZenMap RPM

Vai al sito ufficiale di Nmap e scarica il pacchetto Zenmap RPM.

Converti RPM in Deb

Se hai utilizzato il browser per scaricare il file, passa prima a Download directory- cd Downloads

sudo alien zenmap-*.noarch.rpm

Installa Zenmap

sudo dpkg --install zenmap_*_all.deb

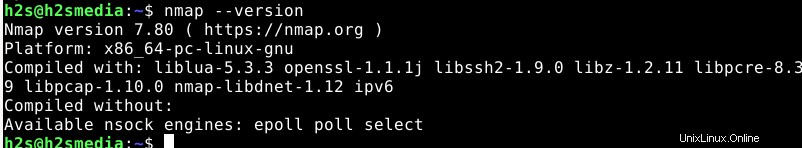

Verifica la versione di Nmap

Per controllare la versione della Nmap corrente, usa il comando dato:

nmap --version

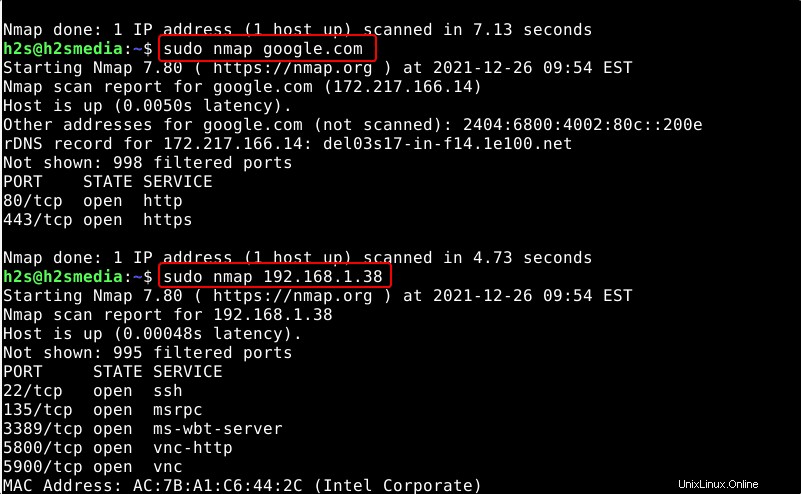

Usa Nmap Scanner su Debian 11

L'intervallo di destinazione delle opzioni di Nmap può essere un singolo indirizzo IP (funziona con IPv4 per impostazione predefinita, ma puoi anche utilizzare gli indirizzi IPv6), un intervallo di indirizzi IP o un host. Se non inserisci altre opzioni, digita semplicemente Nmap target range, Nmap controlla il computer di destinazione per le prime 1000 porte. Queste sono la maggior parte delle cosiddette porte conosciute che sono permanentemente collegate a determinate applicazioni tipiche (come server Web o POP3).

Per vedere tutte le opzioni disponibili per l'uso puoi vedere la sua pagina di aiuto:

nmap -h

Nmap – Scansione delle porte

Usando l'opzione porta possiamo scansionare per conoscere l'inizio delle porte se sono aperte o chiuse. Tuttavia, l'avvio filtrato può essere fastidioso perché esegue la scansione delle porte dell'amministratore con altri metodi. Vediamo alcuni stati comuni delle porte che di solito otteniamo durante la scansione delle porte su una rete.

Apri – Significa che un'applicazione o un servizio è in ascolto su questa porta ed è quindi possibile una connessione.

Chiuso- Ciò significa che l'host ha rifiutato una connessione su questa porta. Nessuna applicazione è in ascolto dietro.

FILTRATO / BLOCCATO significa che l'host non risponde alle richieste su questa porta. Ciò significa che la connessione non è né confermata (APERTA) né rifiutata (CHIUSA). Se l'host può essere raggiunto in altro modo, avviene il filtraggio (FILTERED) o il blocco (BLOCKED) da parte di un firewall.

non filtrato – In questo caso, Nmap è raggiungibile da port ma non può confermare se è aperto o chiuso.

Il comando per avviare la scansione è:

sudo nmap ip-address

o

sudo nmap website address

Per controllare il tuo computer, puoi utilizzare:

sudo nmap localhost

Per eseguire la scansione dell'intera sottorete, utilizzare:

sudo nmap IP-address/24

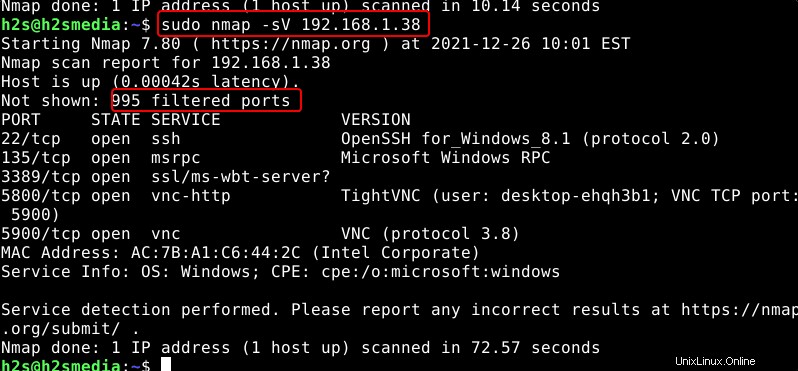

Identificazione del servizio e della versione

L'identificazione del servizio è anche nota come fingerprinting del servizio o rilevamento della versione (scansione della versione). Il comando di scansione del servizio di Nmap cerca di determinare le applicazioni installate (usa alcune porte per parlare fuori dal mondo) e la loro versione nel modo più preciso possibile. Questo può essere utilizzato per cercare versioni di applicazioni e quindi vulnerabilità disponibili in modo mirato.

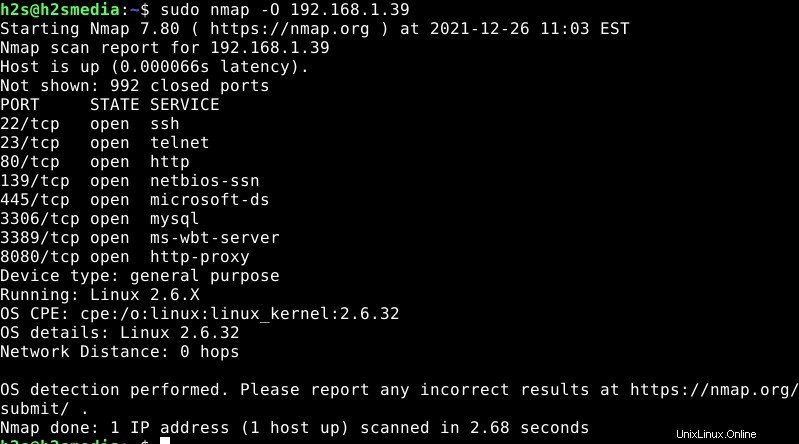

Usa Nmap per la scansione del sistema operativo

L'identificazione del sistema operativo è anche nota come fingerprinting del sistema operativo o rilevamento del sistema operativo è il processo in cui utilizziamo Nmap per identificare il tipo di sistema operativo utilizzato dall'host a cui ci rivolgiamo.

Identificazione del sistema operativo e del servizio con NMAP

Opzione da utilizzare per questo:

• Scansione del sistema operativo (rilevamento del sistema operativo) =-O Fornisce informazioni esatte sul sistema operativo, se possibile. La scansione utilizza diversi protocolli applicativi sulle porte considerate “aperte” o “aperte | filtrato”.

• Scansione servizio/Scansione versione =-sV Scansiona le porte per identificare le applicazioni in esecuzione dietro le porte aperte.

• Scansione RPC =-sR – Se il servizio RPC (Remote procedure call) è disponibile su una porta, Nmap la scansionerà per fornire maggiori informazioni sul sistema operativo.

• Scansione combinata del sistema operativo e dei servizi -O -sV o -A Per fornire informazioni sul sistema operativo e sulle applicazioni, combinate in un unico output.

sudo nmap -O [IP address] or sudo nmap -O [website address]

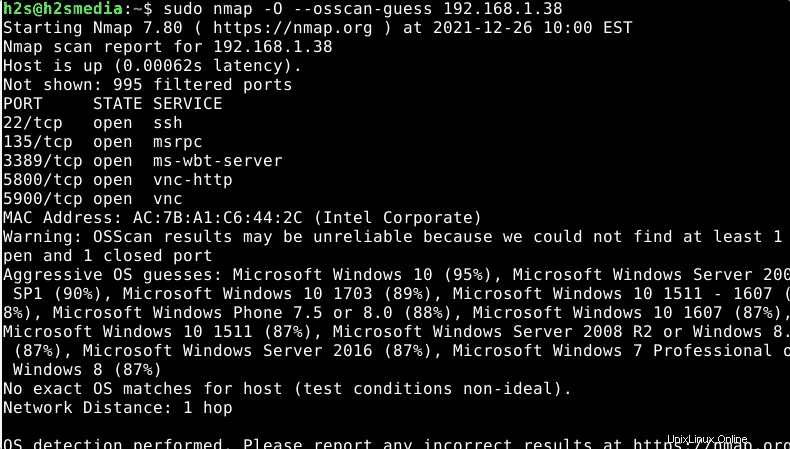

Bene, se Nmap non è in grado di fornire informazioni esatte sul sistema operativo host di destinazione, puoi utilizzare l'opzione guess, che non è affidabile ma dà un'idea con la percentuale di affidabilità.

sudo nmap -O --osscan-guess ip-address

Puoi vederlo nello screenshot fornito.

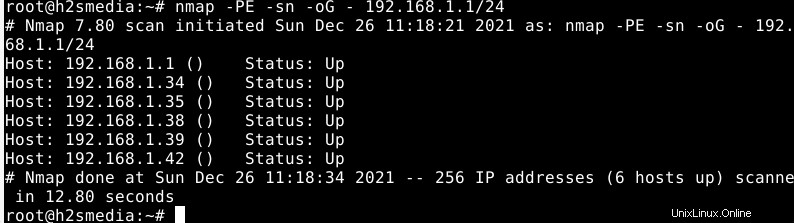

Scansione ping classica (scansione di rete)

Il comando fornito utilizzerà un classico ping scan con richieste echo ICMP (-PE), ma senza port scan (-sn).

sudo nmap -PE -sn -oG - ip-address-range/24

Scansione ping estesa (scansione di rete)

L'utilizzo di questa scansione ping TCP combina il classico ping (ICMP echo) con la scansione SYN TCP.

sudo nmap -sP -oG - ip-address-range/24

Tecniche di scansione

Diamo nuovamente un'occhiata alle varie opzioni o parametri di scansione di Nmap che possono essere utilizzati con il suo comando.

| Nmap – tecniche di scansione | |

| Tecnica di scansione | descrizione |

-sT | Scansione semplice della connessione. Viene stabilita e cancellata una connessione TCP completa per ciascuna porta da scansionare. Questa scansione è disponibile anche se viene chiamato Nmap senza diritti di root. |

-sS | "SYN-Stealth-Scan": Simile -sT , ma non viene stabilita una connessione TCP completa, quindi meno evidente. (Standard con diritti di root) |

-sU | Esegue la scansione delle porte UDP anziché TCP. |

-sn | Scansione ping: controlla solo la disponibilità tramite la richiesta echo ICMP, il pacchetto TCP SYN sulla porta 443, il pacchetto TCP ACK sulla porta 80 e la richiesta di timestamp ICMP. Utile per testare intere aree di rete per host attivi. Questa scansione è disponibile anche se viene chiamato Nmap senza diritti di root (quindi solo con pacchetti SYN sulle porte 80 e 443). |

Informazioni sull'esperto:

Le seguenti tecniche più esotiche (e altre) possono essere utili in singoli casi. Tuttavia, è consigliabile studiare in anticipo la manpage o la home page di nmap per comprendere le caratteristiche speciali e i possibili risultati.

| Tecniche di scansione speciali | |

| Tecnica di scansione | descrizione |

-sF , -sN ,-sX | Nmap invia pacchetti TCP deliberatamente manipolati o non corretti alle porte da scansionare. In base alla reazione della porta (o del server), si possono trarre conclusioni sul fatto che la porta sia aperta o protetta da un firewall. Rispetto a -sT o -sR meno appariscente. |

-sA , -sW | Utilizzato anche per verificare se una porta è aperta, chiusa o protetta. Particolarmente utile per rilevare i firewall. |

Opzioni

Nmap conosce varie opzioni che possono essere combinate con le tecniche di scansione sopra menzionate:

Rilevamento versione e sistema operativo

| Opzioni Nmap (versione e sistema operativo) | |

| opzione | descrizione |

-sR | Se viene riconosciuto un servizio RPC, vengono inviati pacchetti RPC aggiuntivi, in quanto ciò consente di trovare ulteriori informazioni sul servizio in ascolto sulla porta pertinente. |

-sV | Prova con ulteriori test per identificare il servizio su ciascuna porta aperta. Include -sR . |

-O | Rilevamento del sistema operativo:tenta di identificare il sistema operativo di destinazione utilizzando funzionalità speciali dell'implementazione di rete. |

-A | Abbreviazione di -sV -O |

Porte

Per impostazione predefinita, Nmap esegue la scansione di tutte le porte da 1 a 1024, più quelle superiori elencate in /usr/share/nmap/nmap-services file. Le seguenti opzioni producono un comportamento diverso:

| Nmap – opzioni (porte ) | |

| opzione | descrizione |

-p X | Scansiona solo la porta X |

-p X-Y | Scansiona solo le porte da X a Y |

-p X,Y,Z | Esegue la scansione delle porte X, Y e Z |

-p- | Scansiona tutte le porte |

-F | Scansione rapida, esegue la scansione solo delle porte conosciute elencate in nmap-services file. |

-r | Esegue la scansione di tutte le porte in ordine numerico, il che può migliorare la chiarezza con l'opzione -v . Per impostazione predefinita, Nmap sceglie un ordine casuale. |

altre opzioni

| Nmap – opzioni (varie) | |

| opzione | descrizione |

-Pn | Prima di una scansione completa delle porte, Nmap di solito controlla se il computer esiste ed è online (vedi tecnologia di scansione -sn ). Questa opzione disattiva questa opzione ed è necessaria per eseguire la scansione degli host su cui non è in esecuzione alcun server Web e che bloccano i ping. |

-e eth0 | Istruisce esplicitamente Nmap eth0 per utilizzare l'interfaccia di rete. Di solito, Nmap sceglie l'interfaccia stessa. |

-oN DATEI | Registra la scansione su FILE |

-v | Emette informazioni aggiuntive durante la scansione. |

Disinstalla o rimuovi Nmap

Bene, se non vuoi più Nmap sulla tua Debian 11, possiamo usare lo stesso pacchetto APT per rimuoverlo.

sudo apt remove nmap