Uno stack software LEMP è un gruppo di software open source che viene installato insieme per consentire a un server di ospitare siti Web e app. È l'acronimo di L inux, E Server Nginx, M ySQL (usando MariaDB) e P HP.

In questa guida, installerai uno stack LEMP su un server basato su Fedora 32. Installeremo anche phpMyAdmin, Redis, Opcache e Let's Encrypt SSL.

Prerequisiti

Un server che esegue Fedora 32.

Un utente sudo non root.

Assicurati che tutto sia aggiornato.

$ sudo dnf upgrade

Pochi pacchetti di cui il tuo sistema ha bisogno.

$ sudo dnf install wget curl nano -y

Alcuni di questi pacchetti potrebbero essere già installati sul tuo sistema.

Disabilita SELinux.

$ sudo setenforce 0

Configura Firewall

Il primo passo è configurare il firewall. Il server Fedora viene fornito con il firewall Firewalld preinstallato.

Controlla se il firewall è in esecuzione.

$ sudo firewall-cmd --state

Dovresti ottenere il seguente output.

running

Imposta la zona predefinita del firewall su pubblica.

$ sudo firewall-cmd --set-default-zone=public

Controlla i servizi/porte attualmente consentiti.

$ sudo firewall-cmd --zone=public --permanent --list-services

Dovrebbe mostrare il seguente output.

dhcpv6-client mdns ssh

Consenti porte HTTP e HTTPS.

$ sudo firewall-cmd --zone=public --permanent --add-service=http $ sudo firewall-cmd --zone=public --permanent --add-service=https

Ricontrolla lo stato del firewall.

$ sudo firewall-cmd --zone=public --permanent --list-services

Dovresti vedere un output simile.

dhcpv6-client http https mdns ssh

Ricarica il firewall.

$ sudo systemctl reload firewalld

Installa PHP

Fedora 32 per impostazione predefinita viene fornito con PHP 7.4 ma per avere un repository PHP aggiornato, aggiungeremo il repository REMI.

Installa il repository REMI che è il repository ufficiale di Fedora per l'installazione dei pacchetti PHP.

$ sudo dnf -y install https://rpms.remirepo.net/fedora/remi-release-32.rpm

Abilita il remi repository e disabilitare il remi-modular deposito. Ciò abilita il repository richiesto per installare i pacchetti PHP 7.4.

$ sudo dnf config-manager --set-enabled remi $ sudo dnf config-manager --set-disabled remi-modular

Installa PHP 7.4 insieme ad alcuni pacchetti aggiuntivi.

$ sudo dnf install -y php-cli php-fpm php-mysqlnd

Controlla se PHP funziona correttamente.

$ php --version

Dovresti vedere un output simile.

PHP 7.4.6 (cli) (built: May 12 2020 08:09:15) ( NTS )

Copyright (c) The PHP Group

Zend Engine v3.4.0, Copyright (c) Zend Technologies

Installa MariaDB

MariaDB è un sostituto drop-in di MySQL, il che significa che i comandi per eseguire e far funzionare MariaDB sono gli stessi di MySQL.

Fedora 32 per impostazione predefinita viene fornito con MariaDB 10.4 che è l'ultima versione stabile disponibile al momento, quindi la useremo.

Per installare MariaDB emettere il seguente comando.

$ sudo dnf install mariadb-server -y

Verifica se MariaDB è stata installata correttamente.

$ mysql --version

Dovresti vedere il seguente output.

mysql Ver 15.1 Distrib 10.4.12-MariaDB, for Linux (x86_64) using EditLine wrapper

Abilita e avvia il servizio MariaDB.

$ sudo systemctl enable mariadb $ sudo systemctl start mariadb

Esegui il comando seguente per eseguire la configurazione predefinita, ad esempio fornire una password di root, rimuovere utenti anonimi, impedire l'accesso come root in remoto e eliminare le tabelle di test.

$ sudo mysql_secure_installation

Con MariaDB 10.4, ora ti verrà chiesto se usare la password di root o unix_socket collegare. Il socket_unix plugin ti consente di accedere a MariaDB con le tue credenziali utente Linux. È considerato più sicuro anche se avrai bisogno di un nome utente/password tradizionale per utilizzare app di terze parti come phpMyAdmin. Ci atterremo all'utilizzo del plugin unix_socket per questo tutorial. Puoi ancora utilizzare phpMyAdmin tramite qualsiasi utente che crei per i tuoi database.

Premendo Invio si sceglie l'opzione di default (quella che è maiuscola, in questo caso Y).

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!

In order to log into MariaDB to secure it, we'll need the current

password for the root user. If you've just installed MariaDB, and

haven't set the root password yet, you should just press enter here.

Enter current password for root (enter for none): [PRESS ENTER]

OK, successfully used password, moving on...

Setting the root password or using the unix_socket ensures that nobody

can log into the MariaDB root user without the proper authorisation.

You already have your root account protected, so you can safely answer 'n'.

Switch to unix_socket authentication [Y/n] [PRESS ENTER]

Enabled successfully!

Reloading privilege tables..

... Success!

You already have your root account protected, so you can safely answer 'n'.

Change the root password? [Y/n] [ANSWER n]

... skipping.

By default, a MariaDB installation has an anonymous user, allowing anyone

to log into MariaDB without having to have a user account created for

them. This is intended only for testing, and to make the installation

go a bit smoother. You should remove them before moving into a

production environment.

Remove anonymous users? [Y/n] [PRESS ENTER]

... Success!

Normally, root should only be allowed to connect from 'localhost'. This

ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n] [PRESS ENTER]

... Success!

By default, MariaDB comes with a database named 'test' that anyone can

access. This is also intended only for testing, and should be removed

before moving into a production environment.

Remove test database and access to it? [Y/n] [PRESS ENTER]

\- Dropping test database...

... Success!

\- Removing privileges on test database...

... Success!

Reloading the privilege tables will ensure that all changes made so far

will take effect immediately.

Reload privilege tables now? [Y/n] [PRESS ENTER]

... Success!

Cleaning up...

All done! If you've completed all of the above steps, your MariaDB

installation should now be secure.

Thanks for using MariaDB!

Questo è tutto. La prossima volta che vuoi accedere a MySQL, usa il seguente comando

$ sudo mysql

Inserisci la tua password di root quando richiesto.

Installa Redis

Fedora 32 contiene la v5.0.8 del pacchetto Redis ma il repository Remi che abbiamo installato in precedenza per PHP porta con sé l'ultima versione di Redis (v6.0.1) al momento della stesura di questo tutorial.

Utilizzare il comando seguente per installare Redis e l'estensione PHP Redis corrispondente.

$ sudo dnf install redis php-redis

Abilita il servizio Redis.

$ sudo systemctl enable --now redis

Configura server Redis

Eseguiamo alcune configurazioni di base sul server Redis.

Apri il file /etc/redis.conf con l'editor Nano.

$ sudo nano /etc/redis.conf

Se desideri che i client remoti si connettano alla tua istanza Redis, trova la riga bind 127.0.0.1 e cambialo come segue.

bind 0.0.0.0

Puoi anche modificare la porta predefinita su cui Redis ascolta da 6379 a un valore a tua scelta.

port 3458

Per configurare Redis come server cache, imposta i seguenti valori come indicato.

maxmemory 256mb

maxmemory-policy allkeys-lru

Questo dice a Redis di rimuovere qualsiasi chiave utilizzando l'algoritmo LRU quando viene raggiunta la memoria massima di 256 MB. Puoi impostare il valore della memoria in base alle tue esigenze e al server che stai utilizzando.

È possibile impostare una password in modo che a qualsiasi client che necessita di Redis venga richiesto di autenticarsi per primo. Per farlo, imposta una password usando la seguente direttiva.

requirepass <AuthPassword>

Puoi trovare più direttive da modificare nel file di configurazione. Al termine, premi Ctrl + X e inserisci Y quando viene richiesto di salvare il file.

Riavvia il server Redis per applicare le modifiche.

$ sudo systemctl restart redis

Dovremo anche aggiungere la regola nel nostro firewall per consentire a Redis di funzionare.

$ sudo firewall-cmd --zone=public --permanent --add-port=6379/tcp $ sudo firewall-cmd --reload

Dovrai modificare il valore nel comando sopra in modo che corrisponda a qualsiasi porta tu abbia scelto nel file di configurazione sopra.

Installa Nginx

Fedora 32 per impostazione predefinita viene fornito con l'ultima versione Stable di Nginx. (1.18.0).

Installa Nginx.

$ sudo dnf install nginx -y

Controlla se funziona correttamente.

$ nginx -v

Dovresti vedere il seguente output a seconda della versione di Nginx che hai scelto di installare.

nginx version: nginx/1.18.0

Avvia e abilita Nginx.

$ sudo systemctl start nginx $ sudo systemctl enable nginx

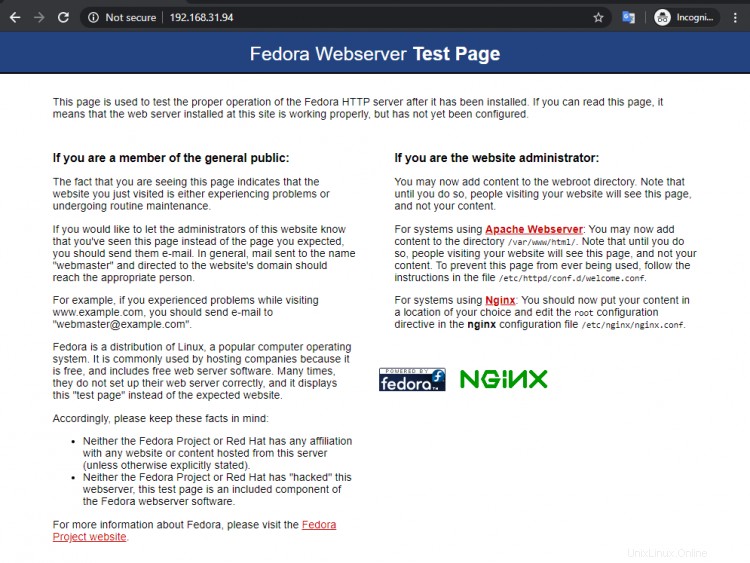

Apri l'indirizzo IP del tuo server in un browser per vedere la pagina seguente. Significa che Nginx funziona correttamente.

Configura Nginx

Imposta le directory in cui rimarranno i blocchi del server.

$ sudo mkdir /etc/nginx/sites-available $ sudo mkdir /etc/nginx/sites-enabled

Crea la directory in cui vivrà il tuo sito.

$ sudo mkdir /var/www/example.com/html -p

Usando il -p la direttiva crea directory padre che prima non esistevano.

Esegui il comando seguente per aggiungere un file di configurazione per il tuo sito.

$ sudo nano /etc/nginx/sites-available/example.com.conf

Incolla il codice seguente nell'editor.

server {

listen *:80;

server_name example.com;

root /var/www/example.com/html;

index index.php index.html;

location / {

try_files $uri $uri/ =404;

}

access_log /var/log/nginx/example.com.access.log;

error_log /var/log/nginx/example.com.error.log;

location ~ \.php$ {

try_files $uri =404;

fastcgi_pass unix:/run/php-fpm/www.sock;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_index index.php;

include fastcgi_params;

}

}

Premi Ctrl + X per chiudere l'editor e premere Y quando viene richiesto di salvare il file.

Questo file presuppone che ospiteremo example.com nella directory /var/www/html . Se non utilizzerai alcun dominio e configurerai il tuo server in modo che sia accessibile solo tramite l'indirizzo IP/localhost, dovrai rimuovere le impostazioni di blocco del server corrispondenti da nginx.conf file altrimenti rovinerà il blocco del server che creerai.

Attiva questo file di configurazione collegandolo a sites-enabled directory.

$ sudo ln -s /etc/nginx/sites-available/example.com.conf /etc/nginx/sites-enabled/

Apri il /etc/nginx/nginx.conf file per la modifica.

$ sudo nano /etc/nginx/nginx.conf

Incolla le seguenti righe dopo la riga include /etc/nginx/conf.d/*.conf

include /etc/nginx/sites-enabled/*.conf;

server_names_hash_bucket_size 64;

Modifica il valore di types_hash_max_size dal 2048 al 4096.

types_hash_max_size 4096;

Premi Ctrl + X per chiudere l'editor e premere Y quando viene richiesto di salvare il file. Testa la configurazione di Nginx.

$ sudo nginx -t

Dovresti vedere il seguente output che indica che la tua configurazione è corretta.

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok nginx: configuration file /etc/nginx/nginx.conf test is successful

Ricarica il servizio Nginx.

$ sudo systemctl reload nginx

Configura PHP-FPM

Apri il file /etc/php-fpm.d/www.conf .

$ sudo nano /etc/php-fpm.d/www.conf

Dobbiamo impostare l'utente/gruppo di processi PHP Unix su nginx . Trova user=apache e group=apache righe nel file e cambiale in nginx.

...

; Unix user/group of processes

; Note: The user is mandatory. If the group is not set, the default user's group

; will be used.

; RPM: apache user chosen to provide access to the same directories as httpd

user = nginx

; RPM: Keep a group allowed to write in log dir.

group = nginx

...

Salva il file premendo Ctrl + X e inserendo Y quando richiesto.

Riavvia il processo PHP-fpm.

$ sudo systemctl restart php-fpm

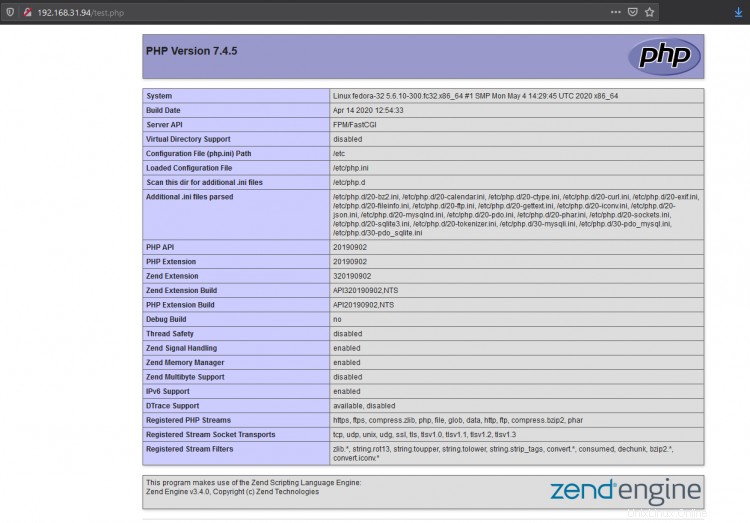

Per testare la tua configurazione PHP, crea un file test.php nel html cartella.

$ sudo nano /var/www/example.com/html/test.php

Aggiungi il seguente contenuto e salva il file premendo Ctrl + X e inserendo Y quando richiesto.

<?php phpinfo();

Avvia http://<yourserverip>/test.php nel tuo browser web e dovresti vedere quanto segue.

Installa phpMyAdmin

Remi Repository contiene l'ultimo phpMyAdmin, quindi possiamo semplicemente installarlo usando il seguente comando.

$ sudo dnf install phpmyadmin

Si installa in /usr/share/phpMyAdmin directory.

Configura phpMyAdmin

Affinché il server web Nginx trovi e serva correttamente i file phpMyAdmin, dovremo creare un collegamento simbolico dalla sua posizione effettiva alla directory dei documenti radice di Nginx.

Per fare ciò, esegui il seguente comando.

$ sudo ln -s /usr/share/phpmyadmin /var/www/example.com/html/phpmyadmin

La tua installazione di phpMyAdmin è operativa. Per accedervi, apri http://example.com/phpmyadmin .

Se ricevi errori di sessione php, esegui il comando seguente per concedere le autorizzazioni appropriate alla directory della sessione PHP. Controlla il percorso della tua sessione da test.php file che abbiamo creato in precedenza. Per noi è su /var/lib/php/session .

$ sudo chown -R nginx:nginx /var/lib/php/session

Per impostazione predefinita, questa posizione predefinita dovrebbe essere modificata in quanto è la posizione più comune in cui qualsiasi hacker può individuare la tua installazione di phpMyAdmin. Per fare ciò, esegui il seguente comando.

$ sudo mv phpmyadmin sm123

Fondamentalmente, abbiamo spostato la nostra posizione phpMyAdmin su sm123 cartella. Per accedervi, ora dovrai aprire http://example.com/sm123 nel tuo browser.

Dal momento che stiamo usando unix_authentication con MySQL qui, non c'è nessun utente root a cui accedere tramite phpMyAdmin. Dovrai prima creare un utente MySQL e dargli i privilegi ai database per poter usare phpMyAdmin.

Configura Opcache

L'installazione di phpMyAdmin dal repository di Remi installa anche Opcache. Nel caso in cui non hai installato phpMyAdmin e non lo desideri, puoi semplicemente installare Opcache usando il seguente comando.

$ sudo dnf install php-opcache

Verifica che sia stato installato.

$ php -v

PHP 7.4.5 (cli) (built: Apr 14 2020 12:54:33) ( NTS )

Copyright (c) The PHP Group

Zend Engine v3.4.0, Copyright (c) Zend Technologies

with Zend OPcache v7.4.5, Copyright (c), by Zend Technologies

Per modificare le impostazioni di Opcache, apri il file /etc/php.d/10-opcache.ini .

$ sudo nano /etc/php.d/10-opcache.ini

Le seguenti impostazioni dovrebbero iniziare a usare Opcache e sono generalmente consigliate come buone prestazioni. Puoi abilitare una configurazione rimuovendo il commento rimuovendo ; davanti.

opcache.enable_cli=1

opcache.memory_consumption=128

opcache.interned_strings_buffer=8

opcache.max_accelerated_files=4000

opcache.revalidate_freq=60

Salva il file premendo Ctrl + X e inserendo Y quando richiesto.

Riavvia il server per applicare le impostazioni.

$ sudo systemctl reload nginx

Installa SSL tramite Let's Encrypt

SSL è diventato una parte essenziale di qualsiasi sito web. Qui installeremo SSL utilizzando il servizio Let's Encrypt.

Per questo, prima installa lo strumento Certbot.

$ sudo dnf install certbot-nginx

Genera i certificati.

$ sudo certbot --nginx -d example.com -d www.example.com -d phpmyadmin.example.com

Stiamo creando certificati per entrambi:il nostro sito principale e il dominio phpMyAdmin.

Se è la prima volta che esegui certbot sul tuo sistema, ti verrà chiesto un indirizzo e-mail e di accettare i termini del servizio. Ti verrà anche chiesto se accetti di condividere i dati con la fondazione EFF a cui puoi dire di no. Dopo averlo fatto, certbot comunicherà con i server Let's Encrypt ed eseguirà una sfida per verificare i tuoi domini.

Se l'operazione ha esito positivo, ti verrà chiesto come gestire i reindirizzamenti HTTPS.

Please choose whether HTTPS access is required or optional.

-------------------------------------------------------------------------------

1: Easy - Allow both HTTP and HTTPS access to these sites

2: Secure - Make all requests redirect to secure HTTPS access

-------------------------------------------------------------------------------

Select the appropriate number [1-2] then [enter] (press 'c' to cancel):

Seleziona la tua scelta e premi invio. I tuoi certificati verranno creati e la tua configurazione Nginx verrà aggiornata con le impostazioni SSL.

I tuoi certificati sono pronti e ora puoi aprire il tuo sito andando su https://example.com

Configurazione del rinnovo automatico SSL

Questo è l'ultimo passaggio prima di concludere questo tutorial. Per rinnovare l'SSL utilizzeremo cron.

Dobbiamo aggiungere una voce a Cron usando l'editor Crontab. Per aprire l'editor crontab, esegui il comando seguente.

$ EDITOR=nano sudo crontab -e

EDITOR=nano davanti al comando assicura che crontab apra l'editor Nano per noi perché Fedora per impostazione predefinita preferisce l'editor VIM.

Incolla la riga seguente in basso.

. . .

25 2 * * * /usr/bin/certbot renew --quiet

Il 25 2 * * * parte di questa riga significa "esegui il seguente comando alle 2:25, tutti i giorni". Puoi scegliere in qualsiasi momento.

Salva il file premendo Ctrl + X e inserendo Y quando richiesto.

Il renew il comando per Certbot verificherà tutti i certificati installati nel sistema e aggiornerà quelli che scadranno in meno di trenta giorni. --quiet dice a Certbot di non inviare informazioni o attendere l'input dell'utente.

Questo comando verrà eseguito quotidianamente.

Conclusione

Questo è tutto per questo tutorial. La tua configurazione LEMP è completa e puoi iniziare a creare e ospitare i tuoi siti Web e applicazioni.