Questo argomento riguarda un altro progetto di sicurezza open source "Maltrail" . È un sistema di rilevamento del traffico dannoso che utilizza le liste di spam/liste nere di tracce dannose e sospette pubblicamente disponibili. Utilizza anche le tracce statiche dei vari rapporti sugli antivirus e gli elenchi personalizzati definiti dall'utente. I domini dannosi di vari malware, l'URL di eseguibili dannosi noti e l'indirizzo IP di noti aggressori sono tracce per questo sistema. Ha la capacità di meccanismi euristici avanzati per la scoperta di minacce sconosciute (ad es. nuovo malware). L'indirizzo github del progetto è: https://github.com/stamparm/maltrain/

La pagina github mostra le risorse delle blacklist (cioè i feed), le voci statiche e le tracce di vari C&C o sinkhole di malware che vengono utilizzati in questo sistema di rilevamento.

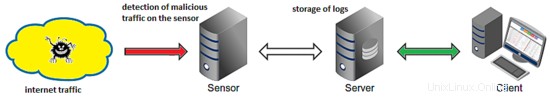

Architettura di distribuzione

Secondo le informazioni fornite sul sito del progetto, il Maltrail si basa sul Traffico -> Sensore <-> Server <-> Cliente architettura.

Sensor(s) è un componente/macchina autonomo in esecuzione su piattaforma Linux collegata passivamente alla porta SPAN/mirroring o in linea trasparente su un bridge Linux dove "monitora" il traffico di passaggio per elementi/tracce nella lista nera (ad esempio nomi di dominio, URL e/o o IP). I dettagli dell'evento vengono inviati al server (centrale) in caso di corrispondenza positiva e archiviati nella directory di registrazione appropriata. Se il sensore e il server vengono eseguiti entrambi sulla stessa macchina (configurazione predefinita), i log vengono archiviati direttamente nella directory di registrazione locale. Tutti gli eventi o le voci di registro per il periodo prescelto (24 ore) vengono trasferiti al Cliente, l'applicazione web di reporting è responsabile della presentazione degli eventi. In questo articolo, Server e server i componenti vengono eseguiti sulla stessa macchina.

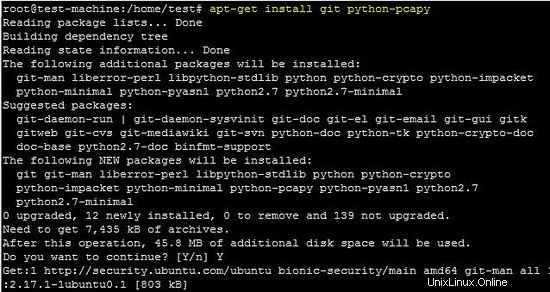

Prerequisiti

In questo tutorial, Maltrail verrà installato su una VM Ubuntu 18.04 LTS. Per eseguire correttamente Maltrail , Python 2.7 è richiesto con pcapy pacchetto. Non ci sono altri requisiti, oltre all'esecuzione di "Sensore e server" componente con i privilegi di root. Il comando seguente installa il pacchetto python-pcapy sulla macchina Ubuntu. Installerà anche le dipendenze richieste del pacchetto.

apt-get install git python-pcapy

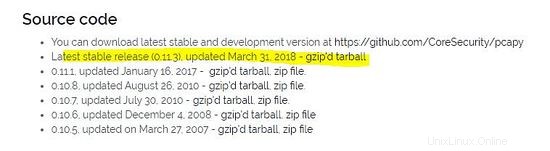

Può essere scaricato dal sito Web di corsecuity e installato utilizzando il comando seguente. Se è installato il pacchetto "python-setuptools", installarlo prima dell'installazione del pacchetto pcapy. Il comando seguente installa il pacchetto setuptools sulla piattaforma Ubuntu.

apt-get install python-setuptools

python setup.py install

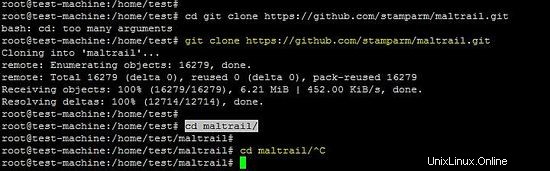

Sistema Maltrail in esecuzione

Il comando seguente scarica l'ultimo pacchetto sulla macchina Ubuntu e successivamente esegue gli script Python di server e sensori nel terminale

git clone https://github.com/stamparm/maltrail.git

cd maltrail/

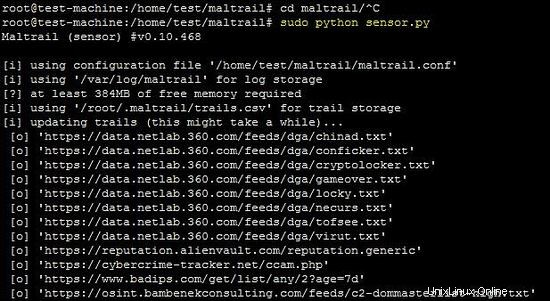

Avvia sensore Maltrail

Il comando seguente avvia il sensore nel terminale.

python sensor.py

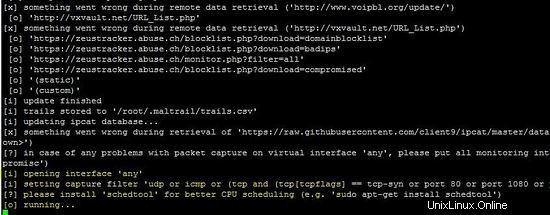

Se l'elenco di Maltrail non viene aggiornato, verrà aggiornato durante l'esecuzione del sensore sulla macchina.

Lo screenshot sopra mostra che il sensore funziona correttamente sulla macchina.

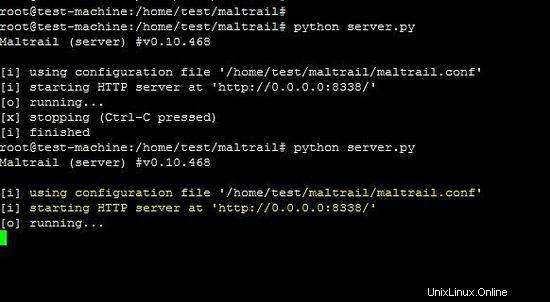

Avvia il server Maltrail

Per avviare il "Server" sulla stessa macchina, apri un nuovo terminale ed esegui quanto segue:

cd maltrail

python server.py

Come mostrato nell'istantanea sopra, il server HTTP è in esecuzione sulla porta 8338. La porta 8338 dovrebbe essere consentita sul firewall se si accede all'interfaccia Web dietro il firewall.

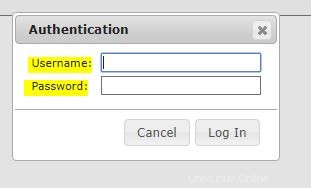

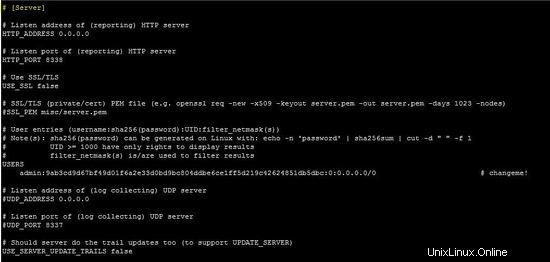

Dashboard Maltrail

Accedi all'interfaccia dei rapporti visitando http://local-p-ip:8338 (le credenziali predefinite sono admin:changeme! saved in the maltrail.conf file ) dal tuo browser web. Come mostrato di seguito, all'utente verrà presentata la seguente finestra di autenticazione. Inserisci le credenziali admin:changeme! per entrare nel portale web del Matrail.

Una volta all'interno della dashboard, all'utente amministratore verrà presentata la seguente interfaccia di reporting.

Test di Maltrail

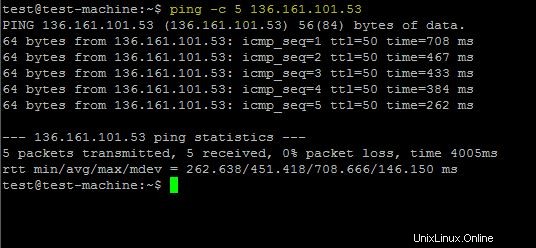

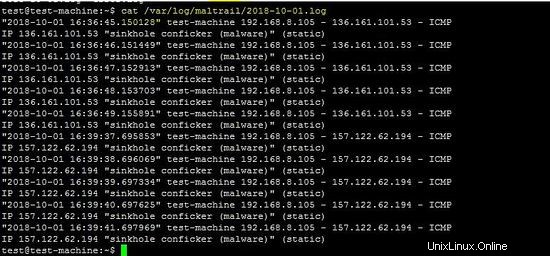

La seguente fase di test viene fornita sul sito del progetto. L'indirizzo IP "136.161.101.53 " è un indirizzo dannoso, quindi Maltrail lo rileva e lo mostra nella Dashboard.

ping -c 5 136.161.101.53

cat /var/log/maltrail/02-10-2018.log

Come mostrato di seguito, entrambi gli attacchi (ping su un indirizzo IP dannoso) vengono mostrati anche nel frontend.

------------------------------------- --------------------------------------------------

La parte superiore del front-end contiene una sequenza temporale scorrevole e si attiva dopo aver fatto clic sull'etichetta della data corrente e/o sull'icona del calendario. La parte centrale contiene un riepilogo degli eventi visualizzati. La casella Eventi rappresenta il numero totale di eventi in un periodo di 24 ore selezionato, dove colori diversi rappresentano diversi tipi di eventi come eventi basati su IP, eventi basati su DNS ed eventi basati su URL. Clicca sulle caselle per avere più dettagli di ogni grafico.

La parte inferiore del frontend contiene una rappresentazione condensata degli eventi registrati sotto forma di una tabella impaginata.

La configurazione di Maltrail Sensor/Server

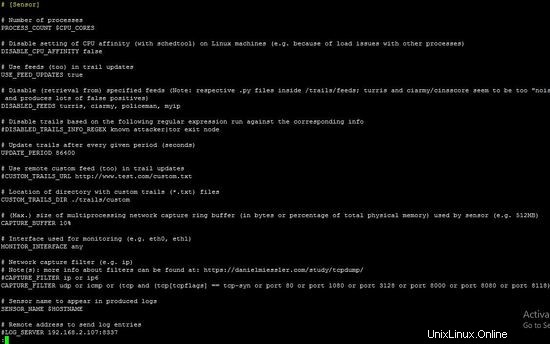

La configurazione del sensore del sistema Maltrail è all'interno di maltrail.conf sezione del file [Sensor]. The configuration parameters are explained with comments. In this configuration file, user can define setting like update period of static feed, virtual or physical interface of the linux to run Maltrail system etc.

sezione sensore

------------------------------------- --------------------------------------------------

Nella sezione server, un utente può definire la porta di ascolto e l'indirizzo IP. L'utente può abilitare il servizio SSL per proteggere il traffico web.

sezione server

Archiviazione log

Tutti gli eventi rilevati dai sensori Maltrail sono archiviati all'interno del Server directory di registrazione di ( opzione LOG_DIR all'interno di maltrail.conf sezione del file per impostare il percorso del file). Tutti gli eventi rilevati vengono archiviati in base alla data.

Sweep porta

Rileva anche troppi tentativi di connessione a determinate porte TCP. Il sistema Maltrail mette in guardia contro possibili scansioni delle porte perché rileva meccanismi euristici.

Falsi positivi

Maltrail è incline a "falsi positivi", come tutte le altre soluzioni di sicurezza. In questo tipo di casi, Maltrail lo farà (soprattutto in caso di suspicious minacce) registrano il comportamento di un utente regolare e lo contrassegnano come dannoso e/o sospetto. Ad esempio, il motore di ricerca Google scansiona anche i domini e l'indirizzo IP. Pertanto, a volte l'indirizzo IP legittimo di Google diventerà un utente malintenzionato a causa di diversi tentativi sui domini/indirizzi IP legittimi.

Conclusione

Questo articolo riguarda il sistema di rilevamento del traffico dannoso "Maltrail" che rileva il traffico utilizzando feed statici e meccanismo eurisitco. È sviluppato in Python e consiste in due componenti principali "sensore e server". Può essere eseguito sulla singola macchina e rilevare il traffico su qualsiasi interfaccia della macchina. È utile per proteggere la rete dagli aggressori noti su Internet. Attualmente, supporta solo il rilevamento del traffico. Tuttavia, può essere integrato con altri strumenti open source per eseguire il blocco dell'indirizzo IP nel firewall iptables.