Per quanto Linux sia considerato un sistema operativo sicuro, la sua sicurezza è buona quanto la forza della password degli utenti che effettuano il login. Esistono criteri di password per garantire che sia impostata una password complessa per gli utenti e come utente Linux, dovresti essere consapevole di applicare questi criteri per rendere difficile il verificarsi di violazioni. Sicuramente non vuoi che gli utenti configurino password deboli o intuibili che possono essere forzate dagli hacker in pochi secondi.

In questo articolo, tocchiamo le basi su come applicare i criteri delle password in Linux, in particolare CentOS e Ubuntu. Tratteremo l'applicazione delle politiche sulle password come il periodo di scadenza della password, la complessità della password e la lunghezza della password.

Applica i criteri delle password in Ubuntu/Debian

Esistono 2 modi principali per applicare le politiche sulle password. Diamo un'occhiata a ciascuno in dettaglio.

1) Configura il numero massimo di giorni in cui una password può essere utilizzata

Per cominciare, puoi configurare un criterio password che richiede agli utenti di modificare le proprie password dopo un certo numero di giorni. Le migliori pratiche richiedono la modifica periodica di una password per mantenere gli utenti malintenzionati fuori controllo e rendere più difficile per loro violare il sistema. Questo vale non solo in Linux, ma anche in altri sistemi come Windows e macOS.

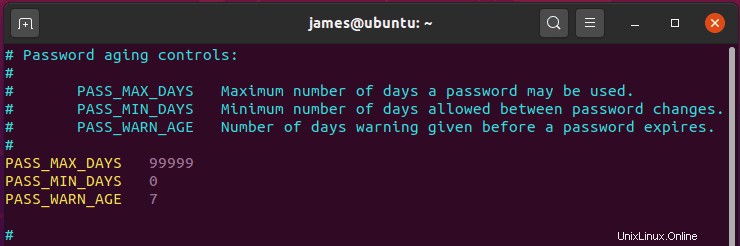

Per raggiungere questo obiettivo In Debian/Ubuntu, è necessario modificare il file /etc/login.defs ed essere alla ricerca di PASS_MAX_DAYS attributo.

Per impostazione predefinita, questo è impostato su 99.999 giorni come mostrato.

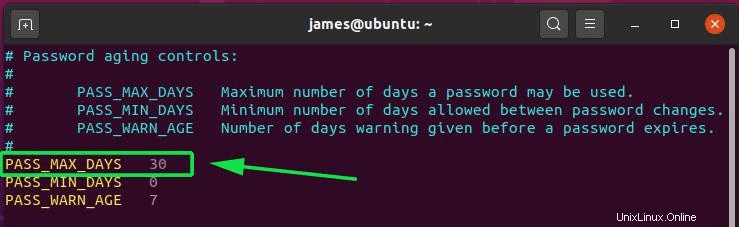

Puoi modificarlo per una durata ragionevole, diciamo, 30 giorni. Basta impostare il valore corrente su 30 come mostrato e salvare le modifiche. Trascorsi i 30 giorni, sarai obbligato a creare un'altra password.

2) Configura la complessità della password con pam

Garantire che la password soddisfi un certo grado di complessità è altrettanto cruciale e ostacola ulteriormente qualsiasi tentativo da parte di hacker di infiltrarsi nel tuo sistema usando la forza bruta.

Come regola generale, una password complessa dovrebbe avere una combinazione di caratteri maiuscoli, minuscoli, numerici e speciali e dovrebbe contenere almeno 12-15 caratteri.

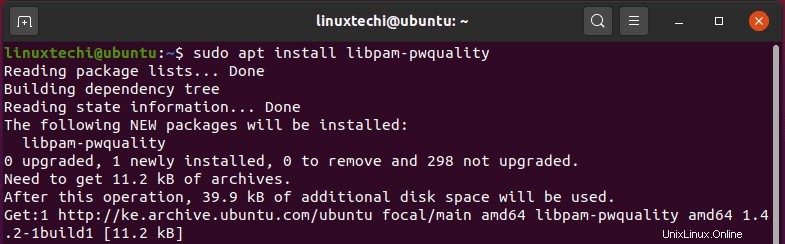

Per imporre la complessità della password nei sistemi Debian/Ubuntu, devi installare il pacchetto libpam-pwquality come mostrato:

$ sudo apt install libpam-pwquality

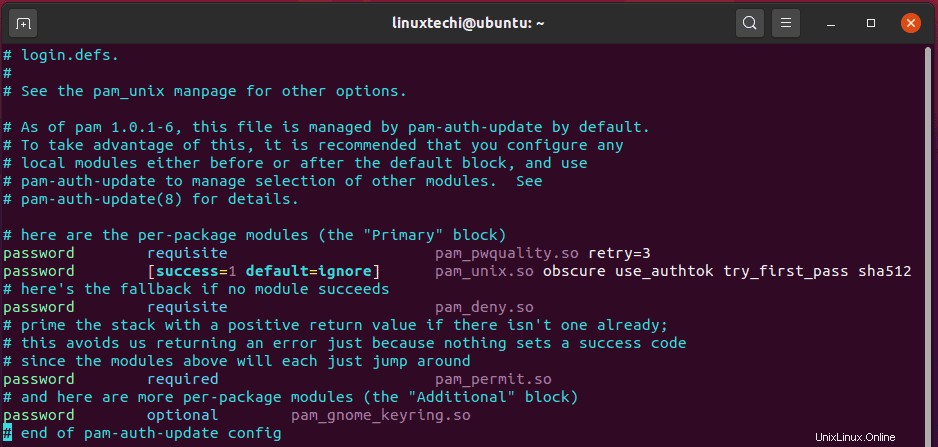

Una volta installato, vai al file /etc/pam.d/common-password da dove imposterai le politiche della password. Per impostazione predefinita, il file appare come mostrato:

Individua la riga mostrata di seguito

password requisite pam_pwquality.so retry=3

Aggiungi i seguenti attributi alla riga:

minlen=12 maxrepeat=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1 difok=4 reject_username enforce_for_root

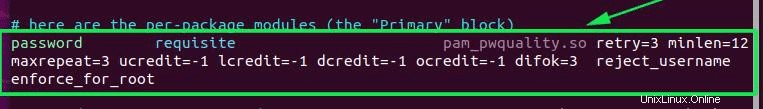

L'intera riga dovrebbe apparire come mostrato:

Scopriamo insieme cosa rappresentano queste direttive:

- Riprova=3:questa opzione richiederà all'utente 3 volte prima di uscire e restituire un errore.

- minlen=12:specifica che la password non può essere inferiore a 12 caratteri.

- maxrepeat=3:Ciò consente implica che nella password possono essere inclusi solo un massimo di 3 caratteri ripetuti.

- ucredit=-1:l'opzione richiede almeno un carattere maiuscolo nella password.

- lcredit=-1:l'opzione richiede almeno un carattere minuscolo nella password.

- dcredit=-1:Ciò implica che la password dovrebbe avere finalmente un carattere numerico.

- ocredit=-1:l'opzione richiede almeno un carattere speciale incluso nella password.

- difok=3:ciò implica che nella nuova password devono essere presenti solo un massimo di 3 caratteri modificati.

- reject_username:l'opzione rifiuta una password se è composta dal nome utente in modo normale o inverso.

- enforce_for_root:questo assicura che i criteri delle password siano rispettati anche se è l'utente root a configurare le password.

Applica i criteri delle password in CentOS/RHEL

Per i sistemi Debian e Ubuntu, abbiamo applicato la politica delle password apportando modifiche a /etc/pam.d/common-password file di configurazione.

Per CentOS 7 e altri derivati, modificheremo /etc/pam.d/system-auth o /etc/security/pwquality.conf file di configurazione.

Quindi, procedi e apri il file:

$ sudo vim /etc/pam.d/system-auth

Individua la riga mostrata di seguito

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type=

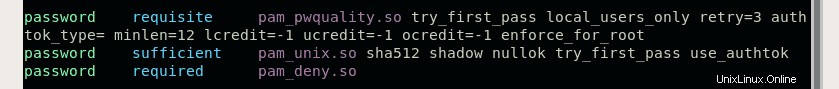

Aggiungi le opzioni nella riga come mostrato.

minlen=12 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1 enforce_for_root

Finirai per avere la riga seguente:

Una volta fatto, salva le politiche della password ed esci dal file.

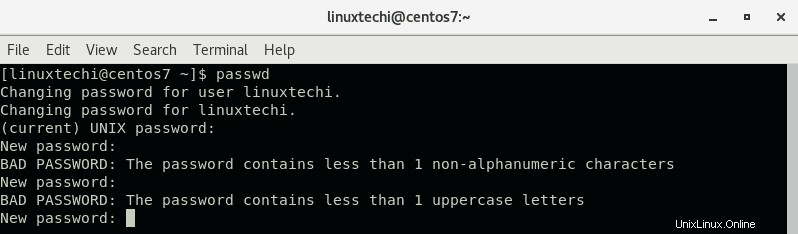

Ancora una volta, quando provi a creare un utente con una password debole che non aderisce alle politiche applicate, incontrerai l'errore mostrato nel terminale.

Conclusione

Come hai visto, l'applicazione di una policy per le password è abbastanza semplice e serve come un ottimo modo per impedire agli utenti di impostare password deboli che possono essere facili da indovinare o soggette ad attacchi di forza bruta. Applicando queste politiche, puoi essere certo di aver rafforzato la sicurezza del tuo sistema e di aver reso più difficile per gli hacker compromettere il tuo sistema.