Introduzione

Telnet e SSH sono protocolli di rete utilizzati per accedere e gestire i sistemi remoti. Ma cos'è che li rende diversi, e quando è meglio usarli l'uno rispetto all'altro?

Questo tutorial illustra cosa sono Telnet e SSH, quando vengono utilizzati e come funzionano.

Telnet vs. SSH:Definizioni

Telnet (Tel ecomunicazioni e Rete funziona) e SSH (S sicuro SH ell) sono applicazioni client-server generiche che consentono agli utenti di interagire con sistemi remoti.

Telnet

Telnet è praticamente vecchio quanto Internet stesso. È stato lanciato insieme alla Rete nel 1969 ed è utilizzato dai puristi fino ad oggi.

Telnet è un protocollo applicativo che aiuta gli utenti a comunicare con un sistema remoto. Utilizza un'interfaccia testuale per creare un terminale virtuale, consentendo agli amministratori di accedere alle applicazioni su altri dispositivi.

SSH

SSH svolge la stessa funzione principale di Telnet, ma lo fa in un modo più sicuro strada. Questo protocollo fornisce un accesso sicuro anche su reti non protette, eliminando molte delle vulnerabilità di Telnet.

Con SSH, gli amministratori possono accedere a dispositivi remoti, eseguire comandi, spostare file tra dispositivi e altro.

Telnet e SSH:panoramica del confronto

Sebbene Telnet e SSH abbiano alcune somiglianze, ci sono molte differenze tra i due. La cosa più importante è che SSH è molto più sicuro di Telnet, il che ha fatto sì che sostituisse Telnet quasi completamente nell'uso quotidiano.

Telnet e SSH utilizzano diverse porte predefinite. Mentre Telnet può trasferire dati solo come testo normale, SSH può crittografare il traffico in entrambe le direzioni.

| Funzione | Telnet | SSH |

| Operazione | Utilizza la porta TCP 23 e funziona al meglio con le reti locali. | Utilizza la porta TCP 22 per impostazione predefinita. Facile cambiare il numero di porta. |

| Sicurezza | Meno sicuro di SSH, con molte vulnerabilità. Difficile crittografare i dati. | Altamente sicuro. |

| Autenticazione | Nessun meccanismo di autenticazione. | Utilizza la crittografia a chiave pubblica. |

| Formati dati | I dati vengono trasferiti come testo normale. | I dati vengono trasferiti in un formato crittografato tramite un canale sicuro. |

| Sistemi operativi | Linux e Windows. | Tutti i più diffusi sistemi operativi. |

| Utilizzo della larghezza di banda | Basso. | Alto. |

Operazione

Telnet

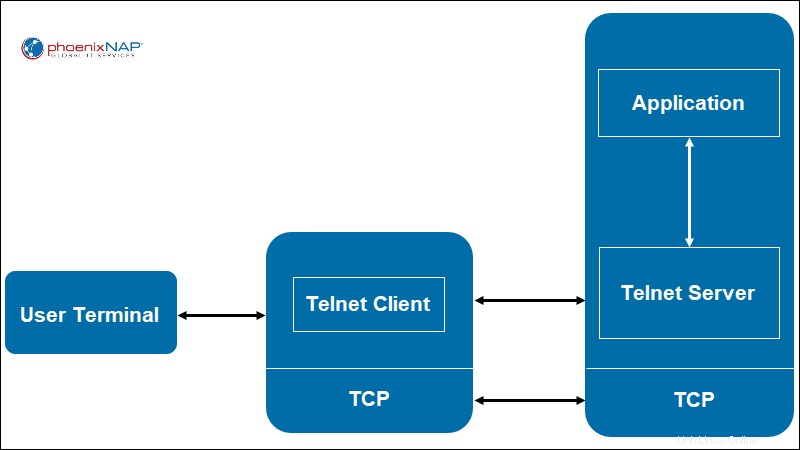

Telnet richiede un'applicazione server sul sistema remoto che si desidera gestire e l'applicazione client installata sulla macchina locale.

Telnet utilizza il protocollo TCP e la porta 23 per stabilire una connessione con un sistema remoto. Questo sistema funge quindi da server Telnet e può ricevere comandi. I comandi vengono inviati tramite NVT (Network Virtual Terminal ) formato, ricevuto e interpretato dal server, e inviato all'applicazione appropriata.

SSH

SSH inizia stabilendo una connessione sicura al server tramite la porta 22 (sebbene sia possibile modificare il numero di porta). Con l'autenticazione basata su chiave, dopo che il client ha verificato il server, viene generata una chiave di sessione che viene inviata sia al client che al server. Questa chiave crittografa il traffico per la sessione in corso.

Infine, il server verifica il client utilizzando una coppia di chiavi SSH generata. Una volta autenticato il client, viene stabilita una connessione crittografata e i due sistemi si scambiano i dati in modo sicuro.

Sicurezza

Telnet

Telnet non utilizza alcun meccanismo o protocollo di sicurezza durante l'invio dei dati. Ciò lo rende altamente vulnerabile a meno che non venga utilizzato su reti private affidabili.

SSH

Quando le sessioni SSD utilizzano coppie di chiavi per l'autenticazione, è estremamente difficile decrittografare e leggere i dati scambiati. Ciò rende SSH un modo altamente sicuro per trasferire dati su reti non protette.

Autenticazione

Telnet

Telnet non utilizza alcun meccanismo di autenticazione per stabilire una connessione.

SSH

L'autenticazione SSH più comune e sicura è l'autenticazione a chiave pubblica. Quando viene generata una coppia di chiavi SSH, il client conserva la chiave privata, mentre la chiave pubblica viene inviata a un server. Se un client tenta di accedere a un server utilizzando SSH, il server autentica il client confrontando la chiave pubblica con la chiave privata. Se le chiavi corrispondono, i due sistemi possono stabilire una connessione sicura.

Formati dati

Telnet

Telnet trasferisce i dati come testo normale utilizzando il formato NVT.

SSH

SSH utilizza un formato crittografato per trasferire i dati tramite una connessione sicura.

Quando utilizzare Telnet?

Poiché SSH è molto più sicuro di Telnet, ci sono due casi in cui si consiglia di utilizzare Telnet su SSH:

- Quando si lavora su reti affidabili (come le LAN) che non lo sono connesso a Internet.

- Quando si lavora con dispositivi che non supportano SSH.

La mancanza di sicurezza di Telnet smette di essere un problema in questi casi, mentre un minore utilizzo della larghezza di banda diventa un vantaggio.

Quando utilizzare SSH?

Data la sua natura altamente sicura, dovresti utilizzare SSH ogni volta che desideri connetterti a un sistema remoto tramite Internet.

SSH offre anche più funzionalità rispetto a Telnet, come il trasferimento sicuro dei file e il port forwarding.