Nella maggior parte delle organizzazioni utenti e gruppi vengono creati e gestiti su Windows Active Directory. Possiamo integrare i nostri server RHEL 7 e CentOS 7 con AD (Active Directory) per scopi di autenticazione. In altre parole, possiamo unirci ai nostri server CentOS 7 e RHEL 7 su dominio Windows in modo che gli amministratori di sistema possano accedere a questi server Linux con credenziali AD. Durante la creazione di utenti UNIX su AD, possiamo mappare questi utenti su un gruppo specifico in modo che il livello di accesso sia controllato centralmente da AD.

In questo articolo discutiamo come integrare CentOS 7.x e RHEL 7.x con AD(Windows Server 2008 R2 &Windows Server 2012 R2 ). I passaggi seguenti sono applicabili sia per CentOS 7 che per RHEL 7.

Passo:1 Installa i pacchetti richiesti usando il comando yum

Usa il comando yum per installare i seguenti pacchetti dalla riga di comando.

[[email protected] ~]# yum install sssd realmd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation openldap-clients policycoreutils-python

Aggiorna il file /etc/hosts e /etc/resolv.conf in modo che il nome DNS o il nome host del server AD vengano risolti correttamente. Nel mio caso il nome host del server AD è "adserver.example.com “, quindi posiziona la riga sottostante nel file /etc/hosts

192.168.0.151 adserver.example.com adserver

Il contenuto di resolv.conf dovrebbe essere qualcosa come di seguito. Basta sostituire il nome di dominio e l'indirizzo IP del server DNS come da configurazione

[[email protected] ~]# cat /etc/resolv.conf search example.com nameserver 192.168.0.151 [[email protected] ~]#

Passaggio:2 Ora unisciti al dominio Windows o esegui l'integrazione con AD utilizzando il comando realm

Quando installiamo i pacchetti sopra richiesti, sarà disponibile il comando realm. Useremo il comando under realm per integrare CentOS 7 o RHEL 7 con AD tramite la "tecnologia" dell'utente. tech è un utente vincolante che ha richiesto i privilegi su AD oppure possiamo anche essere utente amministratore di AD Server a scopo di integrazione.

[[email protected] ~]# realm join --user=tech adserver.example.com Password for tech: [[email protected] ~]#

Ora verifica se il nostro server è entrato a far parte del dominio Windows o meno. Esegui semplicemente il comando 'elenco regni '

[[email protected] ~]# realm list example.com type: kerberos realm-name: EXAMPLE.COM domain-name: example.com configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %[email protected] login-policy: allow-realm-logins [[email protected] ~]#

Ogni volta che eseguiamo il comando 'realm join', configurerà automaticamente '/etc/sssd/sssd.conf ' file.

Passaggio:3 Verifica e verifica gli utenti AD sui server REHL 7 o CentOS 7

Con 'id ' su Linux possiamo verificare l'uid e il gid dell'utente e le informazioni sul loro gruppo. A questo punto il nostro server fa ora parte del dominio Windows. Utilizza il comando seguente per verificare i dettagli degli utenti AD.

[[email protected] ~]# id [email protected] uid=1997801106([email protected]) gid=1997800513(domain [email protected]) groups=1997800513(domain [email protected]e.com) [[email protected] ~]#

Potresti aver notato nel comando precedente che ho menzionato anche il nome di dominio insieme al nome utente perché questo è controllato dal file "/etc/sssd/sssd.conf". Se eseguiamo il comando id senza nome di dominio, non otterremo alcun dettaglio per l'utente.

[[email protected] ~]# id linuxtechi id: linuxtechi: no such user [[email protected] ~]#

Possiamo modificare questo comportamento modificando il file /etc/sssd/sssd.conf.

Modifica i seguenti parametri da

use_fully_qualified_names = True fallback_homedir = /home/%[email protected]%d

a

use_fully_qualified_names = False fallback_homedir = /home/%u

Riavvia il servizio sssd usando il seguente comando systemctl

[[email protected] ~]# systemctl restart sssd [[email protected] ~]# systemctl daemon-reload

Ora esegui il comando id e verifica se riesci a ottenere i dettagli dell'utente AD senza menzionare il nome di dominio

[[email protected] ~]# id linuxtechi uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]#

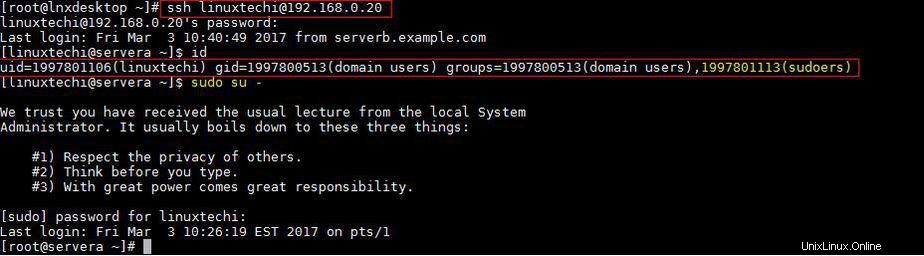

Proviamo ssh CentOS 7 o RHEL 7 Server con credenziali AD

[[email protected] ~]# ssh [email protected] [email protected]'s password: Last login: Fri Mar 3 10:18:41 2017 from serverb.example.com [[email protected] ~]$ id uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]$ pwd /home/linuxtechi [[email protected] ~]$

Passaggio:4 diritti sudo per utenti AD su CentOS 7 o RHEL 7

Nel caso in cui desideri configurare i diritti sudo per gli utenti AD, il modo migliore è creare un gruppo su AD con il nome sudoers e aggiungere utenti Linux/UNIX in quel gruppo e sul server Linux creare un file con il nome "sudoers ” nella cartella /etc/sudoers.d/

Inserisci il seguente contenuto nel file.

[[email protected] ~]# cat /etc/sudoers.d/sudoers %sudoers ALL=(ALL) ALL [[email protected] ~]#

Nel mio caso ho concesso tutti i diritti agli utenti che fanno parte del gruppo sudoers. Una volta terminate queste modifiche, accedi nuovamente al tuo server con le credenziali di AD e verifica se l'utente fa parte del gruppo sudoers.

Questo è tutto da questo articolo, spero che voi ragazzi abbiate un'idea su come unire il server RHEL o CentOS con il dominio Windows. Condividi il tuo feedback e i tuoi preziosi commenti.