Introduzione

Un backup immutabile protegge i dati rendendoli fissi e non modificabili . Questo tipo di backup impedisce la cancellazione dei dati e li rende recuperabili in qualsiasi momento. Di conseguenza, i backup immutabili proteggono dati da cancellazione accidentale o intenzionale o attacchi ransomware.

Questo articolo mostrerà cosa sono i backup immutabili e come possono aiutarti a proteggere la tua azienda dagli attacchi ransomware.

Spiegazione dei backup immutabili

I dati sono una parte business-critical di qualsiasi organizzazione. Per questo motivo è un obiettivo primario per gli attacchi informatici.

Il ransomware è un tipo di malware che crittografa i dati in modo che non siano più utilizzabili. La crittografia può arrivare fino al Master Boot Record (MBR ) per impedire l'avvio. Ciò si estende anche ai backup dei dati.

Un attacco ransomware fa crollare i servizi aziendali vitali. Per accedere ai tuoi dati devi pagare un riscatto.

Un modo per mitigare gli attacchi ransomware è eseguire regolarmente il backup dei dati, che è l'ultima linea di difesa. Tuttavia, eseguire semplicemente una copia dei dati non significa che sia al sicuro dagli attacchi informatici.

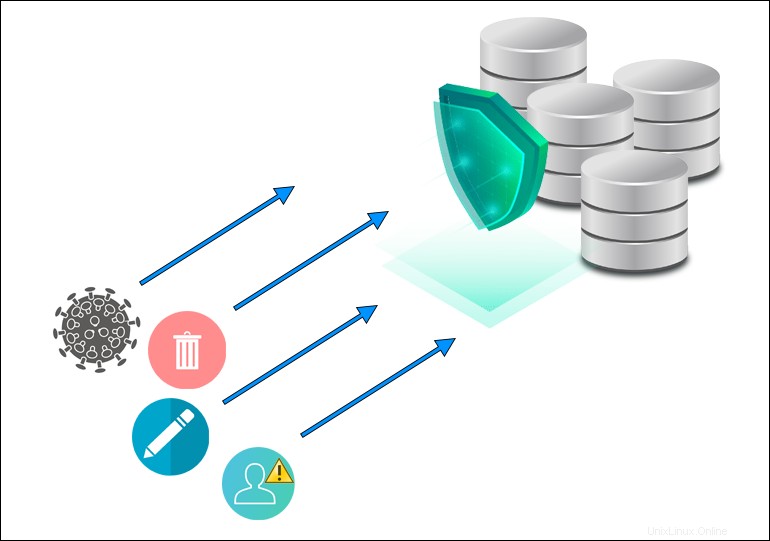

Gli attacchi ransomware avanzati ora prendono di mira anche i backup. Gli aggressori possono modificare o eliminare un backup e richiedere ingenti riscatti. I backup immutabili prevengono queste situazioni.

Immutabilità impedisce l'accesso o l'eliminazione non autorizzati dei dati . Avere un backup immutabile garantisce che ci sia sempre la copia pulita più recente dei tuoi dati, al sicuro e recuperabili in qualsiasi momento.

I backup immutabili vengono creati copiando i bit di dati nel cloud non appena li crei.

Dopo che i dati sono nel cloud, gli utenti possono impostare un flag di immutabilità (bit immutabili) . Il flag di immutabilità blocca i dati , prevenendo l'eliminazione accidentale dei dati, infezioni da malware o danneggiamento dei dati.

Un utente può impostare il flag per un intervallo di tempo specifico . Ad esempio, se imposti il flag per sette giorni, non potrai eliminare o modificare il backup durante quel periodo.

Puoi archiviare backup immutabili a breve termine in locale o eseguire backup di dati a livelli in immutabile Archiviazione di oggetti fuori sede . Pertanto, proteggi i dati da attività dannose impreviste o cancellazioni accidentali.

Svantaggi dell'infrastruttura mobile

Un'infrastruttura mutevole è un'infrastruttura di server IT che può essere regolarmente modificata e aggiornata sul posto.

Sebbene questa infrastruttura abbia i suoi vantaggi, questi vengono a scapito di diversi svantaggi rispetto all'infrastruttura immutabile .

Gli svantaggi di un'infrastruttura mutevole sono:

- Deriva della configurazione . Quando le modifiche alla configurazione del server non vengono registrate sistematicamente, è difficile diagnosticare o riprodurre problemi tecnici.

- Versionamento indiscreto . Il monitoraggio della versione è difficile perché le modifiche al server non sono sempre documentate.

- Aggiornamenti non riusciti . È più probabile che gli aggiornamenti falliscano a causa di vari problemi di rete (DNS offline, scarsa connettività, repository che non rispondono, ecc.)

- Debug lento. I problemi di rilevamento della versione rallentano il processo di debug. Pertanto, gli utenti possono ritrovarsi con diverse versioni di aggiornamento e complessi carichi di lavoro di produzione in caso di aggiornamenti difettosi.

- Rischio aumentato . Un'infrastruttura mutevole aumenta il rischio di perdita di dati e attacchi ransomware rispetto a quelle immutabili.

- Configurazione manuale . Un'infrastruttura mutevole richiede una configurazione manuale del server, che si traduce in un lungo processo durante il provisioning dei server.

Come implementare una strategia di backup immutabile?

Le aziende spesso combattono il ransomware investendo in un sistema di difesa robusto e resiliente. Tuttavia, è meglio prepararsi al peggio:lo scenario in cui i sistemi di difesa di un'azienda falliscono.

L'implementazione di una strategia di backup immutabile è il modo migliore per proteggere i tuoi dati e avere una risposta rapida a un attacco informatico senza dover pagare un ingente riscatto.

Molte best practice per il backup e il ripristino dei dati non sono resistenti agli attacchi ransomware.

Ad esempio, la replica dei dati su un data center remoto non fornisce protezione dal ransomware perché i backup continui possono sovrascrivere i file integri con versioni crittografate. Di conseguenza, è difficile determinare con precisione il punto di partenza dell'infezione.

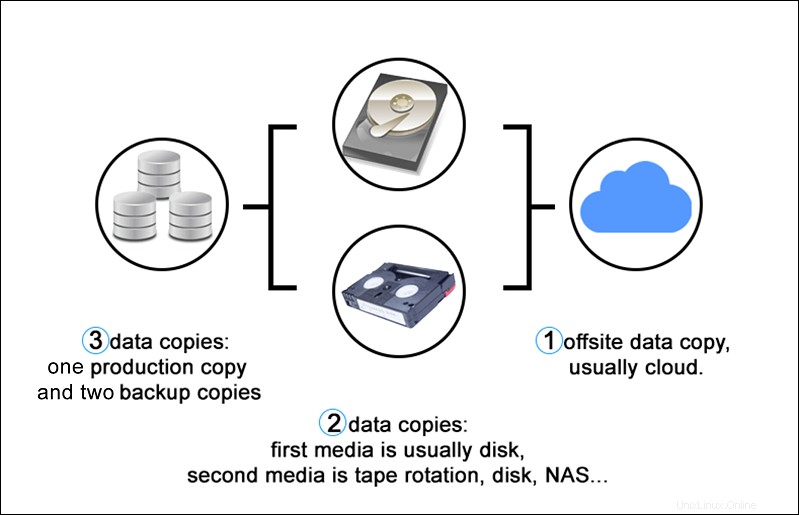

La regola di backup 3-2-1 è una strategia di protezione dei dati che prevede di avere almeno tre copie dei dati. Due copie sono locali ma su supporti diversi e una copia è fuori sede (ad es. un backup immutabile con air gap nel cloud).

Le migliori pratiche per l'implementazione di un backup immutabile sono:

Il modo migliore per proteggere un backup dei dati è archiviarlo su una piattaforma che ne prevenga le modifiche. Alcuni fornitori offrono archiviazione basata su oggetti che rende impossibili le modifiche o la crittografia dei dati in caso di attacco ransomware.

Il modello Zero Trust include una rigorosa verifica dell'identità per chiunque acceda ai backup dei tuoi dati su una rete privata. Questo approccio olistico consiste in diversi principi e tecnologie che garantiscono un livello di sicurezza avanzato e sicurezza di backup.

Uno dei metodi consiste nel rafforzare la sicurezza con l'autenticazione a più fattori (MFA ).

Una buona strategia di difesa combina backup di dati immutabili con la più recente tecnologia di sicurezza informatica e formazione dei dipendenti.

Le piattaforme che includono la prevenzione dell'eliminazione in eccesso o le opzioni di eliminazione temporanea garantiscono una copia dei dati anche se il ransomware entra nel sistema.

Un altro livello di protezione consiste nell'usare il WORM (scrivi una volta letti molti) formato ha offerto l'offerta di molti fornitori.

Gli attacchi ransomware di solito si verificano mesi dopo un'infezione del sistema. Gli aggressori aspettano così a lungo in modo che il ransomware possa diffondersi silenziosamente e individuare tutti i backup dei dati. Quindi, ottiene i tuoi dati quando tutti sono fuori ufficio.

Implementa un sistema di risposta automatizzato nella tua soluzione di backup per mettere in quarantena i sistemi infetti anche se nessuno è in ufficio quando si verifica un attacco.

Assicurati che il backup dei tuoi dati sia privo di malware per prevenire la reinfezione. Scansiona i backup alla ricerca di malware o indicatori di compromissione (IOC) prima di ripristinare i dati.

Archivia backup di dati immutabili nel formato WORM per proteggere i dati dalla crittografia e garantire un rapido ripristino.

Veeam Immutable Backup - Panoramica

Veeam offre backup immutabili come soluzione potente e resiliente contro il ransomware.

Le caratteristiche di Veeam Immutable Backup sono:

- Approvazioni multilivello

Il backup viene archiviato sul cloud e utilizza controlli che ostacolano la possibilità di cancellazione o modifica dei dati senza rigorose approvazioni multilivello.

- Veeam Scale-Out Backup Repository (SOBR)

La soluzione SOBR, in collaborazione con Capacity Tier, si assicura di scrivere i backup nello archivio oggetti su qualsiasi piattaforma che supporta l'object store. Le piattaforme includono Microsoft Azure, Amazon Web Services (AWS) e IBM Cloud.

Lo storage compatibile con AWS S3 o S3 selezionato fornisce anche l'accesso a Blocco oggetti , consentendo di archiviare i dati di backup come backup immutabile.

- Monitoraggio Veeam ONE

Veeam ONE consente agli utenti di monitorare il proprio ambiente per rimanere al passo con attività sospette o anormali.

La soluzione analizza l'utilizzo della CPU, la velocità di scrittura del datastore e la velocità di trasmissione dei dati di rete per identificare attività anomale . Eventuali problemi attivano l'allarme e avvisano l'utente di ispezionare la macchina in questione.

- Veeam SureBackup

Veeam SureBackup è una soluzione automatizzata che notifica all'utente un sistema irrecuperabile a causa di un malware non rilevato o di un'infezione ransomware. La soluzione scansiona automaticamente i backup esistenti alla ricerca di malware , fornendo protezione in tutte le fasi di backup e ripristino.

- Veeam Secure Restore

La soluzione Secure Restore esegue una scansione antivirus completa dei backup precedenti durante il ripristino.

Le definizioni dei virus sono sempre aggiornate e aiutano a riconoscere virus nuovi e dormienti nei backup dei dati. Questo processo impedisce loro di infettare l'ambiente dopo il ripristino.

Veeam offre varie soluzioni in alleanza con diversi partner, tra cui HPE, Cisco, Lenovo, NetApp, Microsoft, AWS, Google, VMware, IBM, Nutanix e Pure Storage.