Se vuoi solo scoprire l'indirizzo MAC di un dato indirizzo IP puoi usare il comando arp per cercarlo, dopo aver eseguito il ping del sistema 1 volta.

Esempio

$ ping skinner -c 1

PING skinner.bubba.net (192.168.1.3) 56(84) bytes of data.

64 bytes from skinner.bubba.net (192.168.1.3): icmp_seq=1 ttl=64 time=3.09 ms

--- skinner.bubba.net ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 3.097/3.097/3.097/0.000 ms

Ora cerca nella tabella ARP:

$ arp -a

skinner.bubba.net (192.168.1.3) at 00:19:d1:e8:4c:95 [ether] on wlp3s0

fing

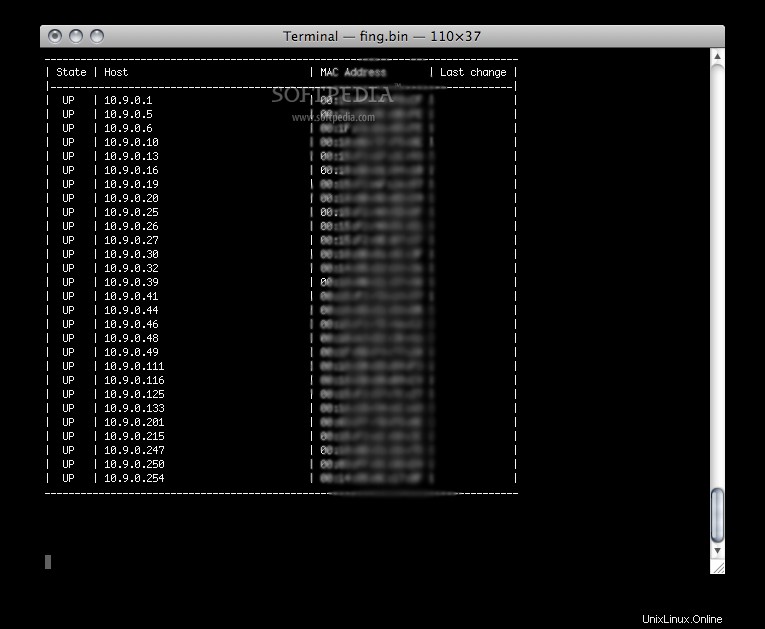

Se vuoi controllare l'intera LAN alla ricerca di indirizzi MAC, puoi utilizzare lo strumento della riga di comando fing fare così. Solitamente non è installato, quindi dovrai scaricarlo e installarlo manualmente.

$ sudo fing 10.9.8.0/24

Utilizzo dell'ip

Se scopri di non avere il arp o fing comandi disponibili, puoi usare il comando ip neigh di iproute2 per vedere invece la tabella ARP del tuo sistema:

$ ip neigh

192.168.1.61 dev eth0 lladdr b8:27:eb:87:74:11 REACHABLE

192.168.1.70 dev eth0 lladdr 30:b5:c2:3d:6c:37 STALE

192.168.1.95 dev eth0 lladdr f0:18:98:1d:26:e2 REACHABLE

192.168.1.2 dev eth0 lladdr 14:cc:20:d4:56:2a STALE

192.168.1.10 dev eth0 lladdr 00:22:15:91:c1:2d REACHABLE

Riferimenti

- Equivalente di iwlist per vedere chi c'è in giro?

Puoi usare arp comando:

arp -an

Ma puoi usare questo comando solo in LAN, se vuoi scoprire l'indirizzo MAC di qualsiasi host remoto, forse devi usare qualche strumento per catturare il pacchetto come tcpdump e analizzando il risultato.

Questo è dalla mia domanda e risposta in askubuntu.

Puoi usare il comando

sudo nmap -sP -PE -PA21,23,80,3389 192.168.1.*

nmap: Strumento di esplorazione della rete e sicurezza / port scanner. Dal manuale:

-sP(Salta la scansione della porta) . Questa opzione dice a Nmap di non eseguire una scansione delle porte dopo la scoperta dell'host e di stampare solo gli host disponibili che hanno risposto alla scansione. Questa operazione è spesso nota come "ping scan", ma è anche possibile richiedere l'esecuzione degli script host traceroute e NSE. Questo è per impostazione predefinita un passaggio più invadente rispetto a listscan e spesso può essere utilizzato per gli stessi scopi. Consente una leggera ricognizione di una rete target senza attirare molta attenzione. Sapere quanti host sono attivi è più prezioso per gli aggressori rispetto all'elenco fornito dalla scansione dell'elenco di ogni singolo IP e nome host.

-PE; -PP; -PM (ICMP Ping Types). Oltre agli insoliti tipi di host discovery TCP, UDP e SCTP discussi in precedenza, Nmap può inviare i pacchetti standard inviati dall'onnipresente programma ping. Nmap invia un pacchetto ICMP di tipo 8 (richiesta echo) agli indirizzi IP di destinazione, aspettandosi un tipo 0 (risposta echo) in cambio dagli host disponibili. da RFC 1122[2]. Per questo motivo, raramente le scansioni ICMP sono sufficientemente affidabili contro obiettivi sconosciuti su Internet. Ma per gli amministratori di sistema che monitorano una rete interna, possono essere un approccio pratico ed efficiente. Usa l'opzione -PE per abilitare questo comportamento echorequest.

-A(Opzioni scansione aggressiva). Questa opzione abilita ulteriori opzioni avanzate e aggressive.

21,23,80,3389 Porte in cui cercare

192.168.1.* Intervallo di IP. sostituisci con il tuo.