Le autorizzazioni per file e cartelle/directory su un sistema operativo sono gestite e applicate da... avete indovinato, quel sistema operativo (OS). Quando il sistema operativo viene rimosso dall'immagine (avviando un sistema operativo diverso), tali autorizzazioni diventano prive di significato.

Un modo per pensarci: Assumi una grande guardia del corpo (OS) per proteggere la tua casa. Gli dai un elenco (autorizzazioni) degli ospiti consentiti (utenti) e quali aree (file e cartelle) possono visitare. Quanto sono utili queste liste quando la guardia del corpo è addormentata (non si avvia da quel sistema operativo)?

In genere, si presume che una volta che un utente malintenzionato ha accesso fisico al tuo sistema, diventi proprietario del tuo sistema. Anche una password del BIOS non ti aiuterà in questo caso. Un modo per risolvere questo problema è utilizzare la crittografia dell'intero disco utilizzando software come TrueCrypt, Bitlocker e altri.

Il problema, nel tuo caso, è che dovrai impostare una password (o chiave) da inserire ogni volta che riavvii il sistema. Valuta le tue opzioni e decidi.

Perché Windows ti mostra solo ciò che pensano dovresti vedere, e altri sistemi operativi non si preoccupano necessariamente e ti mostrano solo cosa c'è sul disco. Questo è il succo.

Non è una cospirazione Microsoft; Microsoft protegge i file di sistema di Windows da eventuali danni in questo modo. Puoi accedervi se conosci alcuni trucchi abbastanza sofisticati e riesci a eseguire explorer con i permessi "SYSTEM" (questi vanno sopra Administrator), o semplicemente avvia un altro sistema operativo che non implementa queste restrizioni.

Nota a margine:i virus adorano questi luoghi. Quasi tutti i virus che ho visto si annidavano in Informazioni sul volume di sistema, una cartella nella radice di ogni unità Windows dove normalmente non puoi andare senza le autorizzazioni di sistema. Anche l'amministratore, che di solito può accedere a tutti i file anche se si nega tutti possibili autorizzazioni su di esso, non può entrare in quella cartella. Fortunatamente anche i prodotti antivirus vanno lì e rilevano tutto ciò che non dovrebbe esserci, ma è un avvertimento da tenere a mente. Ad esempio, eseguivo la scansione del mio computer da un computer remoto con autorizzazioni di sola lettura, ma non è sufficiente perché in remoto (utilizzando SMB) di solito non è possibile accedere a queste cartelle protette dal sistema.

Se vuoi proteggere le persone dalla semplice lettura di ciò che è sul tuo disco rigido, hai bisogno della crittografia del disco (che ti chiederà una password all'avvio, proprio come farebbe una password del BIOS). Altrimenti sarà sempre banale avviare un altro sistema operativo e leggere il contenuto dell'hard disk. Anche se si dispone di una password del BIOS, è ancora abbastanza banale estrarre l'hard disk. Con la maggior parte dei laptop e desktop, a condizione che non ci sia nessuno in giro, puoi estrarre un disco rigido, copiare alcuni gigabyte e reinserire tutto in 5 minuti.

Non c'è un modo per impedire alle persone di farlo, senza inserire una password nel BIOS?

C'è un modo per impedire alle persone di farlo e si chiama Crittografia disco intero

Ecco il vettore di attacco Mac:http://patrickmosca.com/root-a-mac-in-10-seconds-or-less/

L'unico modo sicuro per impedire l'accesso root indesiderato al tuo sistema è semplicemente abilitare la crittografia completa del disco di File Vault (non la crittografia della cartella home!).

TrueCrypt - recentemente c'è stata una campagna di raccolta fondi - http://www.indiegogo.com/projects/the-truecrypt-audit - per controllare il codice sorgente - http://istruecryptauditedyet.com/

Sistemi operativi supportati per la crittografia del sistema - http://www.truecrypt.org/docs/sys-encryption-supported-os - solo Windows

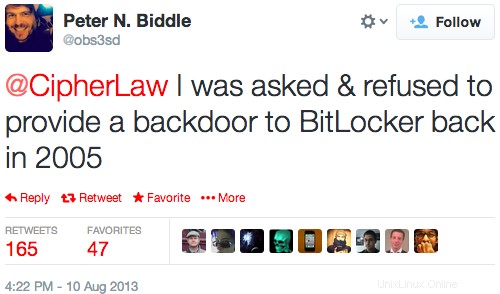

Per quanto riguarda BitLocker:

- http://www.reddit.com/comments/1m773a

- https://twitter.com/obs3sd/status/366218010727424000

Perché posso accedere ai file Windows protetti quando avvio Ubuntu da USB?

C'è un'auto (hardware). Ma ti capita di scambiare tutta l'elettronica (sistema operativo). Ora hai accesso al motore, al volante, agli indicatori, alle luci e all'elettronica stessa, permettendoti di eliminare altri sistemi operativi già esistenti.