Nel mondo dell'hacking etico, l'impronta digitale del sistema operativo è un metodo molto popolare per farsi un'idea del sistema operativo della potenziale vittima. L'hacker invia alcuni pacchetti e comandi attraverso la rete al sistema di destinazione per ottenere l'esatta ipotesi sul sistema operativo, l'architettura e i dettagli di sicurezza del bersaglio. In questo modo, l'hacker può rendere il suo piano più efficiente e più potente. Esistono due tipi di impronte digitali che sono; passivo e attivo. La maggior parte degli hacker esperti e degli amministratori di rete utilizza strumenti di fingerprinting del sistema operativo passivi per fornire risultati in tempo reale con un valore di precisione più elevato.

Strumenti di impronte digitali del sistema operativo passivo open source

Come ho già accennato, l'impronta digitale del sistema operativo è divisa in due domini, che sono passivi e attivi. Molto spesso si parla tanto del metodo passivo; nel fingerprinting passivo, l'hacker o l'aggressore può nascondere la propria identità alla vittima.

Questo metodo è più perfetto e appropriato per l'hacking. Sebbene il fingerprinting passivo sia più sicuro e conveniente, è un po' più lento del metodo attivo. L'impronta digitale attiva funziona come una stretta di mano.

Tutti gli strumenti, le applicazioni e i comandi utilizzati nell'impronta digitale passiva sono progettati in modo tale che l'identità, l'IP e altri indirizzi dell'hacker non vengano rivelati. Gli hacker etici di solito preferiscono inviare pacchetti, intestazioni di flag e attacchi tramite il protocollo TCP e ICMP.

Questi metodi sono utili per ottenere informazioni sul sistema operativo remoto. In questo post vedremo i 5 migliori strumenti di impronte digitali passivi del sistema operativo open source.

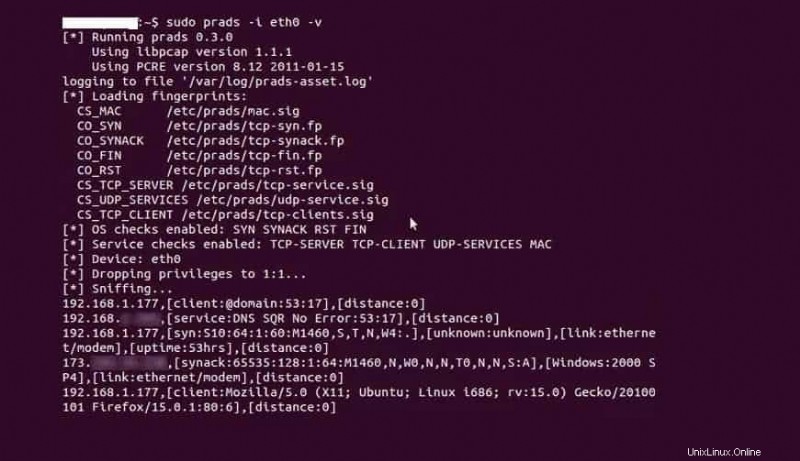

1. PRADS (sistema passivo di rilevamento delle risorse in tempo reale)

Il Passive Real-time Asset Detection System, o in breve PRADS, è uno strumento open source per il monitoraggio e la sorveglianza dei PC su una rete. Uno degli usi principali di questo strumento è che puoi eseguire scansioni passive per cercare il PC delle vittime senza vivere la tua esistenza.

È possibile utilizzare questo strumento di fingerprinting del sistema operativo passivo su TCP e su entrambi i sistemi di rete Ipv4 e Ipv6. Questo strumento è costruito sotto la licenza di privacy GNU. Puoi trovare il processo di installazione di questo strumento open source su Linux qui.

Caratteristiche importanti

- Ha un'interfaccia GUI e WebGUI per semplificare lo strumento.

- Puoi eseguire questo strumento su reti TCP o UDP per il fingerprinting passivo del sistema operativo.

- Supporta altri plug-in e componenti aggiuntivi per una migliore analisi della rete e scansione della rete come FIFO (first in, first out), Last in, first-out (LIFO) e altri.

- Supporta database relazionali.

- Questo strumento è scritto sotto forma di machine learning e linguaggio di programmazione C.

- Puoi ottenere il valore di una risorsa, porta, distanza e sistemi rilevati sulla rete.

- Può tenere traccia del registro dati della scoperta della rete.

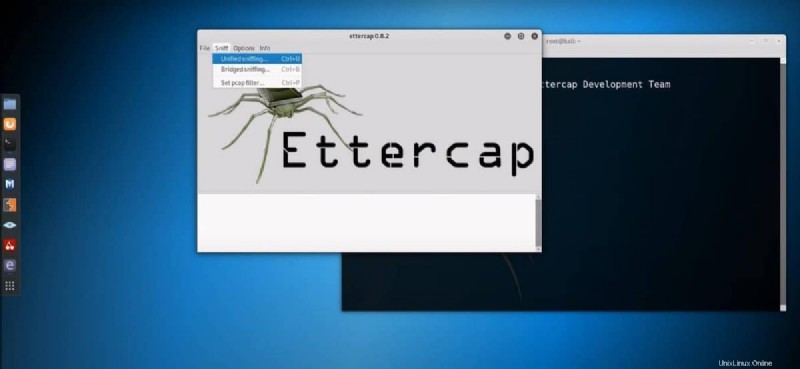

2. Ettercap:Man in The Middle Network Security Tool

Ettercap è un ottimo strumento utilizzato da persone che stanno imparando a hackerare. Questo strumento è disponibile su Kali e altri sistemi Linux. Puoi scansionare l'intero ambiente di rete con questo strumento per verificare se ci sono potenziali vittime nella tua zona.

Questo strumento di impronte digitali del sistema operativo passivo open source consente di avviare l'avvelenamento del protocollo di risoluzione degli indirizzi (ARP) utilizzando indirizzi Mac e IP. Attraverso questo strumento, puoi anche avvelenare il server della cache e diventare l'intermediario dell'attaccante.

Caratteristiche importanti

- Dopo un lancio riuscito di veleno, puoi cercare il nome utente, la password, i dettagli della sessione, i cookie e altri dati sul PC della vittima.

- Quando il tuo attacco ha successo, Ettercap ti invia automaticamente i dettagli di accesso quando la vittima accede a qualsiasi nuovo server o sito web.

- Puoi copiare e replicare i dati dal computer della vittima al tuo strumento di hacking.

- Puoi definire l'interfaccia di rete dall'interfaccia GUI di Ettercap.

- Fornisce i dettagli dell'host con gli indirizzi Mac.

- Puoi definire indirizzi con nomi di destinazione.

- Nella barra in alto troverai le opzioni per avviare, visualizzare gli obiettivi, visualizzare i dettagli dell'host e utilizzare filtri, plug-in e altri strumenti.

- Puoi catturare il traffico ed esaminarlo dal tuo sistema.

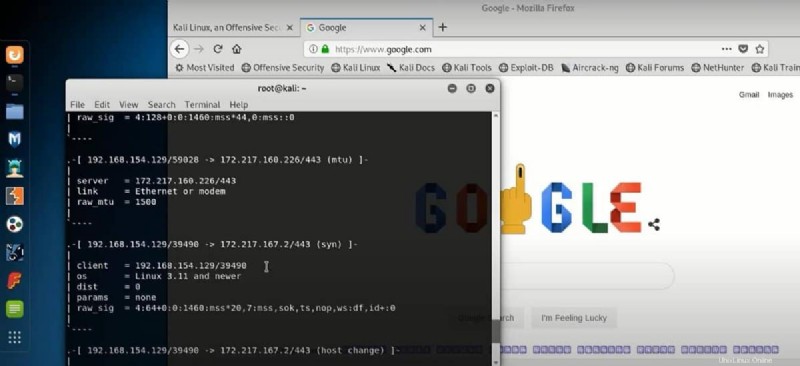

3. p0f:Strumento Fingerprinter sistema operativo passivo scalabile

Il p0f è uno strumento che utilizza una serie di sofisticato traffico passivo per il fingerprinting del sistema operativo. Oltre all'hacking, questo strumento può essere utilizzato anche per indagare sui casi di hacking per le connessioni TCP/IP. Quando esegui il comando p0f e poi apri un browser web, lo strumento può leggere automaticamente i dati del browser.

Lo strumento p0f è scritto nel linguaggio di programmazione C, quindi può facilmente interagire con il nucleo del kernel. Questo strumento di fingerprinting del sistema operativo passivo è popolare tra la comunità degli hacker per trovare il bersaglio. Puoi eseguire l'ispezione, il rilevamento e il monitoraggio del bersaglio con questo strumento open source. Questo è molto facile da usare su Kali Linux e altri sistemi.

Caratteristiche importanti

- Il p0f è uno strumento basato sulla riga di comando per Linux; come altri strumenti di fingerprinting, non ha un'interfaccia GUI.

- Gli hacker possono trovare l'host e l'IP di destinazione, la posizione e il tipo di sistema operativo con questo strumento.

- Può funzionare meglio dello strumento scanner di rete Nmap.

- Puoi utilizzare questo strumento di fingerprinting del sistema operativo passivo open source per archiviare i dati in un file di testo sul tuo sistema tramite la CLI.

- Puoi modificare e manipolare i dati esportati senza riavviare lo strumento p0f.

- Questo strumento funziona molto velocemente sul protocollo TCP.

- Questo strumento non è in grado di rilevare il sistema operativo per sistemi molto grandi e sicuri come Google o Amazon.

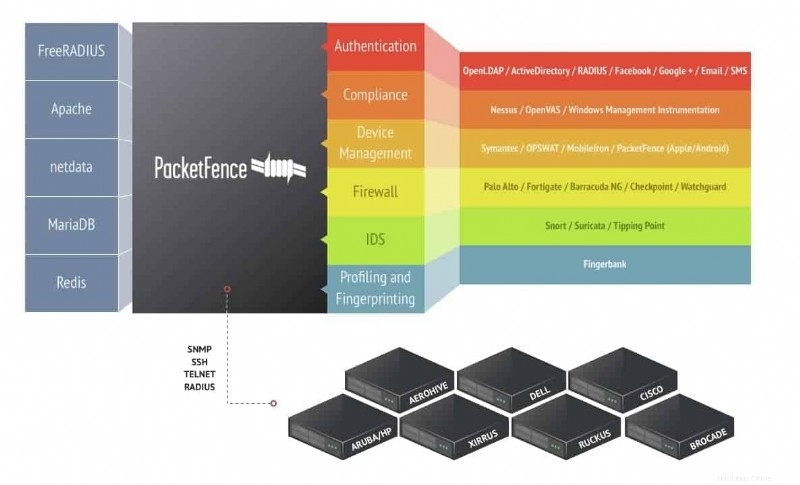

4. PacketFence:strumento per il fingerprinting del sistema operativo passivo

Come spiega il nome stesso, lo strumento PacketFence consente agli utenti di accedere alla rete e permette loro di rompere il recinto della rete. In origine, PacketFence esegue azioni sui dispositivi e sui terminali NAC. Gli antivirus e gli strumenti di autenticazione del sistema più potenti utilizzano le regole PacketFence per rendere gli strumenti più potenti.

Molti esperti di sicurezza e hacker etici usano Clearpass invece di PacketFence come NAC. Se stai cercando uno strumento gratuito, dovresti scegliere Packetfence, mentre Clearpass è un po' caro. Packtefence supporta MariaDB, Netdata, Apache e altri strumenti per le integrazioni. È facile da autenticare, compilare ed eseguire.

Caratteristiche importanti

- Controllo degli accessi sulla gestione della VLAN.

- Puoi ottenere l'accesso ospite su PacketFence tramite la rete.

- Questo strumento offre un'opzione per ottenere una registrazione generata automaticamente sul PC host.

- Puoi ottenere l'infrastruttura a chiave pubblica sul sistema tramite la sicurezza del livello di trasporto.

- Puoi configurare il firewall dell'host e della vittima tramite lo strumento Packetfence.

- La configurazione di Packetfence è facile e comprensibile

- Puoi modificare la configurazione del firewall per ottenere l'accesso al PC della vittima.

- Lo strumento PacketFence è creato sotto la GNU General Public License.

- Puoi eseguire diverse attività di gestione dei dispositivi, controllo della larghezza di banda e instradamento con l'aiuto dello strumento PacketFence.

- Supporta le connessioni VoIP (voice over IP).

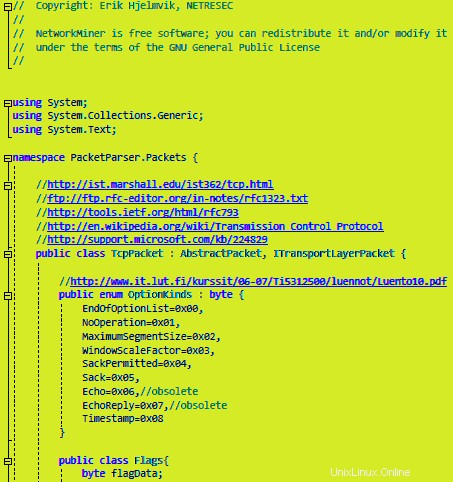

5. NetworkMiner:strumento di analisi del crimine Web

Questo è alimentato da uno dei migliori analizzatori di rete chiamato Netresec. Hanno realizzato questo strumento open source per l'analisi della rete e il rilevamento del potenziale sistema vittima. Puoi utilizzare questo strumento su FHCP, DNS, FTP, HTTP e altri protocolli di rete primari.

NetWorkMiner è disponibile anche per i sistemi Windows noti come Network Forensic Analysis Tool (NFAT). Questo strumento di sniffing di rete gratuito ha versioni sia gratuite che professionali sia per Linux che per altri sistemi. La versione gratuita è praticamente utile ed efficace per normali scopi di hacking etico.

Caratteristiche importanti

- Puoi selezionare la tua scheda di rete fisica o di altro tipo per eseguire gli attacchi informatici.

- Utilizzato principalmente per il mining di rete e l'handshaking passivo del sistema operativo.

- Puoi anche eseguire i tuoi file di rete predefiniti su questo strumento e popolerà automaticamente tutti i dati dal tuo script.

- Questo strumento open source è principalmente lo strumento utilizzato dagli hacker etici di Kali Linux per PACP.

- Questo strumento basato sulla GUI ci mostra i dettagli dell'host, le immagini dai nodi, lo stato, i frame, i messaggi, le credenziali, i dettagli della sessione, il DNS e altri dettagli.

Ultime parole

La maggior parte degli strumenti di monitoraggio delle impronte digitali e della rete funziona perfettamente su entrambe le connessioni LAN e wireless. Puoi eseguirli sul livello dell'applicazione sulla rete e puoi connetterti sulla connessione DHCP. Supportano anche SSH, FTP, HTTP e altri protocolli.

Il monitoraggio di altri sistemi o l'hacking dei dispositivi di rete richiede una profonda conoscenza dell'hacking e del networking. In tutto il post, abbiamo visto i 5 strumenti di fingerprinting del sistema operativo passivo open source più utilizzati. Puoi giocare con questi strumenti con le linee guida appropriate.

Se ritieni che questo articolo ti sia stato utile, non dimenticare di condividere questo post con i tuoi amici e la comunità Linux. Ti invitiamo inoltre a scrivere le tue opinioni nella sezione commenti relativa a questo articolo.