Il ransomware è un tipo di malware sempre più comune che infetta i computer vulnerabili, infiltrandosi potenzialmente in qualsiasi sistema operativo del computer e crittografando i file dell'utente. Viene dichiarata una domanda finanziaria per riottenere l'accesso ai dati. Alcune iterazioni di malware sono incredibilmente dannose, aggirano l'antivirus e potenzialmente bloccano gli utenti dal sistema informatico.

L'impatto del ransomware varia a seconda della vittima; sembra che i malintenzionati e gli hacker utilizzino sempre più il malware per prendere di mira aziende, organizzazioni e autorità locali. Tuttavia, nonostante l'aumento degli obiettivi di più alto profilo, è importante ricordare che i singoli utenti possono ancora essere vittime di ransomware. Per questo motivo, è molto difficile riportare con precisione quante persone sono state colpite e quante vittime pagano il riscatto.

Indubbiamente, il ransomware è entrato nel vernacolo comune poiché la consapevolezza del ransomware è aumentata notevolmente negli ultimi 5 anni. Raramente passa un mese senza che un incidente di sicurezza innescato da un attacco ransomware venga riportato su un giornale o in TV. Il ransomware è stato perfezionato per servire in attacchi mirati e spesso coordinati contro organizzazioni, governi e istituzioni affermate in tutto il mondo.

La motivazione dietro gli attacchi è quasi sempre finanziaria; gli antagonisti mirano a estorcere criptovaluta dall'obiettivo dopo aver crittografato file critici o sensibili sull'infrastruttura informatica compromessa. I gruppi di hacker preferiscono Bitcoin in quanto è relativamente facile pulire questa criptovaluta e spostarla nella rete blockchain.

Sebbene non sia impossibile tracciare le transazioni Bitcoin, c'è ancora un relativo anonimato nel trasferire Bitcoin in contanti. Ci sono stati alcuni casi di successo nel rintracciare i riscatti pagati; di recente, un ransomware chiamato "SamSam" è stato rintracciato con successo in due uomini che operano all'interno dell'Iran. L'FBI ha rintracciato e localizzato gli indirizzi associati ai portafogli Bitcoin utilizzati nell'estorsione monitorando il movimento dei Bitcoin su blockchain.

Gli hacker hanno contrastato questo problema adattando i loro metodi di raccolta, utilizzando indirizzi di portafoglio Bitcoin in cluster per mascherare la valuta. Sebbene Bitcoin sia il metodo di pagamento preferito, sono state condotte ricerche sui tipi di pagamenti effettuati per il ransomware. I contanti, i numeri di telefono premium che generano entrate e le carte di pagamento prepagate come Paysafecard, Ukash e MoneyPak sono tra le alternative popolari.

Breve storia del ransomware

Il ransomware non è un fenomeno nuovo; infatti, si è guadagnato il nome di "ransomware" solo negli ultimi anni. In precedenza, gli attacchi erano conosciuti semplicemente come virus o cavalli di Troia. La prima prova documentata di un attacco ransomware, che crittografava file con l'intenzione di ricattare la vittima per guadagni finanziari, è stata segnalata già nel 1989.

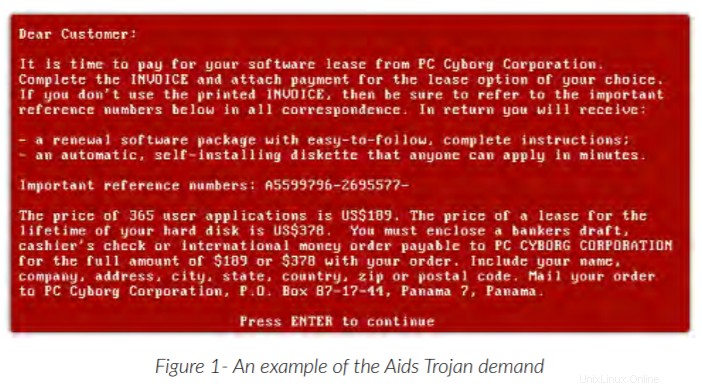

Questo ransomware, chiamato "il trojan dell'AIDS", precede la posta elettronica e Internet come lo conosciamo oggi. È stato distribuito su floppy disk da un gruppo di hacker che si spacciava per una falsa azienda chiamata "PC Cyborg Corporation". Una volta che l'utente ha caricato l'applicazione falsa sul proprio computer, i file dell'utente sono stati crittografati in un punto di attivazione specifico scritti nel malware.

Dopo che l'utente ha riavviato il computer un determinato numero di volte, alle vittime è stato chiesto di pagare un canone in cambio dei file bloccati. All'utente è stato ordinato di inviare denaro offshore a una casella postale di Panama in cambio della chiave di sblocco.

"The AIDS Trojan" era un malware molto grezzo che è stato facilmente risolto poiché utilizzava la crittografia simmetrica (sia la chiave pubblica che quella privata erano archiviate sul computer infetto) e sono stati rapidamente rilasciati strumenti di correzione per risolvere il problema.

Avanti veloce al 2013, quando un enorme picco di attacchi ransomware alimentato dal rilascio del famigerato malware CryptoLocker. CryptoLocke era un nuovo malware altamente sofisticato che utilizzava la crittografia asimmetrica (solo l'attaccante ha la chiave di sblocco privata). Il successo di CryptoLocker ha generato un vasto numero di programmi ransomware clonati, tutti utilizzando la crittografia asimmetrica per negare a un utente l'accesso ai propri file.

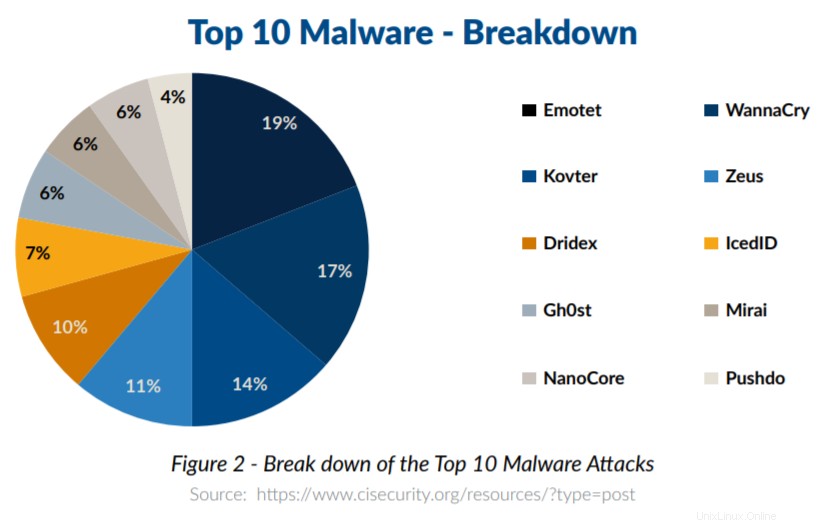

L'uso della crittografia asimmetrica nei ransomware è continuato dal 2013 ai giorni nostri e include alcuni degli attacchi ransomware più conosciuti, come WannaCry, Emotet, Zeus, Petya e Kovter. Molti dei primi rilasci di malware hanno preso di mira i computer di qualsiasi individuo con vulnerabilità del sistema operativo, ma oggi gran parte delle prove suggerisce che gli aggressori prendono sempre più di mira le istituzioni governative statali e locali degli Stati Uniti poiché i premi sono potenzialmente più redditizi.

Ciclo di vita del ransomware

In uno studio approfondito completato dall'International Journal of Computer Science and Network Security, i ricercatori hanno scoperto che il ciclo di vita del ransomware è composto da sette fasi uniche. Quando il ransomware viene creato e distribuito, c'è una stretta collaborazione tra i creatori e gli antagonisti. Il creatore è l'autore del malware e il compito di un attivista è distribuire il ransomware.

Lo studio ha scoperto le seguenti sette fasi del ciclo di vita del ransomware:

- Creazione – il team di creazione scriverà il malware e incorporerà quanta più sofisticatezza possibile nel programma per garantire che le vittime paghino per il rilascio dei loro file

- Campagna – i creatori e/o gli attivisti decidono a chi rivolgersi con il ransomware. Se gli individui vengono presi di mira, il gruppo di hacker (campagnatore) prenderà di mira il maggior numero possibile di vittime e, se un istituto viene preso di mira, potrebbero essere condotte ricerche sul tipo di istituto da colpire e sulla probabilità di ricevere il riscatto

- Infezione – il payload del malware ransomware ha infettato il bersaglio e le sue vittime utilizzano comunemente un'infrastruttura informatica che non è patchata o aggiornata con gli ultimi aggiornamenti di sicurezza

- Comando e controllo – in questa fase, il ransomware viene attivato su Internet. Alcuni ransomware catalogheranno i contenuti del computer come indirizzo IP, nome di dominio, sistema operativo, browser installati e prodotti anti-malware

- Cerca – il malware eseguirà la scansione del computer host alla ricerca di file preziosi come documenti, fogli di calcolo, presentazioni, immagini, unità di rete e database

- Crittografia – i risultati della ricerca genereranno un elenco di file da crittografare; quindi, il software di crittografia si avvierà

- Estorsioni – in questa fase i file vengono crittografati e sul computer della vittima viene visualizzato un riscatto. Conterrà un messaggio in cui si afferma che i file dell'utente sono stati crittografati e istruzioni su come pagare il riscatto

Fonte:https://expert.taylors.edu.my/file/rems/publication/105055_5256_1.pdf

Industrie sotto attacco

Il settore sanitario è un obiettivo attraente a livello globale per i creatori di ransomware, nonostante la protezione dei dati sanitari ai sensi della legislazione HIPAA; le ricompense di una violazione riuscita del malware nell'infrastruttura sanitaria potrebbero essere redditizie per gli hacker. La compromissione delle cartelle cliniche, dei sistemi informatici degli ospedali o dei database sanitari potrebbe causare il caos in un istituto sanitario.

PheonixNAP ha suggerito che "quasi la metà degli incidenti ransomware segnalati nel 2018 ha coinvolto aziende sanitarie" e i tassi di infezione da ransomware nelle istituzioni sanitarie sono aumentati del 90% tra il 2017 e il 2018. I criminali informatici prenderanno sempre di mira vittime redditizie e hanno appreso che gli operatori sanitari sono più propensi a pagare il riscatto se gli operatori sanitari vengono esclusi dai sistemi IT critici.

Le istituzioni finanziarie sono un altro obiettivo primario per il ransomware; queste aziende memorizzano dati di grande valore che vanno dalle informazioni sul conto bancario ai numeri di previdenza sociale. Se questi dati dovessero essere compromessi, è improbabile che una società di servizi finanziari sarà in grado di funzionare, il che potrebbe naturalmente aumentare la probabilità che tali società vengano pagate per riscatto.

Obiettivi del governo statale e locale

I ricercatori hanno svolto un lavoro significativo per determinare chi è esattamente il bersaglio dell'estorsione di ransomware. Recorded Future ha studiato la recente tendenza degli attacchi ransomware che hanno preso di mira in modo specifico le istituzioni governative statali e locali negli Stati Uniti. L'obiettivo dei ricercatori era studiare come sono cambiati gli attacchi ransomware dal 2013 e se il numero di incidenti è aumentato negli ultimi anni.

Non sorprende che abbiano scoperto che "gli attacchi ransomware ai governi statali e locali sono in aumento" con un aumento costante tra il 2016 e il 2019. È interessante notare che la ricerca suggerisce che le istituzioni del governo statale e locale potrebbero non essere state necessariamente prese di mira intenzionalmente, ma invece che " questi attacchi tendono a essere più bersagli di opportunità."

Lo studio ha rilevato diverse tendenze importanti per quanto riguarda l'aumento del ransomware:

- Nel 2017 sono stati segnalati 38 attacchi di governi statali e locali

- Nel 2018 sono stati segnalati 53 attacchi alle amministrazioni statali e locali, con un aumento del 39,47% rispetto all'anno precedente

- Finora nel 2019 sono stati segnalati 21 attacchi da parte di governi statali e locali fino ad aprile, con oltre 63 previsti per l'intero anno.

Un altro risultato molto importante della ricerca è stato che i governi statali e locali erano "meno propensi di altri settori a pagare il riscatto". anche se sospettiamo che questa tendenza cambierà per tutto il resto del 2019. Questa teoria è supportata da rapporti che suggeriscono che il 45% dei riscatti è stato pagato per attacchi finora nel 2019.

Si stima che oltre 170 sistemi di governo di contea, città o stato siano stati attaccati dal 2013 e riteniamo che questa cifra continuerà ad aumentare nei prossimi anni. Gli attacchi finora nel 2019 illustrano il trasferimento degli attacchi ransomware diretti alle strutture pubbliche.

A maggio e giugno del 2019, la città di Baltimora è stata presa di mira da un sofisticato attacco ransomware che ha colpito la maggior parte dei servizi della città. Il riscatto era fissato a 13 Bitcoin (all'epoca circa $ 76.000). Diversi reparti hanno perso la posta elettronica, i sistemi telefonici e i sistemi di pagamento utilizzati per generare fatture ed elaborare le vendite immobiliari.

L'attacco ha avuto un forte impatto sulle funzioni quotidiane della città; i processi manuali sono stati reintrodotti e migliaia di residenti locali sono stati colpiti. L'incidente ha fatto notizia a livello mondiale soprattutto quando la città ha annunciato che "non avrebbero mai pagato il riscatto". Si stima che la riparazione del sequestro dei sistemi IT della città sia costata fino a 18 milioni di dollari, per non parlare del grave trauma arrecato ai dipendenti e ai residenti di Baltimora in quel momento.

Uno degli ultimissimi incidenti ransomware è iniziato di recente, il 20 agosto 2019, che ha colpito 22 comuni del Texas e ha impedito ad alcune organizzazioni del governo locale di elaborare le transazioni quotidiane. Gli assalitori hanno fissato la taglia a 2,5 milioni di dollari; la richiesta è stata immediatamente respinta dallo stato del Texas.

I sistemi che controllavano i certificati di nascita e morte e alcuni pagamenti di utenze sono stati portati offline dalla violazione. Questi sistemi sono stati esternalizzati a un fornitore di software che gestiva i sistemi IT. L'attacco è avvenuto nei data center del provider IT e ha colpito più istituzioni regionali, tutte esternalizzate allo stesso provider. Ciò evidenzia la criticità della scelta di un partner in outsourcing che abbia una significativa esperienza nella sicurezza informatica e nella gestione dei sistemi.

Nessuna autorità ransomware

Una delle maggiori sfide per comprendere la portata degli attacchi ransomware è che non possiamo mai accertare con precisione con quale precisione il numero di incidenti viene segnalato. Possiamo mettere in dubbio la precisione delle statistiche perché non esiste un'autorità di segnalazione centralizzata che impone la notifica di un'epidemia di ransomware.

Le aziende, i governi e i comuni locali attualmente non hanno alcun obbligo legale di segnalare che il ransomware li ha colpiti. A differenza della legislazione HIPAA, che ha linee guida e regole chiare sulla segnalazione di violazioni dei dati, questo tipo di conformità non viene applicato per il ransomware e contiamo sul fatto che le vittime si mettano in chiaro e riferiscano accuratamente l'incidente.

Ciò probabilmente significa che il numero di incidenti segnalati è inferiore al numero effettivo di occorrenze. La mancata segnalazione da parte delle istituzioni interessate potrebbe servire a proteggere la reputazione, mantenere la fiducia o fidelizzare i clienti.

Qualunque sia la ragione, dovremmo chiederci perché c'è meno trasparenza nella segnalazione di incidenti ransomware. Spesso dobbiamo fare affidamento su indagini di notizie locali o informatori per scoprire le vittime di ransomware. La segnalazione accurata del ransomware è ancora più difficile se si considerano i singoli utenti:John o Jane Doe che è stato truffato da un rivenditore di software falso all'estero.

Nonostante il danno che il ransomware può infliggere, si sa relativamente poco circa la prevalenza e le caratteristiche di tali attacchi nella popolazione generale. Quale percentuale di utenti paga? Come percepiscono gli utenti i rischi? Come rispondono i singoli utenti agli attacchi ransomware? Queste sono tutte domande che richiederebbero ricerche e indagini dettagliate, ma vale la pena considerare la nostra attuale mancanza di informazioni in quanto influisce sulla nostra comprensione della scala globale del ransomware.

Pagare o non pagare; Questa è la domanda

La decisione di pagare un riscatto dipende da molte circostanze, incluso il tipo di dati che è stato crittografato e chi è stato colpito dal ransomware. Ci sono prove che suggeriscono che i governi statali e locali scelgono di non pagare i riscatti con la stessa frequenza delle altre vittime, un fatto che viene spesso riportato dai media durante le notizie che riferiscono di incidenti ransomware.

Considerando gli attacchi come quelli in Texas e Baltimora, la scelta di non pagare potrebbe lasciare molto arrabbiati i residenti locali, poiché non sono in grado di utilizzare i servizi per i quali pagano e sarebbero direttamente colpiti dall'enorme conto per ripulire il caos attraverso il servizio tagli e risparmi sui costi in futuro.

Tuttavia, si stima che un attacco ransomware su cinque alle istituzioni governative venga pagato e circa il 4% dei casi domestici sia risolto. In molti degli incidenti ransomware discussi qui, si è rivelato molto più costoso NON pagare il riscatto, con molte organizzazioni che hanno dovuto pagare costosi consulenti per la sicurezza di terze parti, rafforzamento del server IT e premi assicurativi aggiuntivi.

Per le istituzioni che hanno scelto di pagare il riscatto, anche il costo è molto alto; Lake City in Florida ha recentemente pagato $ 500.000 di riscatto e Riviera City, sempre in Florida, ha pagato $ 600.000. Tuttavia, si può sostenere che il pagamento degli hacker ha evitato giorni, settimane e mesi di interruzioni critiche del sistema. Queste cifre impallidiscono anche rispetto ai potenziali costi per ricostruire le infrastrutture interessate, considerando

Se esaminiamo l'incidente di Lake City in modo più dettagliato, si suggerisce che siano stati consigliati dai loro assicuratori di pagare il riscatto; Lake City era coperto da ransomware in base alla sua polizza di assicurazione informatica e il loro pagamento deducibile era di soli $ 10.000! Il team dirigenziale senior credeva che pagare il ransomware avrebbe, a lungo termine, fatto risparmiare tempo e denaro.

Non c'è dubbio che decidere se pagare un riscatto sia una scelta incredibilmente difficile. La saggezza convenzionale potrebbe suggerire che non dovresti mai pagare il riscatto; tuttavia, se si considerano i recenti esempi della Florida, si potrebbe obiettare che pagando il riscatto, sia Lake City che Riviera City si sono risparmiate una piccola fortuna che sarebbe andata a pagare costosi consulenti per la sicurezza per risolvere i loro problemi.

Il pagamento, tuttavia, fa il gioco degli hacker e le richieste di pagamento potrebbero salire alle stelle se gli hacker sono sicuri che le loro vittime pagheranno. Pagare significa anche risolvere solo metà del problema. Sì, potresti recuperare i tuoi sistemi, ma l'infrastruttura avrà bisogno di una costosa panoramica, riparazione e ridistribuzione per evitare che si ripeta.

Perché il ransomware sta proliferando negli Stati Uniti?

Esistono numerosi esempi di sistemi informatici utilizzati da aziende, scuole, polizia e amministrazioni cittadine che vengono presi di mira da ransomware e che subiscono gravi interruzioni del sistema.

Si potrebbe suggerire che il pagamento di riscatti stia alimentando questa crescita; il numero di istituzioni coperte dall'assicurazione informatica è cresciuto, costruendo un mercato dell'assicurazione informatica stimato tra i 7 e gli 8 miliardi di dollari l'anno solo negli Stati Uniti.

ProPublica ha condotto ricerche approfondite suggerendo che le compagnie assicurative stanno alimentando l'aumento degli attacchi ransomware pagando gli hacker. Suggeriscono inoltre che i gruppi di hacker stiano deliberatamente prendendo di mira le società americane che sanno avere un'assicurazione informatica. In risposta agli

attacchi a Baltimora, Atlanta e Lake City alla Conferenza dei sindaci degli Stati Uniti del 2019, è stata rilasciata una dichiarazione ufficiale "opponendosi al pagamento agli autori di attacchi ransomware".

Questa risoluzione è significativa, in quanto è una delle prime dichiarazioni ufficiali che identificano che il ransomware sta proliferando negli Stati Uniti e che il ransomware prende di mira specificamente le entità del governo locale degli Stati Uniti. La risoluzione metteva in guardia dal pagare gli aggressori ransomware, poiché la pratica incoraggia continui attacchi ad altri sistemi governativi. Hanno inoltre raccomandato vivamente di "rimanere uniti contro il pagamento di riscatti in caso di violazione della sicurezza IT".

Dovresti essere preoccupato per il ransomware?

Indipendentemente dalle protezioni che le organizzazioni utilizzano per prevenire il ransomware, dovrebbero comunque essere preoccupate per la loro potenziale esposizione al rischio. Le comunità di hacker stanno attivamente sviluppando nuovi ceppi di malware, per non parlare della condivisione e dello scambio del codice sorgente nel dark web. Senza dubbio, la sofisticatezza degli attacchi ransomware è in crescita.

Gli hacker sono continuamente alla ricerca di vulnerabilità nei sistemi operativi e nelle applicazioni più diffuse, scoprendo backdoor e falle di sicurezza che possono sfruttare con un software progettato in modo intelligente. Gli amministratori di sistema e i team di sicurezza stanno combattendo le minacce rilevate e il processo di protezione dell'infrastruttura informatica può richiedere molto tempo e risultare estremamente difficile.

Le organizzazioni possono implementare le migliori pratiche di sicurezza standard del settore, sistemi di rilevamento delle minacce e protezioni a livello hardware, ma la sicurezza IT di un'azienda è forte quanto il suo anello più debole. Sfortunatamente, la maggior parte dei ransomware viene ancora propagata da azioni avviate dall'utente. Azioni negligenti, accidentali o avventate dei dipendenti possono lasciare la porta spalancata a un attacco ransomware.

È qui che l'esperienza e la professionalità di un fornitore di servizi di sicurezza gestiti possono rafforzare la sicurezza della tua attività. Sia che tu scelga di implementare raccomandazioni sulla sicurezza o di esternalizzare l'intero reparto IT, gli esperti di Atlantic.Net mettono la tua azienda al primo posto, proteggendo le tue piattaforme IT dalle minacce più recenti e future.

Prevenzione del ransomware

Per proteggerti dall'infezione da ransomware, è importante seguire diverse best practice di sicurezza per assicurarti di essere protetto. È essenziale essere certi che l'infrastruttura e la rete siano in buono stato per offrire la migliore protezione possibile da ransomware.ess.

- Inventario del sistema – Uno dei primi passi da seguire, in particolare se sei un'azienda, è completare un inventario di tutti i tuoi asset aziendali. Ciò includerà tutte le risorse digitali come server, desktop, laptop, apparecchiature di rete e infrastruttura digitale. La catalogazione delle risorse che possiedi ti consentirà di creare una baseline su cui lavorare

- Analisi del rischio – Condurre un'analisi del rischio di sicurezza informatica utilizzando la linea di base creata con l'inventario di sistema. Questo processo ti consentirà di identificare i punti deboli della sicurezza e creare un elenco di priorità di cosa correggere per primo

- Esegui un sistema operativo supportato – È importante eseguire un sistema operativo moderno e supportato dal produttore. Le licenze del sistema operativo possono essere costose, ma è fondamentale disporre di sistemi operativi supportati, poiché si ha quindi diritto agli aggiornamenti di sicurezza e alle patch. Windows 7 e Windows Server 2008 cesseranno gradualmente il supporto a gennaio 2020 e tutte le iterazioni precedenti non sono già più supportate

- Patch – Probabilmente, uno dei metodi migliori per proteggersi dal malware è garantire che l'infrastruttura sia aggiornata ai livelli più recenti. Ciò include patch del server, aggiornamenti di Windows, firmware e aggiornamenti del microcodice

- Aggiornamenti dell'applicazione – anche le applicazioni software devono essere aggiornate; questo aiuterà a ridurre le vulnerabilità. Assicurati che l'antivirus sia installato e aggiornato quotidianamente per garantire che vengano richiamati i database di prevenzione delle minacce più recenti

- Formazione – Un'altra protezione fondamentale contro il ransomware è formare tutti i dipendenti sui rischi del ransomware. Questo dovrebbe aiutarli a capire cos'è la sicurezza informatica e a cosa prestare attenzione per evitare i rischi. Esempi comuni tra cui essere alla ricerca di phishing, truffe e siti Web falsi

- Backup – Se accade il peggio e sei colpito da un ransomware, spesso la soluzione più rapida è ripristinare dal backup. I backup fuori sede regolari devono essere completati a rotazione giornaliera, settimanale e mensile per ridurre la probabilità che anche i backup vengano infettati

- Ripristino di emergenza – Creare e testare un piano di ripristino di emergenza, incluso uno scenario in cui un'interruzione totale è causata da un ransomware. Potrebbe trattarsi di una configurazione DR ad alta disponibilità in un sito secondario o con un provider cloud

- Test di penetrazione – Questa è una tecnica per testare l'infrastruttura informatica esterna e interna contro tutte le vulnerabilità note. Il test della penna e la scansione delle vulnerabilità genereranno un elenco di correzioni consigliate necessarie per rafforzare l'infrastruttura

Conclusione

La ricerca che abbiamo intrapreso è unanime nell'opinione che il ransomware sia una minaccia crescente. Negli ultimi anni abbiamo assistito a un aumento del numero di attacchi ransomware. Sembrerebbe che gli hacker stiano cambiando la loro metodologia per concentrarsi sul ransomware (anziché su altri tipi di malware), poiché è il metodo di attacco più probabile che abbia successo.

Abbiamo trovato prove che suggeriscono che c'è un passaggio dal prendere di mira i singoli utenti in attacchi ransomware generalizzati, scegliendo invece di prendere di mira aziende facoltose, assistenza sanitaria, istruzione e istituzioni del governo locale e regionale. Gli hacker scelgono di prendere di mira queste istituzioni perché è probabile che abbiano l'impatto maggiore se la violazione ha successo.

Poiché non esiste un'autorità di segnalazione, è molto difficile produrre rapporti sui numeri effettivi delle vittime di ransomware ed è possibile che solo una parte degli incidenti venga effettivamente segnalata. Abbiamo anche trovato prove che suggeriscono che gli hacker stanno spostando la loro attenzione sulla creazione di ransomware specificamente mirati alle istituzioni che hanno maggiori probabilità di pagare. Gli hacker potrebbero "sapere" quali istituti sono coperti da un'assicurazione di sicurezza informatica e le vittime con un'assicurazione potrebbero essere più propensi a pagare.

Molte protezioni tecniche, di processo e di formazione possono essere introdotte per aiutare a creare una solida politica di sicurezza informatica che dovrebbe essere implementata in tutta l'organizzazione. Ognuna di queste misure di sicurezza dovrebbe essere rivista e rinnovata ogni anno, ma è anche importante disporre di un collaudato processo di continuità aziendale e ripristino di emergenza in caso di eventi peggiori.

Hai bisogno di aiuto per proteggere la tua azienda dalle minacce ransomware?

Atlantic.Net è pronta ad aiutarti a ottenere una rapida conformità con una gamma di certificazioni, come SOC 2 e SOC 3, HIPAA e HITECH, tutte con supporto 24x7x365, monitoraggio e infrastruttura di data center di livello mondiale. Per un'implementazione più rapida delle applicazioni, una progettazione gratuita dell'architettura IT e una valutazione, contatta Atlantic.Net oggi online, chiama il numero 888-618-DATA (3282) o inviaci un'e-mail all'indirizzo example@unixlinux.online.