L'ultimo attacco di un malware mondiale, il già famoso WannCrypt, non solo ha chiarito la sicurezza di centinaia di aziende nel mondo, ma anche quanto a volte siamo coinvolti nella gestione della terminologia di queste minacce.

Un virus è uguale a un malware? E cos'è il ransomware e in che cosa si differenzia dalle altre minacce? In generale, lo chiamiamo sempre un virus informatico e basta. Ma oggi andremo un po' oltre e spiegheremo qual è il significato di termini come malware, virus, worm, spyware, trojan, ransomware e così via.

Cos'è un malware

Iniziamo con il malware. La parola malware è il termine risultante dall'unione delle parole "software dannoso" o software dannoso. Il malware è un tipo di software che mira a infiltrarsi o danneggiare un computer o un sistema informativo senza il consenso del suo proprietario.

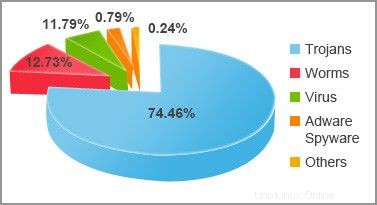

Pertanto, malware è il termine principale utilizzato per parlare di tutte le minacce informatiche. All'interno di questa categoria, abbiamo già diverse classificazioni più specifiche per le minacce, come Trojan, worm, virus informatici, adware, spyware o ransomware, tra gli altri.

Tuttavia, tutti i programmi che possono esporre i tuoi dati non sono malware. Dobbiamo distinguerlo dal software difettoso, che sono quei programmi che non sono progettati con cattive intenzioni, ma che hanno determinati errori nel loro codice a causa dei quali le tue informazioni potrebbero essere esposte o il tuo sistema diventa vulnerabile a determinati pericoli.

Cos'è un virus informatico

Un virus informatico è un tipo di malware il cui obiettivo è alterare il corretto funzionamento di un dispositivo. Lo fa infettando i file di un computer tramite codice dannoso e la sua caratteristica principale è che necessita dell'intervento dell'utente per essere eseguito. Il momento in cui prende il controllo con l'obiettivo di infettare un computer e diffondersi.

Sebbene il primo virus informatico sia apparso nel 1971 , non è stato fino agli anni '80 che il termine è stato ufficialmente adottato. Questo nome è dovuto alla sua somiglianza con i virus biologici che infettano una cellula e questo, a sua volta, diffonde il virus al resto delle cellule di un organismo.

Esistono diversi tipi di virus, da quelli che sono semplici battute fatte con la sola funzione di infastidire gli altri che possono danneggiare gravemente il tuo computer cancellando file che ne pregiudicano direttamente il funzionamento. In ogni caso, il loro punto in comune è che tutti modificano il normale comportamento di un computer.

In generale, i virus sono totalmente trasparenti. Non si nascondono, ma tendono a viaggiare all'interno di file eseguibili come Windows .exe . Naturalmente, possono farlo con i nomi di altre applicazioni nel tentativo di ingannarti e provare a eseguire il programma.

Verme informatico

Il worm è un altro dei tipi più comuni di malware nella rete e la sua principale differenza con i virus informatici è che non richiede l'intervento dell'utente o la modifica di alcun file esistente per infettare un computer. Per il resto ha la caratteristica di replicarsi per espandersi attraverso le reti a cui è connesso un dispositivo. Quando riesce a penetrare in un computer, il worm cerca di ottenere gli indirizzi di altri computer attraverso le vostre liste di contatti per inviargli le loro copie e prova a infettare anche loro. Non devono manipolare alcun programma o far funzionare il computer in modo improprio, il che li rende un po' più difficili da rilevare.

Per fare ciò, ti consigliamo di rivedere le risorse che potresti consumare, come la RAM, qualcosa che renderà le attività ordinarie eccessivamente lente. Se ne hai uno, potresti anche vedere che il tuo team ha inviato messaggi senza la tua autorizzazione tramite e-mail o social network.

In termini di utilizzo, oggi questi worm vengono spesso utilizzati ad esempio per creare botnet. Sono reti di computer zombie che possono agire simultaneamente quando un operatore dà l'ordine di inviare SPAM in blocco, diffondere malware o lanciare diversi tipi di attacchi, attacchi DDoS o denial of service.

Cos'è un Trojan

Il Trojan ha alcune somiglianze con i virus informatici, ma il suo funzionamento non è esattamente lo stesso. Mentre un virus è solitamente distruttivo, un Trojan cerca di passare inosservato mentre accede al tuo dispositivo con l'intenzione di eseguire azioni nascoste con cui aprire una backdoor in modo che altri programmi dannosi possano accedervi.

Tuttavia, uno dei punti in comune tra diversi tipi di malware è che i trojan arriveranno anche travestiti da file legittimi. Lo faranno con eseguibili che apparentemente non faranno nulla di male quando vengono utilizzati, ma inizieranno immediatamente a lavorare alle tue spalle senza che tu te ne accorga.

Il suo nome è quello del mitico cavallo di Troia dell'Odissea di Omero, che secondo la storia fu usato per ingannare i difensori di Troia. Allo stesso modo, questo malware entra nel tuo computer mimetizzato come un programma legittimo e, una volta all'interno, crea un varco tra le tue difese in modo che altri programmi o tipi di malware abbiano dove entrare.

A differenza dei worm informatici di cui abbiamo parlato, i Trojan non si propagano. Puoi essere infettato da uno quando lo ricevi deliberatamente, ma tendono anche a sciamare in P2P reti o altri siti Web con applicazioni eseguibili apparentemente innocue. Vengono spesso utilizzati, tra le altre cose, per rubare informazioni senza il tuo consenso attraverso quella backdoor.

Cos'è uno spyware

È un altro tipo di programma che viene installato sul tuo computer da solo o tramite l'interazione di una seconda applicazione che lo avvia senza che tu te ne accorga. Di solito lavorano in segreto cercando di nascondere le loro tracce in modo da non alzare la guardia e agire normalmente.

Il suo scopo è raccogliere informazioni sull'utente o sull'organizzazione che possiede un computer in modo non autorizzato. In modo che non vengano rilevati, questi programmi monitorano e raccolgono dati sulle azioni eseguite su un computer, sul contenuto del disco rigido, sulle applicazioni installate o su tutto ciò che fanno su Internet. Possono anche installare altre applicazioni.

Cos'è l'adware?

L'adware è un tipo di programma piuttosto controverso e difficile da catalogare. Alcuni lo considerano una classe di spyware, mentre altri affermano che non può nemmeno essere considerato malware perché la sua intenzione finale non è quella di danneggiare i computer principali.

La sua unica missione è entrare nel tuo computer e iniziare a mostrarti pubblicità, sia mentre stai navigando in Internet, sotto forma di popup in momenti casuali o durante l'esecuzione di un programma. Alcuni si limitano addirittura a sostituire la pubblicità di un sito web con un'altra con cui i suoi creatori possono ottenere vantaggi.

In generale, questo tipo di software viene solitamente installato in programmi che vengono poi diffusi gratuitamente come fonte di reddito per i suoi creatori. Il motivo per cui alcune persone li considerano spyware è che alcuni di loro possono raccogliere e inviare i tuoi dati personali.

Cos'è il ransomware

E infine, abbiamo il ransomware. Ransom significa salvare, e in effetti, quello che fa è dirottare i dati di un computer e chiedere un salvataggio economico in cambio del suo rilascio.

Normalmente, quello che fai è crittografare i tuoi dati e ciò che ti offrono in cambio del salvataggio economico è la chiave per decifrarli. Questo tipo di programmi può accedere al tuo computer sul retro di un worm o altro tipo di malware e, una volta crittografati i tuoi dati, bloccherà il tuo computer mostrandoti una schermata di avviso in cui vieni informato che sei stato vittima del attacco. In questa schermata ti viene mostrato anche l'importo da pagare e il metodo di pagamento, che può essere tramite SMS, Paypal o bitcoin.

È una delle minacce che sta crescendo negli ultimi anni, quindi è importante avere il computer sempre aggiornato e seguire una serie di precauzioni quando si ha a che fare con e-mail o messaggi sospetti, evitando sempre di installare tutto ciò che invii per posta a persone che non sapere.

Conclusione

Un altro consiglio in cui quasi tutti gli esperti di sicurezza informatica hanno concordato è che devi cercare di non pagare mai il riscatto che ti viene chiesto. In questo modo, consenti ai criminali di farla franca e li incoraggi a continuare a ricorrere a questo tipo di programma. Il metodo più semplice per compilarlo è avere sempre copie di backup aggiornate dei tuoi database e formattare i computer interessati, recuperandoli in seguito con queste copie.