Siamo ora alla parte 4 di questa serie in cinque parti intitolata:Comandi Linux usati frequentemente dagli amministratori di sistema Linux . Entro la fine di questa serie, tratteremo almeno 50 comandi. Finora, abbiamo toccato circa 60 comandi spesso utilizzati da amministratori di sistema Linux e utenti esperti. Fare riferimento anche alla parte 1, parte 2, parte 3 e parte 5.

Esaminiamo ora un'altra serie di comandi e strumenti da riga di comando utilizzati frequentemente per la gestione del file system, la sicurezza, le autorizzazioni, il networking e altre attività amministrative eseguite su sistemi Linux. Dopo che la parte finale di questa serie è stata pubblicata, raggrupperò i comandi correlati e collegherò tutte e cinque le parti.

Che tu sia un utente esperto di desktop Linux o un amministratore di sistema Linux esperto,

ti ritroverai a usare questi comandi frequentemente. (Parte 4 di 5)

I comandi elencati di seguito sono utili per scaricare file remoti, utilizzare WHOIS dalla riga di comando, aggiungere utenti, convertire e copiare file, ecc. Sono utili anche quando si tenta di riparare un sistema Linux non avviabile. Allo stesso modo, puoi anche murare facilmente il tuo sistema se non hai familiarità con l'uso di alcuni di questi comandi. Pertanto, consiglio vivamente di testare prima alcuni di questi comandi nei tuoi ambienti sandbox e home lab. Consulta la mia guida alla configurazione del laboratorio domestico.

1. wget – recupera i file su HTTP, HTTPS, FTP e FTPS.

wget è uno strumento da riga di comando utilizzato per scaricare file tramite HTTP, HTTPS, FTP e FTPS. Poiché wget è solo da riga di comando, ciò significa che può essere richiamato anche da script, processi cron e altri metodi non GUI. La sintassi per wget è la seguente:

wget [option] [url]

Quindi, ad esempio, se desideri scaricare il manuale ufficiale di wget (un file PDF), puoi utilizzare il seguente comando:

# wget https://www.gnu.org/software/wget/manual/wget.pdf

E CURL?

Il wget più comune l'alternativa è curl . Curl supporta più protocolli tra cui FTPS, Gopher, HTTP, HTTPS, SCP, SFTP, TFTP, Telnet, DICT, LDAP, LDAPS, IMAP, POP3, SMTP e URI. Curl è un'utilità estremamente flessibile; puoi, ad esempio, usarlo per testare il TTFB (Time to First Byte) di un sito web e una miriade di altri usi.

Ecco un esempio di comando curl:

# curl -o /dev/null -w "Conn: %{time_connect} TTFB: %{time_starttransfer} Total: %{time_total} \n" https://haydenjames.io/

Il comando precedente esegue un controllo TTFB su qualsiasi URL del sito Web. Usa man curl per una spiegazione degli argomenti dei comandi precedenti. Inoltre, leggi Tutto arricciato.

2. dd – convertire e copiare file.

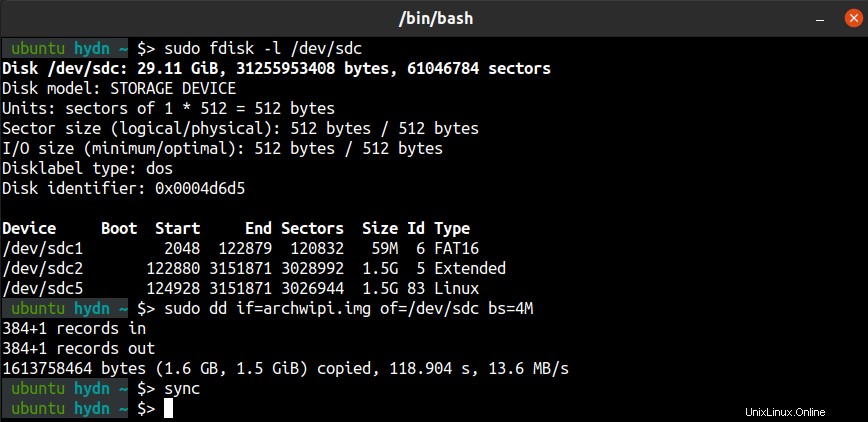

Utilizzo di dd – Verifica sempre di aver selezionato il nome del dispositivo corretto.

Originariamente dd stava per "Copia e converti" , ma è stato rinominato perché C compilatore già utilizzato cc . (Fonte: man dd da Unix-V7 su PDP-11) Detto questo, molti hanno saggiamente chiamato dd il "distruttore di dati" o "distruttore di dischi" .

dd è un'utilità molto versatile disponibile per Linux. Il dd Lo scopo principale dell'utilità della riga di comando è convertire e copiare file. Uno degli usi più popolari di dd è creare unità di avvio USB da un file .img o .iso. Ad esempio, quando configuri per la prima volta Raspberry Pi, dovrai copiare il sistema operativo su una chiavetta USB (ovvero chiavetta USB) per la quale puoi utilizzare il dd comando.

Ad esempio, ecco il comando per scrivere un .img o .iso su una chiavetta USB o un altro dispositivo di archiviazione avviabile:

$ sudo dd if=xbmc_new_os.img of=/dev/sdX bs=4M

Modifica /dev/sdX al corretto nome del dispositivo.

Attenzione:perderai i tuoi dati se fornisci il nome del dispositivo sbagliato!

Puoi anche invertire quel comando per eseguire il backup dell'USB sul tuo sistema Linux. Tuttavia, se l'USB è 32G e lo spazio di archiviazione utilizzato è solo 8 GB, non vorrai eseguire il backup dell'intero dispositivo da 32 GB. È possibile utilizzare il seguente comando e sostituire "XXXX" con il conteggio dei blocchi + 1 dello spazio utilizzato sull'USB. Puoi trovarlo utilizzando fisk -l comando, come discusso di seguito.

$ sudo dd if=/dev/sdx of=new_os_backup.img bs=512 count=XXXX

Modifica /dev/sdX al nome del dispositivo corretto.

Ci sono molti altri usi di dd comando. Ad esempio, il dd comando può confrontare le prestazioni dei dispositivi di archiviazione (ad esempio, dispositivo di archiviazione SSD) e può persino confrontare la tua CPU.

Leggi anche: Il tuo host web non vuole che tu legga questo:confronta il tuo VPS.

Dai un'occhiata a man dd .

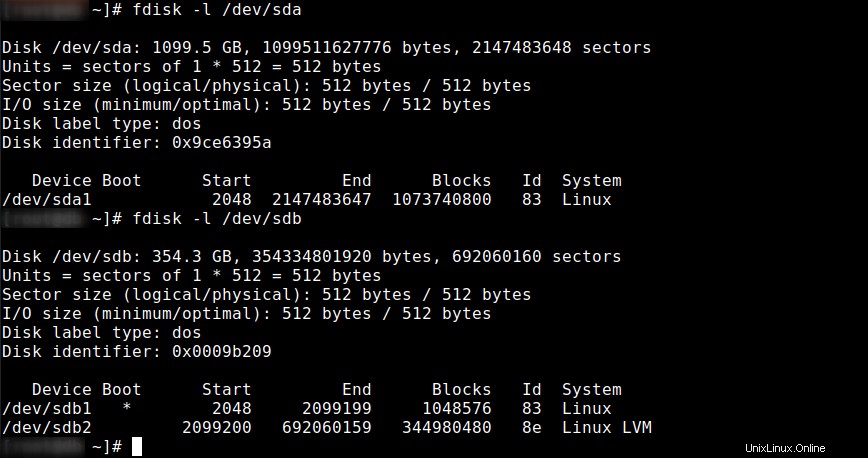

3. fdisk – manipola la tabella delle partizioni del disco.

L'utilità fdisk viene utilizzata per apportare modifiche alla tabella delle partizioni dei dispositivi di archiviazione. Puoi utilizzare il comando seguente per elencare la tabella delle partizioni di tutti i dispositivi su un sistema Linux.

# fdisk -l

Per visualizzare la partizione per un dispositivo specifico, includere il nome del dispositivo. (vedi l'esempio nello screenshot sopra):

# fdisk -l /dev/sda

Dispositivo: Mostra il nome del dispositivo, seguito dal numero della partizione.

Avvio: La colonna Boot mostra che la prima partizione, /dev/sda1, ha un asterisco (*), a indicare che questa partizione contiene i file richiesti dal boot loader per avviare il sistema.

Inizio e fine: Mostra l'inizio e la fine dei blocchi utilizzati per ciascuna partizione.

Blocchi: mostra il numero di blocchi allocati alla partizione.

ID e sistema: Mostra il tipo di partizione.

fdisk è un'utilità basata su finestre di dialogo per la creazione e la manipolazione di tabelle delle partizioni. I dispositivi a blocchi possono essere suddivisi in uno o più dischi logici chiamati partizioni. Questa divisione viene registrata nella tabella delle partizioni, che di solito si trova nel settore 0 del disco. fdisk supporta le tabelle delle partizioni GPT, MBR, Sun, SGI e BSD. Una tabella delle partizioni errata può essere corretta con fdisk .

Per accedere all'utilità basata sui comandi fdisk, utilizzare il comando seguente (sostituire sdX di conseguenza):

# fdisk /dev/sdX

Inoltre, leggi Partizionamento con fdisk.

Alcuni comandi correlati:parted , blkid , mkfs , fsck , ecc.

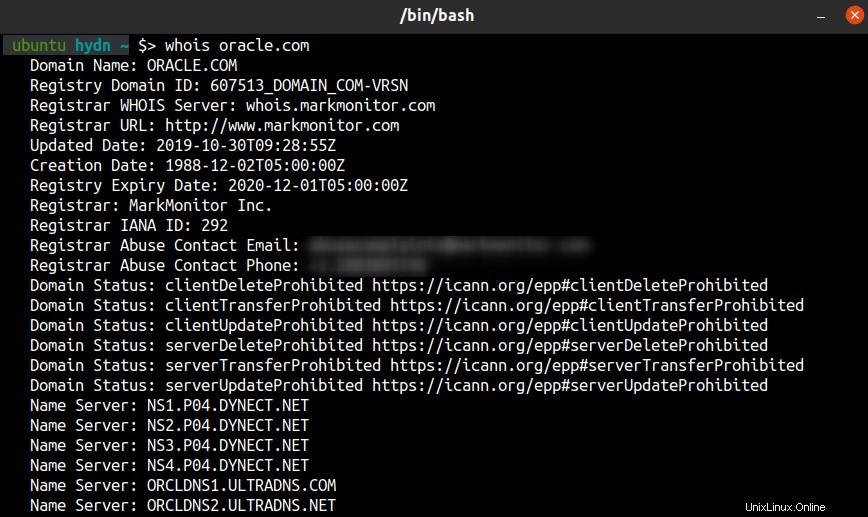

4. whois – client per il servizio di directory whois.

Il whois Il comando in Linux può essere utilizzato per trovare informazioni su un dominio, come il proprietario del dominio, le informazioni di contatto, i server dei nomi in uso, ecc. Ad esempio, per trovare le informazioni sul dominio per oracle.com, puoi usare il seguente comando:

$ whois oracle.com

whois interroga anche whois.networksolutions.com per handle NIC o whois.arin.net per indirizzi IPv4 e nomi di rete.

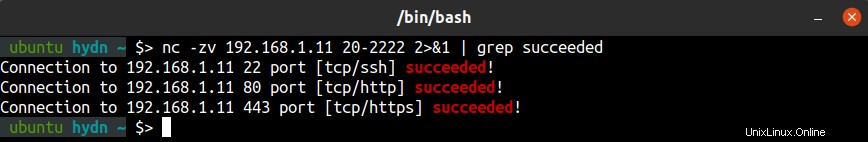

5. nc – utilità per socket di dominio TCP, UDP o UNIX

nc (netcat) è una comoda utilità di rete da riga di comando. nc può essere utilizzato per la scansione delle porte, il reindirizzamento delle porte, l'ascolto delle porte, per aprire connessioni remote, solo per citare alcuni dei suoi trucchi.

Per cercare la porta TCP 22 aperta su una macchina remota con l'indirizzo IP 192.168.1.11, dovresti usare il seguente comando:

$ nc -zv 192.168.1.11 22

Per cercare le porte TCP 22 e 80 aperte su una macchina remota con l'indirizzo IP 192.168.1.11, dovresti usare il seguente comando:

$ nc -zv 192.168.1.11 22 80

Per cercare porte TCP aperte su una macchina remota con l'indirizzo IP 192.168.1.11 nell'intervallo di porte da 20 a 8080, dovresti usare il comando seguente:

$ nc -zv 192.168.1.11 20-8080

Nota che c'è un sacco di connessioni rifiutate per tutte le migliaia di porte chiuse. Se desideri mostrare solo le porte aperte puoi utilizzare:

$ nc -zv 192.168.1.11 1-8080 2>&1 | grep succeeded

Cheatsheet e letture utili di Netcat:

- Cheat Sheet di Netcat – Fonte:sans.org

- Cheat Sheet di Netcat – Fonte: Varonis.com

- en.wikipedia.org/wiki/Netcat#Examples

- Pagina iniziale del progetto Netcat

- ricordati di usare

man nc.

Ci sono alternative a netcat che puoi leggere nel mio elenco di 60 comandi e script di rete Linux.

6. umask – imposta la maschera di creazione della modalità file

umask (maschera di creazione file utente) è un comando utilizzato per determinare le impostazioni di una maschera che controlla come vengono impostate le autorizzazioni dei file per i file appena creati. Può anche influenzare il modo in cui le autorizzazioni dei file vengono modificate in modo esplicito. Questo raggruppamento di bit (maschera) limita il modo in cui vengono impostate le autorizzazioni corrispondenti per i file appena creati. Umask è usato da open , mkdir e altre chiamate di sistema per modificare i permessi assegnati ai file o alle directory appena creati.

Imparare a umask:

- Cos'è Umask e come utilizzarlo in modo efficace

- Umask – Configurazione delle autorizzazioni file/directory predefinite

- Ogni possibile modalità umask

- Impostazione umask predefinita

7. chmod – modificare i permessi di accesso degli oggetti del file system.

chmod (change mode) è il comando e la chiamata di sistema utilizzati per modificare i permessi di accesso di file e directory Linux e per modificare i flag di modalità speciali. La richiesta chmod viene filtrata da umask. La sintassi del comando è questa:

chmod [options] mode[,mode] filename1 [filename2 ...]

Per modificare le autorizzazioni di accesso per un file, puoi utilizzare:

$ chmod [mode] filename

Per modificare le autorizzazioni di accesso per una directory, puoi utilizzare:

$ chmod [mode] directoryname

Esiste un modo semplice per impostare le autorizzazioni utilizzando le modalità ottale . All'autorizzazione di lettura (r) viene assegnato il valore 4 , scrivi (w) autorizzazione il valore 2 ed esegui (x) autorizzazione il valore 1 . In questo modo:

r = 4

w = 2

x = 1

Questi valori possono essere sommati, ad esempio:

1 =esegui solo

2 =sola scrittura

3 =scrittura ed esecuzione (1+2)

4 =sola lettura

5 =leggi ed esegui (4+1)

6 =leggi e scrivi (4+2)

7 =leggi e scrivi ed esegui (4+2+1)

I permessi di accesso possono essere impostati utilizzando combinazioni di tre cifre. Ad esempio:

chmod 640 file1 = rw- r-- ---

chmod 754 file1 = rwx r-x r--

chmod 664 file1 = rw- rw- r--

Ecco un comando di esempio che utilizza numeri ottali:

$ chmod 754 myfile

Puoi anche impostare le autorizzazioni esatte utilizzando le modalità simboliche . Ad esempio, questo comando imposta anche 754 autorizzazioni:

$ chmod u=rwx,g=rx,o=r myfile

Ripartizione del comando:

u - user

g - group

o - other

= - set the permissions exactly like this.

, - Commas separate the different classes of permissions (no spaces)

rwx = 7

rx = 5

r = 4

Utili cheatsheet e letture di chmod:

- cheat sheet dei codici chmod.

- scheda cheat chmod.

- Modifica delle autorizzazioni dei file: Oracle.

- Calcolatore permessi chmod.

8. chown – cambia il proprietario e il gruppo del file.

Nei sistemi Linux, ogni file è associato alla proprietà del gruppo e a un proprietario. Il chown Il comando (cambia proprietario) viene utilizzato per modificare la proprietà dei file e delle directory del file system. Un utente non root non può modificare la proprietà di un file, anche se l'utente ne è il proprietario. Solo l'account root può eseguire un cambio di proprietà, mentre solo un membro di un gruppo può cambiare l'ID gruppo di un file in quel gruppo.

Se un utente senza privilegi desidera modificare l'appartenenza al gruppo di un file di sua proprietà, può utilizzare il chgrp per farlo.

Il chown la sintassi del comando è la seguente:

chown [OPTIONS] [USER][:GROUP] file[s]

[OPTIONS] = additional options. (optional)

[USER] = username or numeric user ID of the owner.

: = used when changing a group of a file.

[GROUP] = used when changing the group ownership of a file.(optional)

FILE = target file.

Ecco un comando di esempio:

$ chown -v SetUser:SetGroup /var/www/html/webfile

-v = verbose

Cheatsheet e letture utili di Chown:

- Comando Chown in Linux.

- Modifica della proprietà del file.

- Modifica del proprietario, del gruppo e delle autorizzazioni.

9. chroot – esegui un comando o una shell interattiva con una directory radice speciale.

La radice, o "/", è il punto di montaggio dell'intero file system Linux e qualsiasi file o directory sulla macchina può essere referenziato a questo punto di montaggio. Il chroot Il comando (cambia radice) viene utilizzato per modificare il punto di montaggio radice in una posizione diversa. Ad esempio:

# chroot /home/guest/jail

Uno dei motivi più comuni per apportare questa modifica è creare una sandbox per un'applicazione o per un utente. Una volta impostata una nuova radice utilizzando chroot, qualsiasi riferimento che un utente o un'applicazione fa a "/" verrà quindi risolto nella nuova directory chroot. Questo è anche un buon modo per limitare l'accesso alla radice e al filesystem del sistema. Una shell con chroot è anche nota come shell incarcerata.

Chroot viene utilizzato anche quando si tenta il ripristino di CD/USB live su un sistema danneggiato che non si avvia.

Utili chroot cheatsheet e letture:

- Configurazione e utilizzo delle jail di Chroot.

- Croot di base – Ubuntu.

- Croot – Gentoo wiki.

- Come eseguire il Chroot in modalità di salvataggio.

- A cosa serve veramente chroot().

10. useradd – crea un nuovo utente o aggiorna le informazioni predefinite sul nuovo utente.

L'aggiunta e la rimozione di utenti è un'attività di amministrazione di Linux essenziale. Un nuovo server Linux è spesso configurato per impostazione predefinita per l'accesso utilizzando solo l'account root. Tuttavia, per eseguire molte attività di amministrazione del sistema, è meglio aggiungere un utente senza privilegi.

Ad esempio, per aggiungere un nuovo utente chiamato james , usa questo comando:

# useradd -m james

Il comando precedente crea anche automaticamente un gruppo chiamato james e lo rende il gruppo predefinito per l'utente james . Se desideri impostare il gruppo predefinito su qualcos'altro, utilizza -g opzione.

Per impostare una password per il nuovo utente, usa:

# passwd james

Comandi correlati:

userdel – utilizzato per eliminare un account utente e tutti i file correlati.

usermod – usato per modificare o modificare qualsiasi attributo di un account utente esistente.

sudo – Per le attività che richiedono il privilegio di root, puoi utilizzare sudo comando. Fondamentalmente, sudo ti consente di eseguire un comando come un altro utente, incluso root. Dopo aver aggiunto un nuovo utente, potresti voler assegnare sudo privilegi ed eliminare utenti. – Inoltre, vedi sudo.ws e sudo wiki di Arch Linux.

…ancora di più, comandi correlati.

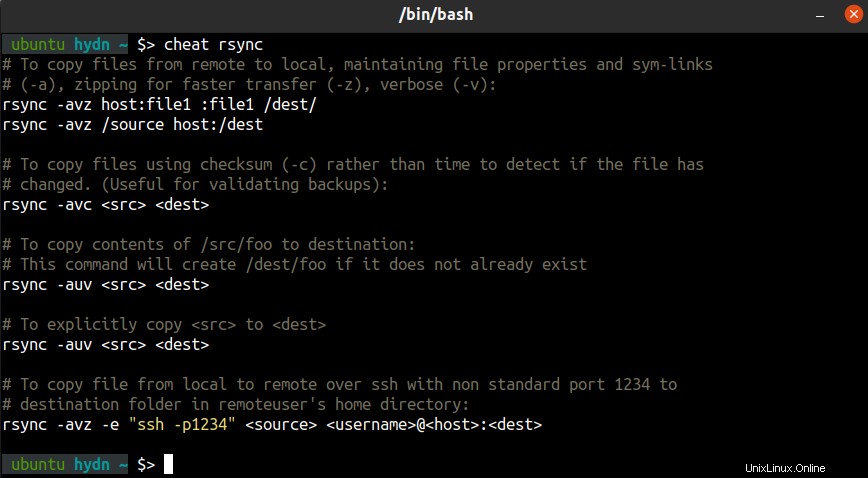

Bonus:extra della riga di comando di Linux

— cheat sulla riga di comando (Github):

cheat ti consente di creare e visualizzare cheatsheet interattivi sulla riga di comando.

— La riga di comando di Linux – Seconda edizione Internet di William E. Shotts, Jr. – (PDF)

— Cheat sheet completo di Linux. (TXT)

— Script di benchmark della riga di comando.

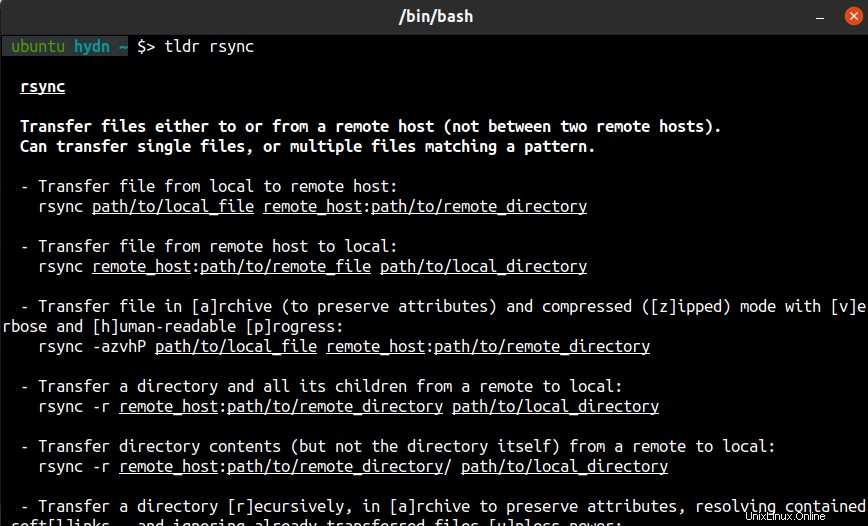

— tldr – Cheatsheet collaborativi per i comandi della console. – (Github)

Per ora è tutto! Spero che la parte 4 ti sia piaciuta. Torna per la parte 5.

Se l'hai trovato utile e desideri vedere altre serie come questa, lascia una nota nella sezione commenti qui sotto. Aggiungi ai preferiti, condividi, iscriviti e lascia qualsiasi commento o suggerimento tu possa avere.