Fail2ban è uno strumento di utilità di sicurezza Internet per gli amministratori di server Linux e host web. Puoi utilizzare lo strumento Fail2ban per controllare, monitorare e aggiungere regole sul tuo server Linux. Supponiamo di avere un sito Web su qualsiasi piattaforma di hosting. In tal caso, potresti sapere che se inserisci il nome utente o la password errati rapidità, il sistema ti impedisce automaticamente di accedere al tuo WHM o c-Panel e dashboard. Se disponi di un server in esecuzione su un sistema Linux, puoi mantenere il sistema di monitoraggio degli accessi del tuo server utilizzando lo strumento Fail2ban. Devo dire che, se sei un amministratore di server Linux, l'installazione di Fail2ban è un ottimo tentativo di rendere il tuo server sicuro, sicuro e stabile.

Caratteristiche importanti di Fail2ban

Fail2ban è scritto in Python che può impedire al tuo server Linux di attacchi di forza bruta.

Dopo aver ricevuto un attacco, puoi verificarne la forza dal file di registro di Fail2ban. Potresti chiedere, Fail2ban può prevenire gli attacchi DDOS sul tuo server? La risposta è che Fail2ban non è progettato per evitare gli attacchi DDOS; è fatto per prevenire tentativi di accesso sconosciuti o sospetti.

Ma, sicuramente, Fail2ban può ridurre il numero di attacchi DDOS sul tuo server Linux. Una volta installato lo strumento Fail2ban sul tuo server Linux e impostati i parametri, può proteggere automaticamente il tuo server dagli attacchi di accesso.

Fail2ban usa lo script Jail per rendere sicuro il server Linux. Jail è il file di script delle impostazioni, in cui vengono impostati tutti i parametri di blocco e mantenimento IP predefiniti. Comprendere lo script Jail è essenziale per garantire la sicurezza del tuo server Linux.

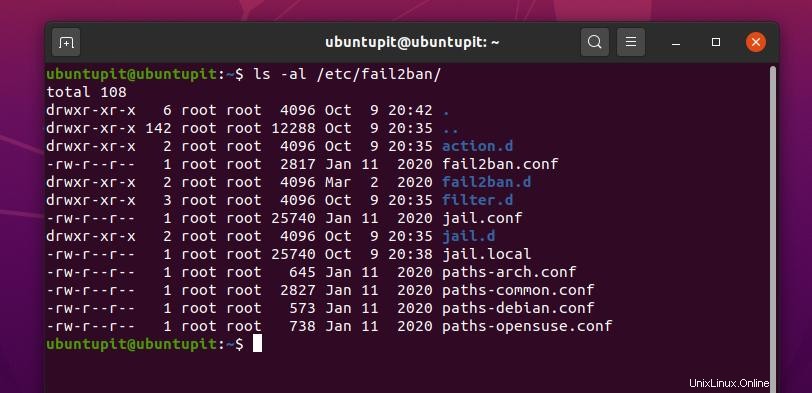

Per vedere i file di configurazione di Fail2ban, esegui il seguente comando list sul tuo terminale. Troverai un fail2ban.conf e un jail.d file all'interno dell'elenco. Lavoreremo nel jail.d per riconfigurare le impostazioni di Fail2ban.

ls -al /etc/fail2ban/

Sto elencando le funzionalità primarie e di base dello strumento Fail2ban sul sistema Linux.

- Supporta Python Scrapy

- Blocca IP per un intervallo specifico

- Blocco saggio del fuso orario globale

- Impostazioni parametri personalizzate

- Facile da configurare con Apache, Nginx, SSHD e altri server

- Ricevi un avviso e-mail

- Strutture per il divieto e l'annullamento del divieto

- Imposta l'ora del divieto

Fail2ban su varie distribuzioni Linux

- -Gli appassionati di Linux devono sapere che Linux alimenta la maggior parte dei server web. Sebbene i server siano alimentati su Linux, è obbligatorio mantenere un benchmark di sicurezza molto rigoroso per bloccare i tentativi di accesso non autorizzati. In questo post vedremo come installare e configurare il pacchetto Fail2ban su varie distribuzioni Linux. Successivamente vedremo anche come modificare e osservare lo strumento Fail2ban.

Passaggio 1:installa il pacchetto Fail2ban su Linux

L'installazione di Fail2ban su Linux è un processo semplice. È necessario aggiornare il repository di sistema e installare il pacchetto direttamente con alcune righe di comando del terminale. Esaminerò i metodi di installazione di Fail2ban su Debian, Fedora Linux, Red Hat Linux, OpenSuSE e Arch Linux.

1. Installa Fail2ban su Ubuntu e Debian Distributions

Nelle distribuzioni Debian, l'aggiornamento del repository di sistema è il processo per rendere il tuo sistema Linux più fluido ed efficiente. Poiché installeremo un nuovo pacchetto sul nostro sistema, dobbiamo prima aggiornare il repository di sistema. Puoi utilizzare le seguenti righe di comando per aggiornare il tuo repository di sistema.

sudo apt update

sudo apt upgrade -y

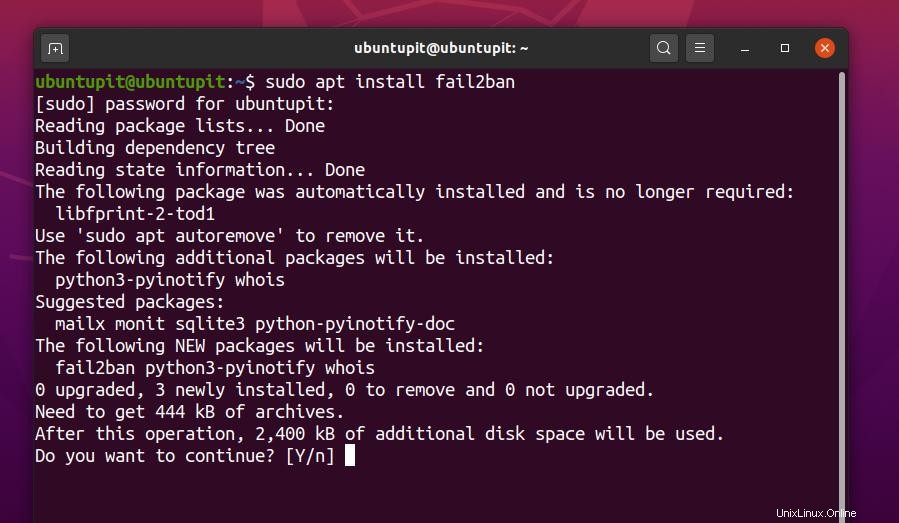

Ora, copia e incolla il seguente comando di gestione dei pacchetti aptitude per installare lo strumento Fail2ban all'interno del tuo sistema Debian. Puoi usare questo comando per Ubuntu, Kubuntu, Linux Mint e altre distribuzioni Debian.

sudo apt install fail2ban

2. Installa Fail2ban in Manjaro

Qui, abbiamo scelto Manjaro Linux per mostrare come installare il pacchetto Fail2ban su Arch e distribuzioni Linux basate su Arch. Manjaro è supportato e mantenuto dal progetto Arch Linux. Puoi usare il seguente packman riga di comando per installare Fail2ban su Arch Linux.

sudo pacman -S fail2ban

Se riscontri un errore durante l'installazione del pacchetto, puoi eseguire il seguente -Rs comando nel tuo terminale Arch Linux per bypassare l'errore.

sudo pacman -Rs fail2ban

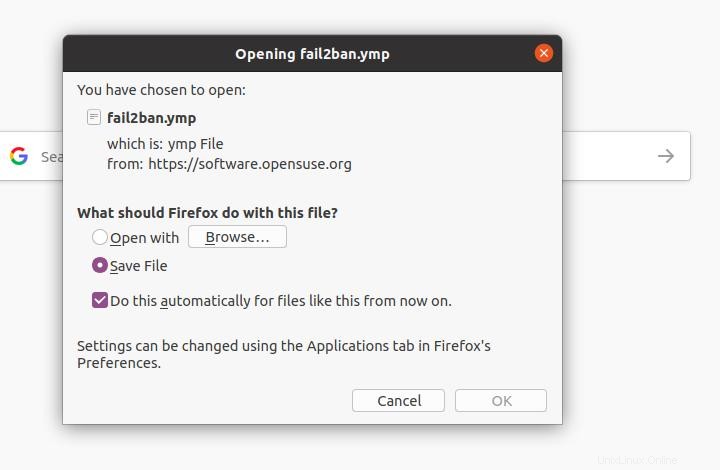

3. Installa Fail2ban in OpenSuSE e SuSE Linux

In SuSE e OpenSuSE Linux, l'installazione di Fail2ban è molto più semplice rispetto ad altre distribuzioni. Per prima cosa, devi scaricare il .ymp file del pacchetto di Fail2ban. Puoi scaricare il pacchetto Fail2ban per SuSE Linux da qui. Al termine del download, aprire il file del pacchetto tramite il software store predefinito di SuSE Linux. Quindi fare clic sul pulsante Installa per completare il processo di installazione.

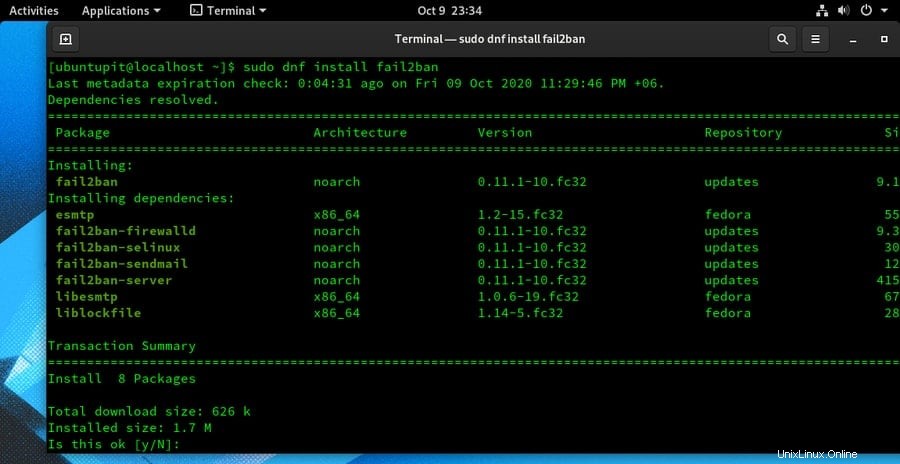

4. Installa Fail2ban su Fedora

Qui ti mostrerò come installare il pacchetto Fail2ban su Fedora Linux. Sto usando il comando DNF per installare il pacchetto su Fedora. Innanzitutto, installa i pacchetti extra per la versione Enterprise Linux (EPEL) sul tuo sistema.

sudo dnf install epel-release

Ora, esegui il seguente comando sul tuo terminale Fedora Linux per ottenere il pacchetto Fail2ban.

sudo systemctl start sshd

sudo dnf install fail2ban

5. Installa Fail2ban su CentOS e Red Linux

Molto raramente, le persone usano Red Hat e CentOS per mantenere un server. Tuttavia, se hai un server installato su Red Hat Linux, puoi installare il pacchetto Fail2ban sul tuo sistema Linux eseguendo il seguente yum comandi sulla tua macchina Linux.

Innanzitutto, installa la versione Extra Packages for Enterprise Linux (EPEL) sul tuo sistema. Quindi installa il pacchetto Fail2ban.

sudo yum install epel-release

sudo yum install fail2ban

Passaggio 2:impostazioni del firewall su Linux

Poiché Fail2ban utilizza un protocollo di rete per mantenere il server Linux, è necessario assicurarsi che il firewall Linux sia abilitato e configurato per accedere al pacchetto Fail2ban. Per impostazione predefinita, Fail2ban utilizza la porta 22 per stabilire la connessione. Ecco perché è necessario consentire la porta 22 per Fail2ban. Qui vedremo come impostare le impostazioni del firewall per Debina e altre distribuzioni Linux.

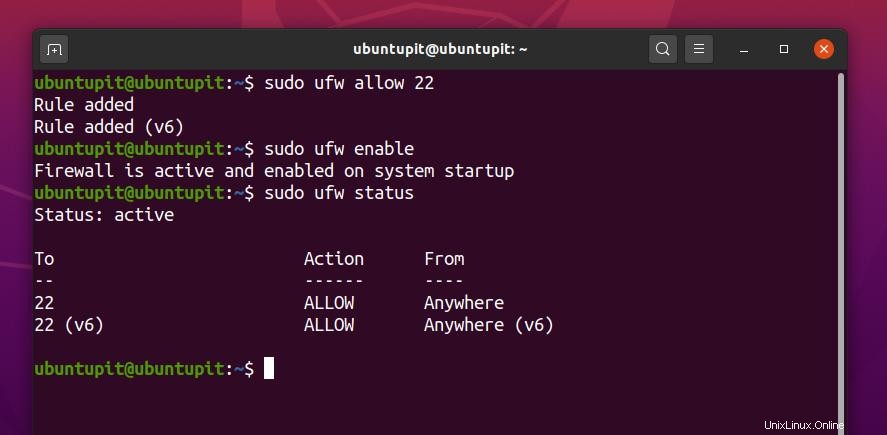

1. Impostazioni del firewall per Ubuntu e Debian

Gli utenti Debian e Ubuntu possono abilitare le impostazioni UFW per aggiungere la regola del firewall. Segui le righe di comando del terminale per configurare il firewall UFW sulle tue distribuzioni Debian. Se il firewall non è abilitato sul tuo sistema Debian, abilitalo prima.

sudo ufw allow 22

sudo ufw enable

Ora puoi controllare lo stato del firewall sul tuo sistema Linux. Scoprirai che la porta 22 è stata aggiunta e consentita nelle impostazioni del firewall.

sudo ufw status

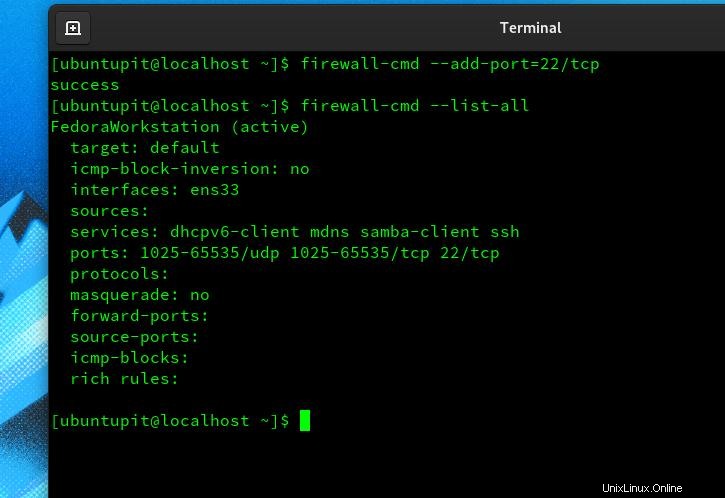

2. Impostazioni del firewall per Red Hat, CentOS e Fedora Linux

Red Hat, Fedora, Centos, Arch Linux, SuSE e altre distribuzioni Linux utilizzano lo strumento Firewalld per configurare le impostazioni del firewall. Poiché sappiamo che UFW è un'interfaccia firewall dedicata basata su riga di comando per le distribuzioni Debian, allo stesso modo Firewalld è lo strumento di gestione dell'interfaccia di programmazione delle applicazioni (API) principale in cui è possibile aggiungere regole del firewall.

Puoi utilizzare i seguenti comandi di controllo del sistema per avviare, abilitare, arrestare e ricaricare Firewalld sulla tua macchina Linux.

systemctl status firewalld

systemctl enable firewalld

sudo firewall-cmd --reload

systemctl stop firewalld

Come già sappiamo, dobbiamo consentire la porta 22 sulla configurazione del firewall. Utilizzare i seguenti comandi per aggiungere la regola. Puoi anche utilizzare il sistema di configurazione basato su zone sullo strumento Firewalld.

firewall-cmd --add-port=22/tcp

firewall-cmd --list-all

Ora riavvia lo strumento Fail2ban sul tuo sistema Linux.

systemctl restart fail2ban

Passaggio 3:Configura Fail2ban su Linux

Finora abbiamo installato Fail2ban e configurato le impostazioni del firewall. Ora vedremo come configurare le impostazioni di Fail2ban. Le impostazioni e le configurazioni generali sono le stesse per tutte le distribuzioni Linux. Puoi seguire questo passaggio per tutte le distribuzioni.

Innanzitutto, devi configurare le impostazioni Jail su Fail2ban. È possibile mantenere le impostazioni predefinite se non è necessario apportare modifiche. Puoi trovare lo script di configurazione in /etc/fail2ban/ directory. Usa le seguenti righe di comando del terminale per modificare e configurare le impostazioni della prigione.

cd /etc/fail2ban/

sudo cp jail.conf jail.local

sudo nano /etc/fail2ban/jail.conf

Ora puoi copiare e incollare le seguenti regole all'interno del tuo script di configurazione Jail. Qui stiamo impostando i parametri bantime, ignoreIP, findtime e maxretry.

[DEFAULT]

ignoreip = 127.0.0.1

bantime = 3600

findtime = 600

maxretry = 3

[sshd]

enabled = true

ignoreip = 127.0.0.1 ::1 192.168.100.11

Sto fornendo una descrizione concisa dei parametri dello script Fail2ban.

- bantime – Bantime è la durata che vuoi applicare per bannare qualsiasi indirizzo IP sospetto.

- ignora – L'ignoreip è indicato come l'indirizzo IP che non si desidera vietare o monitorare dallo strumento Fail2ban. In genere, l'IP dell'host corrente, l'indirizzo IP personale e gli indirizzi localhost vengono aggiunti all'elenco ignoreip.

- tentativo massimo – Maxretry è un tipo di file di registro che memorizza i tentativi di accesso non riusciti sul server Linux. Puoi controllare quanti tentativi vuoi consentire a qualsiasi utente di accedere.

- trova il tempo – Findtime è la durata del tempo passato che puoi aggiungere all'impostazione per trovare il controllo incrociato degli indirizzi IP sospetti.

Puoi anche sbloccare qualsiasi indirizzo IP dalle impostazioni di Fail2ban su Linux. Innanzitutto, devi aprire lo script di configurazione SSHD di Jail. Quindi puoi sbloccare l'indirizzo IP desiderato.

/etc/fail2ban/jail.d/sshd.local

Utilizzare le seguenti righe di comando per sbloccare qualsiasi indirizzo IP.

/etc/fail2ban/jail.local

sudo fail2ban-client set sshd unbanip 83.136.253.43

Passaggio 4:monitora lo stato di fail2ban

Una volta completati i passaggi di installazione e configurazione, ora puoi monitorare le funzioni di lavoro di Fail2ban dal tuo sistema Linux. Qui, descriverò alcune righe di comando di base che puoi eseguire sul tuo terminale Linux per guardare e monitorare lo strumento Fail2ban.

Puoi utilizzare la seguente riga di comando per visualizzare le informazioni di debug, le informazioni di traccia, il ping e altre informazioni correlate sullo strumento Fail2ban.

fail2ban-client -vvv -x start

Utilizza le seguenti righe di comando del terminale per visualizzare il file di registro e i file di autorizzazione di Fail2ban dal tuo sistema Linux.

nano /var/log/fail2ban.log

nano /var/log/auth.log

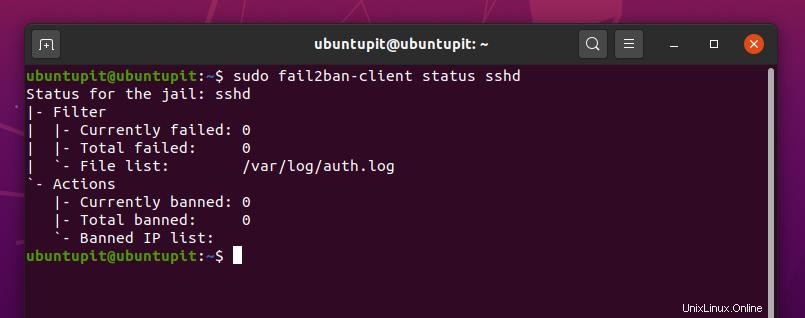

Utilizzare le seguenti righe di comando per monitorare lo stato del client e lo stato SSHD di Fail2ban.

sudo fail2ban-client status

sudo fail2ban-client status sshd

Per visualizzare il registro IP vietato, esegui la seguente riga di comando del terminale nella tua shell Linux.

sudo zgrep 'Ban:' /var/log/fail2ban.log*

Per visualizzare il file di registro degli errori, esegui la seguente riga di comando del terminale nel tuo terminale Linux.

/var/log/httpd/error_log

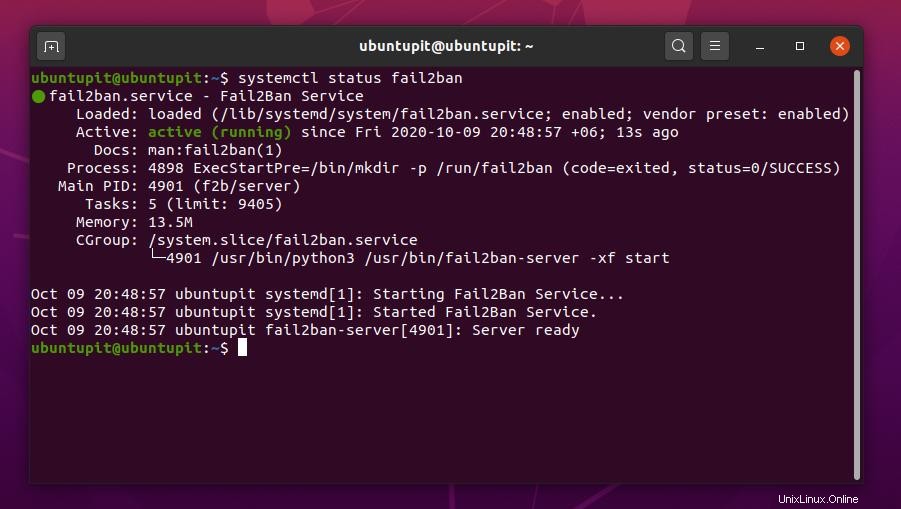

Puoi controllare lo stato di Fail2ban attraverso le righe di comando di controllo del sistema. Utilizzare le righe di comando del terminale fornite di seguito per verificare lo stato di Fail2ban sul sistema Linux.

systemctl status fail2ban

systemctl status fail2ban.services

È possibile eseguire i servizi Fail2ban all'avvio del sistema. Per aggiungere il pacchetto Fail2ban all'elenco delle applicazioni di avvio, utilizza la seguente riga di comando di controllo del sistema sul tuo terminale Linux.

systemctl enable fail2ban.services

Infine, puoi utilizzare le seguenti righe di comando del terminale fornite di seguito per avviare, riavviare e abilitare i servizi Fail2ban sul tuo sistema Linux.

systemctl enable fail2ban

systemctl start fail2ban

systemctl restart fail2ban

Suggerimento aggiuntivo:ricevi avvisi via email

Questo passaggio mostrerà come ricevere un avviso e-mail quando qualcuno tenta di accedere al tuo server Linux da un dispositivo non autorizzato, utilizzando il nome utente o la password errati e una rete dannosa. Per configurare le impostazioni degli avvisi e-mail, devi modificare jail.local file dalla directory Fail2ban.

Innanzitutto, puoi creare una copia del tuo script di impostazione Jail in modo da poter sostituire le impostazioni predefinite se fai qualcosa di sbagliato. Esegui la seguente riga di comando per creare una copia dello script Jail.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Puoi utilizzare la seguente riga di comando indicata di seguito per modificare jail.local script di configurazione.

sudo nano /etc/fail2ban/jail.local

Ora, copia e incolla i comandi di script riportati di seguito all'interno del tuo jail.local sceneggiatura. Quindi sostituire l'e-mail di destinazione (destemail) e l'indirizzo e-mail del mittente sullo script. Quindi puoi salvare ed uscire dallo script di configurazione.

[DEFAULT]

destemail = example@unixlinux.online

sender = example@unixlinux.online

# to ban & send an e-mail with whois report to the destemail.

action = %(action_mw)s

# same as action_mw but also send relevant log lines

#action = %(action_mwl)s

Ora riavvia lo strumento Fail2ban sul tuo sistema Linux.

sudo systemctl restart fail2ban

Rimuovi Fail2ban da Linux

La rimozione di Fail2ban sulla distribuzione Linux richiede il metodo standard di disinstallazione dei pacchetti da Linux. Ora mostrerò come rimuovere lo strumento Fail2ban dal tuo sistema Linux. Utilizzare le seguenti righe di comando per rimuovere il pacchetto dal sistema Debian/Ubuntu Linux.

sudo apt-get remove fail2ban

Usa le seguenti righe di comando per rimuovere Fail2ban da Fedora, CentOS, Red Hat Linux e altre distribuzioni Linux.

sudo yum remove fail2ban

sudo yum purge fail2ban

sudo yum remove --auto-remove fail2ban

Parole finali

Senza dubbio, Fail2ban è uno strumento essenziale per gli amministratori di sistemi e server Linux. Mentre l'utilizzo di UFW, IPtables e altri strumenti di monitoraggio della rete aiuta i gestori di server, Fail2ban è un pacchetto completo che può impedire accessi anonimi da parte di utenti dannosi o anonimi.

Nell'intero post, ho descritto i metodi di installazione, configurazione e monitoraggio dello strumento Fail2ban su varie distribuzioni Linux. Per favore condividi questo post con i tuoi amici e gli amministratori di server Linux se trovi questo post utile e informativo. Puoi scrivere le tue opinioni su questo post nella sezione commenti.