Protezione del tuo server dallo spam

Lo spam è un problema serio per la tua azienda e può richiedere molto tempo e risorse per risolverlo. Il modo migliore per risolvere questo problema, ovviamente, è non averlo mai in primo luogo. Il modo numero uno per aiutare a prevenire lo spamming è garantire che tutti i CMS (come WordPress, Joomla e Drupal), inclusi i temi, i plug-in siano aggiornati sul tuo server VPS o server dedicato. Può sembrare troppo semplice, ma ci sono innumerevoli volte in cui un plug-in obsoleto consente agli hacker di distruggere un dominio altrimenti sicuro.

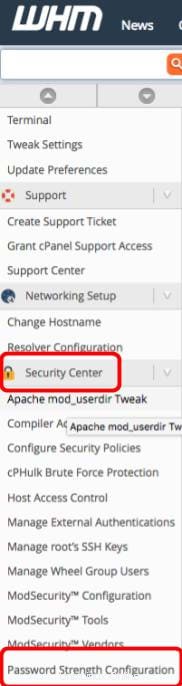

Un altro modo per proteggersi dallo spamming consiste nell'imporre password complesse chiedendo o impostando manualmente una configurazione che obbliga gli utenti ad avere una lettera maiuscola e minuscola, un simbolo e un numero nella password. In WHM, puoi forzare la sicurezza della password in Centro sicurezza>> Configurazione della sicurezza della password . Qui puoi richiedere agli utenti di avere almeno una certa forza per tutte le loro password cPanel.

Se sei un cliente Liquid Web, potresti voler prendere in considerazione i nostri pacchetti di protezione del server.

Ricerca di chi sta inviando spam

Ma diciamo che il peggio è già successo. Come si fa a rintracciare chi sta inviando spam e come viene inviato lo spam?

Il primo strumento che hai è in WHM in Email>> Mail Queue Manager .

Mail Queue Manager ti consente di vedere la coda di posta elettronica e discernere quali e-mail vengono inviate. Sarai tentato di eliminare immediatamente tutte le e-mail di spam, ma tienilo a bada. Per prima cosa, vuoi capire chi lo sta inviando e che tipo di spamming sta succedendo:una compromissione della password o uno script di spam. Sebbene ci siano altri modi in cui lo spamming può avvenire, questi sono i primi due metodi che vediamo per quanto riguarda i server di spamming.

Per iniziare, dovresti esaminare da dove provengono le e-mail tramite Gestione coda di posta. Ti consigliamo di selezionare un breve periodo di tempo recente per rivedere le email che sono state inviate. Una volta che hai quei risultati, vorrai guardare l'oggetto dell'e-mail. Chiediti:

- Sembra spam?

- A chi viene inviato?

- Conosci il ricevitore?

Una volta accertato che l'e-mail è spam, ti consigliamo di guardare le intestazioni dell'e-mail. Anche se le intestazioni possono sembrare confuse, siamo qui per analizzare le parti importanti:

Quello che segue è un esempio di intestazione di come potrebbe apparire un'e-mail di spam:

1g8rz7-1001y8-3K-H username 609 500 <user@domain.com> 1538853089 2 -received_time_usec .072187 -ident username -received_protocol local -body_linecount 241 -max_received_linelength 499 -auth_id username -auth_sender username@domain.com -allow_unqualified_recipient -allow_unqualified_sender -local XX 1 user23@somedomain.com 209P Received: from username by domain.com with local (Exim 4.91) (envelope-from <username@domain.com>) id 1g8rz7-0001y8-2K for recipient@otherdomain.com; Sat, 06 Oct 2018 15:11:29 -0400 030T To: recipient@otherdomain.com 033 Subject: NEW SUBJECT 058 X-PHP-Script: domain.com/index.php for xxx.xxx.xxx.xxx 050 X-PHP-Originating-Script: 609:class-phpmailer.php 037 Date: Sat, 6 Oct 2018 10:11:23 +0000 041F From: username <username@domain.com> 035R Reply-To: recipient@otherdomain.com 063I Message-ID: <06a1eccf94af6ffdb9a951780deb589c@teamworkers.org> 068 X-Mailer: PHPMailer 5.2.22 (https://github.com/PHPMailer/PHPMailer) 018 MIME-Version: 1.0 039 Content-Type: text/html; charset=UTF-8

Le parti importanti sono evidenziate in blu:

-auth_id username -auth_sender username@domain.com

e

058 X-PHP-Script: domain.com/index.php for xxx.xxx.xxx.xxx 050 X-PHP-Originating-Script: 609:class-phpmailer.php

Un account e-mail compromesso

Le prime due righe evidenziate indicano che è stato inviato tramite un mittente autenticato “nomeutente@dominio.com”. Se mittente_auth era vuoto, potresti passare alla sezione successiva Spamming degli script . Se questo è compilato, vorrai cambiare la password per quell'account e-mail. Dovrebbero anche eseguire scansioni malware locali su qualsiasi dispositivo che ha accesso all'account e-mail poiché potrebbero avere malware sul proprio computer che ha rubato la password. Una volta completato, puoi passare alla sezione successiva chiamata Cancellazione dello spam nella coda .

Spamming di script

Le righe sottostanti indicano il dominio del mittente e quello script (class-phpmailer.php ) ha generato l'email.

058 X-PHP-Script: domain.com/index.php for xxx.xxx.xxx.xxx 050 X-PHP-Originating-Script: 609:class-phpmailer.php

Da questo punto, vorrai trovare lo script cercando il nome del file nella radice del documento del dominio.

Per prima cosa, dovrai accedere al server come root tramite SSH.

Per trovare il file, esegui il seguente comando sostituendo “phpmailer.php ” con il nome dello script che hai trovato e aggiungi la root del documento per il dominio (in genere si trova sotto /home/{username}/public_html ).

find /doc/root/for/the/domain -name “phpmailer.php” -type f

Una volta individuato il percorso del file dannoso, disabilitarlo o eliminarlo. Per disabilitare il file, esegui il seguente comando.

Importante:ciò potrebbe interrompere la funzionalità del sito Web, ma interromperà lo spamming ed è importante farlo per evitare che il tuo IP venga inserito nella lista nera.

chmod 000 /name/of/file/to/be/disabled

Dovrai anche verificare la presenza di malware aggiuntivo sull'account. Uno dei migliori strumenti per farlo è Maldet. Ecco il link per rivedere Come configurare lo scanner Maldet.

Dopo aver installato il software e averlo configurato correttamente, dovrai eseguire una scansione manuale di una directory. Per fare ciò, entrerai in SSH nel server ed eseguirai il seguente comando, dopo averlo modificato per mostrare l'effettiva radice del documento del dominio (in genere si trova sotto /home/{username}/public_html ).

maldet -b -a /document/root/for/the/domain

Dopo averlo fatto, puoi controllare l'avanzamento della scansione eseguendo il comando seguente

tail /usr/local/maldetect/event_log

Al termine, puoi visualizzare il rapporto eseguendo quanto segue sostituendo le x con il numero del rapporto:

maldet --report xxxxx-xxxxx.xxxx

Da qui puoi disabilitare i file singolarmente proprio come facevi prima:

chmod 000 /name/of/file/to/be/disabled

Cancellare lo spam dalla coda

Dopo aver interrotto lo spamming cambiando la password dell'account o disabilitando lo script di spamming, vorrai cancellare la coda. La prima cosa da fare è cancellare le email di spamming. Ti consigliamo di utilizzare il comando seguente per eliminare le email potenzialmente spam sostituendo {email_address} con l'indirizzo email che stava inviando spam o il dominio che stava inviando le email di spamming.

Importante:questa operazione eliminerà tutte le email relative all'indirizzo email o al dominio.

grep -R --include='*-H' 'auth_id' /var/spool/exim/input | grep {email_address} | cut -d: -f1 | cut -d/ -f7 | cut -d- -f1-3 | xargs -n 1 exim -Mrm

Una volta completato, vorrai cancellare tutte le email che sono state rimbalzate sul server, con il seguente comando.

exim -bpr | grep '<>' | awk '{print $3}' | xargs -I % exim -Mrm %

Infine, continua a monitorare il server per assicurarti che non ci fossero due fonti di spamming ma, oltre a questo, hai interrotto con successo lo spamming del server.