Questo post riguarda pfSense High Availability

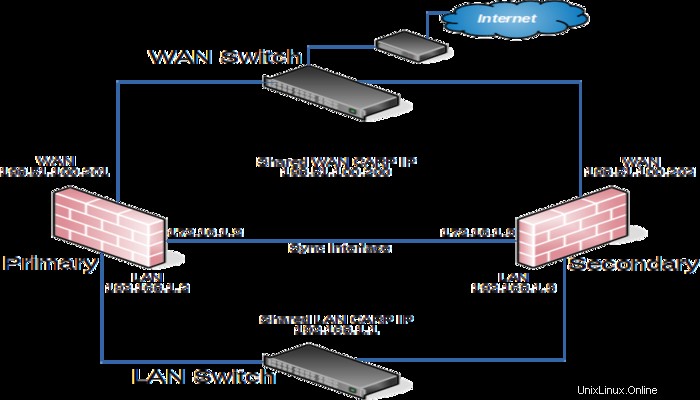

Questa ricetta descrive una semplice configurazione HA a tre interfacce. Le tre interfacce sono LAN, WAN e Sync. Funzionalmente equivalente a una distribuzione LAN e WAN a due interfacce, con l'interfaccia Sync utilizzata per sincronizzare la configurazione e gli stati del firewall tra il firewall primario e quello secondario.

Determina le assegnazioni degli indirizzi IP

Il primo compito è pianificare le assegnazioni degli indirizzi IP. Una buona strategia consiste nell'utilizzare l'indirizzo IP utilizzabile più basso nella sottorete come CARP VIP, l'indirizzo IP successivo come indirizzo IP dell'interfaccia firewall principale e il successivo indirizzo IP come indirizzo IP dell'interfaccia firewall secondaria. Questa progettazione è facoltativa, è possibile utilizzare qualsiasi schema, ma consigliamo vivamente uno schema coerente e logico per semplificare la progettazione e l'amministrazione.

Indirizzamento WAN – Pfsense High Availability

Gli indirizzi WAN verranno selezionati tra quelli assegnati dall'ISP. Per l'esempio nella tabella Assegnazioni degli indirizzi IP WAN, la WAN della coppia HA è 198.51.100.0/24 e gli indirizzi da 198.51.100.200 a 198.51.100.202 verranno utilizzati come indirizzi IP WAN.

| Indirizzo IP | Utilizzo |

|---|---|

| 198.51.100.200/24 | Indirizzo IP condiviso CARP |

| 198.51.100.201/24 | Indirizzo IP WAN del nodo primario |

| 198.51.100.202/24 | Indirizzo IP WAN del nodo secondario |

Indirizzamento LAN

La sottorete LAN è 192.168.1.0/24. Per questo esempio, gli indirizzi IP LAN verranno assegnati come mostrato nella Tabella.

| Indirizzo IP | Utilizzo |

|---|---|

| 192.168.1.1/24 | Indirizzo IP condiviso CARP |

| 192.168.1.2/24 | Indirizzo IP LAN del nodo primario |

| 192.168.1.3/24 | Indirizzo IP LAN del nodo secondario |

Indirizzamento interfaccia di sincronizzazione

Non c'è un VIP CARP condiviso su questa interfaccia perché non ce n'è bisogno. Pertanto, questi indirizzi IP vengono utilizzati solo per la comunicazione tra i firewall. Per questo esempio, 172.16.1.0/24 viene utilizzata come subnet di sincronizzazione. Verranno utilizzati solo due indirizzi IP, ma viene utilizzato un /24 per essere coerente con l'altra interfaccia interna (LAN). Per l'ultimo ottetto degli indirizzi IP, utilizzare lo stesso ultimo ottetto dell'indirizzo IP LAN di quel firewall per coerenza.

| Indirizzo IP | Utilizzo |

|---|---|

| 172.16.1.2/24 | Indirizzo IP di sincronizzazione del nodo primario |

| 172.16.1.3/24 | Indirizzo IP di sincronizzazione del nodo secondario |

Installazione, assegnazione interfaccia e configurazione di base

Installare il sistema operativo sui firewall come di consueto e assegnare le interfacce in modo identico su entrambi i nodi. Le interfacce devono essere assegnate esattamente nello stesso ordine su tutti i nodi. Pertanto, se le interfacce non sono allineate, la sincronizzazione della configurazione e altre attività non si comporteranno correttamente. Se sono state apportate modifiche alle assegnazioni dell'interfaccia, devono essere replicate in modo identico su entrambi i nodi.

Quindi, connettiti alla GUI e utilizza l'Installazione guidata per configurare ciascun firewall con un nome host univoco e indirizzi IP statici non in conflitto.

Ad esempio, un nodo potrebbe essere "firewall-a.example.com" e l'altro "firewall-b.example.com" o una coppia di nomi più personalizzata.

L'indirizzo IP LAN predefinito è 192.168.1.1. Ogni nodo deve essere spostato al proprio indirizzo, ad esempio 192.168.1.2 per il primario e 192.168.1.3 per il secondario. Quindi, questo layout è mostrato in Una volta che ogni nodo ha un indirizzo IP LAN univoco, entrambi i nodi possono essere collegati allo stesso switch LAN.

Imposta interfaccia di sincronizzazione

Prima di procedere, è necessario configurare le interfacce di sincronizzazione sui nodi del cluster. gli indirizzi da utilizzare per le interfacce di sincronizzazione su ciascun nodo. Una volta completato sul nodo primario, eseguilo di nuovo sul nodo secondario con l'appropriato indirizzo IPv4 valore.

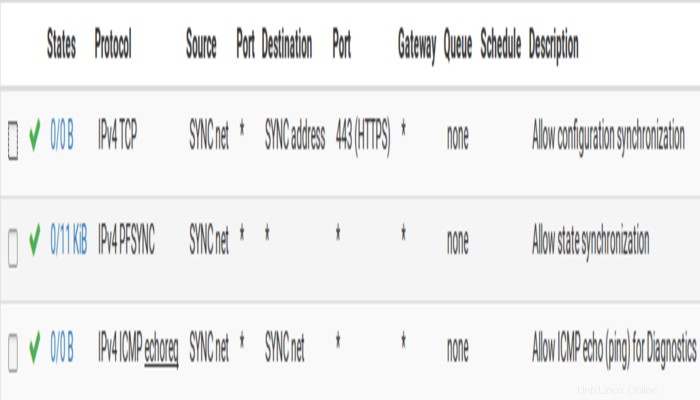

Per completare la configurazione dell'interfaccia di sincronizzazione, è necessario aggiungere le regole del firewall su entrambi i nodi per consentire la sincronizzazione.

Come minimo, le regole del firewall devono passare il traffico di sincronizzazione della configurazione (per impostazione predefinita, HTTPS sulla porta 443) e il traffico pfsync. Nella maggior parte dei casi è sufficiente una semplice regola di stile "consenti tutto".

Configura pfsync – Pfsense High Availability

La sincronizzazione dello stato tramite pfsync deve essere configurata sia sul nodo primario che su quello secondario per funzionare.

Prima sul nodo primario e poi su quello secondario, eseguire le seguenti operazioni:

- Vai a Sistema> Sincronizzazione disponibilità elevata

- Seleziona Sincronizza Stati

- Imposta Sincronizza interfaccia su SINCRONIZZA

- Imposta pfsync Sincronizza IP peer alla o

- l'altro nodo. Impostalo su

172.16.1.3durante la configurazione del nodo primario, o172.16.1.2durante la configurazione del nodo secondario - Fai clic su Salva

Solo sul nodo primario, esegui quanto segue:

- Vai a Sistema> Sincronizzazione disponibilità elevata

- Quindi, imposta Sincronizza configurazione su IP all'indirizzo IP dell'interfaccia di sincronizzazione sul nodo secondario,

172.16.1.3 - Imposta Nome utente del sistema remoto a

admin.

- Imposta Password del sistema remoto alla password dell'account utente amministratore e ripetere il valore nella casella di conferma.

- Seleziona le caselle di ciascuna area da sincronizzare con il nodo secondario. Per questa guida, come per la maggior parte delle configurazioni, tutte le caselle sono selezionate. Attiva/disattiva tutto è possibile utilizzare il pulsante per selezionare tutte le opzioni contemporaneamente, anziché selezionarle singolarmente.

- Fai clic su Salva

- Come rapida conferma che la sincronizzazione ha funzionato, sul nodo secondario vai a Firewall> Regole su SINCR scheda. Le regole sulla primaria ora ci sono e la regola temporanea non c'è più.

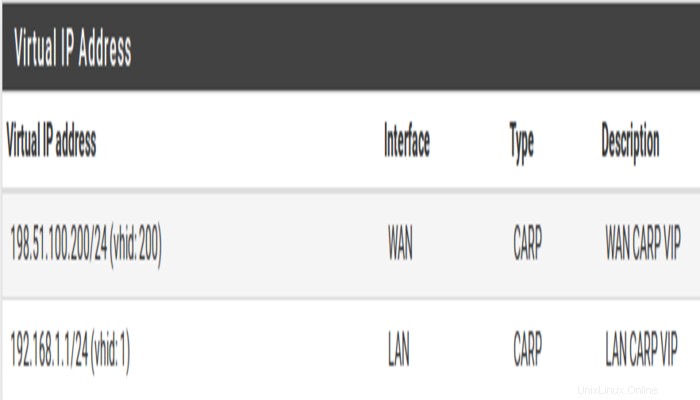

Configurazione degli IP virtuali CARP

- Vai a Firewall> IP virtuali sul nodo primario per gestire i VIP CARP

- Fai clic

Aggiungi in cima alla lista per creare un nuovo VIP.

Aggiungi in cima alla lista per creare un nuovo VIP. - Il VIP LAN verrebbe impostato in modo simile, tranne per il fatto che sarà sulla LAN interfaccia e l'indirizzo sarà

192.168.1.1

Se nella sottorete WAN sono presenti indirizzi IP aggiuntivi che verranno utilizzati per scopi quali NAT 1:1, port forwarding, VPN e così via, è possibile aggiungerli ora.

Fai clic su Applica modifiche dopo aver apportato modifiche ai VIP.

Dopo aver aggiunto i VIP, seleziona Firewall> IP virtuali sul nodo secondario per garantire che i VIP siano sincronizzati come previsto.

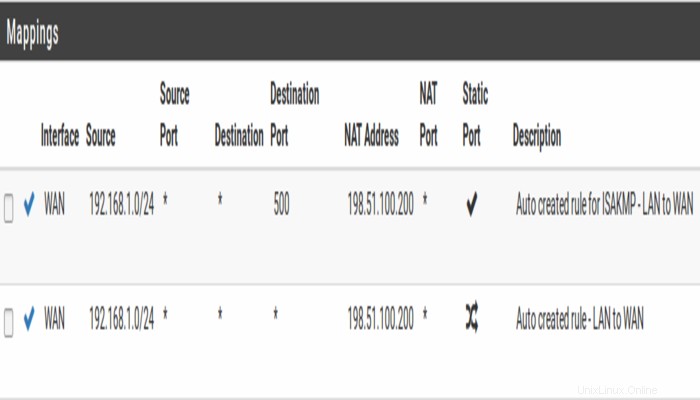

Configura il NAT in uscita per CARP

Il passaggio successivo sarà configurare NAT in modo che i client sulla LAN utilizzino l'IP WAN condiviso come indirizzo.

- Vai a Firewall> NAT , In uscita scheda

- Fai clic per selezionare Generazione manuale della regola NAT in uscita

- Fai clic su Salva

Apparirà una serie di regole equivalenti a quelle in vigore per il NAT in uscita automatico. Modifica le regole per le origini della sottorete interna in modo che funzionino invece con l'indirizzo IP CARP.

- Fai clic

a destra della regola da modificare

a destra della regola da modificare - Individua la traduzione sezione della pagina

- Seleziona l'indirizzo WAN CARP VIP da Indirizzo menu a discesa

- Cambia la descrizione per menzionare che questa regola eseguirà il NAT LAN sull'indirizzo VIP WAN CARP

Modifica del server DHCP – Pfsense High Availability

I daemon del server DHCP sui nodi del cluster necessitano di regolazioni in modo che possano lavorare insieme. Le modifiche verranno sincronizzate dal primario al secondario, così come con i VIP e il NAT in uscita, queste modifiche devono essere apportate solo sul nodo primario.

- Vai a Servizi> Server DHCP , LAN* tab.

- Imposta il server DNS al LAN CARP VIP, qui

192.168.1.1 - Quindi, imposta il Gateway al LAN CARP VIP, qui

192.168.1.1 - Imposta l'IP peer di failover all'indirizzo IP LAN effettivo del nodo secondario, qui

192.168.1.3 - Fai clic su Salva

Quindi, impostando il Server DNS e Gateway a un VIP CARP assicura che i client locali parlino con l'indirizzo di failover e non direttamente con nessuno dei nodi. In questo modo, se il primario si guasta, i client locali continueranno a parlare con il nodo secondario.

Infine, l'IP peer di failover consente al demone di comunicare con il peer direttamente in questa sottorete per scambiare dati come informazioni sul leasing. Quando le impostazioni si sincronizzano con il secondario, questo valore viene regolato automaticamente in modo che il secondario punti di nuovo al primario.

Quindi, questo post riguardava l'elevata disponibilità di Pfsense