La popolarità continua e crescente di WordPress in tutto il mondo lo ha reso il sistema di gestione dei contenuti di riferimento. Ora è il centro dell'universo per tutti gli individui che desiderano creare, modificare e pubblicare le proprie idee contemplate. Tuttavia, tutta l'attenzione che WordPress ha portato su se stessa ha un prezzo. I traffici web dannosi cercano sempre e, in alcune occasioni, riescono a far crollare i siti WordPress mirati.

Tali attacchi possono avere effetti terribili sulla salute di un sito Web in esecuzione e persino impedire la risposta del servizio MySQL a causa delle risorse di sistema esaurite. In tali circostanze, un amministratore di WordPress non può sfuggire a messaggi errati come Memoria insufficiente ed Errore durante la connessione al database. Tali messaggi di errore sono correlati a XML-RPC attacchi e questa guida all'articolo ci mostrerà come affrontarli.

[ Potrebbe piacerti anche:Come bloccare l'accesso a wp-admin e wp-login in Nginx/Apache ]

Capire XML-RPC

XML-RPC Il protocollo aiuta WordPress a raggiungere l'esecuzione di determinate funzioni remote. Gestisce questo ruolo attraverso l'avvio di un canale di comunicazione diretto con altri sistemi configurati esternamente. Questa comunicazione comporta il trasferimento di dati tramite il protocollo HTTP con XML come meccanismo di codifica preferito.

Un esempio perfetto è l'utilizzo del gadget del tuo smartphone per pubblicare o pubblicare sul tuo sito WordPress. Quest'ultima azione è possibile tramite un xmlrpc.php abilitato funzione di accesso remoto.

I seguenti tratti classificano qualsiasi utente, proprietario o amministratore di un sito WordPress come vittima di attacchi XML-RPC.

- Registri del server Web con "POST /xmlrpc.php HTTP/1.0 ” o voci simili.

- Un sito WordPress inattivo che trasmette "Errore di connessione al database ”.

Riconoscimento di un attacco XML-RPC attivo

È necessario cercare i file di registro del server Web sulla distribuzione del sistema Linux per verificare la fattibilità di XML-RPC attacchi. Puoi usare il seguente comando locate.

$ locate access.log || access_log

Ad esempio, per controllare Nginx registro di accesso per la possibilità di un XML-RPC attack, useremmo il comando grep:

$ grep xmlrpc /var/log/nginx/access.log

Se il access.log il file di output dall'esecuzione del comando precedente ha la stringa:

“POST /xmlrpc.php HTTP/1.0”

Sarà un test positivo per un attacco XML-RPC attivo.

Come bloccare l'esecuzione di attacchi XML-RPC

I problemi di sicurezza associati all'utilizzo di XML-RPC stanno lentamente portando la funzionalità a uno stato deprecato. Con una nuova API WordPress prendendo il sopravvento, la popolarità di XML-RPC sta affondando continuamente, da qui la necessità di averlo bloccato dal tuo sito WordPress.

Disabilita XML-RPC tramite WordPress Plugin

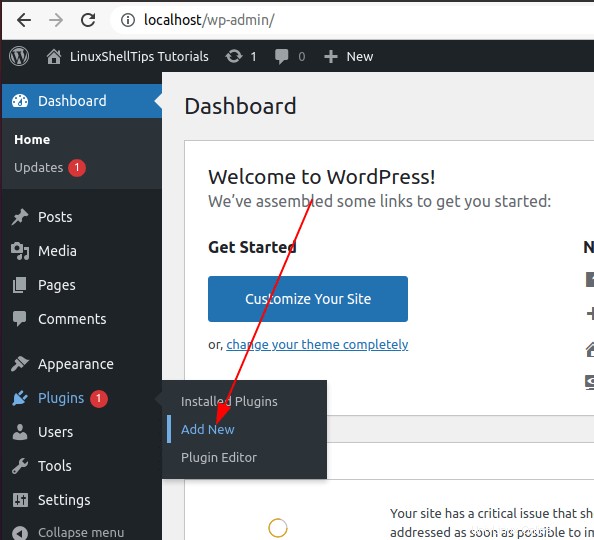

Visita la sezione dei plug-in della tua pagina di amministrazione di WordPress e fai clic su "Aggiungi nuovo pulsante '.

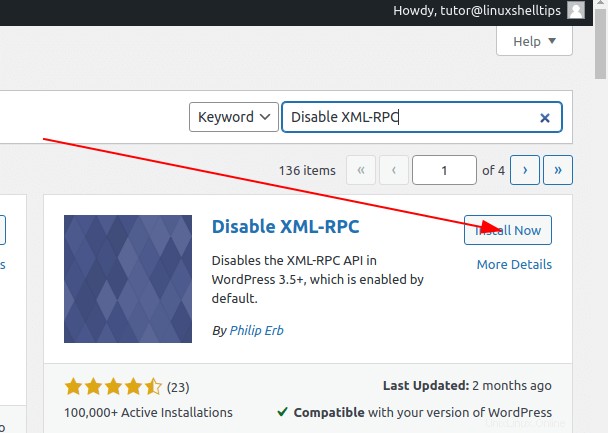

Cerca il plug-in "Disabilita XML-RPC ” e installalo.

Installa, attiva e abilita gli aggiornamenti automatici sul plug-in.

Blocca l'accesso XML-RPC tramite Nginx

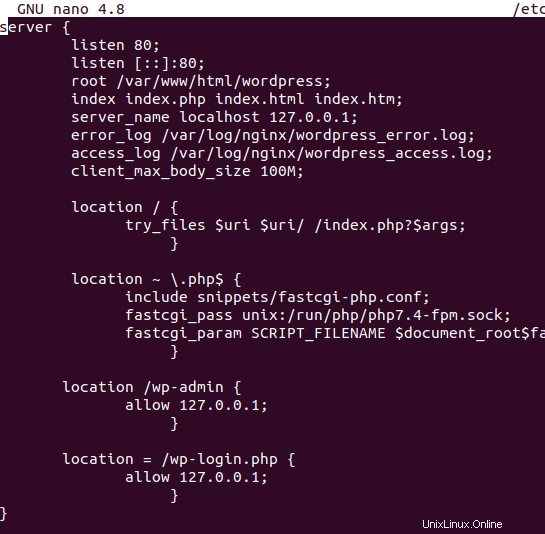

Se sei il tipo di amministratore di siti Web WordPress che crede nella correzione manuale di tutti i tecnicismi attivi e relativi al sito, allora questa soluzione fa per te. Il primo passo è tracciare il file di configurazione del server web associato al tuo sito WordPress.

Per Nginx , sarebbe una configurazione simile al seguente file.

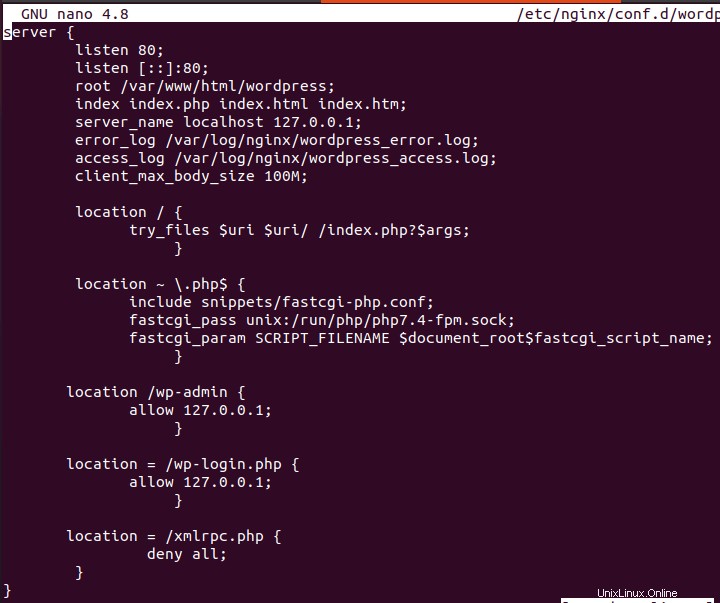

Per bloccare XML-RPC accedi in Nginx, aggiungi la seguente riga:

location = /xmlrpc.php {

deny all;

}

Salva il file e riavvia Nginx.

$ sudo systemctl restart nginx

Blocca l'accesso XML-RPC tramite Apache

Per Apache, sarebbe una configurazione simile al seguente file.

Per bloccare l'accesso XML-RPC in Apache, aggiungi la seguente riga:

<Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

Salva il file e riavvia Apache.

$ sudo systemctl restart apache2 OR $ sudo systemctl restart httpd

Disabilita WordPress XML-RPC tramite .htaccess

Puoi anche bloccare l'accesso a xmlrpc.php utilizzando il .htaccess file, copia e incolla semplicemente il seguente codice nel tuo .htaccess file:

<Files xmlrpc.php> order deny,allow deny from all </Files>

Blocco di questo XML-RPC che sarà presto deprecato se non già deprecato funzionalità dal tuo sito WordPress è una mossa per risparmiare risorse. Se la tua piattaforma WordPress utilizza troppe risorse, tenderà ad andare offline. Il blocco di questa funzione ti salva dall'essere un'altra vittima di WordPress XML-RPC attacchi di forza bruta.