In questo momento in cui tutti cercano di garantire le proprie informazioni e protezione, sentiamo molto parlare della rete TOR . Alcuni cantano acclamazioni mentre altri lo considerano un apparato per imbroglioni. In questo articolo, ti diamo gli standard di lavoro di TOR descrivendo allo stesso modo le sue preferenze e i suoi svantaggi.

COS'È LA RETE TOR?

TOR rimane per The Onion Router, ed è un'associazione senza scopo di lucro che punta i riflettori sulla protezione e l'oscurità dei client Internet sul web. La rete TOR ha lo scopo di impedire ai governi o alle aziende private di tenerti d'occhio.

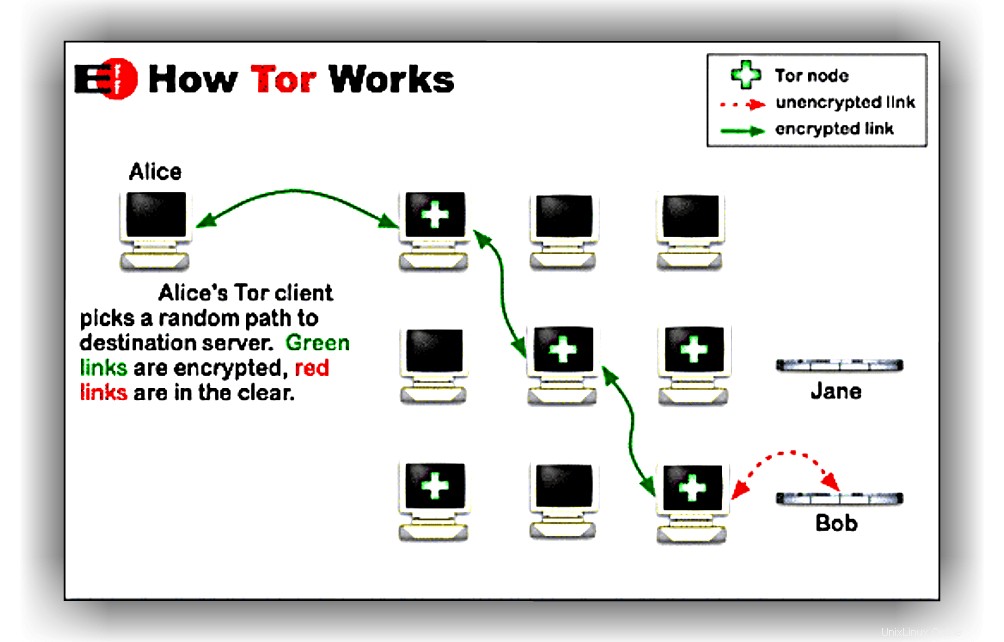

Alla luce di questa percezione, la rete TOR lavora andando alla vostra organizzazione attraverso vari focus di trasferimento che sono supervisionati da un gran numero di volontari in tutto il mondo. In questo modo è difficile aggredire frontalmente la rete TOR per la sua natura decentralizzata.

Il TOR network dipende da due standard principali, in particolare il prodotto che ti consente di associarti alla rete e ai volontari che offrono server in tutto il mondo.

CHI HA CREATO LA RETE TOR?

L'innovazione TOR è stata composta dalla Marina degli Stati Uniti e il Dipartimento della Difesa ha finanziato l'impresa per oltre il 60%. Un altro finanziamento proviene da organizzazioni che garantiscono protezione, ad esempio EFF, affiliazioni di scrittori e raduni di lobbisti. La rete TOR è decollata davvero nel 2002, quando i designer volevano offrire un accordo senza nome in un momento in cui i clienti Internet fornivano i loro dati gratuitamente senza il loro consenso.

Se ti offriamo un record per niente, a quel punto l'oggetto sei tu! Oggi, TOR è un'associazione totalmente autonoma e l'impresa è open source con l'obiettivo che tutti possano vedere il codice e farlo bene è fondamentale.

TOR l'innovazione dipende dal presunto Onion Routing creato da Michael G. Reed, Paul F. Syverson e David M. Goldschlag negli anni '90 ed è rivendicato dalla US Navy. Nota che stiamo parlando di innovazione e non dell'impresa TOR.

L'ultimo è stato creato da Syverson, Roger Dingledine e Nick Mathewson ed è stato formalmente chiamato come l'impresa TOR. È stato presentato e lanciato il 20 settembre 2012. Nel 2004, la Marina degli Stati Uniti ha congedato il TOR codice, che al momento viene prodotto dal gruppo, per niente.

COS'È LA ROTTA DELLA CIPOLLA?

Onion Routing è una strategia di corrispondenza anonima su una rete. I messaggi sono codificati in modo persistente e inviati tramite hub di rete chiamati Onions router. Osserverai regolarmente l'immagine della cipolla sulla rete TOR, tuttavia questo non ha nulla a che fare con la verdura. Questa cipolla allude ai distinti livelli di crittografia che garantiscono i messaggi. Nel momento in cui un dato viene inviato a TOR, viene criptato e ricodificato alcune volte consecutive su trasferimenti anonimi.

Ogni trasferimento includerà un livello di crittografia che cambierà quando raggiungerà il trasferimento successivo. La posizione favorevole fondamentale di questa crittografia è che lo sterzo è assolutamente impercettibile.

Tuttavia, la rete TOR non protegge gli interscambi quando lasciano la rete. Allo stesso modo, TOR offre una discreta oscurità nella remota possibilità che tu lo utilizzi con altri apparati di crittografia. Inoltre, il principale disservizio di TOR è la sua gradualità, in quanto i dati devono subire vari trasferimenti che prima toccavano la base al loro obiettivo.

CHE COSA SONO I ROUTER PER CIPOLLA?

I trasferimenti computerizzati sono chiamati router o hub. Prendono il movimento dalla rete TOR e lo scambiano. Il sito autentico di TOR offre una registrazione dettagliata su come funziona. Ci sono 3 tipi di trasferimenti che puoi inviare sulla rete avanzata che sono il trasferimento intermedio, il trasferimento del rendimento e l'estensione.

Per la massima sicurezza, tutto il movimento TOR passa attraverso questi 3 trasferimenti prima di raggiungere il suo obiettivo. I 2 iniziali sono trasferimenti intermedi che ottengono il movimento e lo scambiano con un altro hand-off.

Trasferimenti moderati migliorano la velocità e la cordialità della rete TOR, evitando che il titolare di passaggio intermedio venga riconosciuto come la sorgente dell'attività.

Il passaggio moderato avverte i clienti che è accessibile per loro associarsi e aumentare la velocità di associazione.

Pertanto, se un uomo utilizza la rete TOR per esercizi perniciosi, l'indirizzo IP dell'intermediario che passa non sarà considerato la fonte dell'attività. Alla luce di quanto detto, non corri alcun rischio nella remota possibilità di dover proporre un trasferimento TOR di una persona intermedia dal tuo PC.

Il trasferimento di congedo è un'altra storia. Il trasferimento supera l'attività prima che raggiunga il suo obiettivo. Il trasferimento del rendimento metterà in guardia l'intera rete TOR e tutti i clienti potranno utilizzarlo. Poiché l'attività TOR si estingue attraverso questo trasferimento, l'indirizzo IP di questo trasferimento è visto come la sorgente del movimento.

Di conseguenza, l'uso nocivo di questo trasferimento di rendimento può accusare il proprietario di questo trasferimento. I titolari del trasferimento di discarico devono comprendere che saranno l'obiettivo delle affiliazioni e dei governi sul diritto d'autore. Nel caso in cui si preferisse non avere questo tipo di problema, a quel punto si suggerisce l'utilizzo del trasferimento a metà percorso per una maggiore sicurezza.

Alla fine, gli span sono trasferimenti computerizzati che non sono visibili sulla rete. L'impalcatura è fondamentale nelle nazioni che spartiscono i trasferimenti TOR che sono aperti. Quando tutto è stato detto, puoi inviare un'impalcatura avanzata sul tuo PC senza problemi.

LA RETE TOR È GIUSTA PER TE?

Mentre leggi questo articolo, molto probabilmente ritieni che TOR superi le aspettative nella sicurezza della protezione. Inoltre, possiamo affermare che si tratta di un apparato decente. Comunque sia, alla base, TOR aveva lo scopo di garantire flessibilità di articolazione ed eludere il controllo in nazioni, ad esempio Arabia Saudita o Cina . Nella remota possibilità che tu sia un blogger in queste classi di nazioni, a quel punto, la rete TOR ti consente di aggirare l'ostruzione degli ISP di quartiere e accedere a tutti i dati accessibili sul web. Consente inoltre agli scrittori di impartire in modo sicuro per impedire al governo di cessarli.

SERVIZI NASCOSTI O SITI DI ONION DI TOR

La rete TOR non solo autorizza la corrispondenza sicura, ma consente anche di agevolare la sostanza in server che riconoscono in esclusiva le associazioni informatiche. Tutti conoscono le località in .com , .organizzazione , .data , e così via. In ogni caso, la rete TOR offre locali che terminano con l'espansione .onion. Queste località sono presunte amministrazioni avvolte e offrono sostanza che non si nota sul web standard. Ad esempio, la fase della Via della Seta ha utilizzato queste destinazioni .onion per offrire armi, droghe e così via.

Inoltre, queste amministrazioni nascoste non utilizzano i trasferimenti di uscita (poiché sono all'interno dei TOR), quindi è eccezionalmente difficile riconoscere i visitatori di queste destinazioni. In ogni caso, non è impensabile, in quanto è sufficiente che il server TOR sia severamente progettato con l'obiettivo di riconoscere i visitatori.

DEVI USARE TOR?

TOR è un dispositivo decente per garantire la tua protezione e segretezza, ma è molto lontano dall'essere consumato. La cosa principale è che i governi iniziano a monitorare scrupolosamente i trasferimenti di uscita e nella remota possibilità che ti distinguano, a quel punto finirai per essere un obiettivo primario.

Inoltre, lo svantaggio fondamentale di TOR è la gradualità dell'associazione, che ogni tanto è cataclismica . Di tanto in tanto, l'associazione è lenta al punto da risultare notevolmente inutilizzabile.

È stato detto che la rete TOR è sicura , ma questa non è la situazione per il tuo programma. Nella remota possibilità che tu non vada sul sicuro, a quel punto, un ufficio come l' NSA può acquisire le informazioni nel tuo programma e l'utilizzo di TOR la rete non verrà più utilizzata poiché avranno la capacità di tracciare il programma.

VERDETTO FINALE

Se gli utenti della rete TOR sono spesso il bersaglio delle agenzie governative, non avrai mai problemi con la VPN . In effetti, puoi cambiare indirizzo IP tutte le volte che vuoi e puoi anche scegliere server distribuiti in tutto il mondo. Il TOR rete ti consente di avere un po' di anonimato, ma la VPN ti consente di utilizzare il web senza alcuna restrizione ed è considerata la migliore definizione di libertà di espressione.