Nmap è un'utilità gratuita e open source per il rilevamento della rete e il controllo della sicurezza ampiamente utilizzata nella comunità degli utenti Linux in quanto è semplice da usare ma molto potente. Nmap funziona inviando pacchetti di dati su un target specifico (tramite IP) e interpretando i pacchetti in arrivo per determinare quali post sono aperti/chiusi, quali servizi sono in esecuzione sul sistema scansionato, se sono impostati e abilitati firewall o filtri e infine quale sistema operativo è in esecuzione. Tali capacità vengono utilizzate per un'ampia varietà di motivi e howtoforge.com non incoraggia né suggerisce l'uso di Nmap per scopi dannosi.

Installa Nmap

Prima di tutto, dovresti avere il pacchetto "nmap" installato nel tuo sistema.

Su CentOS

yum install nmap

Su Debian

apt-get install nmap

Su Ubuntu

sudo apt-get install nmap

Utilizzo dello scanner di sicurezza Nmap

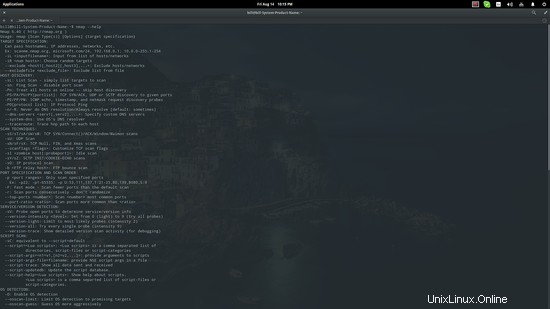

Successivamente è possibile eseguire su un terminale il comando “nmap”, accompagnato dall'indirizzo IP o sito web del target e dai vari parametri disponibili. Per avere una panoramica di tutti i parametri con cui è possibile utilizzare nmap, utilizzare il comando “nmap –help”.

Per introdurti a nmap, fornirò alcuni esempi di utilizzo insieme a una breve spiegazione che si spera consenta al lettore di modificare ogni comando in base alle sue esigenze.

sudo nmap -sS [IP address] or [website address]

Questo è un comando di base che può essere utilizzato per verificare rapidamente se un sito Web è attivo (in tal caso, ho utilizzato l'IP howtoforge.com) senza creare alcuna interazione "registrabile" con il server di destinazione. Nota che sono mostrate anche quattro porte aperte.

sudo nmap -O --osscan-guess [IP address] or [website address]

Questo comando indica a nmap di provare a indovinare quale sistema operativo è in esecuzione sul sistema di destinazione. Se tutte le porte sono filtrate (come è il caso nello screenshot), questo comando di "ipotesi" sarà l'opzione migliore, ma i risultati non possono essere considerati affidabili. I numeri percentuali danno l'idea di incertezza.

sudo nmap -vv [IP address] or [website address]

Questo è un comando di scansione ping che è utile quando si desidera controllare le porte aperte di una destinazione.

sudo nmap -sV [IP address] or [website address]

Questo comando consente all'utente di controllare i servizi eseguiti sulla destinazione. Si noti che l'informazione "cloudflare-ngnix" è stata aggiunta accanto ai servizi delle porte aperte.

Zenmap - Una GUI per Nmap

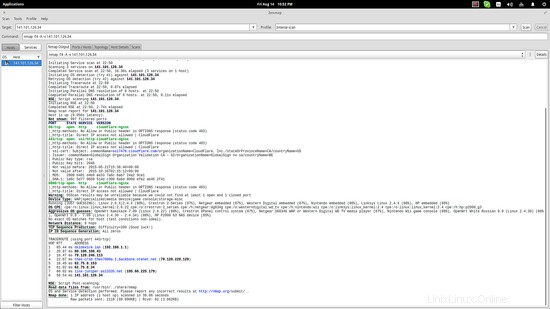

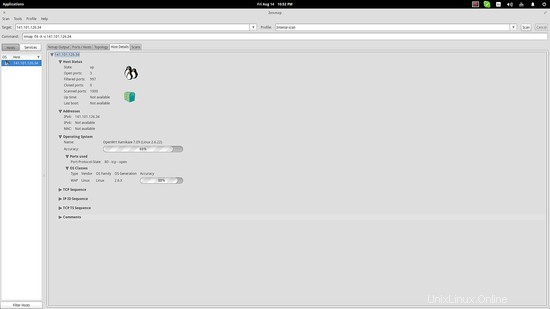

Tutto quanto sopra è buono e puoi approfondire provando varie opzioni e vedere cosa puoi imparare su un obiettivo, ma per coloro che desiderano un approccio più intuitivo, dovrebbero installare il pacchetto "zenmap" che è uno strumento GUI per Nmap. Maggiori informazioni su zenmap possono essere trovate qui.

Oltre al fatto che Zenmap offre comode caselle per inserire l'IP (o l'indirizzo del sito web) del tuo target e i risultati di output in un modo più piacevole per gli occhi e con una corretta evidenziazione, il suo principale vantaggio è il fatto che offre comandi Nmap preimpostati che puoi selezionare ed eseguire rapidamente. Inoltre, il software offre uno strumento di confronto dei test, un plotter della topologia e la possibilità di salvare le scansioni per la revisione e la valutazione dell'amministratore.

Link

- Nmap