Oggi, come tutti sappiamo, quanto la sicurezza sia importante per i server e la rete in questa era. Dedichiamo la maggior parte del nostro tempo all'attuazione della nostra politica di sicurezza per l'infrastruttura. Quindi ecco una domanda in mente che esiste uno strumento automatico che può aiutarci a scoprire la vulnerabilità per noi. Quindi vorrei introdurre uno strumento gratuito e open source chiamato Lynis .

Lynis è uno dei popolari strumenti di controllo della sicurezza per sistemi simili a Unix e Linux, può scoprire malware e vulnerabilità relative alla sicurezza nei sistemi basati su Linux.

Normalmente eseguiamo così tante cose sul nostro server Linux come server web, server di database, server di posta elettronica, server FTP ecc. Lynis può semplificare la vita dell'amministratore Linux eseguendo il controllo di sicurezza automatizzato e il test di penetrazione su tutte le loro Linux Box.

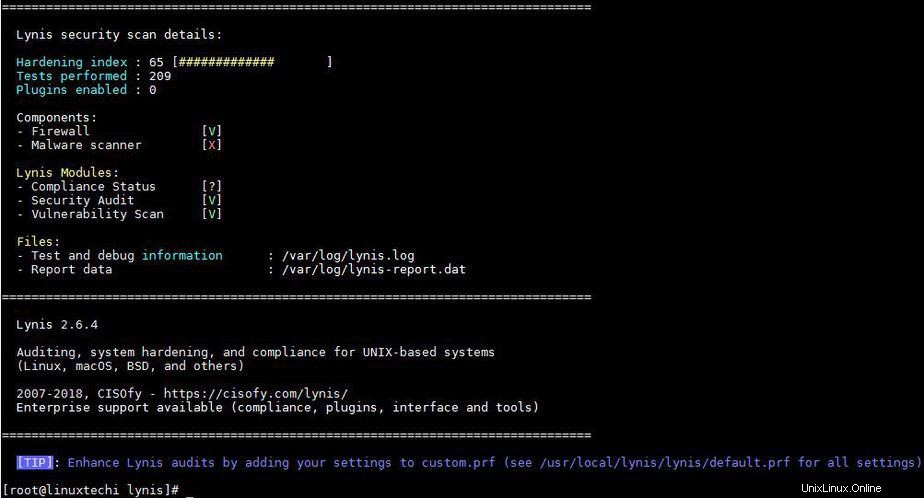

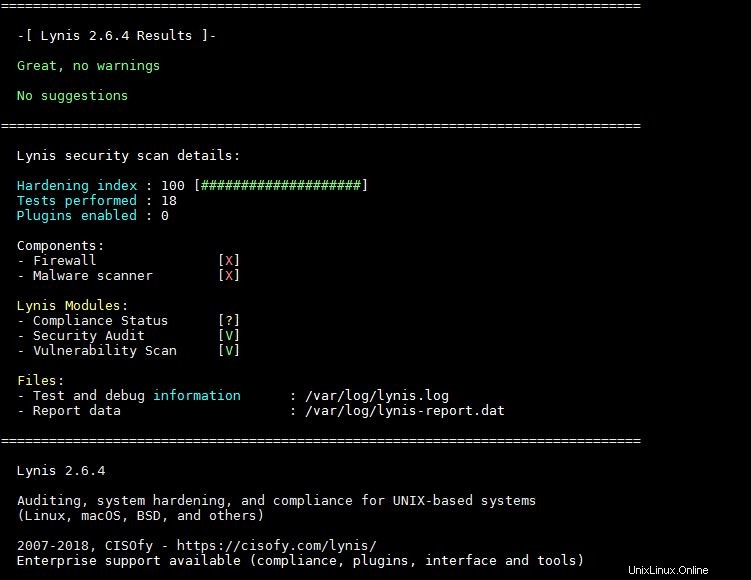

Lynis è gratuito e open source tutto in un'unica rete e strumento di controllo del server. Una volta completato l'audit, possiamo esaminare i risultati, gli avvisi e i suggerimenti e quindi possiamo implementare la nostra politica relativa alla sicurezza in base ad essa. Mostrerà i rapporti di un sistema, tale rapporto può essere suddiviso in sezioni.

Perché dovremmo usare Lynis :

Esistono numerosi motivi per cui dovremmo Lynis nel nostro ambiente, ma i principali sono elencati di seguito:

- Verifica della sicurezza di rete e server

- Rilevamento e scansione delle vulnerabilità

- Rafforzamento del sistema

- Test di penetrazione

Fino ad oggi Lynis supporta più sistemi operativi come :

- OS basato su RPM come Red Hat, CentOS e Fedora

- OS basato su Debian come Ubuntu, Linux Mint

- FreeBS

- macOS

- NetBSD

- OpenBSD

- Solare

In questo articolo dimostreremo come installare Lynis su un server Linux e come eseguire il controllo di sicurezza di un server Linux.

Installazione di Lynis su server Linux

Lynis è un software leggero, non interromperà il tuo sistema e non influirà su alcuna applicazione o servizio ospitato sulla tua Linux Box

Per prima cosa creeremo una directory per l'installazione di Lynis,

[[email protected] ~]# mkdir /usr/local/lynis [[email protected] ~]#

Ora vai alla directory e scarica l'ultimo codice sorgente di Lynis con l'aiuto del comando wget

[[email protected] ~]# cd /usr/local/lynis/ [[email protected] lynis]# wget https://downloads.cisofy.com/lynis/lynis-2.6.4.tar.gz

Estrarre il file Lynis tar.gz scaricato utilizzando il comando seguente,

[[email protected] lynis]# ll total 268 -rw-r--r--. 1 root root 273031 May 2 07:45 lynis-2.6.4.tar.gz [[email protected] lynis]# tar zxpvf lynis-2.6.4.tar.gz [[email protected] lynis]# ll total 272 drwxr-xr-x. 6 root root 4096 Jun 1 23:17 lynis -rw-r--r--. 1 root root 273031 May 2 07:45 lynis-2.6.4.tar.gz [[email protected] lynis]#

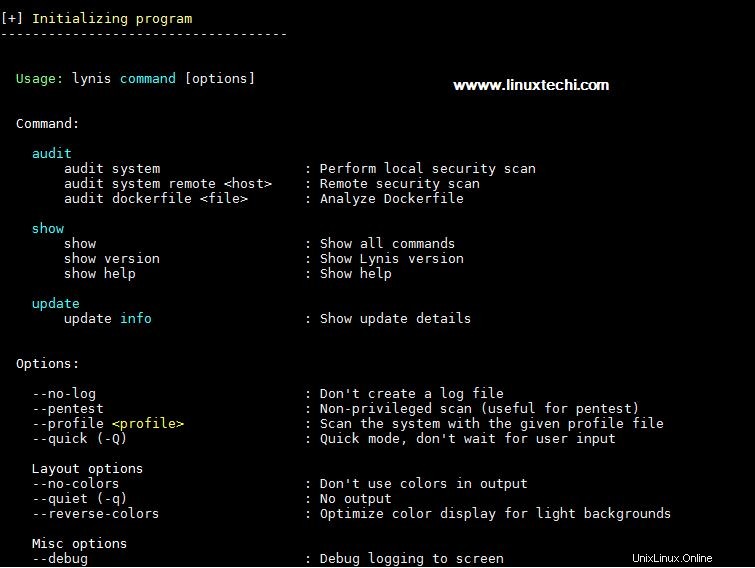

Ora vai alla directory lynis, esegui lo script lynis quali opzioni disponibili. L'utente root o l'utente con privilegi di amministratore può eseguire lo script, tutti i registri e l'output verranno salvati nel file /var/log/lynis.log

[email protected] lynis]# cd lynis [[email protected] lynis]# ./lynis

L'output del comando precedente sarà qualcosa di simile al seguente

Inizia l'auditing e trova le vulnerabilità

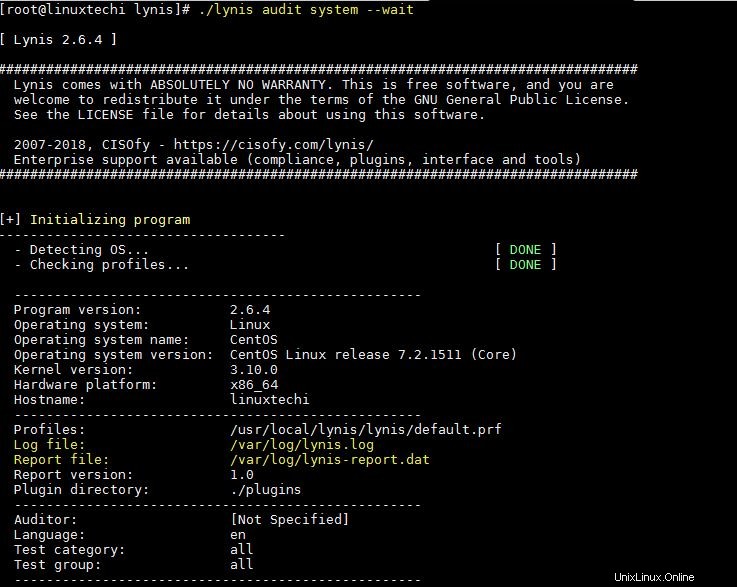

Ora dobbiamo avviare il processo Lynis, quindi dobbiamo definire un parametro "sistema di controllo" per la scansione dell'intero sistema.

Esegui uno dei comandi seguenti per avviare il controllo per l'intero sistema,

[[email protected] lynis]# ./lynis audit system Or [[email protected] lynis]# ./lynis audit system --wait --> (wait for user to hit enter to display report for next section)

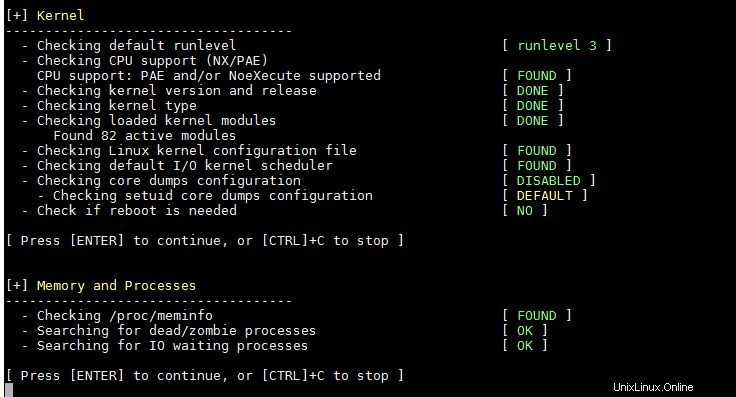

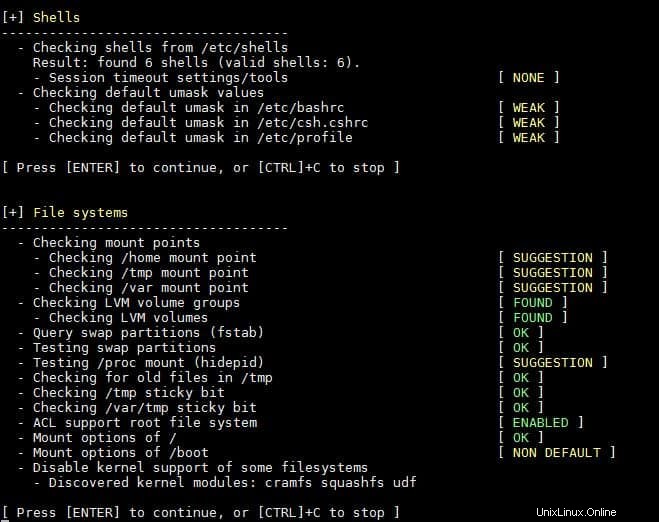

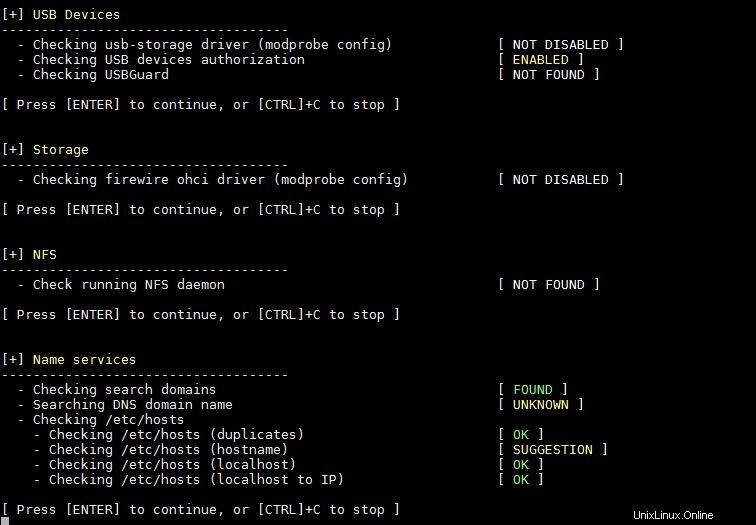

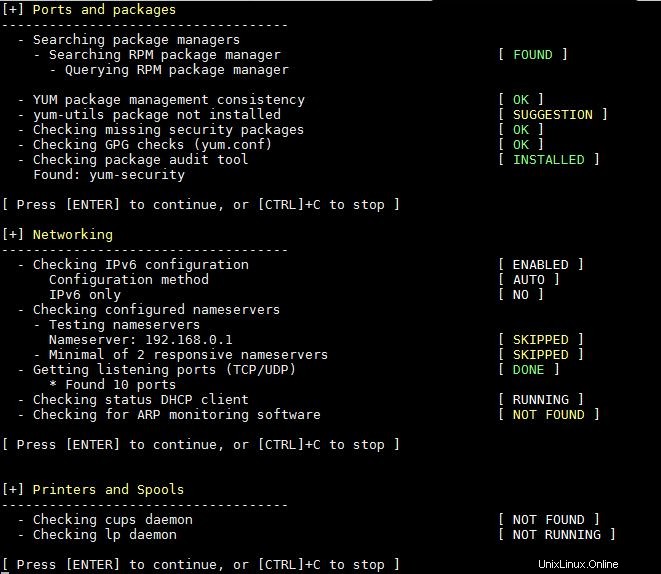

L'output sopra il comando sarebbe qualcosa di simile al seguente:

1) Inizia lo strumento Lynis

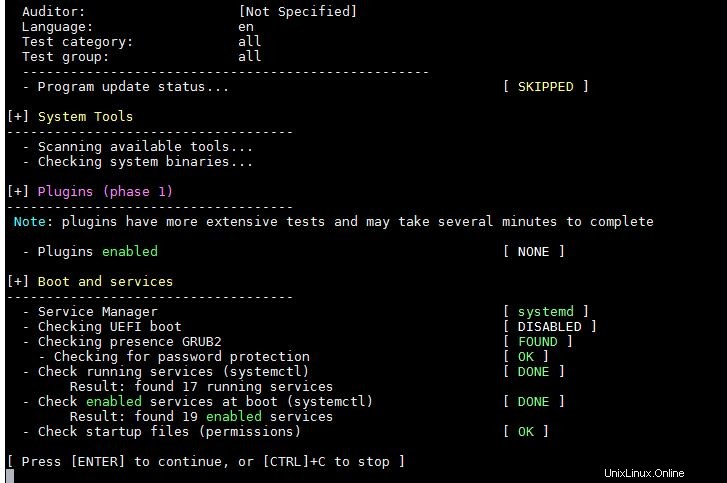

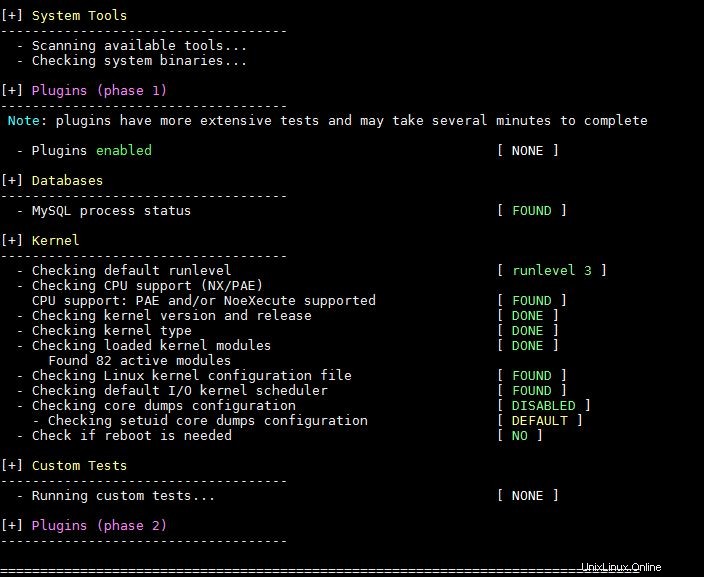

2) Strumento di sistema e avvio e servizi

3) Controllo del kernel e della memoria e dei processi

4) Utente, gruppo e autenticazione

5) Shell e controllo del file system

6) USB, archiviazione, NFS e audit del servizio nomi

7) Port, Packages, Networking e Printers &Spool Audit

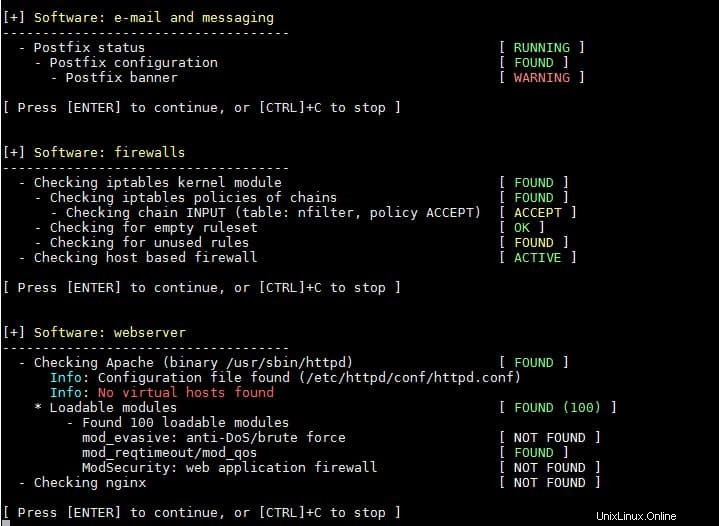

8) Verifica del software installato

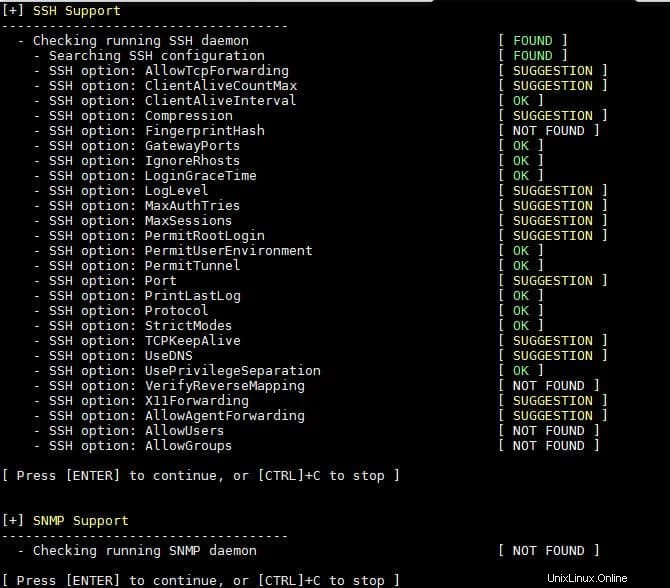

9) Server SSH e controllo SNMP

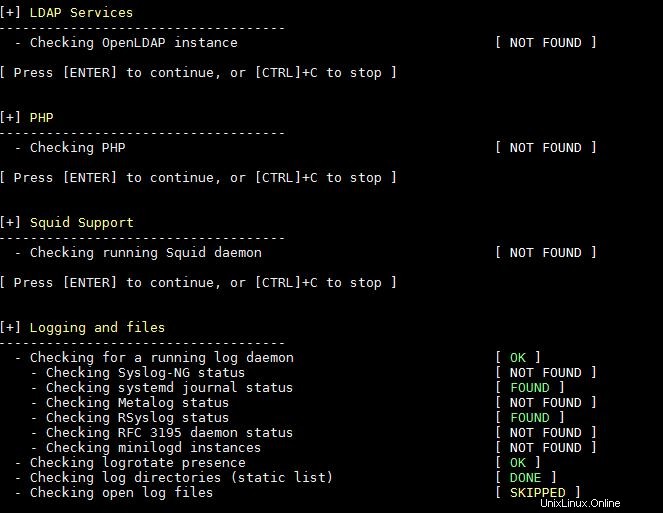

10) Servizio LDAP, audit PHP, Squid e registrazione

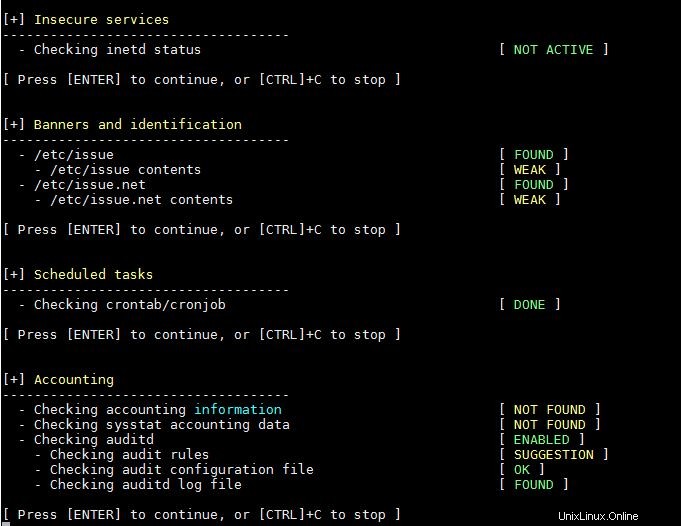

11) Servizi non sicuri, banner, lavori Cron e revisione contabile

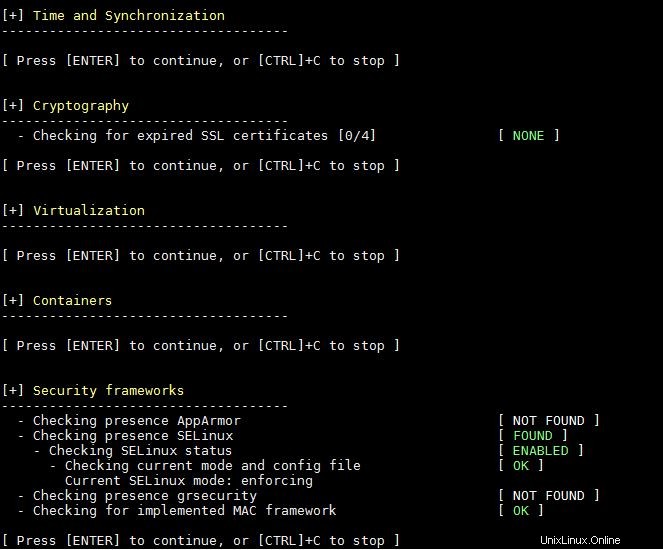

12) Sincronizzazione dell'ora, crittografia, virtualizzazione, container e audit del framework di sicurezza

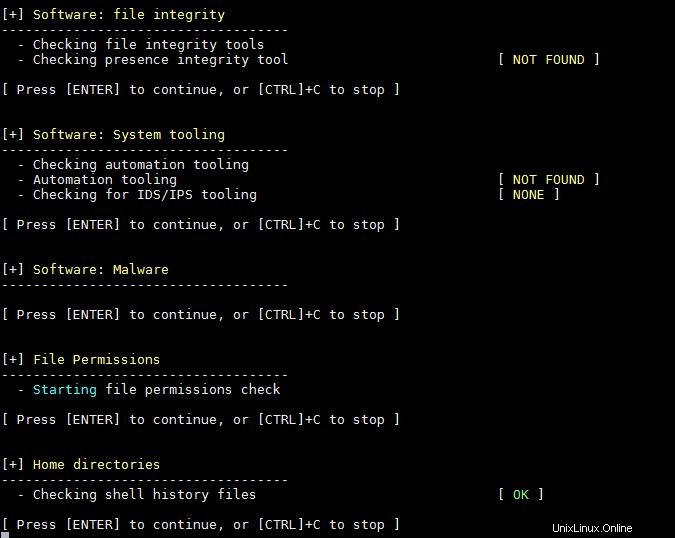

13) Autorizzazioni file, rilevamento malware e controllo della home directory

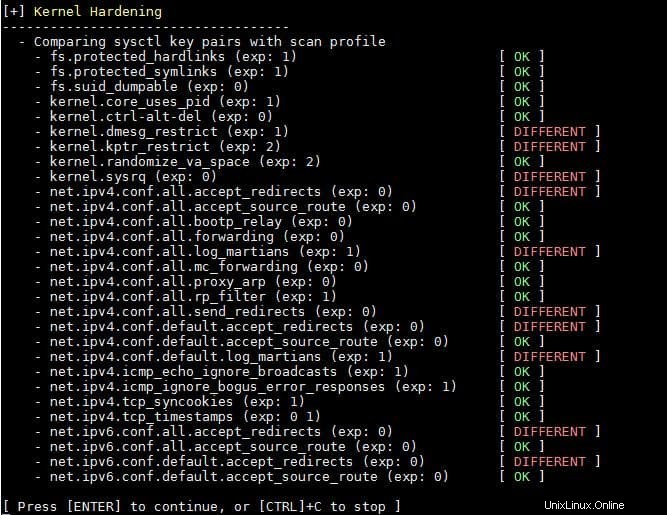

14) Verifica del rafforzamento del kernel

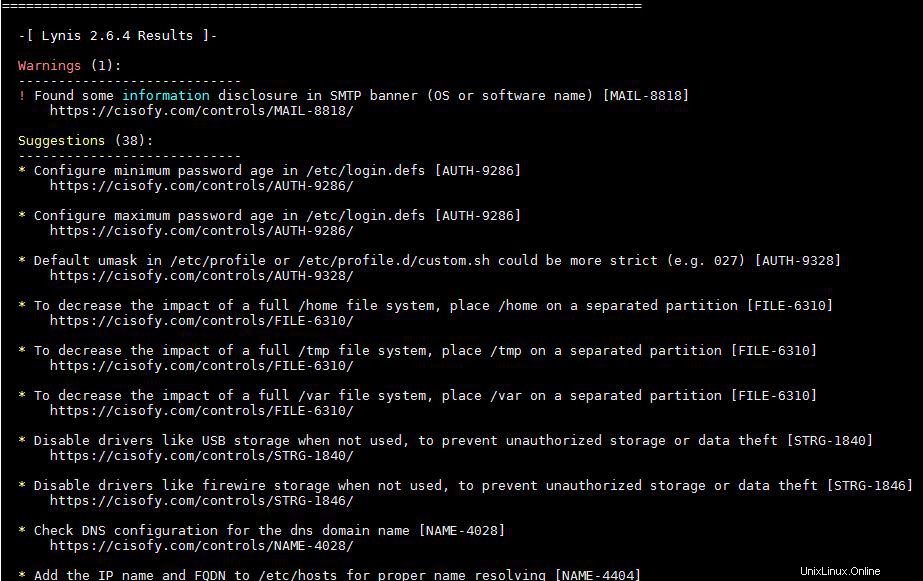

15) Avvertenze e suggerimenti

16) Risultati della scansione e dell'audit di Lynis

A volte non vogliamo scansionare o controllare le applicazioni o il servizio del sistema completo, quindi possiamo controllare l'applicazione personalizzata per categoria. Diamo un'occhiata a come eseguirlo,

[[email protected] lynis]# ./lynis show groups accounting authentication banners boot_services containers crypto databases dns file_integrity file_permissions filesystems firewalls hardening homedirs insecure_services kernel kernel_hardening ldap logging mac_frameworks mail_messaging malware memory_processes nameservices networking php ports_packages printers_spools scheduling shells snmp squid ssh storage storage_nfs system_integrity time tooling usb virtualization webservers [[email protected] lynis]#

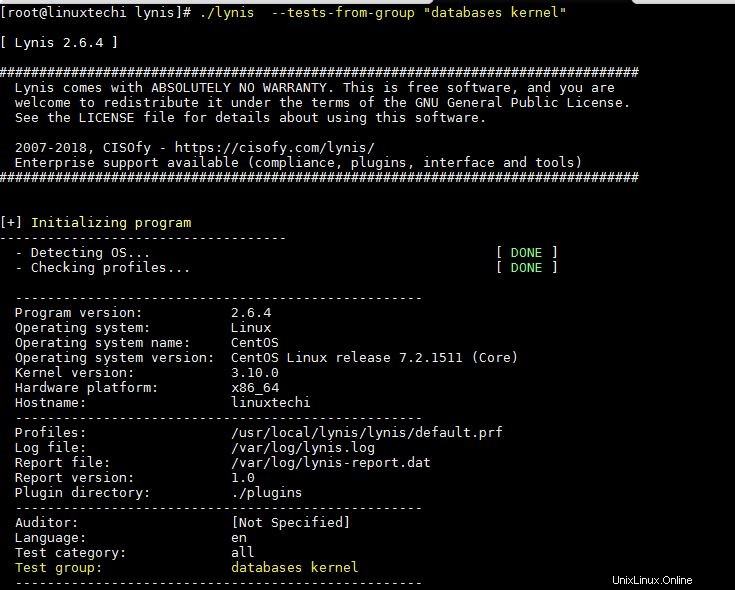

Quindi ora otterremo un semplice audit di Linux kernel e database , Useremo il comando come di seguito.

[[email protected] lynis]# ./lynis --tests-from-group "databases kernel"

Per controllare più opzioni del comando lynis, fare riferimento alla sua pagina man,

[[email protected] lynis]# ./lynis --man

Questo è tutto da questo articolo, per favore condividi il tuo feedback e commenti.