Introduzione

È importante ricordare che Burp Suite è una suite di software, ed è per questo che è stata necessaria un'intera serie per coprire anche solo le basi. Poiché è una suite, ci sono anche più strumenti in bundle che funzionano insieme tra loro e il proxy con cui hai già familiarità. Questi strumenti possono semplificare notevolmente il test di un numero qualsiasi di aspetti di un'applicazione Web.

Questa guida non entrerà in tutti gli strumenti e non andrà troppo in profondità. Alcuni degli strumenti in Burp Suite sono disponibili solo con la versione a pagamento della suite. Altri generalmente non vengono usati così frequentemente. Di conseguenza, alcuni di quelli più comunemente usati sono stati selezionati per offrirti la migliore panoramica pratica possibile.

Tutti questi strumenti possono essere trovati nella riga superiore delle schede in Burp Suite. Come il proxy, molti di essi hanno sottoschede e sottomenu. Sentiti libero di esplorare prima di entrare nei singoli strumenti.

Obiettivo

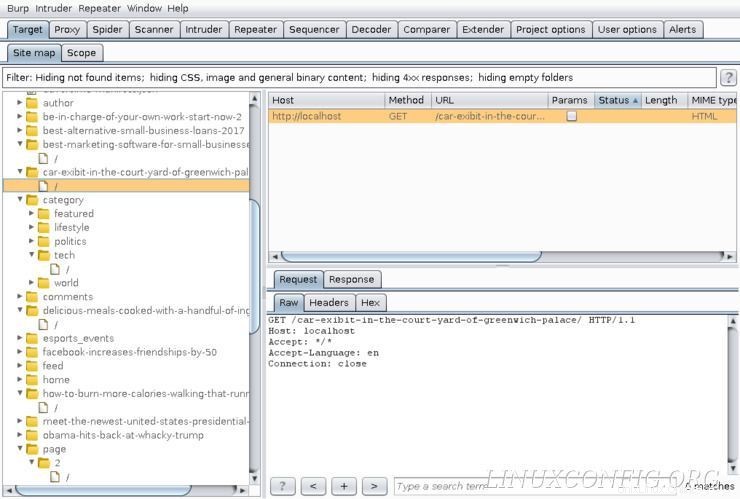

L'obiettivo non è un granché. È davvero più una vista alternativa per il traffico raccolto tramite il proxy Burp Suite. Target visualizza tutto il traffico per dominio sotto forma di un elenco comprimibile. Probabilmente noterai alcuni domini nell'elenco che sicuramente non ricordi di aver visitato. Questo perché quei domini sono solitamente luoghi in cui risorse come CSS, caratteri o JavaScript sono stati archiviati su una pagina che hai visitato oppure sono l'origine degli annunci visualizzati sulla pagina. Può essere utile vedere dove sta andando tutto il traffico su una richiesta di una singola pagina.

Sotto ogni dominio nell'elenco c'è un elenco di tutte le pagine da cui sono stati richiesti dati all'interno di quel dominio. Di seguito potrebbero esserci richieste specifiche di beni e informazioni su richieste specifiche.

Quando selezioni una richiesta, puoi vedere le informazioni raccolte sulla richiesta visualizzate a lato dell'elenco comprimibile. Tali informazioni sono le stesse che sei stato in grado di visualizzare nella sezione Cronologia HTTP del proxy e sono formattate allo stesso modo. Target ti offre un modo diverso per organizzarlo e accedervi.

Ripetitore

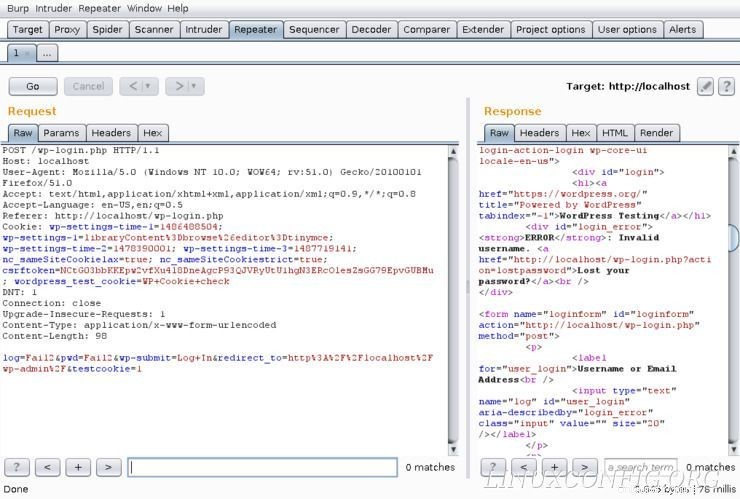

Il ripetitore è, come suggerisce il nome, uno strumento che consente di ripetere e modificare una richiesta acquisita. Puoi inviare una richiesta al ripetitore e ripetere la richiesta così com'era, oppure puoi modificare manualmente parti della richiesta per raccogliere maggiori informazioni su come il server di destinazione gestisce le richieste.

Trova la tua richiesta di accesso non riuscita nella cronologia HTTP. Fare clic con il tasto destro sulla richiesta e selezionare "Invia a ripetitore". La scheda Ripetitore verrà evidenziata. Fai clic su di esso e vedrai la tua richiesta nella casella di sinistra. Proprio come nella scheda Cronologia HTTP, sarai in grado di visualizzare la richiesta in diverse forme. Fare clic su "Vai" per inviare nuovamente la richiesta.

La risposta dal server apparirà nella casella di destra. Sarà anche come la risposta originale che hai ricevuto dal server la prima volta che hai inviato la richiesta.

Fare clic sulla scheda "Params" per la richiesta. Prova a modificare i parametri e a inviare la richiesta per vedere cosa ottieni in cambio. Puoi modificare le tue informazioni di accesso o anche altre parti della richiesta che potrebbero produrre nuovi tipi di errori. In uno scenario reale, potresti utilizzare il ripetitore per sondare e vedere come un server risponde a parametri diversi o alla loro mancanza.

Intruso

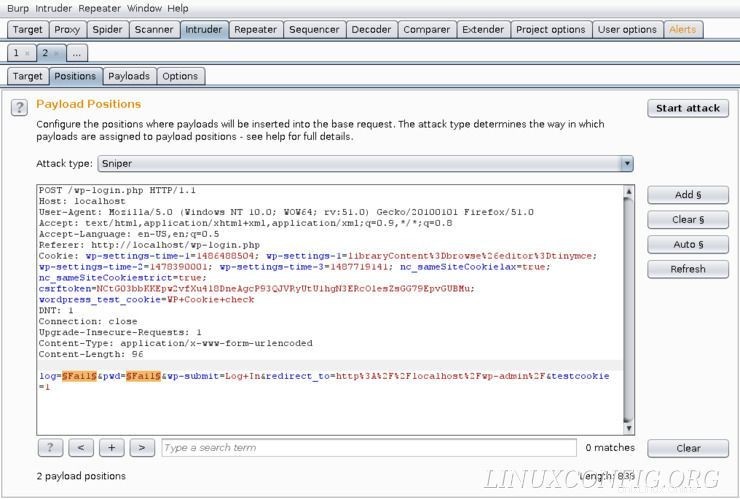

Lo strumento intruso è molto simile a un'applicazione di forza bruta come Hydra dell'ultima guida. Lo strumento intruso offre diversi modi per lanciare un attacco di prova, ma è anche limitato nelle sue capacità nella versione gratuita di Burp Suite. Di conseguenza, è probabilmente ancora un'idea migliore usare uno strumento come Hydra per un attacco di forza bruta completo. Tuttavia, lo strumento Intruso può essere utilizzato per test più piccoli e può darti un'idea di come un server risponderà a un test più ampio.

La scheda "Target" è esattamente come sembra. Immettere il nome o l'IP di un target da testare e la porta su cui si desidera eseguire il test.

La scheda "Posizioni" consente di selezionare le aree della richiesta che Burp Suite sostituirà in variabili da un elenco di parole in. Per impostazione predefinita, Burp Suite sceglierà le aree che verrebbero comunemente testate. Puoi regolarlo manualmente con i controlli sul lato. Cancella rimuoverà tutte le variabili e le variabili possono essere aggiunte e rimosse manualmente evidenziandole e facendo clic su "Aggiungi" o "Rimuovi".

La scheda "Posizioni" ti consente anche di selezionare come Burp Suite verificherà tali variabili. Sniper eseguirà ogni variabile alla volta. Battering Ram li percorrerà tutti usando la stessa parola allo stesso tempo. Forcone e Bomba a grappolo sono simili ai due precedenti, ma utilizzano più elenchi di parole differenti.

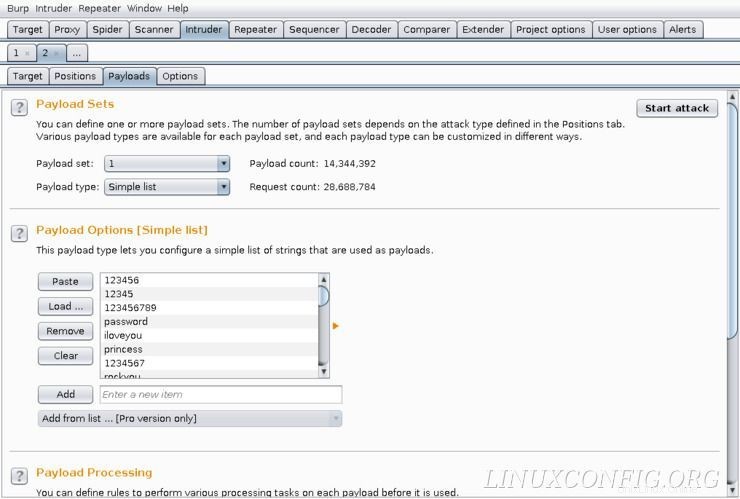

La scheda "Cariche utili" ti consente di creare o caricare un elenco di parole per il test con lo strumento Intruso.

Confronto

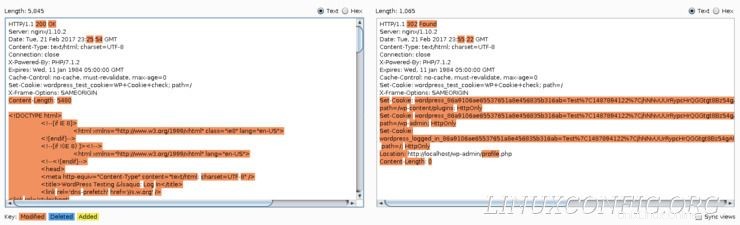

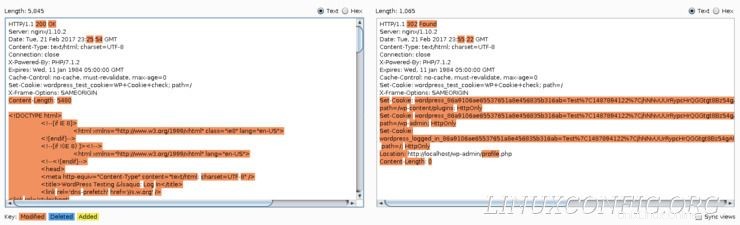

L'ultimo strumento che tratterà questa guida è "Confronto". Ancora una volta, lo strumento di confronto dal nome appropriato confronta due richieste affiancate, in modo da poter vedere più facilmente le differenze tra loro.

Torna indietro e trova la richiesta di accesso non riuscita che hai inviato a WordPress. Fai clic destro e seleziona "Invia per confrontare". Quindi trova quello di successo e fai lo stesso.

Dovrebbero apparire nella scheda "Confronto", uno sopra l'altro. Nell'angolo in basso a destra dello schermo c'è un'etichetta che dice "Confronta..." con due pulsanti sotto di essa. Fai clic sul pulsante "Parole".

Si aprirà una nuova finestra con le richieste una accanto all'altra e tutti i controlli a schede che avevi nella cronologia HTTP per la formattazione dei loro dati. Puoi facilmente allinearli e confrontare insiemi di dati come le intestazioni o i parametri senza dover scorrere avanti e indietro tra le richieste.

Pensieri conclusivi

Questo è tutto! Hai superato tutte e quattro le parti di questa panoramica di Burp Suite. Ormai hai una conoscenza abbastanza forte per usare e sperimentare la suite Burp da solo e usarla nei tuoi test di penetrazione per le applicazioni web.