Introduzione

In questa terza parte della serie Burp Suite, imparerai come raccogliere effettivamente il traffico proxy con Burp Suite e usarlo per lanciare e un vero attacco di forza bruta. Funzionerà in qualche modo parallelamente alla nostra guida sui test di accesso di WordPress con Hydra. In questo caso, però, utilizzerai Burp Suite per raccogliere informazioni su WordPress.

Lo scopo di questa guida è illustrare come le informazioni raccolte dal proxy di Burp Suite possono essere utilizzate per condurre un test di penetrazione. Non usalo su qualsiasi macchina o rete che non possiedi.

Per questa guida, avrai anche bisogno dell'installazione di Hydra. Non andrà in profondità su come usare Hydra, puoi consultare la nostra guida Hydra SSH per questo. Kali Linux ha già installato Hydra per impostazione predefinita, quindi se stai usando Kali, non preoccuparti. Altrimenti, Hydra dovrebbe essere nei repository della tua distribuzione.

Un accesso non riuscito

Prima di iniziare, assicurati che Burp stia ancora inviando tramite proxy il traffico al tuo sito WordPress locale. Avrai bisogno di catturare un po' più di traffico. Questa volta, ti concentrerai sul processo di accesso. Burp raccoglierà tutte le informazioni di cui hai bisogno per essere in grado di lanciare un attacco di forza bruta sull'installazione di WordPress per testare la forza delle informazioni di accesso dell'utente.

Vai a http://localhost/wp-login.php . Dai un'occhiata a quella richiesta e alla risposta generata. Non dovrebbe esserci ancora niente di eccitante lì. Puoi vedere chiaramente l'HTML della pagina di accesso nella richiesta. Trova il form tag. Prendi nota del name opzioni per i campi di input su quel modulo. Inoltre, nota il cookie che deve essere inviato insieme a quel modulo.

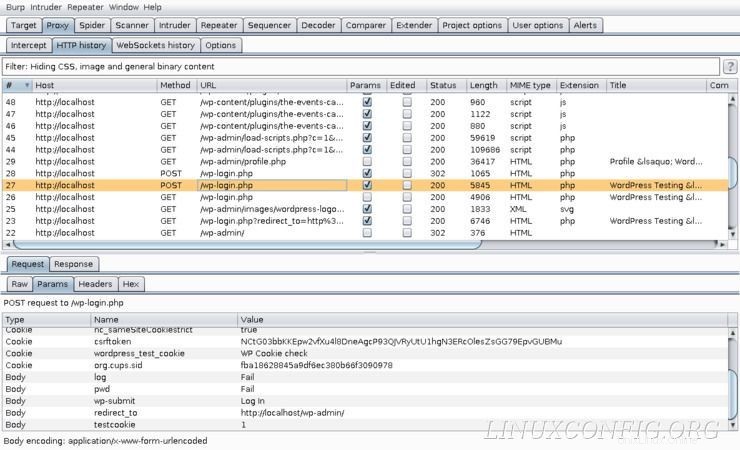

È ora di raccogliere alcune informazioni davvero utili. Inserisci un login e una password che sai che causeranno il fallimento dell'accesso e invia. Controlla i parametri che sono stati inviati con la richiesta. Puoi vedere chiaramente le informazioni di accesso che hai inviato insieme ai nomi dei campi di input che hai visto nell'origine della pagina. Puoi anche vedere il nome del pulsante di invio e quel cookie che viene inviato insieme al modulo.

Un accesso riuscito

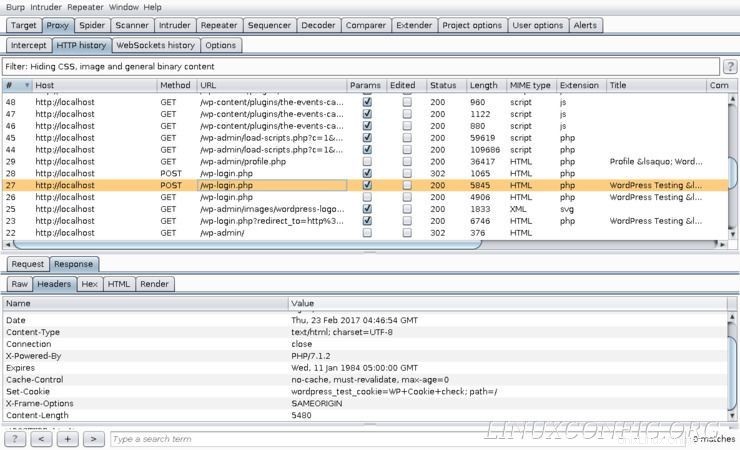

Con le informazioni su un accesso fallito registrato in Burp Suite, ora puoi vedere come appare un accesso riuscito. Probabilmente puoi indovinare come sarà la richiesta, ma la risposta sarà in qualche modo sorprendente. Vai avanti e invia le informazioni di accesso corrette al modulo.

L'invio riuscito genererà diverse nuove richieste, quindi dovrai guardare indietro per trovare la richiesta non riuscita. La richiesta di cui hai bisogno dovrebbe essere subito dopo. Una volta che ce l'hai. Dai un'occhiata ai suoi parametri. Dovrebbero essere molto simili ma avere le credenziali inserite correttamente.

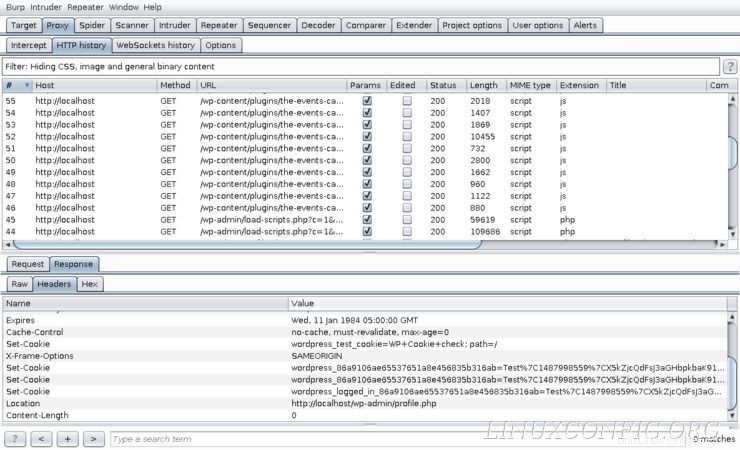

Ora, dai un'occhiata alla risposta dal server. Non c'è HTML lì. Il server reindirizza in risposta a un invio del modulo riuscito. Le intestazioni serviranno come la migliore fonte di informazioni, quindi, per testare gli accessi riusciti. Prendi nota di quali informazioni ci sono. Torna indietro e guarda l'accesso non riuscito. Noti qualcosa che c'era per l'accesso riuscito e non per l'accesso non riuscito? Il Location l'intestazione è un indicatore abbastanza buono. WordPress non reindirizza in caso di richiesta non riuscita. Il reindirizzamento può quindi fungere da condizione di test.

Utilizzo delle informazioni

Sei pronto per utilizzare Hydra per testare la forza delle tue password WordPress. Prima di avviare Hydra, assicurati di avere uno o due elenchi di parole con cui Hydra per testare nomi utente e password.

Di seguito è riportato il comando che puoi utilizzare per testare le tue password. Dai un'occhiata prima e il guasto è dopo.

$ hydra -L lists/usrname.txt -P lists/pass.txt localhost -V http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1:S=Location'

Il -L e -P entrambi i flag specificano gli elenchi di parole nome utente e password con cui Hydra deve eseguire il test. -V gli dice semplicemente di emettere i risultati di ogni test nella console. Ovviamente, localhost è l'obiettivo. Hydra dovrebbe quindi caricare il http-form-post modulo per testare un modulo con una richiesta POST. Ricorda che era anche nella richiesta di invio del modulo.

L'ultima parte è una lunga stringa che dice a Hydra cosa passare nel modulo. Ogni sezione della stringa è separata da un : . /wp-login.php è la pagina che Hydra testerà. log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1 è la raccolta di campi con cui Hydra dovrebbe interagire separati da & . Si noti che questa stringa utilizza i nomi dei campi dei parametri. ^USER^ e ^PASS^ sono variabili che Hydra popolerà dalle liste di parole. L'ultimo pezzo è la condizione di prova. Dice a Hydra di cercare la parola "Posizione" nelle risposte che riceve per vedere se un accesso ha avuto successo.

Si spera che quando Hydra completerà il test, non vedrai accessi riusciti. Altrimenti, dovrai ripensare alla tua password.

Pensieri conclusivi

Ora hai utilizzato con successo Burp Suite come strumento di raccolta di informazioni per condurre un test reale della tua installazione di WordPress ospitata localmente. Puoi vedere chiaramente quanto sia facile estrarre informazioni preziose dalle richieste e dalle risposte raccolte tramite il proxy Burp Suite.

La prossima e ultima guida della serie tratterà molti degli altri strumenti disponibili in Burp Suite. Ruotano tutti attorno al proxy, quindi hai già una solida base. Questi strumenti potrebbero solo semplificare alcune attività.