Il Domain Name System (DNS) rende possibili tutte le comunicazioni in rete. Il DNS può sembrare una forza o un'entità invisibile, finché qualcosa non va storto, è evidente:se il servizio DNS si interrompe, non funziona nulla.

Questo articolo illustrerà le migliori pratiche e le misure di sicurezza più importanti per mantenere la tua infrastruttura DNS sana. Assicurati di prendere in considerazione i punti elencati di seguito per creare un DNS sicuro e robusto.

Best practice per le prestazioni DNS

Garantire la ridondanza DNS e l'elevata disponibilità

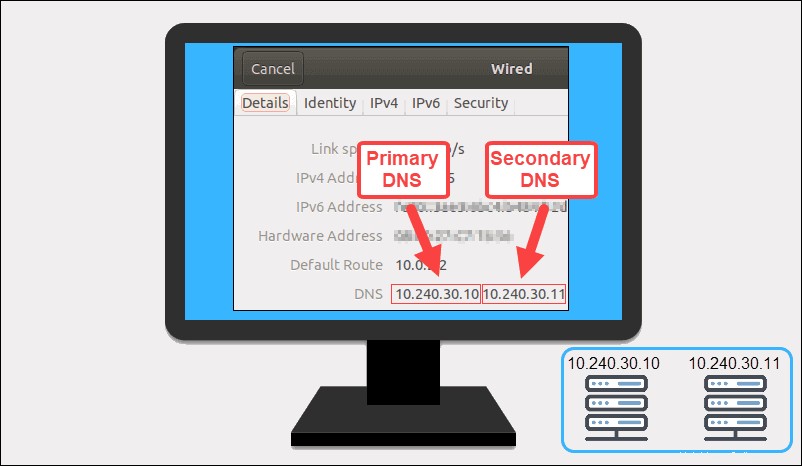

Poiché il DNS è il pilastro delle applicazioni di rete, l'infrastruttura DNS deve essere altamente disponibile. Per ottenere la ridondanza essenziale, devi disporre almeno dei server DNS primari e secondari nella tua organizzazione.

Per mantenere attivi i servizi business-critical, avere almeno due server DNS interni è un dovere. Tutti i servizi di directory attiva, condivisione file e e-mail si basano sul corretto funzionamento del DNS. Senza server DNS interni sani e funzionali, i dispositivi interni non possono comunicare.

Se un server DNS incontra un problema, l'altro subentra immediatamente. Gli amministratori configurano le macchine per utilizzare automaticamente il DNS secondario se il primario non risponde. Un IP di un server DNS interno può essere qualsiasi indirizzo all'interno di un intervallo IP di rete privata.

Rendendo i server DNS ridondanti, è possibile ottenere un'elevata disponibilità dell'infrastruttura DNS. La replica continua dai server primari a quelli secondari manterrà i tuoi record DNS sincronizzati e al sicuro da errori. Puoi assicurarti che non arriverà mai il momento in cui non ci saranno servizi disponibili per un utente finale.

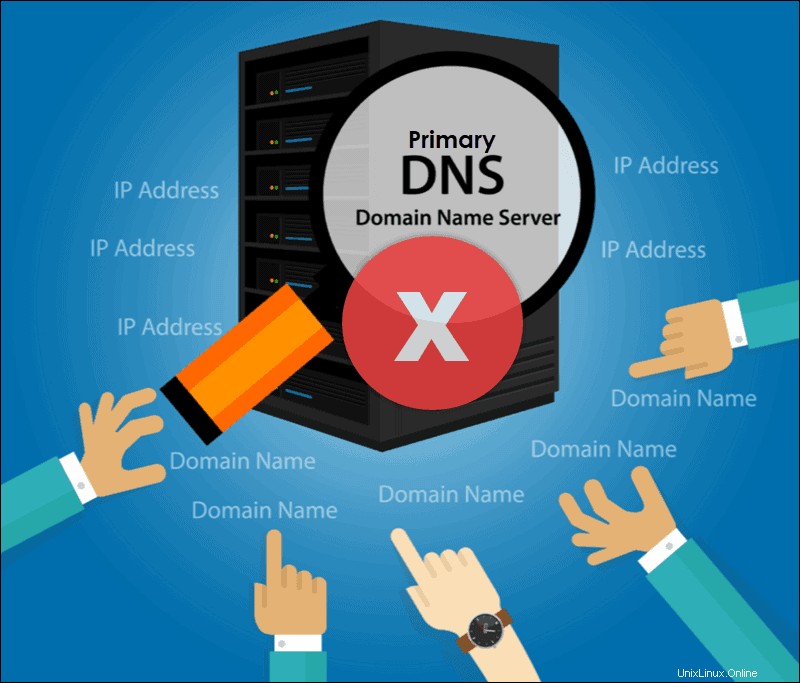

Nascondi server DNS e informazioni DNS

Non tutti i server DNS e ogni informazione devono essere resi disponibili a tutti gli utenti.

Innanzitutto, rendere accessibili solo i server ei dati necessari per le persone che utilizzano questi server. Ciò è particolarmente importante se i tuoi nomi di dominio devono essere visibili al pubblico.

In secondo luogo, nascondi il tuo server DNS primario . I server primari non devono essere visibili agli utenti esterni. I record per questi server non dovrebbero essere disponibili in nessun database di server dei nomi accessibile pubblicamente. Solo i server DNS secondari dovrebbero indirizzare le richieste degli utenti finali.

Se un server DNS è accessibile dall'esterno della rete, quel server deve essere un server DNS solo autorevole. Non è necessario che utenti esterni interroghino i tuoi server DNS ricorsivi. Rispondere solo a query iterative per le rispettive zone per cui un server è autorevole è una configurazione ad alte prestazioni.

Infine, solo gli amministratori di sistema e il personale IT dovrebbero avere accesso ai server primari all'interno della tua organizzazione. Se lasci i server DNS primari visibili a tutti gli utenti interni, ciò potrebbe diventare un problema di sicurezza significativo. Come regola generale, nascondi i server DNS e i dati agli utenti che non hanno bisogno di accedervi.

Devo utilizzare un server DNS esterno o interno?

La risposta a questa domanda dipende dalla configurazione interna.

Per consentire ai dispositivi su un dominio di comunicare tra loro, devi indirizzarli a un server DNS interno. I server DNS esterni non possono risolvere i nomi host dei dispositivi interni.

Ad esempio, quando un computer DESKTOP1 invia una query DNS per stampante per ufficio o un server hr- 1, solo un DNS interno può fornire un record di risorse. Se imposti un dispositivo per l'utilizzo di un DNS esterno, come 8.8.8.8 di Google , non potrai utilizzare le risorse interne.

Negli ambienti interni, devi impostare sia il DNS primario che quello secondario su un server dei nomi interno . Anche quando il server DNS primario si guasta, non ci saranno problemi di connettività. Il server DNS secondario contiene tutti i record e funge da backup. In caso di problemi, questo server risponde a tutte le query fino a quando il server primario non è attivo e funzionante.

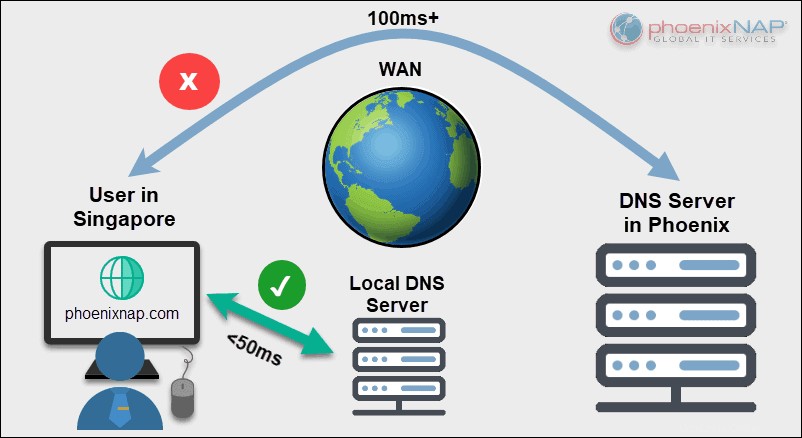

Utilizza il server DNS locale o più vicino

Le grandi organizzazioni hanno spesso uffici in tutto il mondo. Se l'infrastruttura lo consente, dovresti configurare un server DNS locale in ogni ufficio.

Il motivo è che un server locale riduce i tempi di risposta per le richieste DNS. Quando una query passa attraverso la WAN a un server dei nomi remoto, un utente ottiene tempi di caricamento più lunghi.

Con un numero elevato di client, il numero di query DNS cresce. Un set centralizzato di server DNS può gestire tutte le richieste, ma con maggiore latenza. Puntando le macchine degli utenti a un server dei nomi locale o più vicino, i tempi di risposta sono ridotti al minimo.

In questo caso, la latenza non supera i 50 ms. Inoltre, il numero è solitamente molto al di sotto di quel valore. L'utilizzo del server DNS più vicino migliora i tempi di caricamento per tutte le macchine. In questo modo, alleggerisci anche il carico del server remoto in HQ e ne migliori le prestazioni. La raccomandazione per avere almeno due server DNS rimane in vigore anche qui.

Best practice per la sicurezza DNS

I server DNS sono un bersaglio frequente di attacchi informatici. La protezione dell'infrastruttura DNS è un passaggio cruciale per prevenire violazioni all'interno dell'organizzazione. Per evitare un impatto importante sulla configurazione del DNS, assicurati di utilizzare le misure di sicurezza descritte di seguito.

Abilita registrazione DNS

La registrazione DNS è il modo più efficiente per monitorare l'attività DNS. I registri ti consentono di sapere se qualcuno si sta intromettendo con i tuoi server DNS. Oltre all'attività del client, i log di debug indicano quando si verificano problemi con le query o gli aggiornamenti DNS.

I registri DNS mostrano anche le tracce di avvelenamento della cache. In questo caso, un utente malintenzionato modifica i dati archiviati nella cache e manda i client fuori rotta. Ad esempio, un indirizzo IP di www.youtube.com potrebbe essere cambiato in un indirizzo IP di un sito dannoso. Quando un client invia una query al DNS per youtube.com, il server ora restituisce l'IP errato. Gli utenti visitano quindi i siti Web che non volevano visitare e diventano un bersaglio di hacker.

Anche se la registrazione del debug DNS porta la sicurezza a un livello superiore, alcuni amministratori di sistema decidono di disabilitarla. Il motivo principale è aumentare le prestazioni. Il monitoraggio dell'attività di rete può aiutarti a rilevare alcuni attacchi, come DDoS, ma non il cache poisoning. Pertanto, consigliamo vivamente di abilitare i log di debug DNS .

Blocca cache DNS

Ogni volta che c'è una query da un client, DNS trova le informazioni e le archivia nella cache per un uso futuro. Questo processo consente al server di rispondere più rapidamente alle stesse query. Gli aggressori possono sfruttare questa funzione alterando le informazioni memorizzate.

Un ulteriore passo avanti rispetto all'abilitazione dei log di debug DNS è il blocco della cache DNS . Questa funzione determina quando è possibile modificare i dati memorizzati nella cache. Il server conserva le informazioni di ricerca durante il periodo di tempo definito dal TTL (time to live). Se il blocco della cache è disabilitato, le informazioni possono essere sovrascritte prima della scadenza del TTL. Questo lascia spazio agli attacchi di avvelenamento da cache.

A seconda del sistema operativo, il blocco della cache potrebbe essere abilitato per impostazione predefinita. La scala di blocco della cache arriva fino al 100%. Quando il valore è impostato su 70, non è possibile sovrascrivere i dati per il 70% del TTL. Definendo il blocco della cache su 100, la modifica delle informazioni memorizzate nella cache viene bloccata fino alla scadenza del TTL.

Filtra le richieste DNS per bloccare i domini dannosi

Il filtraggio DNS è un modo efficace per impedire agli utenti di accedere a un sito Web oa un dominio. Il motivo principale per bloccare la risoluzione dei nomi per un dominio è se tale dominio è noto per essere dannoso. Quando un client invia una query per un sito Web bloccato, un server DNS interrompe qualsiasi comunicazione tra di loro.

Il filtraggio DNS riduce enormemente le possibilità di virus e malware raggiungere la tua rete. Quando un client non riesce a raggiungere una pagina dannosa, il numero di minacce che possono insinuarsi all'interno dell'infrastruttura è minimo. In questo modo, il tuo personale IT non deve lavorare 24 ore su 24 per ripulire i virus.

Oltre alla sicurezza, le organizzazioni potrebbero voler bloccare un dominio a causa di una politica aziendale o per motivi di produttività. L'elenco dei domini bloccati può includere social media, giochi d'azzardo, pornografia, pagine di streaming video o qualsiasi altro sito web. Il DNS può filtrare le richieste di un utente, un gruppo o bloccare l'accesso a tutti gli utenti.

Le moderne soluzioni di sicurezza del software e firewall includono il filtraggio DNS come standard. Alcuni di questi dispositivi forniscono elenchi regolarmente aggiornati di domini danneggiati. Utilizzando una soluzione software già pronta, puoi automatizzare il filtraggio DNS ed evitare di aggiungere nuove voci manualmente.

Convalida l'integrità dei dati DNS con DNSSEC

Le estensioni di sicurezza del sistema dei nomi di dominio (DNSSEC) assicurano che i client ricevano risposte valide alle loro domande. L'integrità dei dati viene raggiunta dalla firma digitale DNSSEC dei dati DNS forniti ai server dei nomi. Quando un utente finale invia una query, un server DNS fornisce una firma digitale con la risposta. Pertanto, i clienti sanno di aver ricevuto informazioni valide per la richiesta inviata.

Questo ulteriore livello di sicurezza aiuta a combattere gli attacchi al protocollo DNS. Poiché DNSSEC offre l'integrità dei dati e l'autorità di origine, Gli attacchi di spoofing DNS e il cache poisoning vengono evitati con successo . I clienti sono quindi sicuri di visitare le pagine che intendevano visitare.

Configura elenchi di controllo accessi

Gli elenchi di controllo degli accessi (ACL) sono un altro modo per proteggere i server DNS da accessi non autorizzati e attacchi di spoofing . Solo gli amministratori IT e gli amministratori di sistema dovrebbero avere accesso al tuo DNS primario. La configurazione degli ACL per consentire le connessioni in entrata a un server dei nomi da host specifici garantisce che solo il personale designato possa comunicare con i tuoi server.

Inoltre, gli ACL devono definire quali server possono effettuare trasferimenti di zona. Gli aggressori possono tentare di determinare la configurazione della tua zona inviando richieste di trasferimento della zona tramite server DNS secondari. Se si bloccano tutte le richieste di trasferimento di zona sui server secondari, un utente malintenzionato non può ottenere le informazioni sulla zona. Questa configurazione impedisce a terze parti di ottenere informazioni su come hai organizzato la rete interna.