Il server perfetto - Ubuntu 11.10 [ISPConfig 3]

Questo tutorial mostra come preparare un server Ubuntu 11.10 (Oneiric Ocelot) per l'installazione di ISPConfig 3 e come installare ISPConfig 3. ISPConfig 3 è un pannello di controllo di webhosting che consente di configurare i seguenti servizi tramite un browser web:Apache web server, server di posta Postfix, server dei nomi MySQL, BIND o MyDNS, PureFTPd, SpamAssassin, ClamAV e molti altri.

Tieni presente che questa configurazione non funziona per ISPConfig 2 ! È valido solo per ISPConfig 3!

Non garantisco che questo funzionerà per te!

Manuale ISPConfig 3

Per imparare a usare ISPConfig 3, consiglio vivamente di scaricare il Manuale di ISPConfig 3.

Su circa 300 pagine, copre il concetto alla base di ISPConfig (amministratore, rivenditori, clienti), spiega come installare e aggiornare ISPConfig 3, include un riferimento per tutti i moduli e i campi dei moduli in ISPConfig insieme a esempi di input validi e fornisce tutorial per le attività più comuni in ISPConfig 3. Descrive anche come rendere più sicuro il tuo server e include una sezione per la risoluzione dei problemi alla fine.

App ISPConfig Monitor per Android

Con l'app ISPConfig Monitor, puoi controllare lo stato del tuo server e scoprire se tutti i servizi funzionano come previsto. Puoi controllare le porte TCP e UDP ed eseguire il ping dei tuoi server. Inoltre, puoi utilizzare questa app per richiedere dettagli dai server su cui è installato ISPConfig (tieni presente che la versione minima di ISPConfig 3 installata con supporto per l'app ISPConfig Monitor è 3.0.3.3! ); questi dettagli includono tutto ciò che sai dal modulo Monitor nel pannello di controllo di ISPConfig (ad es. servizi, log di posta e di sistema, coda di posta, informazioni su CPU e memoria, utilizzo del disco, quota, dettagli del sistema operativo, registro RKHunter, ecc.) e ovviamente , poiché ISPConfig è compatibile con più server, puoi controllare tutti i server controllati dal tuo server principale ISPConfig.

Per le istruzioni di download e utilizzo, visitare http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

1 Requisiti

Per installare un tale sistema avrai bisogno di quanto segue:

- il CD del server Ubuntu 11.10, disponibile qui:http://releases.ubuntu.com/releases/11.10/ubuntu-11.10-server-i386.iso (i386) o http://releases.ubuntu.com/releases /11.10/ubuntu-11.10-server-amd64.iso (x86_64)

- una connessione Internet veloce.

2 Nota preliminare

In questo tutorial utilizzo l'hostname server1.example.com con l'indirizzo IP 192.168.0.100 e il gateway 192.168.0.1. Queste impostazioni potrebbero differire per te, quindi devi sostituirle dove appropriato.

3 Il sistema base

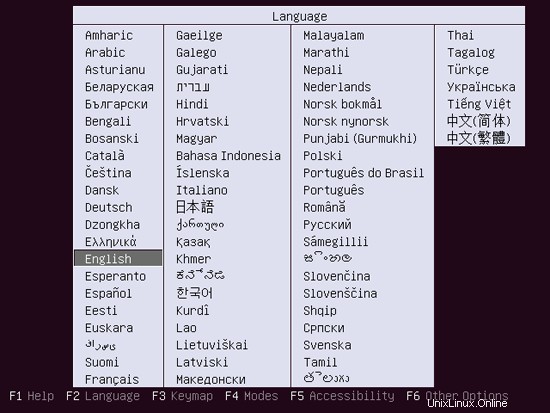

Inserisci il tuo CD di installazione di Ubuntu nel tuo sistema e avvia da esso. Seleziona la tua lingua:

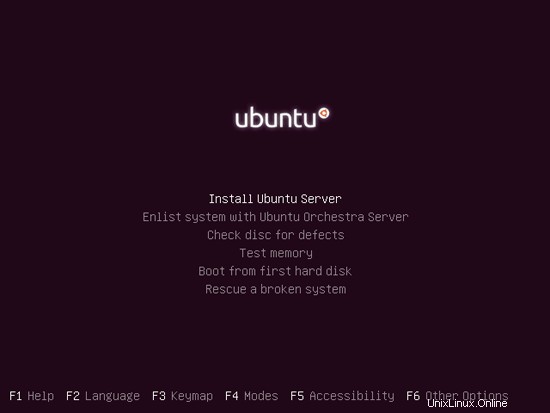

Quindi seleziona Installa Ubuntu Server:

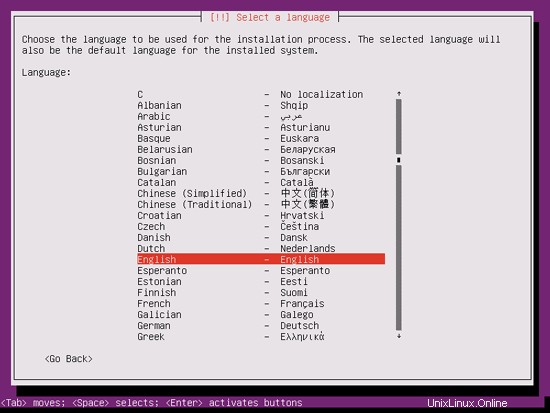

Scegli di nuovo la tua lingua (?):

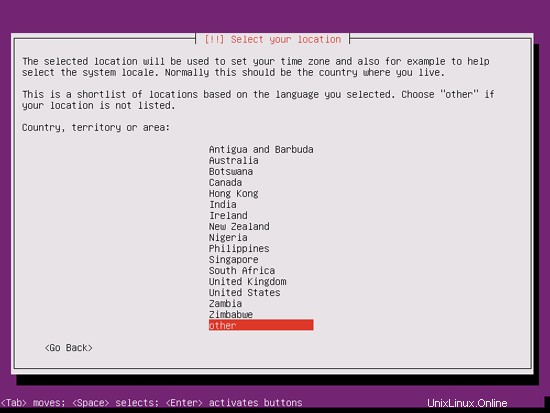

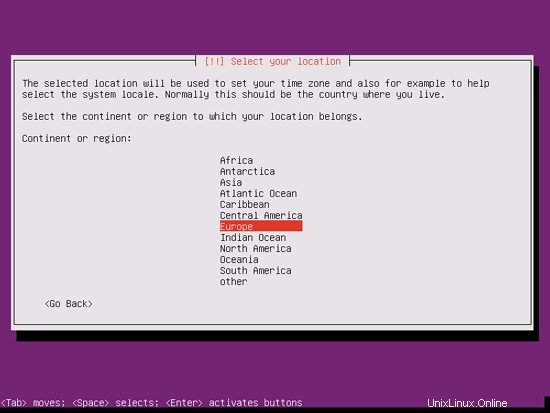

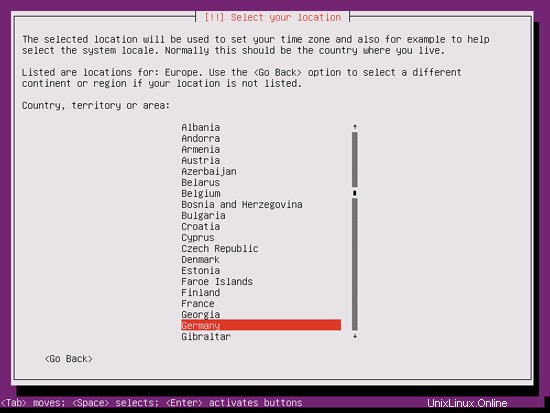

Quindi seleziona la tua posizione:

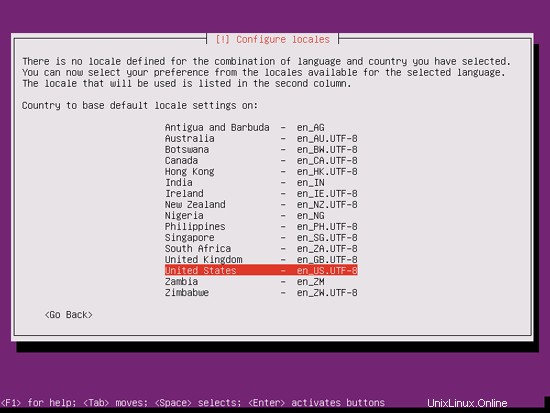

Se hai selezionato una combinazione insolita di lingua e posizione (come l'inglese come lingua e la Germania come posizione, come nel mio caso), il programma di installazione potrebbe dirti che non esiste una locale definita per questa combinazione; in questo caso devi selezionare la locale manualmente. Seleziono en_US.UTF-8 qui:

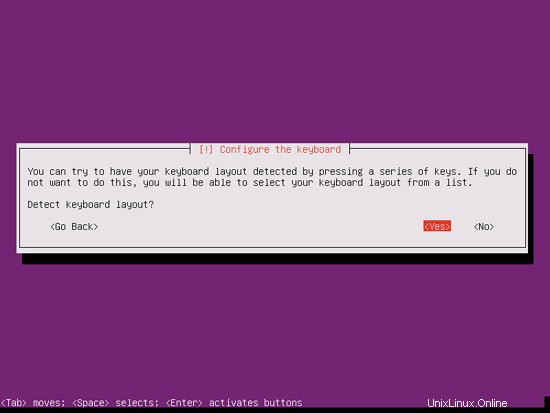

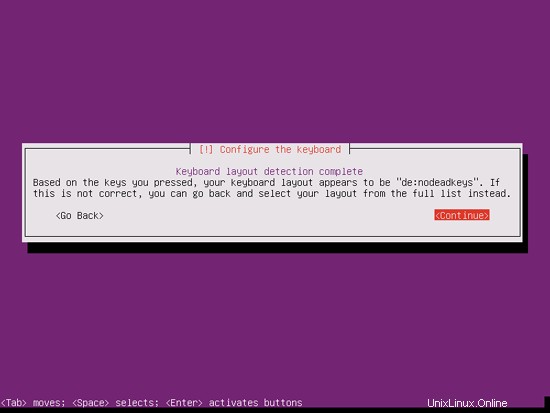

Scegli un layout di tastiera (ti verrà chiesto di premere alcuni tasti e il programma di installazione proverà a rilevare il layout di tastiera in base ai tasti premuti):

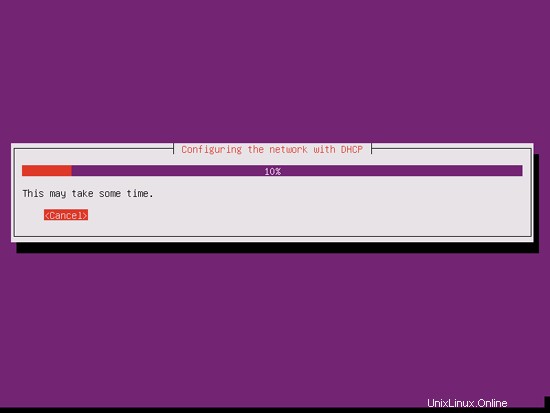

Il programma di installazione controlla il CD di installazione, l'hardware e configura la rete con DHCP se è presente un server DHCP nella rete:

Il server perfetto - Ubuntu 11.10 [ISPConfig 3] - Pagina 2

21 Installa ISPConfig 3

Per installare ISPConfig 3 dall'ultima versione rilasciata, procedere come segue:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install/

Il prossimo passo è eseguire

php -q install.php

Questo avvierà il programma di installazione di ISPConfig 3. Il programma di installazione configurerà per te tutti i servizi come Postfix, SASL, Courier, ecc. Non è necessaria una configurazione manuale come richiesto per ISPConfig 2 (guide di configurazione perfette).

[email protected]:/tmp/ispconfig3_install/install# php -q install.php

------------------- -------------------------------------------------- -----------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| | \____/

__/ |

|___/

-------------------------------------- -------------------------------------------

>> Configurazione iniziale

Sistema operativo: Debian o compatibile, versione sconosciuta.

Di seguito saranno qualche domande per la configurazione primaria quindi fai attenzione.

I valori predefiniti sono tra parentesi e possono essere accettati con

Tocca "chiudi" (senza virgolette) per interrompere l'installazione.

Seleziona lingua (en,de) [en]: <-- ENTER

Modalità di installazione (standard, esperto) [standard]: <-- ENTER

Nome host completo qualificato (FQDN) del server, es server1.domain.tld [server1.example.com]: <-- ENTER

Nome host del server MySQL [localhost]: <-- ENTER

MySQL root nome utente [root]: <-- ENTER

Password root MySQL []: <-- yourrootsqlpassword

Database MySQL per creare [dbispconfig]: <-- ENTER

MySQL charset [utf8]: <-- ENTER

Generazione di una chiave privata RSA a 2048 bit

...+++

....................... ................................................++++

scrittura nuova chiave privata a 'smtpd.key'

-----

Ti verrà chiesto di inserire informazioni che saranno incorporate

nella richiesta di certificato.

Che cosa tu stanno per inserire è quello che viene chiamato un nome distinto o un DN.

Ci sono alcuni campi ma è possibile lasciare alcuni campi vuoti Per alcuni campi ci sarà un valore predefinito, se inserisci '.', il campo rimarrà vuoto.

-----

Nome del Paese (codice di 2 lettere) [AU]: <-- ENTER

Nome Stato o Provincia ( nome completo) [Stato-Stato]: <-- ENTER

Nome località (ad esempio città) []: <-- ENTER

Nome organizzazione (ad esempio azienda) [Internet Widgits Pty Ltd]: <-- ENTER

Nome dell'unità organizzativa (ad es. sezione) []: <-- INVIO

Nome comune (ad es. IL TUO nome) []: <-- INVIO

Indirizzo e-mail []: <-- INVIO

Configurazione Jailkit

Configurazione SASL

Configurazione PAM

Configurazione Courier

Configurazione Spamassassin

Configurazione Amavisd

Configurazione Getmail

Configurazione Pureftpd

Configurazione BIND

/> Configurazione di Apache

Configurazione di Vlogger

Configurazione di app vhost

Configurazione di Firewall

Installazione di ISPConfig

ISPConfig Port [8080]: <-- ENTER

Configurazione DBServer

Installazione ISPConfig crontab

no crontab per root

no crontab per getmail

Riavvio servizi ...

Piuttosto che invocare script di init attraverso /etc/init. d, utilizzare l'utilità del servizio(8)

, ad es. service mysql restart

Poiché lo script che stai tentando di invocare è stato convertito in un lavoro di

Upstart, puoi utilizzare anche le utilità stop(8) e quindi start(8),

/> ad es. ferma mysql ; avvia mysql. L'utilità restart(8) è disponibile.

mysql stop/waiting

mysql start/running, process 2302

* Interruzione di Postfix Mail Transport Agente postfix

...fatto.

* Avvio Postfix Mail Transport Agent postfix

...fatto.

* Interruzione dell'autenticazione SASL Daemon saslauthd

...fatto.

* Avvio dell'autenticazione SASL Daemon saslauthd

* Avvio del demone ClamAV clamd

Bytecode: Modalità protezione impostata su "TrustSigned".

...fatto.

* Interruzione dei servizi di autenticazione del corriere authdaemond

...fatto.

* Avvio dei servizi di autenticazione di Courier authdaemond

...fatto.

* Interruzione del server IMAP Courier imapd

...fatto.

* Avvio del server IMAP Courier imapd

...fatto.

* Interruzione del server Courier IMAP-SSL imapd-ssl

...fatto.

* Avvio del server Courier IMAP-SSL imapd-ssl

...fatto.

* Interruzione del server Courier POP3 in corso...

...fatto.

* Avvio del server Courier POP3.. .

...fatto.

* Riavvio del server web apache2

... in attesa .... ...fatto.

Riavvio del server ftp: In esecuzione: /usr/sbin/pure-ftpd -mysql-virtualchroot -l mysql:/etc/pure-ftpd/db/mysql.conf -l pam -8 UTF-8 -O clf:/var/log/pure-ftpd/transfer.log -D -H -b -A -E -u 1000 -Y 1 -B

Installazione completata.

[email protected]:/tmp/ispconfig3_install/install#

Il programma di installazione configura automaticamente tutti i servizi sottostanti, quindi non è necessaria alcuna configurazione manuale.

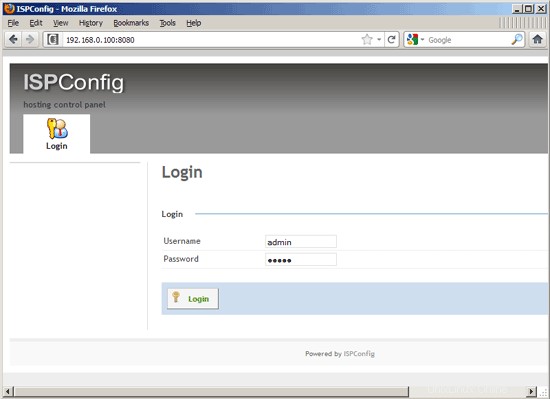

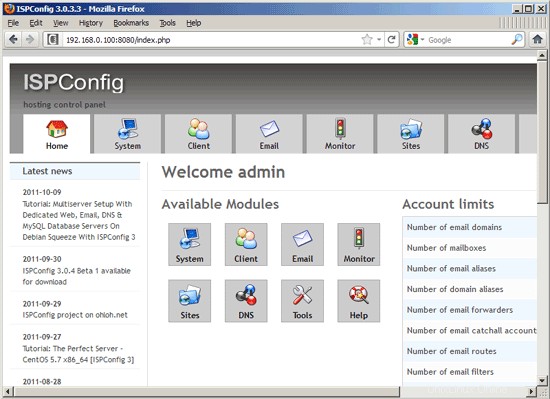

Successivamente puoi accedere a ISPConfig 3 da http://server1.example.com:8080/ o http://192.168.0.100:8080/. Accedi con il nome utente admin e la password admin (dovresti cambiare la password predefinita dopo il primo accesso):

Il sistema è ora pronto per essere utilizzato.

21.1 Manuale di ISPConfig 3

Per imparare a usare ISPConfig 3, consiglio vivamente di scaricare il Manuale di ISPConfig 3.

Su circa 300 pagine, copre il concetto alla base di ISPConfig (amministratore, rivenditori, clienti), spiega come installare e aggiornare ISPConfig 3, include un riferimento per tutti i moduli e i campi dei moduli in ISPConfig insieme a esempi di input validi e fornisce tutorial per le attività più comuni in ISPConfig 3. Descrive anche come rendere più sicuro il tuo server e include una sezione per la risoluzione dei problemi alla fine.

21.2 App ISPConfig Monitor per Android

Con l'app ISPConfig Monitor, puoi controllare lo stato del tuo server e scoprire se tutti i servizi funzionano come previsto. Puoi controllare le porte TCP e UDP ed eseguire il ping dei tuoi server. In aggiunta a ciò, puoi utilizzare questa app per richiedere dettagli dai server su cui è installato ISPConfig (tieni presente che la versione minima di ISPConfig 3 installata con supporto per l'app ISPConfig Monitor è 3.0.3.3! ); questi dettagli includono tutto ciò che sai dal modulo Monitor nel pannello di controllo di ISPConfig (ad es. servizi, log di posta e di sistema, coda di posta, informazioni su CPU e memoria, utilizzo del disco, quota, dettagli del sistema operativo, registro RKHunter, ecc.) e ovviamente , poiché ISPConfig è compatibile con più server, puoi controllare tutti i server controllati dal tuo server principale ISPConfig.

Per le istruzioni di download e utilizzo, visitare http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

22 Note aggiuntive

22.1 OpenVZ

Se il server Ubuntu che hai appena impostato in questo tutorial è un contenitore OpenVZ (macchina virtuale), dovresti farlo sul sistema host (suppongo che l'ID del contenitore OpenVZ sia 101 - sostituiscilo con il VPSID corretto sul tuo sistema):

VPSID=101

per CAP in CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE

do

vzctl set $VPSID --capability ${CAP}:su --save

fatto

23 link

- Ubuntu:http://www.ubuntu.com/

- Configurazione ISP:http://www.ispconfig.org/

Il server perfetto - Ubuntu 11.10 [ISPConfig 3] - Pagina 3

19 Installa fail2ban

Questo è facoltativo ma consigliato, perché il monitor ISPConfig tenta di mostrare il registro fail2ban:

apt-get install fail2ban

Per fare in modo che fail2ban controlli PureFTPd, SASL e Courier, crea il file /etc/fail2ban/jail.local:

vi /etc/fail2ban/jail.local

[pureftpd]enabled =trueport =ftpfilter =pureftpdlogpath =/var/log/syslogmaxretry =3[sasl]enabled =trueport =smtpfilter =sasllogpath =/ var/log/mail.logmaxretry =5[courierpop3]enabled =trueport =pop3filter =corrierepop3logpath =/var/log/mail.logmaxretry =5[courierpop3s]enabled =trueport =pop3sfilter =corrierepop3slogpath =/var/log/mail.logmaxretry =5[courierimap]enabled =trueport =imap2filter =corriereimaplogpath =/var/log/mail.logmaxretry =5[courierimaps]enabled =trueport =imapsfilter =corriereimapslogpath =/var/log/mail.logmaxretry =5 |

Quindi crea i seguenti cinque file di filtro:

vi /etc/fail2ban/filter.d/pureftpd.conf

[Definizione]failregex =.*pure-ftpd:\(.*@ |

vi /etc/fail2ban/filter.d/courierpop3.conf

# File di configurazione Fail2Ban## $Revisione:100 $#[Definizione]# Opzione:failregex# Note.:regex per abbinare i messaggi di errore della password in il file di registro. L'host# deve essere abbinato a un gruppo denominato "host". Il tag " |

vi /etc/fail2ban/filter.d/courierpop3s.conf

# File di configurazione Fail2Ban## $Revisione:100 $#[Definizione]# Opzione:failregex# Note.:regex per abbinare i messaggi di errore della password in il file di registro. L'host# deve essere abbinato a un gruppo denominato "host". Il tag " |

vi /etc/fail2ban/filter.d/courierimap.conf

# File di configurazione Fail2Ban## $Revisione:100 $#[Definizione]# Opzione:failregex# Note.:regex per abbinare i messaggi di errore della password in il file di registro. L'host# deve essere abbinato a un gruppo denominato "host". Il tag " |

vi /etc/fail2ban/filter.d/courierimaps.conf

# File di configurazione Fail2Ban## $Revisione:100 $#[Definizione]# Opzione:failregex# Note.:regex per abbinare i messaggi di errore della password in il file di registro. L'host# deve essere abbinato a un gruppo denominato "host". Il tag " |

Riavvia fail2ban in seguito:

/etc/init.d/fail2ban riavvio

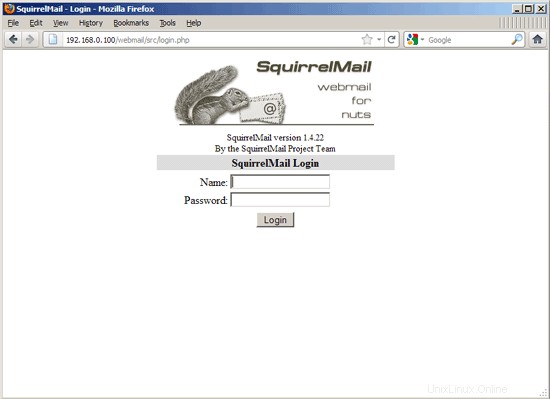

20 Installa SquirrelMail

Per installare il client webmail di SquirrelMail, esegui

apt-get install squirrelmail

Quindi configura SquirrelMail:

configura-squirrelmail

Dobbiamo dire a SquirrelMail che stiamo usando Courier-IMAP/-POP3:

Configurazione di SquirrelMail: Leggi: config.php (1.4.0)

---------------------------------- ------------------------

Menu principale --

1. Preferenze organizzazione

2. Impostazioni server

3. Default cartella

4. Opzioni generali

5. Temi

6. Rubriche

7. Messaggio del giorno (MOTD)

8. Plugin

9. Database

10. Lingue

D. Imposta impostazioni predefinite per server IMAP specifici

C Attiva colore

S Salva data

Q Esci

Comando >> <-- D

Configurazione SquirrelMail : Leggi: config.php

---- -------------------------------------------------- ---

Mentre stiamo creando SquirrelMail, abbiamo scoperto alcune

preferenze che funzionano meglio con alcuni server che non funzionano quindi

bene con altri. Se seleziona il server IMAP, questa opzione

imposterà alcune impostazioni predefinite per quel server.

Tieni presente che dovrai sempre andare attraverso e assicurarti

tutto è corretto. Questo non cambia tutto. Ci sono

solo alcune impostazioni che verranno modificate.

Seleziona il tuo server IMAP:

bincimap =server Bincimap IMAP

courier = server IMAP Courier

cyrus = Cyrus IMAP server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury /32

uw ==Server IMAP dell'Università di Washington

gmail =accesso IMAP agli account di posta di Google (Gmail)

chiudi = Non cambiare nulla

Comando >> <-- corriere

Configurazione di SquirrelMail : Leggi: config.php

----------------------- ----------------------------------

Mentre abbiamo costruito SquirrelMail, ne abbiamo scoperto alcuni

preferenze che funzionano meglio con alcuni server che non funzionano quindi

bene con altri. Se seleziona il server IMAP, questa opzione

imposterà alcune impostazioni predefinite per quel server.

Tieni presente che dovrai sempre andare attraverso e assicurarti

tutto è corretto. Questo non cambia tutto. Ci sono

solo alcune impostazioni che verranno modificate.

Seleziona il tuo server IMAP:

bincimap =server Bincimap IMAP

courier = server IMAP Courier

cyrus = Cyrus IMAP server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury /32

uw ==server IMAP dell'Università di Washington

chiudi = Non cambiare nulla

Comando >> corriere

imap_server_type = corriere

Default_Folder_prefix =Inbox.

Trash_Folder =Trash

Sent_Folder =SENT

Draft_Folder =Draft

show_prefix_option =false

default_sub_of_inbox =false

show_contain_subrers_option =false delimitatore_facoltativo = .

delete_folder = true

Premi qualsiasi tasto per continuare... <-- ENTER

Configurazione SquirrelMail : Leggi: config.php ( 1.4.0)

------------------------------------------- ---------------

Menu principale --

1. Preferenze organizzazione

2. Impostazioni server

3. Default cartella

4. Opzioni generali

5. Temi

6. Rubriche di indirizzi

7. Messaggio del giorno (MOTD)

8. Plugin

9. Database

10. Lingue

D. Imposta impostazioni predefinite per server IMAP specifici

C Attiva colore

S Salva dati

Q Esci

Comando >> <-- S

Configurazione di SquirrelMail : Leggi: config.php (1.4.0)

-------- --------------------------------------------------

Menu principale --

1. Preferenze organizzazione

2. Impostazioni del server

3. Default cartella

4. Opzioni generali

5. Temi

6. Rubriche di indirizzi

7. Messaggio di the Day (MOTD)

8. Plugin

9. Database

10. Lingue

D. Imposta impostazioni predefinite per server IMAP specifici

C Attiva colore

S Salva dati

Q Esci

Comando >> S

Dati salvati in config.php

Premi invio per continuare... <-- INVIO

Configurazione di SquirrelMail : Leggi: config.php (1.4.0)

---------- ------------------------------------------------

Menu principale --

1. Preferenze organizzazione

2. Impostazioni server

3. Default cartella

4. Opzioni generali

5. Temi

6. Rubriche

7. Messaggio del giorno (MOTD)

8. Plugin

9. Database

10. Lingue

D. Imposta predefinita impostazioni per server IMAP specifici

C Attiva colore

S Salva dati

Q Esci

Comando >> <-- Q

Ora configureremo SquirrelMail in modo che tu possa usarlo dai tuoi siti web (creati tramite ISPConfig) usando gli alias /squirrelmail o /webmail. Quindi, se il tuo sito web è www.example.com, potrai accedere a SquirrelMail utilizzando www.example.com/squirrelmail o www.example.com/webmail.

La configurazione di Apache di SquirrelMail è nel file /etc/squirrelmail/apache.conf, ma questo file non è caricato da Apache perché non si trova nella directory /etc/apache2/conf.d/. Pertanto creiamo un collegamento simbolico chiamato squirrelmail.conf nella directory /etc/apache2/conf.d/ che punta a /etc/squirrelmail/apache.conf e ricarichiamo Apache in seguito:

cd /etc/apache2/conf.d/

ln -s ../../squirrelmail/apache.conf squirrelmail.conf

/etc/init.d/apache2 reload

Ora apri /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf.d/squirrelmail.conf

... e aggiungi le seguenti righe al contenitore

[...] |

Crea la directory /var/lib/squirrelmail/tmp...

mkdir /var/lib/squirrelmail/tmp

... e renderlo di proprietà dell'utente www-data:

chown www-data /var/lib/squirrelmail/tmp

Ricarica di nuovo Apache:

/etc/init.d/apache2 ricarica

Questo è già tutto - /etc/apache2/conf.d/squirrelmail.conf definisce un alias chiamato /squirrelmail che punta alla directory di installazione di SquirrelMail /usr/share/squirrelmail.

Ora puoi accedere a SquirrelMail dal tuo sito web come segue:

http://192.168.0.100/squirrelmail

http://www.example.com/squirrelmail

Puoi anche accedervi dal pannello di controllo di ISPConfig vhost (dopo aver installato ISPConfig, vedere il capitolo successivo) come segue (questo non richiede alcuna configurazione in ISPConfig):

http://server1.example.com:8080/squirrelmail

Se desideri utilizzare l'alias /webmail invece di /squirrelmail, apri semplicemente /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf.d/squirrelmail.conf

... e aggiungi la riga Alias /webmail /usr/share/squirrelmail:

Alias /squirrelmail /usr/share/squirrelmailAlias /webmail /usr/share/squirrelmail[...] |

Quindi ricarica Apache:

/etc/init.d/apache2 ricarica

Ora puoi accedere a Squirrelmail come segue:

http://192.168.0.100/webmail

http://www.example.com/webmail

http://server1.example.com:8080/webmail (dopo aver installato ISPConfig, vedere il capitolo successivo)

Se desideri definire un vhost come webmail.example.com in cui i tuoi utenti possono accedere a SquirrelMail, devi aggiungere la seguente configurazione di vhost a /etc/apache2/conf.d/squirrelmail.conf:

vi /etc/apache2/conf.d/squirrelmail.conf

[...] |

Assicurati di sostituire 1.2.3.4 con l'indirizzo IP corretto del tuo server. Ovviamente, deve esserci un record DNS per webmail.example.com che punta all'indirizzo IP che utilizzi nella configurazione di vhost. Assicurati inoltre che vhost webmail.example.com non esista in ISPConfig (altrimenti entrambi i vhost interferiranno tra loro!).

Ora ricarica Apache...

/etc/init.d/apache2 ricarica

... e puoi accedere a SquirrelMail da http://webmail.example.com!

Il server perfetto - Ubuntu 11.10 [ISPConfig 3] - Pagina 4

12 Installa Postfix, Courier, Saslauthd, MySQL, rkhunter, binutils

Possiamo installare Postfix, Courier, Saslauthd, MySQL, rkhunter e binutils con un solo comando:

apt-get install postfix postfix-mysql postfix-doc mysql-client mysql-server corriere-authdaemon corriere-authlib-mysql corriere-pop corriere-pop-ssl corriere-imap corriere-imap-ssl libsasl2-2 libsasl2-modules libsasl2-modules-sql sasl2-bin libpam-mysql openssl getmail4 rkhunter binutils maildrop

Ti verranno poste le seguenti domande:

Nuova password per l'utente "root" di MySQL:<-- yourrootsqlpassword

Ripeti la password per l'utente "root" di MySQL:<-- yourrootsqlpassword

Creare directory per l'amministrazione basata sul Web? <-- No

Tipo generale di configurazione della posta:<-- Sito Internet

Nome della posta di sistema:<-- server1.example.com

Necessario certificato SSL <-- Ok

Se scopri (più tardi dopo aver configurato il tuo primo account e-mail in ISPConfig) che non puoi inviare e-mail e ottieni il seguente errore in /var/log/mail.log...

Autenticazione SASL LOGIN fallita:nessun meccanismo disponibile

... vai su https://www.howtoforge.com/forums/showpost.php?p=265831&postcount=25 per sapere come risolvere il problema.

Vogliamo che MySQL ascolti su tutte le interfacce, non solo su localhost, quindi modifichiamo /etc/mysql/my.cnf e commentiamo la riga bind-address =127.0.0.1:

vi /etc/mysql/my.cnf

[...]# Invece di saltare la rete, l'impostazione predefinita ora è ascoltare solo su# localhost che è più compatibile e non meno sicuro. #indirizzo-bind =127.0.0.1[...] |

Quindi riavviamo MySQL:

/etc/init.d/mysql riavvia

Ora controlla che la rete sia abilitata. Corri

netstat -tocca | grep mysql

L'output dovrebbe essere simile a questo:

[email protected]:~# netstat -tap | grep mysql

tcp 0 0 *:mysql *:* ASCOLTA 22355/mysqld

[email protected]:~#

Durante l'installazione, i certificati SSL per IMAP-SSL e POP3-SSL vengono creati con il nome host localhost. Per cambiarlo nel nome host corretto (server1.example.com in questo tutorial), elimina i certificati...

cd /etc/courier

rm -f /etc/courier/imapd.pem

rm -f /etc/courier/pop3d.pem

... e modificare i due file seguenti; sostituisci CN=localhost con CN=server1.example.com (puoi anche modificare gli altri valori, se necessario):

vi /etc/courier/imapd.cnf

[...]CN=server1.example.com[...] |

vi /etc/courier/pop3d.cnf

[...]CN=server1.example.com[...] |

Quindi ricrea i certificati...

mkimapdcert

mkpop3dcert

... e riavvia Courier-IMAP-SSL e Courier-POP3-SSL:

/etc/init.d/courier-imap-ssl restart

/etc/init.d/courier-pop-ssl restart

13 Installa Amavisd-new, SpamAssassin e Clamav

Per installare amavisd-new, SpamAssassin e ClamAV, eseguiamo

apt-get install amavisd-new spamassassin clamav clamav-daemon zoo unzip bzip2 arj nomarch lzop cabextract apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl- perl libnet-ident-perl zip libnet-dns-perl

La configurazione di ISPConfig 3 utilizza amavisd che carica internamente la libreria dei filtri SpamAssassin, quindi possiamo fermare SpamAssassin per liberare un po' di RAM:

/etc/init.d/spamassassin stop

update-rc.d -f spamassassin rimuovi

14 Installa Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear e mcrypt

Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear e mcrypt possono essere installati come segue:

apt-get install apache2 apache2.2-common apache2-doc apache2-mpm-prefork apache2-utils libexpat1 ssl-cert libapache2-mod-php5 php5 php5-common php5-gd php5-mysql php5-imap phpmyadmin php5-cli php5-cgi libapache2-mod-fcgid apache2-suexec php-pear php-auth php5-mcrypt mcrypt php5-imagick imagemagick libapache2-mod-suphp libruby libapache2-mod-ruby

Vedrai la seguente domanda:

Server Web da riconfigurare automaticamente:<-- apache2

Configurare il database per phpmyadmin con dbconfig-common? <-- No

Quindi eseguire il comando seguente per abilitare i moduli Apache suexec, rewrite, ssl, actions e include (più dav, dav_fs e auth_digest se si desidera utilizzare WebDAV):

a2enmod suexec riscrivi azioni SSL include

a2enmod dav_fs dav auth_digest

Riavvia Apache in seguito:

/etc/init.d/apache2 riavvia

Se vuoi ospitare file Ruby con estensione .rb sui tuoi siti web creati tramite ISPConfig, devi commentare la riga application/x-ruby rb in /etc/mime.types:

vi /etc/mime.types

[...]#application/x-ruby rb[...] |

(Questo è necessario solo per i file .rb; i file Ruby con estensione .rbx funzionano immediatamente.)

Riavvia Apache in seguito:

/etc/init.d/apache2 riavvia

15 Installa PureFTPd e Quota

PureFTPd e quota possono essere installati con il seguente comando:

apt-get install pure-ftpd-common pure-ftpd-mysql quotatool

Modifica il file /etc/default/pure-ftpd-common...

vi /etc/default/pure-ftpd-common

... e assicurati che la modalità di avvio sia impostata su standalone e imposta VIRTUALCHROOT=true:

[...]STANDALONE_OR_INETD=standalone[...]VIRTUALCHROOT=true[...] |

Ora configuriamo PureFTPd per consentire sessioni FTP e TLS. FTP è un protocollo molto insicuro perché tutte le password e tutti i dati vengono trasferiti in chiaro. Utilizzando TLS, l'intera comunicazione può essere crittografata, rendendo così l'FTP molto più sicuro.

Se vuoi consentire sessioni FTP e TLS, esegui

echo 1> /etc/pure-ftpd/conf/TLS

Per utilizzare TLS, dobbiamo creare un certificato SSL. Lo creo in /etc/ssl/private/, quindi creo prima quella directory:

mkdir -p /etc/ssl/private/

Successivamente, possiamo generare il certificato SSL come segue:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nome del Paese (codice di 2 lettere) [AU]:<-- Inserisci il nome del tuo Paese (ad es. "DE").

Nome Stato o Provincia (nome completo) [Stato-Stato]:<-- Inserisci il tuo Stato o nome della provincia.

Nome località (ad es. città) []:<-- Inserisci la tua città.

Nome organizzazione (ad es. azienda) [Internet Widgits Pty Ltd]:<-- Inserisci il nome dell'organizzazione (ad es. il nome della tua azienda).

Nome dell'unità organizzativa (ad es. sezione) []:<-- Inserisci il nome dell'unità organizzativa (ad es. "Dipartimento IT").

Nome comune (ad es. IL TUO nome) []:<-- Inserisci il nome di dominio completo del sistema (ad es. "server1.example.com").

Indirizzo e-mail []:<-- Inserisci il tuo indirizzo e-mail.

Modifica le autorizzazioni del certificato SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Quindi riavvia PureFTPd:

/etc/init.d/pure-ftpd-mysql restart

Modifica /etc/fstab. Il mio è simile a questo (ho aggiunto ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 alla partizione con il punto di montaggio /):

vi /etc/fstab

# /etc/fstab:informazioni sul file system statico.## Usa 'blkid' per stampare l'identificatore univoco universale per un# dispositivo; questo può essere usato con UUID=come un modo più robusto per denominare i dispositivi# che funzionano anche se i dischi vengono aggiunti e rimossi. Vedere fstab(5).## |

Per abilitare la quota, esegui questi comandi:

mount -o remount /

quotacheck -avugm

quotaon -avug

16 Install BIND DNS Server

BIND can be installed as follows:

apt-get install bind9 dnsutils

17 Install Vlogger, Webalizer, And AWstats

Vlogger, webalizer, and AWstats can be installed as follows:

apt-get install vlogger webalizer awstats geoip-database

Open /etc/cron.d/awstats afterwards...

vi /etc/cron.d/awstats

... and comment out both cron jobs in that file:

#*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] &&/usr/share/awstats/tools/update.sh# Generate static reports:#10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] &&/usr/share/awstats/tools/buildstatic.sh |

18 Install Jailkit

Jailkit is needed only if you want to chroot SSH users. It can be installed as follows (important:Jailkit must be installed before ISPConfig - it cannot be installed afterwards!):

apt-get install build-essential autoconf automake1.9 libtool flex bison debhelper

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.14.tar.gz

tar xvfz jailkit-2.14.tar.gz

cd jailkit-2.14

./debian/rules binary

If the last command gives you an error like...

x86_64-linux-gnu-gcc -lpthread -o jk_socketd jk_socketd.o jk_lib.o utils.o iniparser.o

jk_socketd.o:In function `main':

/tmp/jailkit-2.14/src/jk_socketd.c:474:undefined reference to `pthread_create'

collect2:ld returned 1 exit status

make[2]:*** [jk_socketd] Error 1

make[2]:Leaving directory `/tmp/jailkit-2.14/src'

make[1]:*** [all] Error 2

make[1]:Leaving directory `/tmp/jailkit-2.14'

make:*** [build-arch-stamp] Error 2

[email protected]:/tmp/jailkit-2.14#

... please install gcc-4.4:

apt-get install gcc-4.4

Now take a look at /usr/bin/gcc:

ls -l /usr/bin/gcc*

/usr/bin/gcc should currently be a symlink to /usr/bin/gcc-4.6:

[email protected]:/tmp/jailkit-2.14# ls -l /usr/bin/gcc*

lrwxrwxrwx 1 root root 7 2011-08-14 09:16 /usr/bin/gcc -> gcc-4.6

-rwxr-xr-x 1 root root 259232 2011-10-05 23:56 /usr/bin/gcc-4.4

-rwxr-xr-x 1 root root 349120 2011-09-16 16:31 /usr/bin/gcc-4.6

[email protected]:/tmp/jailkit-2.14#

We change this now so that /usr/bin/gcc links to /usr/bin/gcc-4.4:

ln -sf /usr/bin/gcc-4.4 /usr/bin/gcc

Now build Jailkit as follows:

make clean

./configure

make

make clean

./debian/rules binary

If the ./debian/rules binary command doesn't give you an error this time, you can now install the Jailkit .deb package as follows:

cd ..

dpkg -i jailkit_2.14-1_*.deb

rm -rf jailkit-2.14*

Finally, we change the /usr/bin/gcc symlink so that it points to /usr/bin/gcc-4.6 again:

ln -sf /usr/bin/gcc-4.6 /usr/bin/gcc

The Perfect Server - Ubuntu 11.10 [ISPConfig 3] - Page 5

4 Get root Privileges

Dopo il riavvio è possibile effettuare il login con il nome utente creato in precedenza (es. amministratore). Poiché dobbiamo eseguire tutti i passaggi di questo tutorial con i privilegi di root, possiamo anteporre tutti i comandi in questo tutorial con la stringa sudo, oppure diventare root in questo momento digitando

sudo su

(Puoi anche abilitare il login di root eseguendo

sudo passwd root

e dando una password a root. Puoi quindi accedere direttamente come root, ma questo è disapprovato dagli sviluppatori e dalla comunità di Ubuntu per vari motivi. Vedi http://ubuntuforums.org/showthread.php?t=765414.)

5 Install The SSH Server (Optional)

If you did not install the OpenSSH server during the system installation, you can do it now:

apt-get install ssh openssh-server

From now on you can use an SSH client such as PuTTY and connect from your workstation to your Ubuntu 11.10 server and follow the remaining steps from this tutorial.

6 Installa vim-nox (opzionale)

Userò vi come editor di testo in questo tutorial. Il programma vi predefinito ha uno strano comportamento su Ubuntu e Debian; to fix this, we install vim-nox:

apt-get install vim-nox

(Non devi farlo se usi un editor di testo diverso come joe o nano.)

7 Configura la rete

Poiché il programma di installazione di Ubuntu ha configurato il nostro sistema per ottenere le sue impostazioni di rete tramite DHCP, dobbiamo cambiarlo ora perché un server dovrebbe avere un indirizzo IP statico. Modifica /etc/network/interfaces e adattarlo alle tue esigenze (in questa configurazione di esempio userò l'indirizzo IP 192.168.0.100 ):

vi /etc/network/interfaces

# Questo file descrive le interfacce di rete disponibili sul tuo sistema# e come attivarle. Per ulteriori informazioni, vedere interfaces(5).# The loopback network interfaceauto loiface lo inet loopback# The primary network interfaceauto eth0iface eth0 inet indirizzo statico 192.168.0.100 netmask 255.255.255.0 rete 192.168.0.0 broadcast 192.168.0.255 gateway 192.168.0.1 |

Quindi riavvia la rete:

/etc/init.d/riavvio della rete

Quindi modifica /etc/hosts. Rendilo simile a questo:

vi /etc/hosts

127.0.0.1 localhost.localdomain localhost192.168.0.100 server1.example.com server1# Le seguenti righe sono auspicabili per host compatibili con IPv6::1 ip6 -localhost ip6-loopbackfe00::0 ip6-localnetff00::0 ip6-mcastprefixff02::1 ip6-allnodesff02::2 ip6-allrouter |

Ora corri

echo server1.example.com> /etc/hostname

/etc/init.d/hostname restart

Successivamente, corri

hostname

hostname -f

Both should show server1.example.com now.

8 Modifica /etc/apt/sources.list e aggiorna la tua installazione Linux

Modifica /etc/apt/sources.list. Commenta o rimuovi il CD di installazione dal file e assicurati che i repository Universe e Multiverse siano abilitati. It should look like this:

vi /etc/apt/sources.list

## deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/oneiric/main/binary-i386/# deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/oneiric/restricted/binary-i386/# deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ oneiric principale limitato #deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/oneiric/main/binary-i386/#deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/ oneiric/restricted/binary-i386/#deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ oneiric main limited# Vedi http://help.ubuntu.com/community/UpgradeNotes per come eseguire l'aggiornamento a # versioni più recenti di distribution.deb http://de.archive.ubuntu.com/ubuntu/ oneiric main limiteddeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric main limited## Aggiornamenti importanti per la correzione di bug prodotto dopo il rilascio finale del## d istribution.deb http://de.archive.ubuntu.com/ubuntu/ oneiric-updates main limiteddeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-updates main limited## N.B. il software di questo repository NON è COMPLETAMENTE SUPPORTATO dal team di Ubuntu##. Inoltre, tieni presente che il software nell'universo NON riceverà alcuna ## recensione o aggiornamento dal team di sicurezza di Ubuntu.deb http://de.archive.ubuntu.com/ubuntu/oneiric universedeb-src http://de.archive. ubuntu.com/ubuntu/ oneiric universedeb http://de.archive.ubuntu.com/ubuntu/ oneiric-updates universedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-updates universe## N.B. il software di questo repository NON è COMPLETAMENTE SUPPORTATO dal team di Ubuntu## e potrebbe non essere soggetto a una licenza gratuita. Ti preghiamo di soddisfare ## i tuoi diritti di utilizzare il software. Inoltre, tieni presente che il software in## multiverse NON riceverà alcuna recensione o aggiornamento da Ubuntu## security team.deb http://de.archive.ubuntu.com/ubuntu/oneiric multiversedeb-src http://de. archive.ubuntu.com/ubuntu/ oneiric multiversedeb http://de.archive.ubuntu.com/ubuntu/ oneiric-updates multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-updates multiverse## NB il software di questo repository potrebbe non essere stato testato in modo completo## come quello contenuto nella versione principale, sebbene includa## versioni più recenti di alcune applicazioni che potrebbero fornire funzionalità utili.## Inoltre, tieni presente che il software nei backport NON riceverà qualsiasi recensione## o aggiornamento dal team di sicurezza di Ubuntu.deb http://de.archive.ubuntu.com/ubuntu/ oneiric-backports universo limitato principale multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-backports universo con restrizioni principali multiversedeb http://security.ubuntu.com/ubuntu oneiric-security main limiteddeb-src http://security.ubuntu.com/ubuntu oneiric-security main limiteddeb http://security.ubuntu.com /ubuntu oneiric-security universedeb-src http://security.ubuntu.com/ubuntu oneiric-security universedeb http://security.ubuntu.com/ubuntu oneiric-security multiversedeb-src http://security.ubuntu.com/ ubuntu oniric-security multiverse## Decommenta le due righe seguenti per aggiungere software dalla parte## 'di Canonical ner' repository.## Questo software non fa parte di Ubuntu, ma è offerto da Canonical e dai## rispettivi fornitori come servizio agli utenti di Ubuntu.# deb http://archive.canonical.com/ubuntu oneiric partner# deb- src http://archive.canonical.com/ubuntu oneiric partner## Decommenta le due righe seguenti per aggiungere software dal repository ## 'extras' di Ubuntu.## Questo software non fa parte di Ubuntu, ma è offerto da terze parti ## sviluppatori che vogliono spedire il loro software più recente.# deb http://extras.ubuntu.com/ubuntu oneiric main# deb-src http://extras.ubuntu.com/ubuntu oneiric main |

Quindi esegui

apt-get update

to update the apt package database and

apt-get upgrade

per installare gli ultimi aggiornamenti (se presenti). Se vedi che un nuovo kernel viene installato come parte degli aggiornamenti, dovresti riavviare il sistema in seguito:

reboot

9 Modifica la shell predefinita

/bin/sh è un collegamento simbolico a /bin/dash, tuttavia abbiamo bisogno di /bin/bash, non di /bin/dash. Pertanto facciamo questo:

trattino di riconfigurazione dpkg

Utilizzare dash come shell di sistema predefinita (/bin/sh)? <-- No

If you don't do this, the ISPConfig installation will fail.

10 Disattiva AppArmor

AppArmor è un'estensione di sicurezza (simile a SELinux) che dovrebbe fornire una sicurezza estesa. Secondo me non è necessario per configurare un sistema sicuro e di solito causa più problemi che vantaggi (pensaci dopo aver fatto una settimana di risoluzione dei problemi perché alcuni servizi non funzionavano come previsto, e quindi scopri che era tutto ok, solo AppArmor stava causando il problema). Pertanto lo disabilito (questo è un must se vuoi installare ISPConfig in un secondo momento).

Possiamo disabilitarlo in questo modo:

/etc/init.d/apparmor stop

update-rc.d -f apparmor remove

apt-get remove apparmor apparmor-utils

11 Sincronizzare l'orologio di sistema

È una buona idea sincronizzare l'orologio di sistema con un NTP (n rete t ora p rotocol) server su Internet. Simply run

apt-get install ntp ntpdate

and your system time will always be in sync.

The Perfect Server - Ubuntu 11.10 [ISPConfig 3] - Page 6

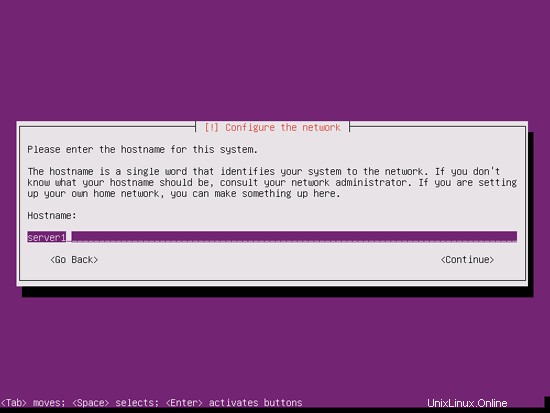

Enter the hostname. In this example, my system is called server1.example.com , so I enter server1 :

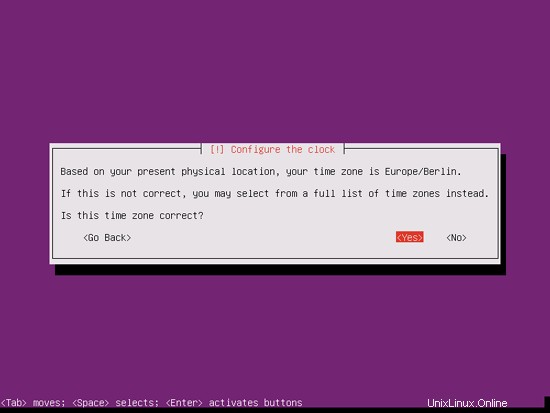

Please check if the installer detected your time zone correctly. If so, select Yes, otherwise No:

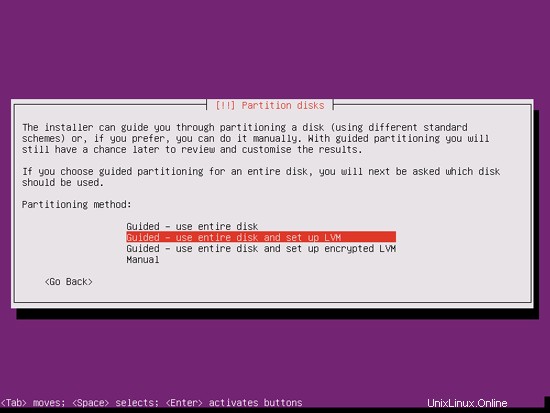

Now you have to partition your hard disk. For simplicity's sake I select Guided - use entire disk and set up LVM - this will create one volume group with two logical volumes, one for the / file system and another one for swap (of course, the partitioning is totally up to you - if you know what you're doing, you can also set up your partitions manually).

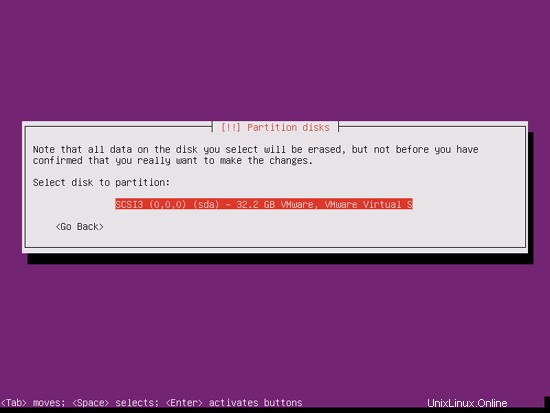

Select the disk that you want to partition:

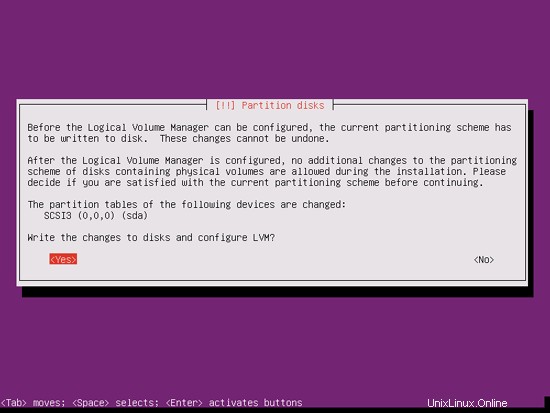

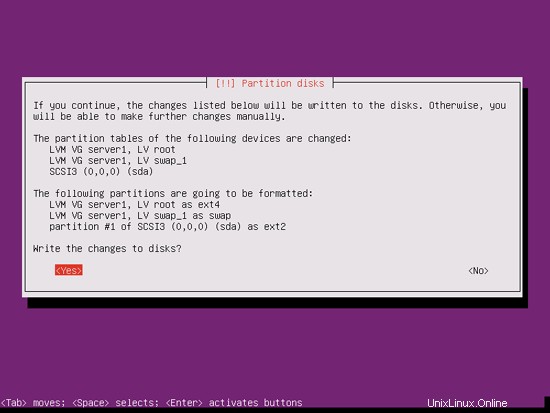

When you're asked Write the changes to disks and configure LVM?, select Yes:

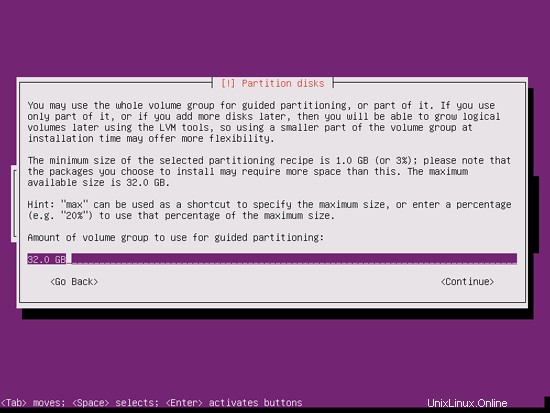

If you have selected Guided - use entire disk and set up LVM, the partitioner will create one big volume group that uses all the disk space. You can now specify how much of that disk space should be used by the logical volumes for / and swap. It makes sense to leave some space unused so that you can later on expand your existing logical volumes or create new ones - this gives you more flexibility.

When you're finished, hit Yes when you're asked Write the changes to disks?:

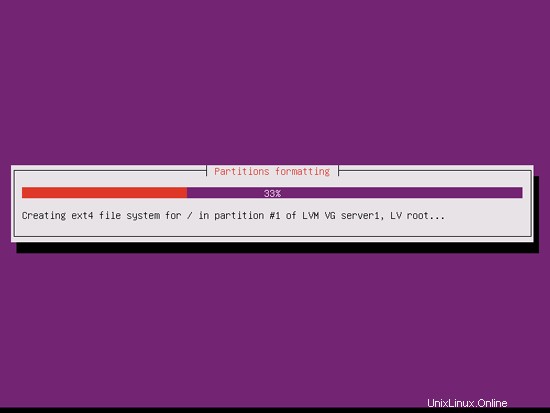

Afterwards, your new partitions are being created and formatted:

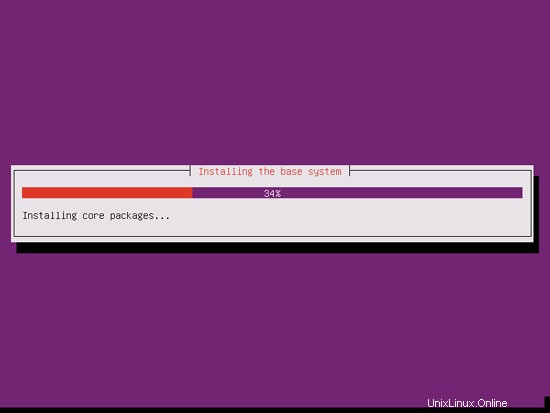

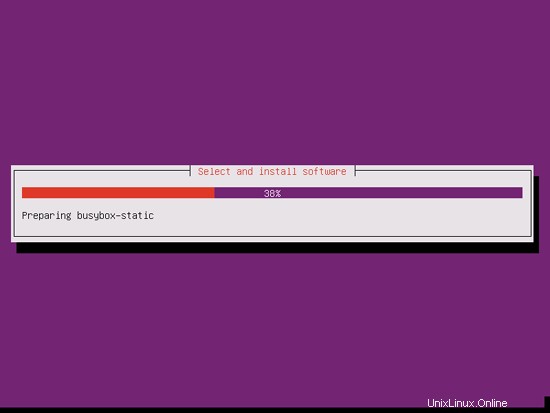

Now the base system is being installed:

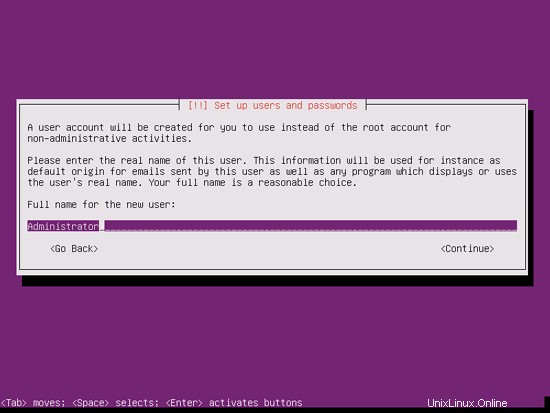

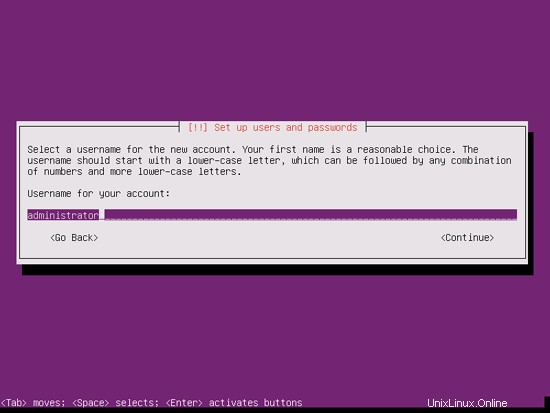

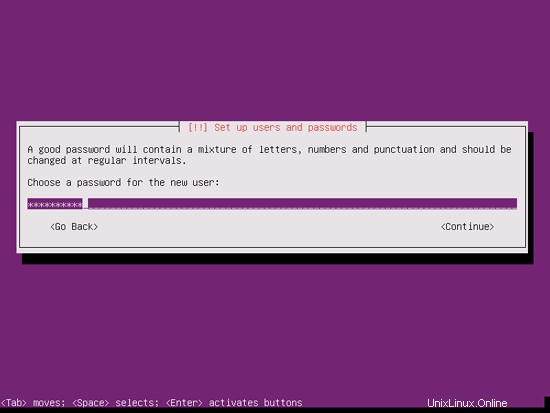

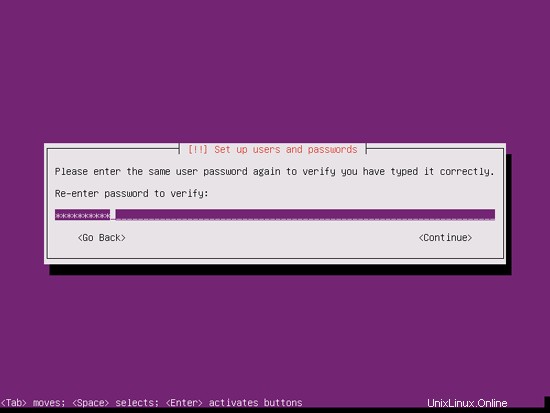

Create a user, for example the user Administrator with the user name administrator (don't use the user name admin as it is a reserved name on Ubuntu 11.10):

I don't need an encrypted private directory, so I choose No here:

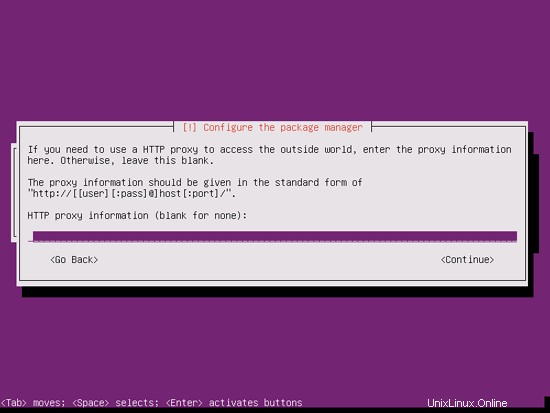

Next the package manager apt gets configured. Leave the HTTP proxy line empty unless you're using a proxy server to connect to the Internet:

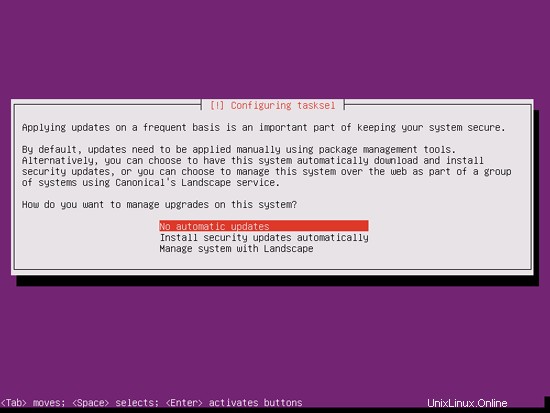

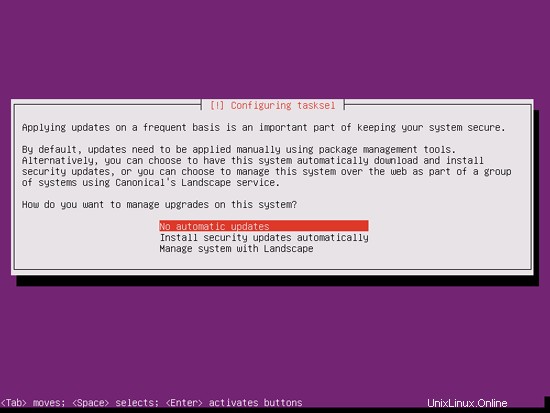

I'm a little bit old-fashioned and like to update my servers manually to have more control, therefore I select No automatic updates. Of course, it's up to you what you select here:

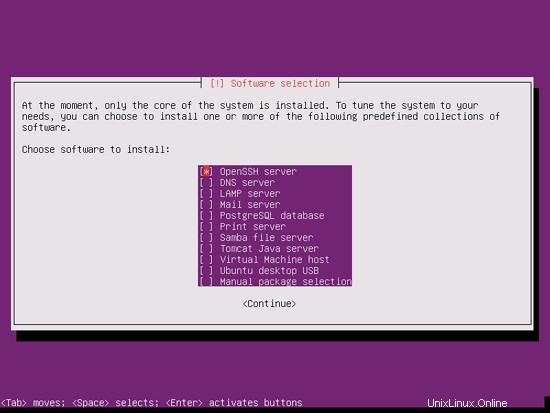

We need a DNS, mail, and LAMP server, but nevertheless I don't select any of them now because I like to have full control over what gets installed on my system. We will install the needed packages manually later on. The only item I select here is OpenSSH server so that I can immediately connect to the system with an SSH client such as PuTTY after the installation has finished:

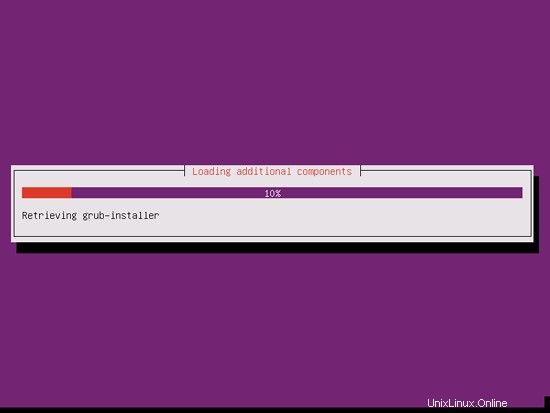

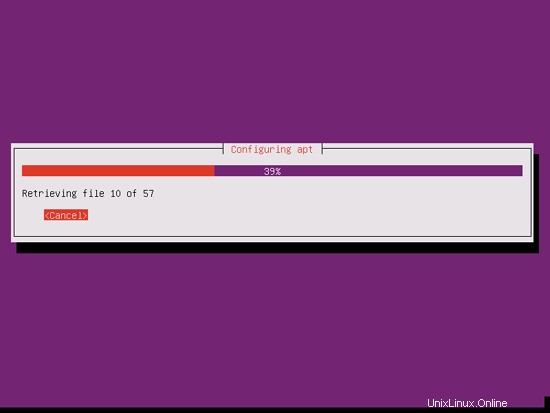

The installation continues:

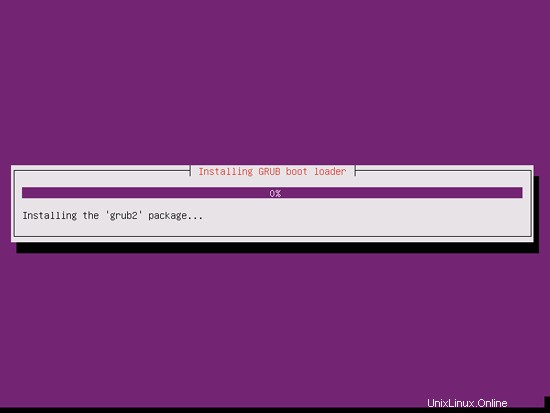

The GRUB boot loader gets installed:

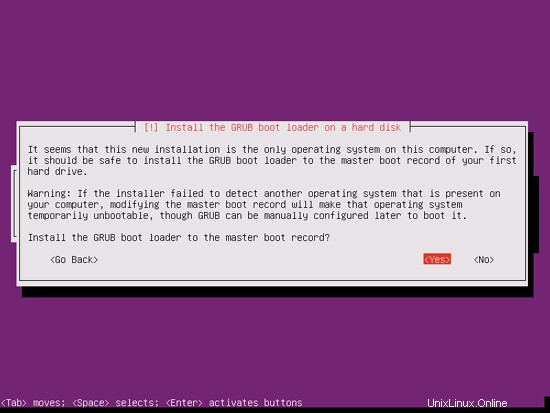

Select Yes when you are asked Install the GRUB boot loader to the master boot record?:

The base system installation is now finished. Remove the installation CD from the CD drive and hit Continue to reboot the system:

On to the next step...