Il server perfetto - CentOS 6.0 x86_64 [ISPConfig 3]

Questo tutorial mostra come preparare un server CentOS 6.0 x86_64 per l'installazione di ISPConfig 3 e come installare ISPConfig 3. ISPConfig 3 è un pannello di controllo di webhosting che consente di configurare i seguenti servizi tramite un browser web:server web Apache, Postfix server di posta, MySQL, server dei nomi BIND, PureFTPd, SpamAssassin, ClamAV e molti altri.

Tieni presente che questa configurazione non funziona per ISPConfig 2 ! È valido solo per ISPConfig 3!

Non garantisco che questo funzionerà per te!

Manuale ISPConfig 3

Per imparare a usare ISPConfig 3, consiglio vivamente di scaricare il manuale ISPConfig 3.

Su circa 300 pagine, copre il concetto alla base di ISPConfig (amministratore, rivenditori, clienti), spiega come installare e aggiornare ISPConfig 3, include un riferimento per tutti i moduli e i campi dei moduli in ISPConfig insieme a esempi di input validi e fornisce tutorial per le attività più comuni in ISPConfig 3. Descrive anche come rendere più sicuro il tuo server e include una sezione per la risoluzione dei problemi alla fine.

App ISPConfig Monitor per Android

Con l'app ISPConfig Monitor, puoi controllare lo stato del tuo server e scoprire se tutti i servizi funzionano come previsto. Puoi controllare le porte TCP e UDP ed eseguire il ping dei tuoi server. In aggiunta a ciò, puoi utilizzare questa app per richiedere dettagli dai server su cui è installato ISPConfig (tieni presente che la versione minima di ISPConfig 3 installata con supporto per l'app ISPConfig Monitor è 3.0.3.3! ); questi dettagli includono tutto ciò che sai dal modulo Monitor nel pannello di controllo di ISPConfig (ad es. servizi, log di posta e di sistema, coda di posta, informazioni su CPU e memoria, utilizzo del disco, quota, dettagli del sistema operativo, registro RKHunter, ecc.) e ovviamente , poiché ISPConfig è compatibile con più server, puoi controllare tutti i server controllati dal tuo server master ISPConfig.

Per le istruzioni di download e utilizzo, visitare http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

1 Requisiti

Per installare un tale sistema avrai bisogno di quanto segue:

- Scarica i due DVD di CentOS 6.0 da un mirror accanto a te (l'elenco dei mirror è disponibile qui:http://isoredirect.centos.org/centos/6/isos/x86_64/).

- una connessione Internet veloce.

2 Nota preliminare

In questo tutorial utilizzo l'hostname server1.example.com con l'indirizzo IP 192.168.0.100 e il gateway 192.168.0.1. Queste impostazioni potrebbero differire per te, quindi devi sostituirle dove appropriato.

3 Installa il sistema di base

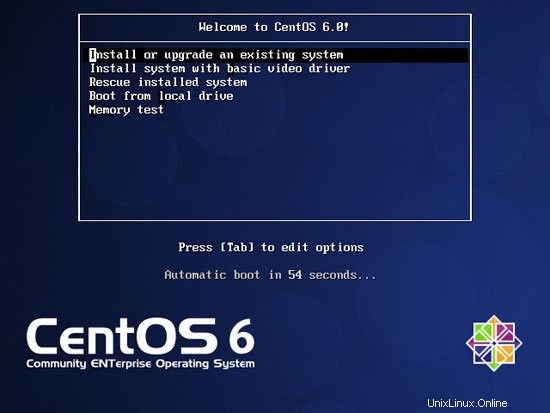

Avvia dal tuo primo DVD CentOS 6.0 (DVD 1). Seleziona Installa o aggiorna un sistema esistente:

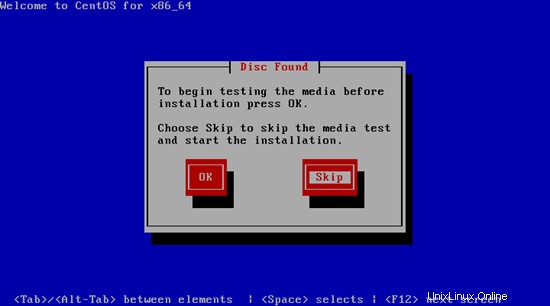

Il test del supporto di installazione può richiedere molto tempo, quindi saltiamo questo test qui:

Viene visualizzata la schermata di benvenuto del programma di installazione di CentOS. Fare clic su Avanti:

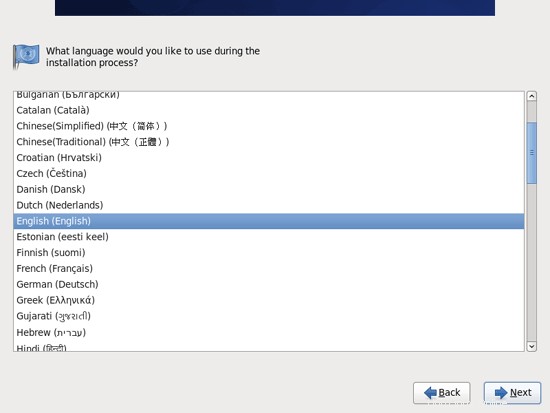

Scegli la lingua successiva:

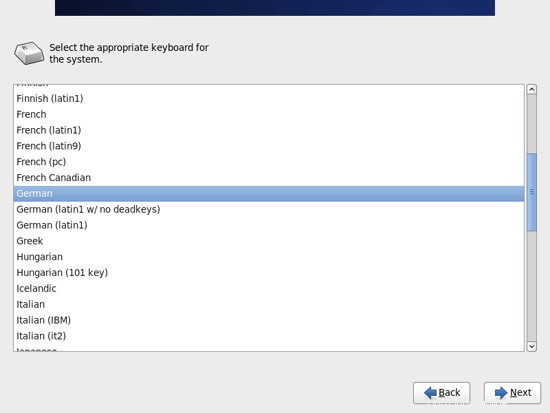

Seleziona il layout della tastiera:

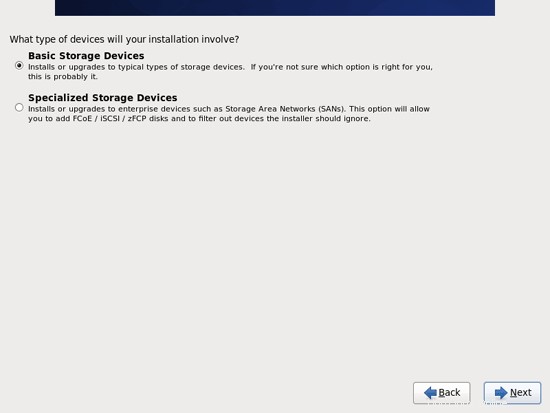

Presumo che utilizzi un disco rigido collegato localmente, quindi dovresti selezionare Dispositivi di archiviazione di base qui:

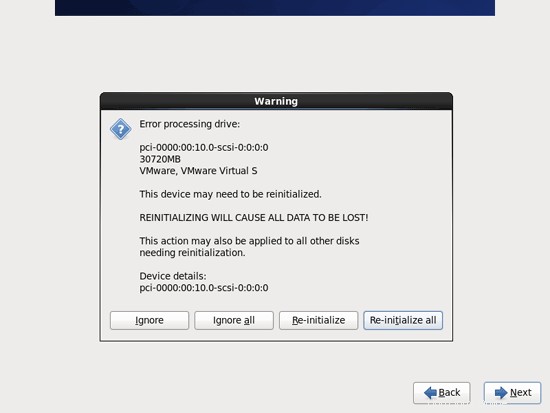

Potrebbe essere visualizzato il seguente avviso - Errore durante l'elaborazione dell'unità. Se vedi questo clicca sul pulsante Reinizializza tutto per procedere:

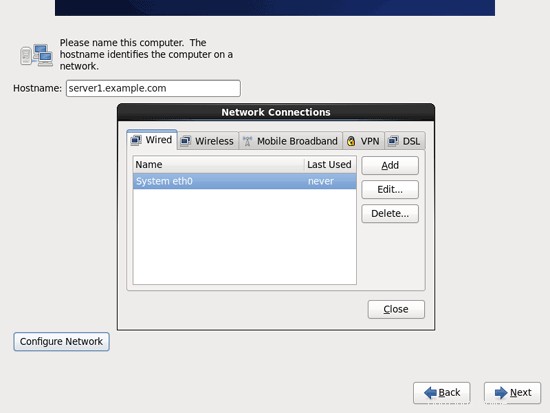

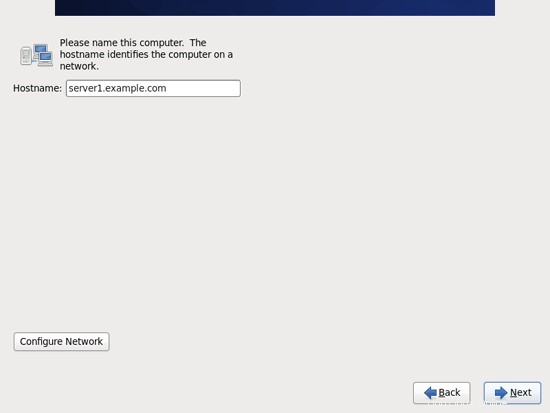

Inserisci il nome host del server (es. server1.example.com), quindi fai clic sul pulsante Configura rete:

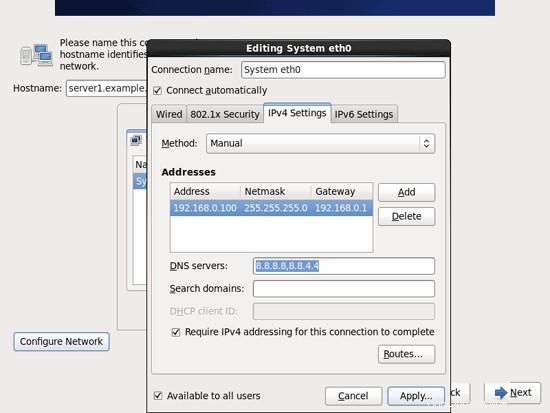

Vai alla scheda Wired, seleziona l'interfaccia di rete (probabilmente eth0) e fai clic su Modifica...:

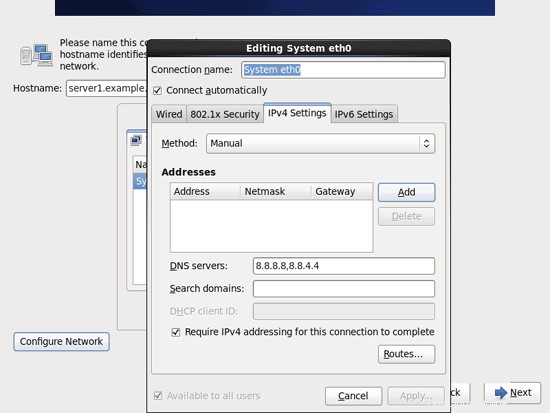

Seleziona la casella di controllo Connetti automaticamente e vai alla scheda Impostazioni IPv4 e seleziona Manuale nel menu a discesa Metodo. Compila uno, due o tre nameserver (separati da virgola) nel campo Server DNS (es. 8.8.8.8,8.8.4.4), quindi clicca sul pulsante Aggiungi accanto all'area Indirizzi:

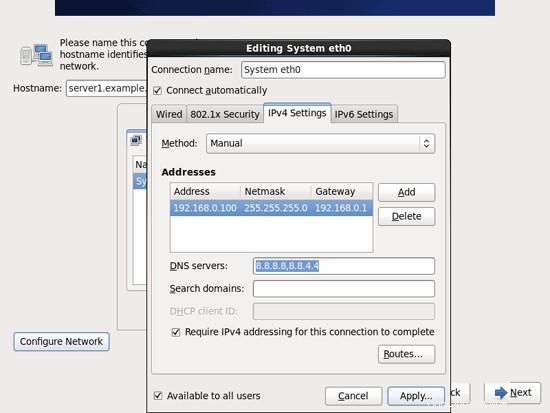

Ora dai alla tua scheda di rete un indirizzo IP statico e una maschera di rete (in questo tutorial sto usando l'indirizzo IP 192.168.0.100 e la maschera di rete 255.255.255.0 a scopo dimostrativo; se non sei sicuro dei valori corretti, http://www. subnetmask.info potrebbe aiutarti). Compila anche il tuo gateway (es. 192.168.0.1) e fai clic sul pulsante Applica...:

La configurazione di rete è ora terminata. Fare clic sul pulsante Avanti:

Il server perfetto - CentOS 6.0 x86_64 [ISPConfig 3] - Pagina 2

4 Regola /etc/hosts

Quindi modifichiamo /etc/hosts. Rendilo simile a questo:

vi /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 192.168.0.100 server1.example.com server1 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 |

5 Configura il firewall

(Puoi saltare questo capitolo se hai già disabilitato il firewall al termine dell'installazione di base del sistema.)

Voglio installare ISPConfig alla fine di questo tutorial che viene fornito con il proprio firewall. Ecco perché ora disabilito il firewall CentOS predefinito. Naturalmente, sei libero di lasciarlo acceso e configurarlo in base alle tue esigenze (ma in seguito non dovresti utilizzare nessun altro firewall poiché molto probabilmente interferirà con il firewall CentOS).

Corri

system-config-firewall

e disabilitare il firewall.

Per verificare che il firewall sia stato davvero disabilitato, puoi eseguire

iptables -L

dopo. L'output dovrebbe essere simile a questo:

[[email protected] ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destinazione

Chain FORWARD (policy ACCEPT)

target prot opt sorgente destinazione

CHAIN OUTPUT (policy ACCEPT)

target prot opt source destinazione

[[email protected] ~]#

6 Disattiva SELinux

SELinux è un'estensione di sicurezza di CentOS che dovrebbe fornire una sicurezza estesa. Secondo me non è necessario per configurare un sistema sicuro e di solito causa più problemi che vantaggi (pensaci dopo aver fatto una settimana di risoluzione dei problemi perché alcuni servizi non funzionavano come previsto, e quindi scopri che era tutto ok, solo SELinux stava causando il problema). Pertanto lo disabilito (questo è un must se vuoi installare ISPConfig in un secondo momento).

Modifica /etc/selinux/config e imposta SELINUX=disabled:

vi /etc/selinux/config

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=disabled # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted |

Successivamente dobbiamo riavviare il sistema:

reboot

7 Abilita repository aggiuntivi e installa alcuni software

Per prima cosa importiamo le chiavi GPG per i pacchetti software:

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY*

Quindi abilitiamo i repository RPMforge ed EPEL sul nostro sistema CentOS poiché molti dei pacchetti che installeremo nel corso di questo tutorial non sono disponibili nei repository CentOS 6.0 ufficiali:

rpm --import http://dag.wieers.com/rpm/packages/RPM-GPG-KEY.dag.txt

cd /tmp

wget http://pkgs.repoforge.org/rpmforge-release/rpmforge-release-0.5.2-2.el6.rf.x86_64.rpm

rpm -ivh rpmforge-release- 0.5.2-2.el6.rf.x86_64.rpm

(Se il link sopra non funziona più, puoi trovare la versione corrente di rpmforge-release qui:http://packages.sw.be/rpmforge-release/)

rpm --import https://fedoraproject.org/static/0608B895.txt

wget http://dl.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-5.noarch. rpm

rpm -ivh epel-release-6-5.noarch.rpm

yum install yum-priorities

Modifica /etc/yum.repos.d/epel.repo...

vi /etc/yum.repos.d/epel.repo

... e aggiungi la linea priority=10 alla sezione [epel]:

[epel] name=Extra Packages for Enterprise Linux 6 - $basearch #baseurl=http://download.fedoraproject.org/pub/epel/6/$basearch mirrorlist=https://mirrors.fedoraproject.org/metalink?repo=epel-6&arch=$basearch failovermethod=priority enabled=1 priority=10 gpgcheck=1 gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-EPEL-6 [...] |

Quindi aggiorniamo i nostri pacchetti esistenti sul sistema:

yum update

Ora installiamo alcuni pacchetti software che saranno necessari in seguito:

yum groupinstall 'Development Tools'

8 Quota

(Se hai scelto uno schema di partizionamento diverso dal mio, devi modificare questo capitolo in modo che la quota si applichi alle partizioni dove ne hai bisogno.)

Per installare quota, eseguiamo questo comando:

yum install quota

Modifica /etc/fstab e aggiungi ,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 alla partizione / (/dev/mapper/vg_server1-lv_root):

vi /etc/fstab

# # /etc/fstab # Created by anaconda on Mon Jul 11 16:29:27 2011 # # Accessible filesystems, by reference, are maintained under '/dev/disk' # See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info # /dev/mapper/vg_server1-lv_root / ext4 defaults,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 1 1 UUID=6a119ddb-46eb-4054-a17c-8968ea87369f /boot ext4 defaults 1 2 /dev/mapper/vg_server1-lv_swap swap swap defaults 0 0 tmpfs /dev/shm tmpfs defaults 0 0 devpts /dev/pts devpts gid=5,mode=620 0 0 sysfs /sys sysfs defaults 0 0 proc /proc proc defaults 0 0 |

Quindi esegui

mount -o remount /

quotacheck -avugm

quotaon -avug

per abilitare la quota.

9 Installa Apache, MySQL, phpMyAdmin

Possiamo installare i pacchetti necessari con un solo comando:

yum install ntp httpd mod_ssl mysql-server php php-mysql php-mbstring phpmyadmin

Il server perfetto - CentOS 6.0 x86_64 [ISPConfig 3] - Pagina 4

10 Installa Courier-IMAP, Courier-Authlib e Maildrop

Sfortunatamente non ci sono pacchetti rpm per Courier-IMAP, Courier-Authlib e Maildrop, quindi dobbiamo costruirli noi stessi.

Per prima cosa rimuovi Dovecot (CentOS 6.0 viene fornito con Dovecot 2.x; sfortunatamente, ISPConfig 3 supporta Dovecot 1.2.x, ma non 2.x):

yum remove dovecot dovecot-mysql

Quindi installa i prerequisiti necessari per creare pacchetti rpm Courier:

yum install rpm-build gcc mysql-devel openssl-devel cyrus-sasl-devel pkgconfig zlib-devel pcre-devel openldap-devel postgresql-devel expect libtool-ltdl-devel openldap-servers libtool gdbm-devel pam-devel gamin-devel libidn-devel

I pacchetti RPM non dovrebbero essere compilati come root; Courier-imap rifiuterà anche di compilare se rileva che la compilazione viene eseguita come utente root. Pertanto ora creiamo un normale account utente (falko in questo esempio) e gli diamo una password:

useradd -m -s /bin/bash falko

passwd falko

Avremo bisogno del comando sudo in seguito in modo che l'utente falko possa compilare e installare i pacchetti rpm. Ma prima, dobbiamo consentire a falko di eseguire tutti i comandi usando sudo:

Corri

visudo

Nel file che si apre c'è una riga radice ALL=(ALL) ALL. Aggiungi una linea simile per falko appena sotto quella linea:

[...] ## Allow root to run any commands anywhere root ALL=(ALL) ALL falko ALL=(ALL) ALL [...] |

Ora siamo pronti per costruire il nostro pacchetto rpm. Prima diventa l'utente falko:

su falko

Quindi creiamo il nostro ambiente di costruzione:

mkdir $HOME/rpm

mkdir $HOME/rpm/SOURCES

mkdir $HOME/rpm/SPECS

mkdir $HOME/rpm/BUILD

mkdir $HOME/rpm/BUILDROOT

mkdir $HOME/rpm/SRPMS

mkdir $HOME/rpm/RPMS

mkdir $HOME/rpm/RPMS/i386

mkdir $HOME/rpm/RPMS/x86_64

echo "%_topdir $HOME/rpm" >> $HOME/.rpmmacros

Ora creiamo una directory di download e scarichiamo i file sorgente da http://www.courier-mta.org/download.php:

mkdir $HOME/download

cd $HOME/download

wget https://sourceforge.net/projects/courier/files/authlib/0.63.0/courier-authlib-0.63.0.tar.bz2/download

wget https://sourceforge.net/projects/courier /files/imap/4.9.3/courier-imap-4.9.3.tar.bz2/download

wget https://sourceforge.net/projects/courier/files/maildrop/2.5.4/maildrop-2.5 .4.tar.bz2/scarica

Ora (sempre in $HOME/downloads) possiamo costruire corriere-authlib:

sudo rpmbuild -ta courier-authlib-0.63.0.tar.bz2

Dopo il processo di compilazione, i pacchetti rpm possono essere trovati in /root/rpmbuild/RPMS/x86_64 (/root/rpmbuild/RPMS/i686 se sei su un sistema i686). Il comando

sudo ls -l /root/rpmbuild/RPMS/x86_64

mostra i pacchetti rpm disponibili:

[[email protected] downloads]$ sudo ls -l /root/rpmbuild/RPMS/x86_64

total 516

-rw-r--r-- 1 root 124296 11 lug 17:27 courier -authlib-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 259620 11 luglio 17:27 courier-authlib-debuginfo-0.63.0-1.el6. x86_64.rpm

-rw-r--r-- 1 root root 35044 11 lug 17:27 courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

-rw-r --r-- 1 root root 17416 11 lug 17:27 courier-authlib-ldap-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13944 lu 11 17:27 courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13112 11 luglio 17:27 courier-authlib-pgsql-0.63. 0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 8316 11 luglio 17:27 courier-authlib-pipe-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 34168 11 lug 17:27 courier-authlib-userdb-0.63.0-1.el6.x86_64.rpm

[[email protected] downloads]$

Seleziona quelli che desideri installare e installali in questo modo:

sudo rpm -ivh /root/rpmbuild/RPMS/x86_64/courier-authlib-0.63.0-1.el6.x86_64.rpm /root/rpmbuild/RPMS/x86_64/courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm /root/rpmbuild/RPMS/x86_64/courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

Ora torniamo alla nostra directory dei download:

cd $HOME/downloads

Esegui i seguenti comandi per creare le directory richieste/modificare i permessi delle directory (perché altrimenti il processo di compilazione per Courier-Imap avrà esito negativo):

sudo mkdir -p /var/cache/ccache/tmp

sudo chmod o+rwx /var/cache/ccache/

sudo chmod 777 /var/cache/ccache/tmp

Ora esegui di nuovo rpmbuild, questa volta senza sudo, altrimenti la compilazione fallirà perché è stata eseguita come root:

rpmbuild -ta courier-imap-4.9.3.tar.bz2

Dopo il processo di compilazione, i pacchetti rpm possono essere trovati in $HOME/rpm/RPMS/x86_64 ($HOME/rpm/RPMS/i686 se sei su un sistema i686):

cd $HOME/rpm/RPMS/x86_64

Il comando

ls -l

mostra i pacchetti rpm disponibili:

[[email protected] x86_64]$ ls -l

totale 1088

-rw-r--r-- 1 falko falko 333540 11 luglio 17:38 courier-imap-4.9.3-1. x86_64.rpm

-rw-r--r-- 1 falko falko 776112 11 lug 17:38 courier-imap-debuginfo-4.9.3-1.x86_64.rpm

[[email protected] x86_64]$

Puoi installare corriere-imap in questo modo:

sudo rpm -ivh courier-imap-4.9.3-1.x86_64.rpm

Ora torniamo alla nostra directory dei download:

cd $HOME/downloads

ed esegui di nuovo rpmbuild, questa volta per creare un pacchetto maildrop:

sudo rpmbuild -ta maildrop-2.5.4.tar.bz2

Dopo il processo di compilazione, i pacchetti rpm possono essere trovati in /root/rpmbuild/RPMS/x86_64 (/root/rpmbuild/RPMS/i686 se sei su un sistema i686). Il comando

sudo ls -l /root/rpmbuild/RPMS/x86_64

mostra i pacchetti rpm disponibili:

[[email protected] downloads]$ sudo ls -l /root/rpmbuild/RPMS/x86_64

total 1660

-rw-r--r-- 1 root root 124296 11 lug 17:27 courier -authlib-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 259620 11 luglio 17:27 courier-authlib-debuginfo-0.63.0-1.el6. x86_64.rpm

-rw-r--r-- 1 root root 35044 11 lug 17:27 courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

-rw-r --r-- 1 root root 17416 11 lug 17:27 courier-authlib-ldap-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13944 lu 11 17:27 courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13112 11 luglio 17:27 courier-authlib-pgsql-0.63. 0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 8316 11 luglio 17:27 courier-authlib-pipe-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 34168 11 luglio 17:27 courier-authlib-userdb-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root 281328 11 luglio 17:47 maildrop-2.5.4-1.x86_64.rpm

-rw-r--r-- 1 root 717476 11 lug 17:47 maildrop-debuginfo-2.5.4- 1.x86_ 64.rpm

-rw-r--r-- 1 root root 101156 11 lug 17:47 maildrop-devel-2.5.4-1.x86_64.rpm

-rw-r--r- - 1 root root 63744 11 luglio 17:47 maildrop-man-2.5.4-1.x86_64.rpm

[[email protected] downloads]$

Ora puoi installare maildrop in questo modo:

sudo rpm -ivh /root/rpmbuild/RPMS/x86_64/maildrop-2.5.4-1.x86_64.rpm

Dopo aver compilato e installato tutti i pacchetti necessari, puoi diventare di nuovo root digitando

exit

Ora avvia Courier-IMAP/-POP3 come segue:

/etc/init.d/courier-imap start

11 Installa Postfix

Postfix può essere installato come segue:

yum install postfix

Quindi disattiva Sendmail e avvia Postfix e MySQL:

chkconfig --levels 235 mysqld su

/etc/init.d/mysqld start

chkconfig --levels 235 sendmail off

chkconfig --levels 235 postfix on

/etc/init.d/sendmail stop

/etc/init.d/postfix start

12 Installa Getmail

Non esiste un pacchetto rpm per getmail, quindi dobbiamo installarlo dai sorgenti. Questo può essere fatto come segue:

cd /tmp

wget http://pyropus.ca/software/getmail/old-versions/getmail-4.20.3.tar.gz

tar xvfz getmail-4.20.3.tar.gz

/>cd getmail-4.20.3

python setup.py build

python setup.py install

13 Imposta password MySQL e configura phpMyAdmin

Imposta le password per l'account root MySQL:

mysql_secure_installation

[[email protected] tmp]# mysql_secure_installation

NOTA: L'ESECUZIONE DI TUTTE LE PARTI DI QUESTO SCRIPT È CONSIGLIATA PER TUTTI MySQL

SERVER IN PRODUZIONE UTILIZZO! PER FAVORE, LEGGERE ATTENTAMENTE OGNI PASSO!

Per accedere a MySQL per proteggerlo, avremo necessità della password

corrente per l'utente root. Se hai appena installato MySQL e

non hai impostato la password root, la password sarà vuota,

quindi dovresti premere invio qui.

Invio password corrente per root (inserire per nessuno):

OK, password utilizzata con successo, in corso...

L'impostazione della password di root assicura che nessuno possa accedere alla root di MySQL

utente senza l'appropriata autorizzazione.

Impostare la password di root? [S/n] <-- ENTER

Nuova password: <-- yourrootsqlpassword

Reinserire nuova password: <-- yourrootsqlpassword

Password aggiornata con successo!

Ricaricamento tabelle privilegi. .

... Successo!

Per impostazione predefinita, un'installazione MySQL ha un utente anonimo, consentendo a chiunque

di accedere a MySQL senza deve avere un account utente creato per

loro. Questo è destinato solo a test e a rendere l'installazione

andare un po' più agevole. Dovresti rimuoverli prima di trasferirti in un ambiente di produzione.

Rimuovere utenti anonimi? [S/n] <-- ENTER

... Successo!

Normalmente, a root dovrebbe essere consentito di connettersi da 'localhost'. Questo

garantisce che qualcuno non riesca a indovinare la password root dalla rete.

Disconsentire l'accesso root da remoto? [S/n] <-- ENTER

... Successo!

Per impostazione predefinita, MySQL viene con un database denominato 'test' a cui chiunque può

accedere. Questo è anche destinato solo a test, e dovrebbe essere rimosso

prima di trasferirsi in un ambiente di produzione.

Rimuovere database di test e accedere ad esso? [S/n] <-- ENTER

- Dropping database di test...

... Successo!

- Rimozione privilegi sul database di test...

... Successo !

Ricaricare le tabelle di privilegi garantirà che tutte le modifiche apportate finora

diventeranno immediatamente effettive.

Ricaricare le tabelle privilegi adesso? [S/n] <-- ENTER

... Successo!

Pulizia ...

Fatto! Se hai completato tutti i passaggi precedenti, l'installazione di MySQL

dovrà essere protetta.

Grazie per aver utilizzato MySQL!

[esempio @unixlinux.online tmp]#

Ora configuriamo phpMyAdmin. Cambiamo la configurazione di Apache in modo che phpMyAdmin consenta connessioni non solo da localhost (commentando la stanza

vi /etc/httpd/conf.d/phpmyadmin.conf

# # Web application to manage MySQL # #<Directory "/usr/share/phpmyadmin"> # Order Deny,Allow # Deny from all # Allow from 127.0.0.1 #</Directory> Alias /phpmyadmin /usr/share/phpmyadmin Alias /phpMyAdmin /usr/share/phpmyadmin Alias /mysqladmin /usr/share/phpmyadmin |

Quindi cambiamo l'autenticazione in phpMyAdmin da cookie a http:

vi /usr/share/phpmyadmin/config.inc.php

[...] /* Authentication type */ $cfg['Servers'][$i]['auth_type'] = 'http'; [...] |

Quindi creiamo i collegamenti di avvio del sistema per Apache e lo avviamo:

chkconfig --levels 235 httpd su

/etc/init.d/httpd start

Ora puoi indirizzare il tuo browser a http://server1.example.com/phpmyadmin/ o http://192.168.0.100/phpmyadmin/ e accedere con il nome utente root e la tua nuova password MySQL di root.

Il server perfetto - CentOS 6.0 x86_64 [ISPConfig 3] - Pagina 5

14 Installa Amavisd-new, SpamAssassin e ClamAV

Per installare amavisd-new, spamassassin e clamav, eseguire il comando seguente:

yum install amavisd-new spamassassin clamav clamd unzip bzip2 unrar perl-DBD-mysql

Quindi iniziamo freshclam, amavisd e clamd:

sa-update

chkconfig --levels 235 amavisd on

chkconfig --levels 235 clamd on

/usr/bin/freshclam

/etc/init.d/amavisd start

/>/etc/init.d/clamd start

15 Installazione di Apache2 con mod_php, mod_fcgi/PHP5 e suPHP

ISPConfig 3 consente di utilizzare mod_php, mod_fcgi/PHP5, cgi/PHP5 e suPHP in base al sito Web.

Possiamo installare Apache2 con mod_php5, mod_fcgid e PHP5 come segue:

yum install php php-devel php-gd php-imap php-ldap php-mysql php-odbc php-pear php-xml php-xmlrpc php-eaccelerator php-mbstring php-mcrypt php-mssql php-snmp php-soap php-tidy curl curl-devel perl-libwww-perl ImageMagick libxml2 libxml2-devel mod_fcgid php-cli httpd-devel

Quindi apriamo /etc/php.ini...

vi /etc/php.ini

... e cambia la segnalazione degli errori (in modo che gli avvisi non vengano più mostrati) e decommenta cgi.fix_pathinfo=1:

[...] ;error_reporting = E_ALL & ~E_DEPRECATED error_reporting = E_ALL & ~E_NOTICE [...] ; cgi.fix_pathinfo provides *real* PATH_INFO/PATH_TRANSLATED support for CGI. PHP's ; previous behaviour was to set PATH_TRANSLATED to SCRIPT_FILENAME, and to not grok ; what PATH_INFO is. For more information on PATH_INFO, see the cgi specs. Setting ; this to 1 will cause PHP CGI to fix its paths to conform to the spec. A setting ; of zero causes PHP to behave as before. Default is 1. You should fix your scripts ; to use SCRIPT_FILENAME rather than PATH_TRANSLATED. ; http://www.php.net/manual/en/ini.core.php#ini.cgi.fix-pathinfo cgi.fix_pathinfo=1 [...] |

Quindi installiamo suPHP (c'è un pacchetto mod_suphp disponibile nei repository, ma sfortunatamente non è compatibile con ISPConfig, quindi dobbiamo costruire suPHP noi stessi):

cd /tmp

wget http://suphp.org/download/suphp-0.7.1.tar.gz

tar xvfz suphp-0.7.1.tar.gz

cd suphp-0.7 .1/

./configure --prefix=/usr --sysconfdir=/etc --with-apr=/usr/bin/apr-1-config --with-apxs=/usr/sbin/apxs --with-apache-user=apache --with-setid-mode=owner --with-php=/usr/bin/php-cgi --with-logfile=/var/log/httpd/suphp_log --enable- SUPHP_USE_USERGROUP=yes

make

make install

Quindi aggiungiamo il modulo suPHP alla nostra configurazione di Apache...

vi /etc/httpd/conf.d/suphp.conf

LoadModule suphp_module modules/mod_suphp.so |

... e crea il file /etc/suphp.conf come segue:

vi /etc/suphp.conf

[global] ;Path to logfile logfile=/var/log/httpd/suphp.log ;Loglevel loglevel=info ;User Apache is running as webserver_user=apache ;Path all scripts have to be in docroot=/ ;Path to chroot() to before executing script ;chroot=/mychroot ; Security options allow_file_group_writeable=true allow_file_others_writeable=false allow_directory_group_writeable=true allow_directory_others_writeable=false ;Check wheter script is within DOCUMENT_ROOT check_vhost_docroot=true ;Send minor error messages to browser errors_to_browser=false ;PATH environment variable env_path=/bin:/usr/bin ;Umask to set, specify in octal notation umask=0077 ; Minimum UID min_uid=100 ; Minimum GID min_gid=100 [handlers] ;Handler for php-scripts x-httpd-suphp="php:/usr/bin/php-cgi" ;Handler for CGI-scripts x-suphp-cgi="execute:!self" |

Infine riavviamo Apache:

/etc/init.d/httpd restart

15.1 Rubino

A partire dalla versione 3.0.3, ISPConfig 3 ha il supporto integrato per Ruby. Invece di usare CGI/FastCGI, ISPConfig dipende dal fatto che mod_ruby sia disponibile nell'Apache del server.

Per CentOS 6.0, non è disponibile alcun pacchetto mod_ruby, quindi dobbiamo compilarlo noi stessi. Per prima cosa installiamo alcuni prerequisiti:

yum install httpd-devel ruby ruby-devel

Quindi scarichiamo e installiamo mod_ruby come segue:

cd /tmp

wget http://modruby.net/archive/mod_ruby-1.3.0.tar.gz

tar zxvf mod_ruby-1.3.0.tar.gz

cd mod_ruby-1.3 .0/

./configure.rb --with-apr-includes=/usr/include/apr-1

make

make install

Infine dobbiamo aggiungere il modulo mod_ruby alla configurazione di Apache, quindi creiamo il file /etc/httpd/conf.d/ruby.conf...

vi /etc/httpd/conf.d/ruby.conf

LoadModule ruby_module modules/mod_ruby.so RubyAddPath /1.8 |

... e riavvia Apache:

/etc/init.d/httpd restart

(Se ometti la direttiva RubyAddPath /1.8, vedrai errori come i seguenti nel registro degli errori di Apache quando chiami i file Ruby:

[Giov. 05:05 2011] [errore] mod_ruby:impossibile richiedere apache/ruby-run

[gio 26 maggio 02:05:05 2011] [errore] mod_ruby:errore in ruby

)

15.2 WebDAV

WebDAV dovrebbe essere già abilitato, ma per verificarlo apri /etc/httpd/conf/httpd.conf e assicurati che i seguenti tre moduli siano attivi:

vi /etc/httpd/conf/httpd.conf

[...] LoadModule auth_digest_module modules/mod_auth_digest.so [...] LoadModule dav_module modules/mod_dav.so [...] LoadModule dav_fs_module modules/mod_dav_fs.so [...] |

Se devi modificare /etc/httpd/conf/httpd.conf, non dimenticare di riavviare Apache in seguito:

/etc/init.d/httpd restart

16 Installa PureFTPd

PureFTPd può essere installato con il seguente comando:

yum install pure-ftpd

Quindi crea i collegamenti di avvio del sistema e avvia PureFTPd:

chkconfig --levels 235 pure-ftpd su

/etc/init.d/pure-ftpd start

Ora configuriamo PureFTPd per consentire sessioni FTP e TLS. FTP è un protocollo molto insicuro perché tutte le password e tutti i dati vengono trasferiti in chiaro. Utilizzando TLS, l'intera comunicazione può essere crittografata, rendendo così l'FTP molto più sicuro.

OpenSSL è necessario per TLS; per installare OpenSSL, eseguiamo semplicemente:

yum install openssl

Apri /etc/pure-ftpd/pure-ftpd.conf...

vi /etc/pure-ftpd/pure-ftpd.conf

Se desideri consentire sessioni FTP e TLS, imposta TLS su 1:

[...] # This option can accept three values : # 0 : disable SSL/TLS encryption layer (default). # 1 : accept both traditional and encrypted sessions. # 2 : refuse connections that don't use SSL/TLS security mechanisms, # including anonymous sessions. # Do _not_ uncomment this blindly. Be sure that : # 1) Your server has been compiled with SSL/TLS support (--with-tls), # 2) A valid certificate is in place, # 3) Only compatible clients will log in. TLS 1 [...] |

Per utilizzare TLS, dobbiamo creare un certificato SSL. Lo creo in /etc/ssl/private/, quindi creo prima quella directory:

mkdir -p /etc/ssl/private/

Successivamente, possiamo generare il certificato SSL come segue:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nome del Paese (codice di 2 lettere) [XX]:<-- Inserisci il nome del tuo Paese (ad es. "DE").

Nome Stato o Provincia (nome completo) []:<-- Inserisci il nome del tuo Stato o Provincia .

Nome località (es. città) [Città predefinita]:<-- Inserisci la tua città.

Nome organizzazione (es. società) [Default Company Ltd]:<-- Inserisci il nome della tua organizzazione (es. , il nome della tua azienda).

Nome dell'unità organizzativa (ad es. sezione) []:<-- Inserisci il nome dell'unità organizzativa (ad es. "Dipartimento IT").

Nome comune (ad es. il tuo nome o il nome host del tuo server) []:<-- Inserisci il nome di dominio completo del sistema (ad es. "server1.example.com").

Indirizzo e-mail []:<-- Inserisci il tuo indirizzo e-mail.

Modifica le autorizzazioni del certificato SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Infine riavvia PureFTPd:

/etc/init.d/pure-ftpd restart

Questo è tutto. Ora puoi provare a connetterti usando il tuo client FTP; tuttavia, dovresti configurare il tuo client FTP per utilizzare TLS.

17 Installa BIND

Possiamo installare BIND come segue:

yum install bind bind-utils

Quindi apri /etc/sysconfig/named...

vi /etc/sysconfig/named

... e assicurati che la riga ROOTDIR=/var/named/chroot sia commentata:

# BIND named process options # ~~~~~~~~~~~~~~~~~~~~~~~~~~ # Currently, you can use the following options: # # ROOTDIR="/var/named/chroot" -- will run named in a chroot environment. # you must set up the chroot environment # (install the bind-chroot package) before # doing this. # NOTE: # Those directories are automatically mounted to chroot if they are # empty in the ROOTDIR directory. It will simplify maintenance of your # chroot environment. # - /var/named # - /etc/pki/dnssec-keys # - /etc/named # - /usr/lib64/bind or /usr/lib/bind (architecture dependent) # # Those files are mounted as well if target file doesn't exist in # chroot. # - /etc/named.conf # - /etc/rndc.conf # - /etc/rndc.key # - /etc/named.rfc1912.zones # - /etc/named.dnssec.keys # - /etc/named.iscdlv.key # # Don't forget to add "$AddUnixListenSocket /var/named/chroot/dev/log" # line to your /etc/rsyslog.conf file. Otherwise your logging becomes # broken when rsyslogd daemon is restarted (due update, for example). # # OPTIONS="whatever" -- These additional options will be passed to named # at startup. Don't add -t here, use ROOTDIR instead. # # KEYTAB_FILE="/dir/file" -- Specify named service keytab file (for GSS-TSIG) #ROOTDIR=/var/named/chroot |

Fai un backup del file /etc/named.conf esistente e creane uno nuovo come segue:

cp /etc/named.conf /etc/named.conf_bak

cat /dev/null> /etc/named.conf

vi /etc/named.conf

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { any; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { any; };

recursion no;

allow-recursion { none; };

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.conf.local"; |

Crea il file /etc/named.conf.local che è incluso alla fine di /etc/named.conf (/etc/named.conf.local verrà successivamente popolato da ISPConfig se crei zone DNS in ISPConfig):

touch /etc/named.conf.local

Quindi creiamo i collegamenti di avvio e avviamo BIND:

chkconfig --levels 235 denominato su

/etc/init.d/named start

18 Installa Vlogger, Webalizer e AWStats

Vlogger, webalizer e AWStats possono essere installati come segue:

yum install webalizer awstats perl-DateTime-Format-HTTP perl-DateTime-Format-Builder

cd /tmp

wget http://n0rp.chemlab.org/vlogger/vlogger-1.3.tar.gz

tar xvfz vlogger-1.3.tar.gz

mv vlogger-1.3/vlogger /usr/sbin/

rm -rf vlogger*

19 Installa Jailkit

Jailkit è necessario solo se si desidera eseguire il chroot degli utenti SSH. Può essere installato come segue (importante:Jailkit deve essere installato prima di ISPConfig - non può essere installato in seguito!):

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.14.tar.gz

tar xvfz jailkit-2.14.tar.gz

cd jailkit-2.14

./configure

make

make install

cd ..

rm -rf jailkit-2.14*

20 Installa fail2ban

Questo è facoltativo ma consigliato, perché il monitor ISPConfig tenta di mostrare il registro:

yum install fail2ban

chkconfig --levels 235 fail2ban su

/etc/init.d/fail2ban start

21 Installa rkhunter

rkhunter può essere installato come segue:

yum install rkhunter

Il server perfetto - CentOS 6.0 x86_64 [ISPConfig 3] - Pagina 6

22 Installa SquirrelMail

Per installare il client webmail di SquirrelMail, esegui...

yum install squirrelmail

... e riavvia Apache:

/etc/init.d/httpd restart

Quindi configura SquirrelMail:

/usr/share/squirrelmail/config/conf.pl

Dobbiamo dire a SquirrelMail che stiamo usando Courier-IMAP/-POP3:

Configurazione di SquirrelMail: Leggi: config.php (1.4.0)

-------------------------------- ------------------------

Menu principale --

1. Preferenze dell'organizzazione

2. Impostazioni server

3. Cartella predefinita

4. Opzioni generali

5. Temi

6. Rubriche di indirizzi

7. Messaggio del giorno (MOTD)

8. Plugin

9. Database

10. Lingue

D. Imposta impostazioni predefinite per server IMAP specifici

C Disattiva colore

S Salva dati

Q Esci

Comando >> <-- D

Configurazione di SquirrelMail : Leggi: config.php

---------------------------------------- ------------------------------

Mentre abbiamo costruito SquirrelMail, abbiamo scoperto alcune

preferenze che funzionano meglio con alcuni server che non funzionano quindi

bene con altri. Se seleziona il server IMAP, questa opzione verrà

imposta alcune impostazioni predefinite per quel server.

Tieni nota che dovrai sempre andare attraverso e assicurarti

tutto è corretto. Questo non cambia tutto. Ci sono

solo alcune impostazioni che verranno modificate.

Seleziona il server IMAP:

bincimap =server Bincimap IMAP

courier ==server IMAP Courier

cyrus = Cyrus IMAP server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury /32

uw = server IMAP dell'Università di Washington

gmail =accesso IMAP agli account di posta di Google (Gmail)

chiudi = Non cambiare nulla

Comando >> <-- corriere

Configurazione di SquirrelMail : Leggi: config.php

------------------------------------- ----------------------------------

Mentre abbiamo costruito SquirrelMail, ne abbiamo scoperto alcuni

preferenze che funzionano meglio con alcuni server che non funzionano quindi

bene con altri. Se seleziona il server IMAP, questa opzione verrà

imposta alcune impostazioni predefinite per quel server.

Tieni nota che dovrai sempre andare attraverso e assicurarti

tutto è corretto. Questo non cambia tutto. Ci sono

solo alcune impostazioni che verranno modificate.

Seleziona il server IMAP:

bincimap =server Bincimap IMAP

courier ==server IMAP Courier

cyrus = Cyrus IMAP server

dovecot = Dovecot Secure IMAP server

exchange = Microsoft Exchange IMAP server

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury /32

uw = server IMAP dell'Università di Washington

gmail =accesso IMAP agli account di posta di Google (Gmail)

chiudi = Non cambiare nulla

Comando >> corriere

imap_server_type =corriere

default_folder_prefix =INBOX.

cush_folder =cesto

sent_folder =SENT

Draft_Folder =Draft

show_prefix_option =false

default_sub_of_inbox = false

show_contain_subfolders_option =false

optional_delimiter = .

delete_folder = true

Premere un qualsiasi tasto per continuare... <-- premere INVIO

SquirrelMail Configurazione : Leggi: config.php (1.4.0)

------------------------------------ ----------------------

Menu principale --

1. Preferenze dell'organizzazione

2. Impostazioni server

3. Cartella predefinita

4. Opzioni generali

5. Temi

6. Rubriche di indirizzi

7. Messaggio del giorno (MOTD)

8. Plugin

9. Database

10. Lingue

D. Imposta impostazioni predefinite per server IMAP specifici

C Disattiva colore

S Salva dati

Q Esci

Comando >> <--S

Configurazione di SquirrelMail : Leggi: config.php (1.4.0)

---------------------- -----------------------------------

Menu principale --

1. Preferenze dell'organizzazione

2. Impostazioni server

3. Cartella predefinita

4. Opzioni generali

5. Temi

6. Rubriche di indirizzi

7. Messaggio del giorno (MOTD)

8. Plugin

9. Database

10. Lingue

D. Imposta impostazioni predefinite per server IMAP specifici

C Disattiva colore

S Salva dati

Q Esci

Comando >> <--Q

Un'ultima cosa che dobbiamo fare è modificare il file /etc/squirrelmail/config_local.php e commentare la variabile $default_folder_prefix - se non lo fai, vedrai il seguente messaggio di errore in SquirrelMail dopo aver effettuato l'accesso :Query:CREATE "Sent" Motivo fornito:nome della casella di posta non valido.

vi /etc/squirrelmail/config_local.php

<?php /** * Local config overrides. * * You can override the config.php settings here. * Don't do it unless you know what you're doing. * Use standard PHP syntax, see config.php for examples. * * @copyright © 2002-2006 The SquirrelMail Project Team * @license http://opensource.org/licenses/gpl-license.php GNU Public License * @version $Id: config_local.php,v 1.2 2006/07/11 03:33:47 wtogami Exp $ * @package squirrelmail * @subpackage config */ //$default_folder_prefix = ''; ?> |

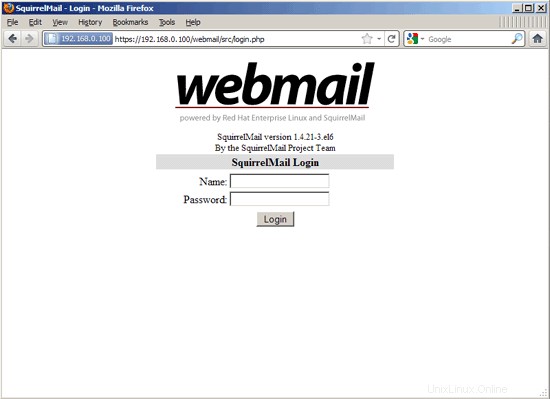

Ora puoi digitare http://server1.example.com/webmail o http://192.168.0.100/webmail nel tuo browser per accedere a SquirrelMail.

23 Installa ISPConfig 3

Per installare ISPConfig 3 dall'ultima versione rilasciata, procedere come segue:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install /installa/

Il prossimo passo è eseguire

php -q install.php

Questo avvierà il programma di installazione di ISPConfig 3:

[[email protected] install]# php -q install.php

----------------------- -------------------------------------------------- -------

_____ ___________ _____ __ _ ____

||_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

------------------------------------- -------------------------------------------

>> Configurazione iniziale

Sistema operativo: Redhat o compatibile, versione sconosciuta.

Di seguito saranno alcune domande per la configurazione primaria quindi fai attenzione.

I valori predefiniti sono tra [parentesi] e possono essere accettati con

Tocca "chiudi" (senza virgolette) per interrompere il programma di installazione.

Seleziona lingua (en,de) [en]: <-- ENTER

Modalità di installazione (standard, esperto) [standard]: <-- ENTER

Nome host completo qualificato (FQDN) del server, es server1.domain.tld [server1.example.com]: <-- ENTER

nome host server MySQL [localhost]: <-- ENTER

MySQL nome utente root [root]: <-- ENTER

password root MySQL []: <- - yourrootsqlpassword

database MySQL per creare [dbispconfig]: <-- ENTER

charset MySQL [utf8]: <-- ENTER

Generazione a Chiave privata RSA a 2048 bit

....................................++++

................................................. +++

scrittura di nuova chiave privata in 'smtpd.key'

-----

Stai per essere chiesto di inserire informazioni che saranno incorporate

nel certificato richiesta.

Quello che stai per inserire è quello che viene chiamato nome distinto o DN.

Ci sono alcuni campi ma puoi lasciare alcuni vuoti

Per alcuni campi ci sarà un valore predefinito,

Se inserisci '.', il campo rimarrà vuoto.

-----

Nome del paese (codice di 2 lettere) [XX]: <-- ENTER

State or Province Name (full name) []: <-- ENTER

Locality Name (eg, city) [Default City]: <-- ENTER

Organization Name (eg, company) [ Default Company Ltd]: <-- ENTER

Organizational Unit Name (eg, section) []: <-- ENTER

C ommon Name (eg, your name or your server's hostname) []: <-- ENTER

Email Address []: <-- ENTER

Configuring Jailkit

Configuring SASL

Configuring PAM

Configuring Courier

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring Pureftpd

Configuring BIND

Configuring Apache

Configuring Vlogger

Configuring Apps vhost

Configuring Firewall

Installing ISPConfig

ISPConfig Port [8080]: <-- ENTER

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Restarting services ...

Stopping mysqld: [ OK ]

Starting mysqld: [ OK ]

Shutting down postfix: [ OK ]

Starting postfix: [ OK ]

Stopping saslauthd: [FAILED]

Starting saslauthd: [ OK ]

Shutting down amavisd: Daemon [16439] terminated by SIGTERM

[ OK ]

amavisd stopped

Starting amavisd: [ OK ]

Stopping clamd.amavisd: [ OK ]

Starting clamd.amavisd: [ OK ]

Stopping Courier authentication services: authdaemond

Starting Courier authentication services: authdaemond

Stopping Courier-IMAP server: imap imap-ssl pop3 pop3-ssl

Starting Courier-IMAP server: imap imap-ssl pop3 pop3-ssl

Stopping Courier-IMAP server: imap imap-ssl pop3 pop3-ssl

Starting Courier-IMAP server: imap imap-ssl pop3 pop3-ssl

Stopping Courier-IMAP server: imap imap-ssl pop3 pop3-ssl

Starting Courier-IMAP server: imap imap-ssl pop3 pop3-ssl

Stopping Courier-IMAP server: imap imap-s sl pop3 pop3-ssl

Starting Courier-IMAP server: imap imap-ssl pop3 pop3-ssl

Stopping httpd: [ OK ]

[Tue Aug 02 21:19:40 2011] [warn] NameVirtualHost *:80 has no VirtualHosts

Starting httpd: [ OK ]

Stopping pure-ftpd: [ OK ]

Starting pure-ftpd: [ OK ]

Installation completed.

[[email protected] install]#

Il programma di installazione configura automaticamente tutti i servizi sottostanti, quindi non è necessaria alcuna configurazione manuale.

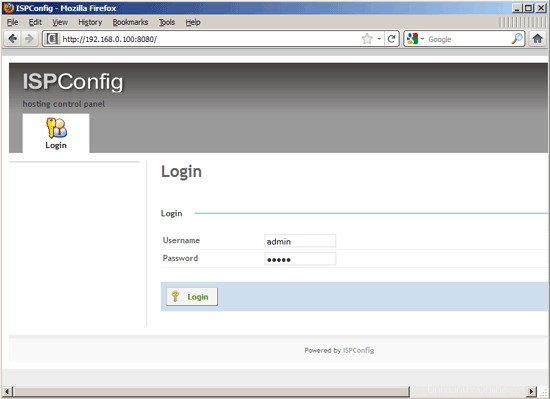

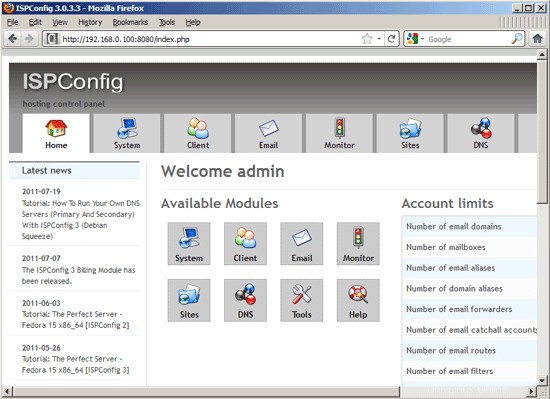

Afterwards you can access ISPConfig 3 under http://server1.example.com:8080/ or http://192.168.0.100:8080/. Accedi con il nome utente admin e la password admin (dovresti cambiare la password predefinita dopo il primo accesso):

The system is now ready to be used.

23.1 ISPConfig 3 Manual

Per imparare a usare ISPConfig 3, consiglio vivamente di scaricare il manuale ISPConfig 3.

Su circa 300 pagine, copre il concetto alla base di ISPConfig (amministratore, rivenditori, clienti), spiega come installare e aggiornare ISPConfig 3, include un riferimento per tutti i moduli e i campi dei moduli in ISPConfig insieme a esempi di input validi e fornisce tutorial per le attività più comuni in ISPConfig 3. Descrive anche come rendere più sicuro il tuo server e include una sezione per la risoluzione dei problemi alla fine.

23.2 ISPConfig Monitor App For Android

Con l'app ISPConfig Monitor, puoi controllare lo stato del tuo server e scoprire se tutti i servizi funzionano come previsto. Puoi controllare le porte TCP e UDP ed eseguire il ping dei tuoi server. In aggiunta a ciò, puoi utilizzare questa app per richiedere dettagli dai server su cui è installato ISPConfig (tieni presente che la versione minima di ISPConfig 3 installata con supporto per l'app ISPConfig Monitor è 3.0.3.3! ); questi dettagli includono tutto ciò che sai dal modulo Monitor nel pannello di controllo di ISPConfig (ad es. servizi, log di posta e di sistema, coda di posta, informazioni su CPU e memoria, utilizzo del disco, quota, dettagli del sistema operativo, registro RKHunter, ecc.) e ovviamente , poiché ISPConfig è compatibile con più server, puoi controllare tutti i server controllati dal tuo server master ISPConfig.

Per le istruzioni di download e utilizzo, visitare http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

24 Links

- CentOS:http://www.centos.org/

- ISPConfig:http://www.ispconfig.org/