Rilevamento malware Linux (LMD) , noto anche come Maldet , è uno scanner di malware per Linux rilasciato con licenza GNU GPLv2. Maldet è piuttosto popolare tra gli amministratori di sistema e gli sviluppatori di siti Web grazie alla sua attenzione al rilevamento di backdoor PHP, dark mailer e molti altri file dannosi che possono essere caricati su un sito Web compromesso utilizzando i dati sulle minacce dai sistemi di rilevamento delle intrusioni ai margini della rete per estrarre malware che è attivamente utilizzato negli attacchi e genera firme per il rilevamento.

Nel seguente tutorial imparerai come installare e utilizzare Maldet su AlmaLinux 8.

Prerequisiti

- Sistema operativo consigliato: AlmaLinux 8.

- Account utente: Un account utente con privilegi sudo o accesso root (comando su) .

Aggiornamento del sistema operativo

Aggiorna il tuo AlmaLinux sistema operativo per assicurarsi che tutti i pacchetti esistenti siano aggiornati:

sudo dnf upgrade --refresh -yIl tutorial utilizzerà il comando sudo e supponendo che tu abbia lo stato sudo .

Per verificare lo stato di sudo sul tuo account:

sudo whoamiEsempio di output che mostra lo stato di sudo:

[joshua@localhost ~]$ sudo whoami

rootPer configurare un account sudo esistente o nuovo, visita il nostro tutorial su Come aggiungere un utente ai sudoer su AlmaLinux .

Per utilizzare l'account root , usa il comando seguente con la password di root per accedere.

suInstalla Maldet

Per installare Maldet, avrai bisogno del loro archivio di pacchetti, che puoi trovare nella pagina di download ufficiale. Tuttavia, quando si verificano aggiornamenti, non cambiano l'URL del file, quindi fortunatamente il link per il download non cambierà spesso.

Al momento di questo tutorial, la versione (1.6.4 ) è l'ultimo; tuttavia, nel tempo, questo cambierà. Per scaricare l'ultima versione ora e in futuro, digita il seguente comando:

cd /tmp/ && wget http://www.rfxn.com/downloads/maldetect-current.tar.gzNella parte successiva, dovrai estrarre l'archivio, cosa che puoi fare con il seguente comando:

tar xfz maldetect-current.tar.gzOra che hai confermato che l'archivio è stato estratto correttamente, (CD) nella directory ed eseguire lo script di installazione per installare Maldet con il seguente comando:

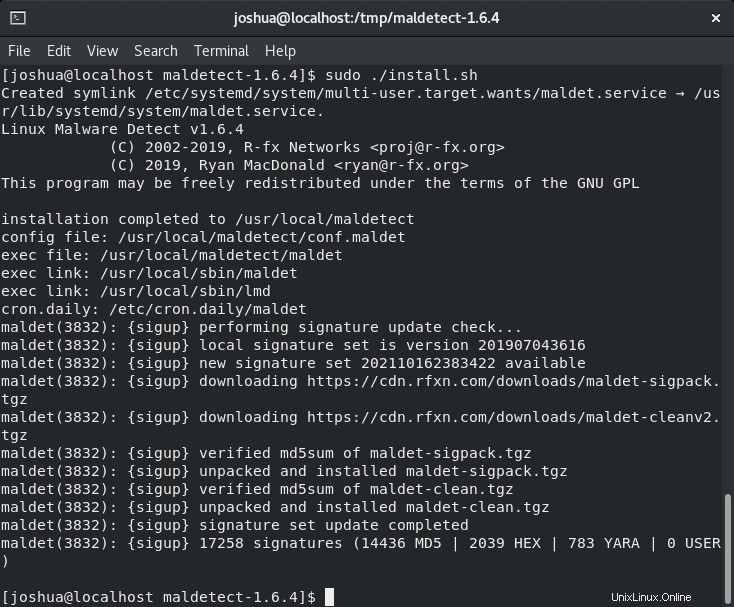

cd maldetect-1.6.4 && sudo ./install.shL'installazione dovrebbe essere completata in pochi secondi e otterrai un output simile al seguente:

Configura Maldet

Ora che hai terminato con successo lo script di installazione, puoi modificare il file di configurazione usando il tuo editor di testo preferito. Di seguito sono riportati alcuni esempi di alcune impostazioni e pratiche popolari che utilizzano (nano) editor di testo:

Innanzitutto, apri il (conf.maldet) file:

sudo nano /usr/local/maldetect/conf.maldetQuindi, trova le seguenti righe e modificale come di seguito:

# To enable the email notification.

email_alert="1"

# Specify the email address on which you want to receive an email notification.

email_addr="user@domain.com"

# Enable the LMD signature autoupdate.

autoupdate_signatures="1"

# Enable the automatic updates of the LMD installation.

autoupdate_version="1"

# Enable the daily automatic scanning.

cron_daily_scan="1"

# Allows non-root users to perform scans.

scan_user_access="1"

# Move hits to quarantine & alert

quarantine_hits="1"

# Clean string based malware injections.

quarantine_clean="0"

# Suspend user if malware found.

quarantine_suspend_user="1"

# Minimum userid value that be suspended

quarantine_suspend_user_minuid="500"

# Enable Email Alerting

email_alert="1"

# Email Address in which you want to receive scan reports

email_addr="you@domain.com"

# Use with ClamAV

scan_clamscan="1"

# Enable scanning for root-owned files. Set 1 to disable.

scan_ignore_root="0"Nota, tutte le impostazioni qui sono facoltative e puoi impostarne di tue in quanto non ci sono risposte giuste o sbagliate qui.

Aggiorna le definizioni dei virus e il software Maldet

Innanzitutto, devi assicurarti che scan_user_access="1″ è attivo nel file di configurazione menzionato in precedenza per continuare.

Quindi, esegui il comando seguente per creare i percorsi corretti per l'utente connesso; potresti avere problemi con l'aggiornamento senza farlo.

sudo /usr/local/sbin/maldet --mkpubpathsIn caso contrario, verrà visualizzato il seguente errore.

public scanning is enabled (scan_user_access=1) but paths do not exist, please contact your system administrator to run '/usr/local/sbin/maldet --mkpubpaths' or wait for cron.pub to execute in ~10 minutes.Per aggiornare il database delle definizioni dei virus Maldet, eseguire il comando seguente:

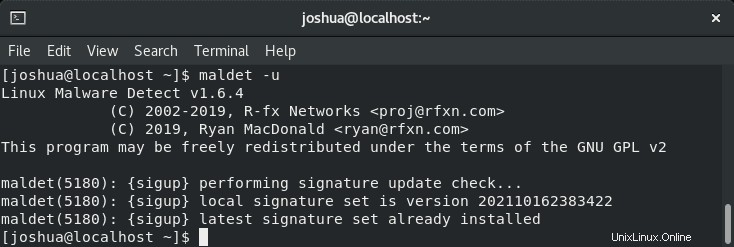

maldet -uEsempio di output:

In secondo luogo, per verificare la presenza di versioni più recenti del software esistente, digita il seguente comando:

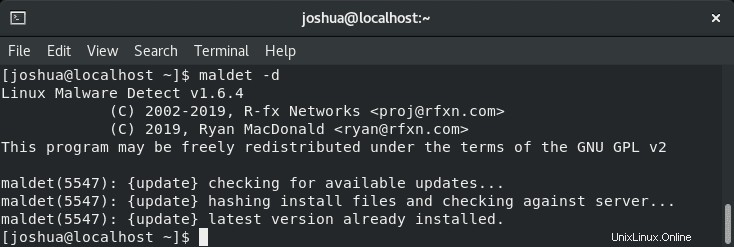

maldet -dEsempio di output:

Facoltativo:installa ClamAV

Una delle parti migliori dell'utilizzo di Maldet è la sua compatibilità con ClamAV, che può aumentare notevolmente la capacità di scansione di Maldet.

Innanzitutto, installa il repository EPEL per installare l'ultima versione ClamAV disponibile insieme alle sue dipendenze:

sudo dnf install epel-releasePer installare ClamAV, puoi farlo eseguendo il seguente comando:

sudo dnf install clamav clamav-devel -yPer un tutorial completo su ClamAV con AlmaLinux 8, visita il nostro tutorial su Come installare e utilizzare ClamAV su AlmaLinux 8.

Scansione con Maldet – Esempi

In primo luogo, dovresti familiarizzare con la sintassi di Maldet. Tutti i comandi iniziano con maldet, quindi sono seguiti da opzione e percorso di directory, ad esempio maldet [OPZIONE] [PERCORSO DIRECTORY] .

Di seguito viene illustrata la maggior parte degli esempi di sintassi con Maldet:

- -b : Esegui operazioni in background.

- -u : Aggiorna le firme di rilevamento malware.

- -l : Visualizza gli eventi del file di registro maldet.

- -d : Aggiorna la versione installata.

- -a : Scansiona tutti i file nel percorso.

- -p : Cancella log, sessione e dati temporanei.

- -q : Metti in quarantena tutto il malware dal rapporto.

- -n : Pulisci e ripristina i colpi di malware dal rapporto.

Per testare Maldet e assicurarti che funzioni correttamente, puoi testare la funzionalità di LMD scaricando una (firma del virus di esempio) dal sito web dell'EICAR.

cd /tmp

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipSuccessivamente, eseguirai il (maldet) comando per eseguire la scansione di (tmp) directory come segue:

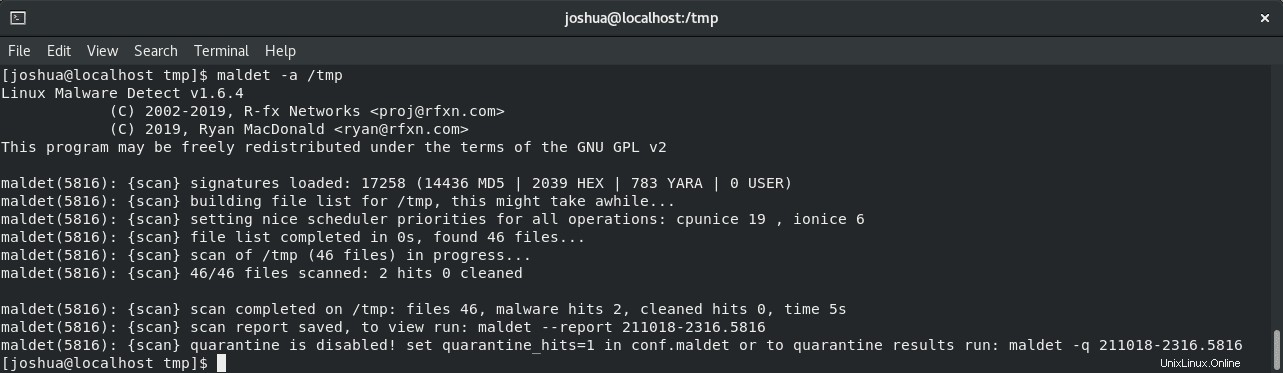

maldet -a /tmpOra, con i nostri file infetti, otterrai un output simile al seguente:

Come avrai notato, il tutorial è impostato in modo da non mettere automaticamente in quarantena la nostra configurazione poiché a volte falsi positivi e la rimozione di file sui server live possono causare più problemi di quanti ne risolva. Un buon amministratore di sistema o proprietario di server controllerà costantemente i risultati e verifica.

Inoltre, dall'output, puoi vedere che nel nostro server di prova abbiamo installato ClamAV e che Maldet sta utilizzando il motore di scansione ClamAV per eseguire la scansione ed è riuscito a trovare colpi di malware.

Alcuni altri comandi che puoi eseguire sono come target le estensioni dei file del tuo server; I file PHP sono spesso il bersaglio di molti attacchi. Per scansionare i file .php, usa quanto segue:

maldet -a /var/www/html/*.phpQuesto è l'ideale per siti Web o server più grandi con molti file da scansionare e server più piccoli trarrebbero vantaggio dalla scansione dell'intera directory.

Rapporti Scansione Maldet

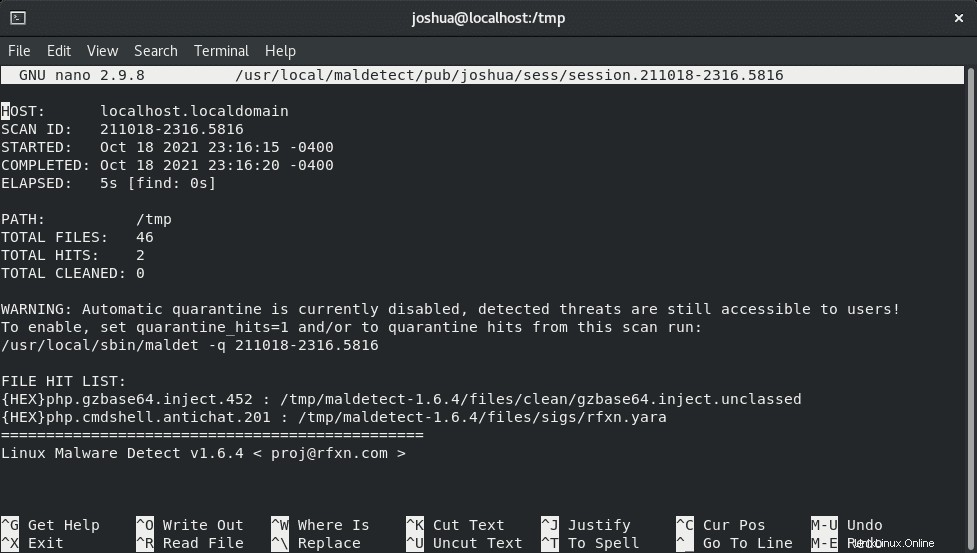

Maldet archivia i rapporti di scansione nella posizione della directory (/usr/local/maldetect/sess/) . Puoi utilizzare il seguente comando insieme a (Scan ID) per visualizzare un rapporto dettagliato come segue:

maldet --report 211018-2316.5816Esempio:

Successivamente, verrai indirizzato a un rapporto pop-up in un editor di testo (nano) come nell'esempio seguente:

Come puoi vedere, il rapporto completo dell'elenco dei risultati e i dettagli relativi ai file sono destinati a ulteriori revisioni e indagini.

Il file è già stato salvato (CTRL+X) per uscire una volta terminata la revisione.

Facoltativamente, se desideri mettere in quarantena rapidamente i file infetti in seguito dal rapporto, esegui il comando seguente:

maldet -q "report number"Esempio:

maldet -q 211018-2316.5816