SSHGuard è un demone open source utilizzato per migliorare la sicurezza di ssh e di altri protocolli di rete. Inoltre, viene utilizzato per prevenire attacchi di forza bruta. Monitorerà e manterrà continuamente il registro dei registri di sistema che aiuta a tenere traccia dei continui tentativi di accesso o delle attività dannose. Una volta rilevata tale attività, bloccherà immediatamente l'IP utilizzando i backend del firewall come pf, iptables e ipfw. Quindi sbloccherà l'IP dopo un determinato intervallo di tempo. Diversi formati di registro come file di registro non elaborati, Syslog-ng e Syslog sono supportati da SSHGuard e forniscono una protezione di livello extra per diversi servizi postfix, Sendmail, vsftpd, ecc. incluso ssh.

In questo tutorial imparerai a installare SSHGuard e configurare il sistema per prevenire attacchi di forza bruta in Ubuntu 20.04. Iniziamo con l'installazione.

Installazione SSHGuard

Puoi installare sshguard dal gestore di pacchetti apt; devi semplicemente eseguire il seguente comando di installazione nel tuo terminale. Innanzitutto, dobbiamo sempre aggiornare le informazioni sul pacchetto prima di qualsiasi installazione del pacchetto utilizzando apt.

$ sudo apt update

$ sudo apt install sshguard

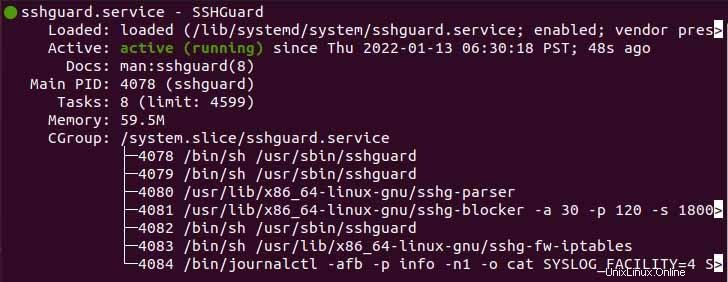

Dopo aver eseguito correttamente l'installazione di SSHGuard, è possibile controllare lo stato di SSHGuard utilizzando il demone systemctl. Vedrai l'output simile al seguente esempio.

$ sudo systemctl status sshguard

Configurazione di SSHGuard su Ubuntu

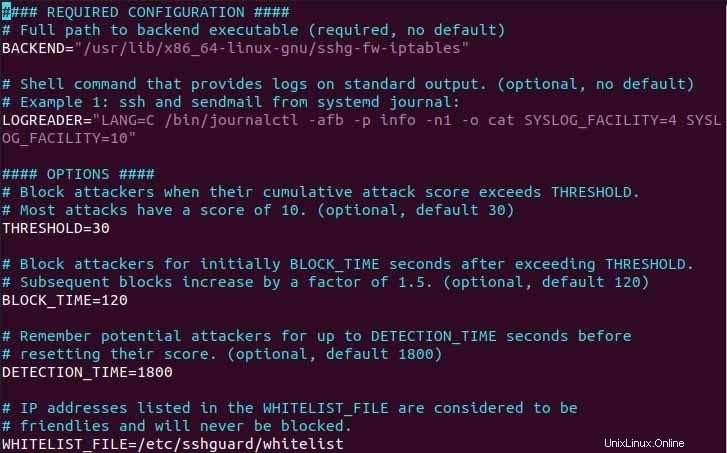

Il periodo di esclusione dell'host remoto predefinito è di 120 secondi e ogni successivo tentativo di accesso fallito aumenterà il tempo di esclusione di un fattore di 1,5. Puoi configurare il file SSHGuard sshguard.conf che puoi trovare nel seguente percorso.

$ sudo vim /etc/sshguard/sshguard.conf

Come puoi vedere nell'esempio sopra, ci sono molte direttive con il suo valore predefinito. Evidenziamo alcune direttive e a cosa servono.

- La direttiva denominata BACKEND contiene il percorso del backend del firewall di sistema.

- La direttiva denominata SOGLIA indica il numero di tentativi dopo i quali l'utente verrà bloccato.

- La direttiva BLOCKE_TIME determina la durata per la quale l'attaccante rimarrà bannato dopo successivi tentativi di accesso errati.

- La direttiva DETECTION_TIME determina il tempo per il quale l'attaccante viene rilevato/registrato.

- La direttiva WHITELIST_FILE contiene il percorso del file che contiene l'elenco degli host conosciuti.

Quindi, lavoriamo con un firewall di sistema. Per bloccare l'attacco di forza bruta è necessario configurare il firewall nel modo seguente.

$ sudo vim /etc/ufw/before.rules

Quindi, aggiungi la seguente riga di codice nel file aperto, proprio come nell'esempio riportato di seguito.

:sshguard - [0:0]

-A ufw-before-input -p tcp --dport 22 -j sshguard

Code language: CSS (css)

Ora scrivi ed esci dal file e riavvia il firewall.

$ sudo systemctl restart ufw

Una volta che tutto è impostato, il tuo sistema è pronto per persistere gli attacchi di forza bruta.

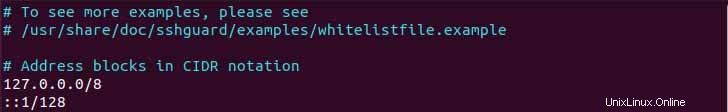

Autorizzazione degli host bloccati

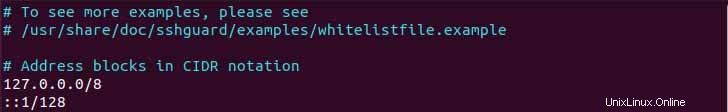

La whitelist consentirà agli host bloccati di accedere nuovamente al sistema senza alcuna restrizione. Per inserire nella whitelist, l'host specifico specifica l'IP dell'host nel file che si trova nella destinazione seguente.

$ sudo vim /etc/sshguard/whitelist

Ora, dopo aver aggiunto l'IP al file della whitelist, riavvia il daemon SSHGuard e il backend del firewall per applicare le modifiche.

Conclusione

In questo tutorial, ti ho mostrato come installare SSHGuard e come configurare il software di sicurezza per rendere il sistema in grado di resistere all'attacco di forza bruta e aggiungere un ulteriore livello di sicurezza.

Un altro articolo interessante potrebbe essere:Come installare e utilizzare gli strumenti per screenshot di Ubuntu Linux