ModSecurity, noto anche come ModSec, è un firewall per applicazioni Web (WAF) gratuito e open source. Viene posizionato davanti all'applicazione Web che desideri proteggere.

ModSecurity da solo non è sufficiente per proteggere il tuo server. È necessario incorporare regole per massimizzare le prestazioni del WAF. Un set di regole molto famoso, ampiamente utilizzato e rispettato è il set di regole OWASP CRS. Lo useremo in Modsecurity per migliorare la protezione del server delle applicazioni Web contro le minacce emergenti su Internet.

Nella guida di oggi, ti mostrerò come installare OWASP core rule set (CSR) 3.3.2 in ModSecurity. Per poterlo fare, abbiamo bisogno di un server Linux su cui siano preinstallati Nginx e ModSecurity.

Prerequisiti:

- Server Ubuntu 20.04

- privilegi sudo

- Modsecurity implementato con Nginx sul server Ubuntu

Se non hai installato Nginx, puoi utilizzare la seguente guida per soddisfare i requisiti di installazione:

https://linuxways.net/ubuntu/how-to-install-nginx-on-ubuntu-20-04-lts-using-source-code/

Se hai installato Nginx su Ubuntu, ma non hai distribuito ModSecurity su di esso, usa la seguente guida per installarlo:

https://linuxways.net/ubuntu/how-to-deploy-modsecurity-with-nginx-on-ubuntu-20-04-lts/

Una volta che hai finito con i prerequisiti, puoi passare alla parte di installazione del set di regole di base OWASP. Andiamo!

Guida all'installazione

Di seguito sono riportati i passaggi coinvolti nell'installazione del set di regole di base OWASP 3.3.2 per Modsecurity:

Fase 1:scarica l'archivio Owasp CRS 3.3.2

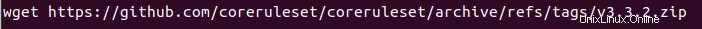

Per prima cosa utilizzeremo il comando wget per scaricare l'archivio OWASP CRS 3.3.2. Eseguire il comando seguente per farlo:

wget https://github.com/coreruleset/coreruleset/archive/refs/tags/v3.3.2.zip

Fase 2:installa il pacchetto unzip

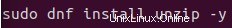

Ora installa il pacchetto unzip. Ne abbiamo bisogno per decomprimere i pacchetti zippati. Salta questo passaggio se lo hai già installato sul tuo sistema.

sudo dnf install unzip -y

Fase 3:decomprimi l'archivio master.zip

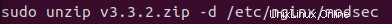

In questo passaggio, decomprimeremo l'archivio master.zip. Per farlo, esegui il seguente comando:

sudo unzip v3.3.2.zip -d /etc/nginx/modsec

Fase 4:crea un backup per il file di configurazione CRS

Il set di regole di base OWASP viene fornito con un file di configurazione di esempio. In questo passaggio, rinomineremo il file e ne creeremo un backup nel caso sia necessario in futuro per riavviarlo.

sudo cp /etc/nginx/modsec/coreruleset-3.3.2/crs-setup.conf.example /etc/nginx/modsec/coreruleset-3.3.2/crs-setup.conf

Fase 5:abilita le regole in ModSecurity

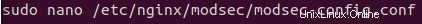

Ora, in questo passaggio, abiliteremo le regole OWASP in ModSecurity. Per farlo, apri il file di configurazione modsecurity nel tuo editor preferito. Abbiamo usato nano editor.

sudo nano /etc/nginx/modsec/modsec-config.conf

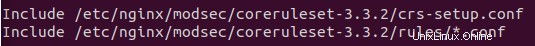

Una volta aperto il file, aggiungi le seguenti due righe per includere le regole in ModSecurity:

Include /etc/nginx/modsec/coreruleset-3.3.2/crs-setup.conf

Include /etc/nginx/modsec/coreruleset-3.3.2/rules/*.conf

Ora salva il file e chiudilo con (CTRL+O) e (CTRL+T).

Fase 6:verifica la configurazione di Nginx

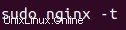

Prima di riavviare Nginx, dobbiamo verificare se la nuova configurazione che abbiamo aggiunto nel file di configurazione va bene. Per verificare, esegui questo comando:

sudo nginx -t

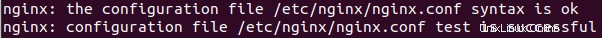

Otterrai il seguente output che indica che la configurazione è corretta e possiamo passare al passaggio successivo.

Passaggio 7:ricarica Nginx

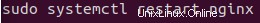

Abbiamo raggiunto il passaggio finale in cui riavvieremo Nginx per aggiornare le nuove modifiche apportate.

sudo systemctl restart nginx

Una volta ricaricato Nginx, il set di regole di base OWASP diventerà funzionale in Modsecurity.

In questa guida, abbiamo visto in dettaglio come installare il set di regole di base OWASP per ModSecurity con l'aiuto di alcuni comandi facili da seguire. Abbiamo anche imparato come configurare la regola impostata in ModSecurity per abilitare la protezione. L'intero processo richiederà dai 5 ai 10 minuti, a seconda della velocità del sistema. Una volta completata la configurazione, il WAF inizierà a proteggere il server delle applicazioni Web utilizzando il set di regole di base OWASP.