Suricata è uno strumento di rilevamento delle minacce di rete open source con funzionalità come rilevamento delle intrusioni, prevenzione delle intrusioni e monitoraggio della sicurezza della rete. Eccelle nell'ispezione approfondita dei pacchetti e nella corrispondenza dei modelli, il che lo rende uno strumento prezioso per rilevare minacce e attacchi.

Suricata può generare registri, eliminare il traffico e attivare avvisi nel caso in cui nella rete siano presenti pacchetti sospetti. Questa guida ti guiderà attraverso l'installazione di Suricata IDS su Ubuntu 20.04

Passaggio 1:aggiorna il tuo sistema

Innanzitutto, assicurati che i pacchetti di sistema siano aggiornati. Esegui il comando:

$ sudo apt update

Una volta aggiornato l'indice del pacchetto, vai al passaggio successivo.

Passaggio 2:aggiungi il repository Suricata

L'ultima versione stabile di Suricata è disponibile nel repository PPA gestito da OISF. Pertanto, aggiungeremo il repository Suricata sul tuo sistema Ubuntu come mostrato;

$ sudo add-apt-repository ppa:oisf/suricata-stable

Successivamente, aggiorna l'indice del pacchetto del tuo sistema.

$ sudo apt update

Con il PPA in posizione, vai al passaggio successivo e installa Suricat IDS.

Passaggio 3:installa Suricata

Per installare Suricata esegui il comando:

$ sudo apt install suricata

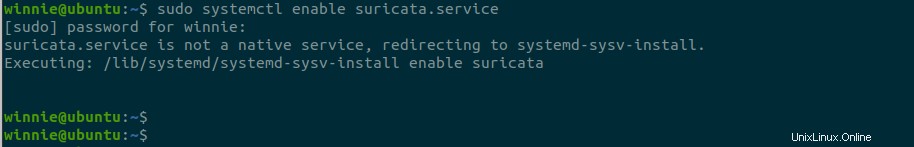

Con l'installazione di Suricata, facciamo un ulteriore passo avanti e consentiamo l'avvio all'avvio.

$ sudo systemctl enable suricata.service

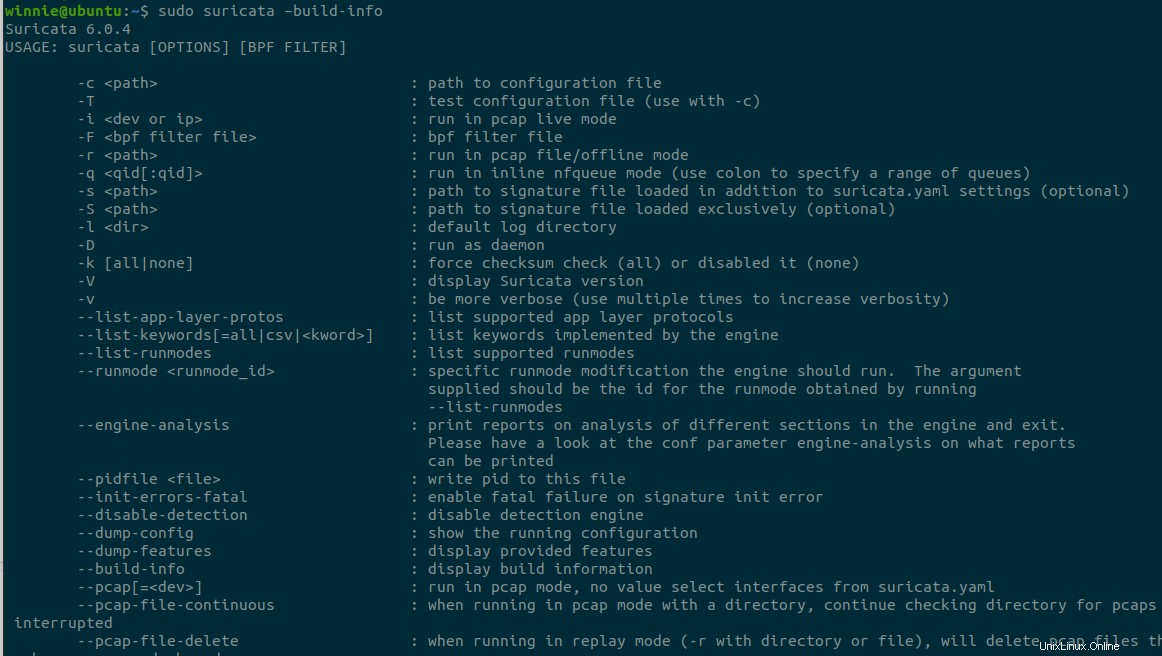

Quindi, assicurati che l'installazione sia andata a buon fine eseguendo il comando seguente:

$ sudo suricata –build-info

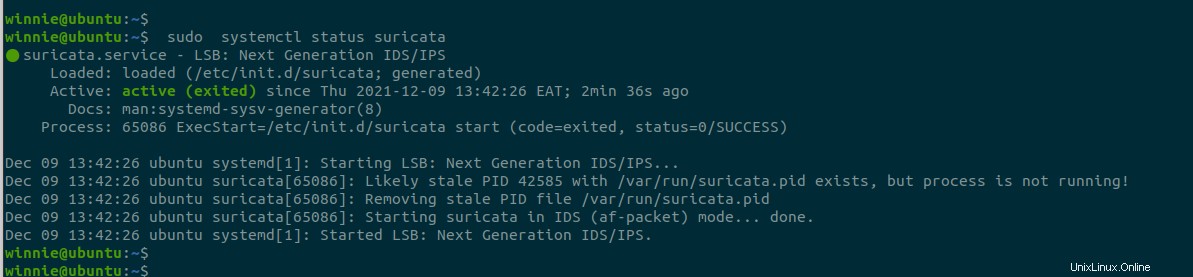

Conferma che il servizio systemd di Suricata è in esecuzione come segue:

$ sudo systemctl status suricata

L'output conferma che Suricata è attivo e funzionante su Ubuntu 20.04

Passaggio 4:configurazione di base

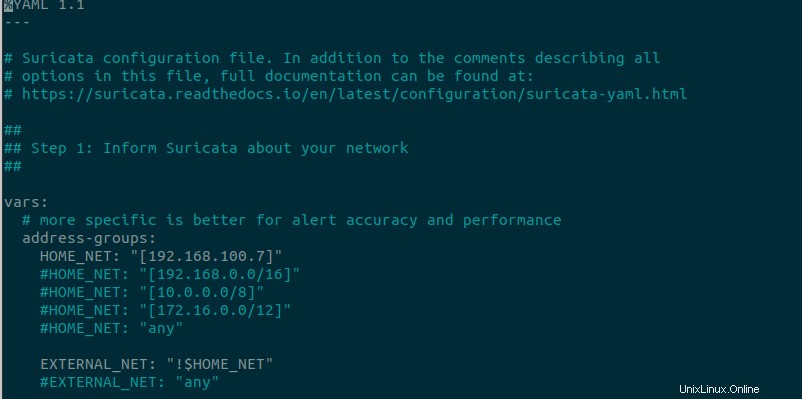

Il file di configurazione di Suricata si trova in /etc/suricata/suricata.yaml il percorso. Per la configurazione di base, dobbiamo configurare Suricata per la tua rete interna ed esterna. Apri il file di configurazione come mostrato:

$ sudo vim /etc/suricata/suricata.yaml

Quindi, specifica l'indirizzo IP per la variabile HOME_NET. In questo caso, il mio indirizzo IP è 192.168.100.7. La variabile HOME_NET è l'indirizzo IP della rete locale o dell'interfaccia che si desidera monitorare. Quindi, definisci il valore per EXTERNA_NET come qualsiasi rete che non sia il tuo indirizzo IP locale.

Quindi, vai alla sezione af-packet nel file di configurazione e cambia il nome dell'interfaccia in modo che rifletta l'interfaccia di rete scelta sopra.

Fase 5:Regole di Suricata

Suricata ti consente di creare regole di rete o firme in base alle tue esigenze. Le regole più comuni includono Emerging Threats e Emerging Threats Pro.

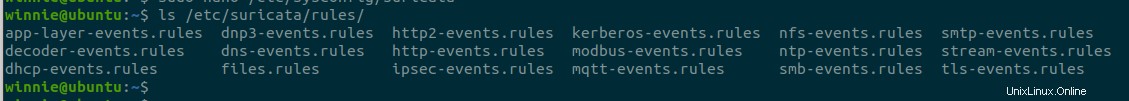

Il file delle regole si trova in /etc/suricata/rules/ directory. Per visualizzare i contenuti esegui:

$ ls /etc/suricata/rules/

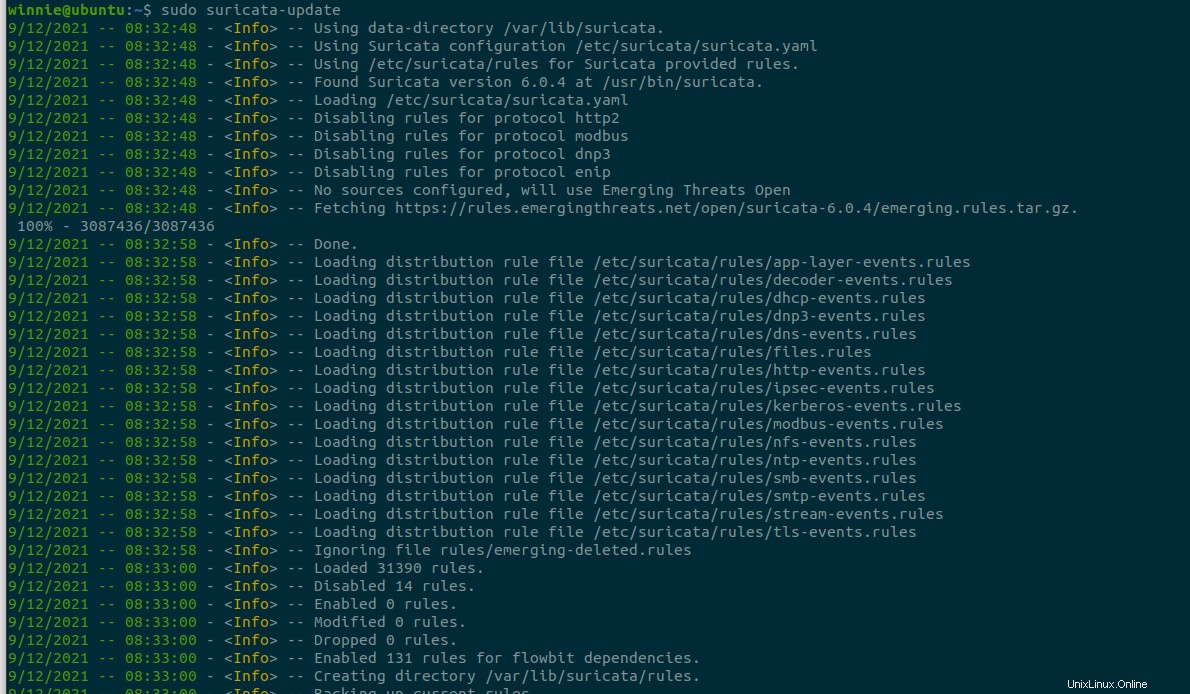

Per installare il set di regole Emerging Threats Open, esegui:

$ sudo suricata-update

Questo installerà le regole in /var/lib/suricata/rules/ directory.

Fase 6:eseguire Suricata

Dopo aver installato tutte le regole, puoi riavviare il servizio Suricata IDS come mostrato:

$ sudo systemctl restart suricata

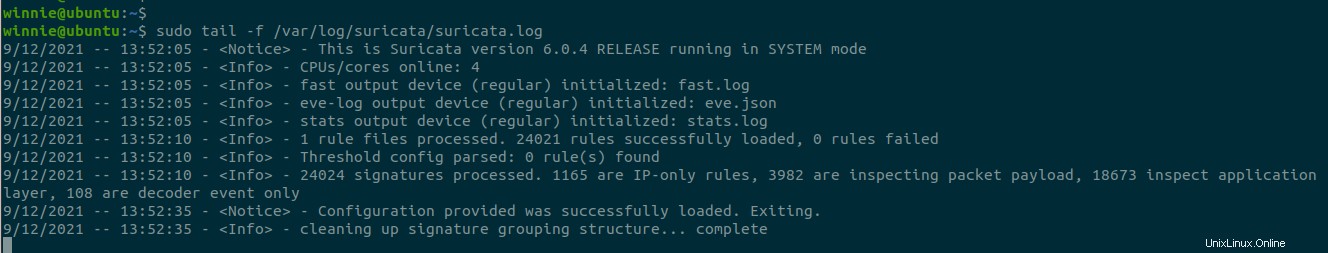

Puoi anche controllare i log di Suricata come mostrato:

$ sudo tail /var/log/suricata/suricata.log

Questo è tutto con l'installazione di Suricata IDS su Ubuntu 20.04. Per maggiori informazioni vai alla pagina della documentazione.